На этой неделе одной из самых обсуждаемых новостей стало

окончание поддержки Microsoft Internet Explorer 8, 9 и 10. Данные версии браузеров перестанут получать обновления даже в случае обнаружения серьезных уязвимостей. Новость достаточно очевидная, чтобы не тратить на нее много места в дайджесте, но она наводит меня на еще одну мысль. Тем, кто пользуется IE 8, уже давно пора обновиться, и возможно прекращение поддержки их наконец-то подтолкнет к этому шагу. Обновиться достаточно просто, хотя кому-то придется для этого купить новый компьютер, но и это — не большая проблема.

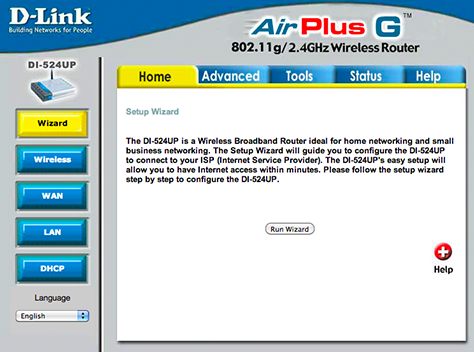

Проблемы начнутся, когда «компьютеров» с аналогичным подходом к разработке и развитию, когда типичный софт и железо устаревают максимум за 2-3 года, будет несколько десятков в каждой отдельно взятой квартире — от счетчика электроэнергии до чайника и электроплиты. Заметный упор в сторону «умных» бытовых приборов на

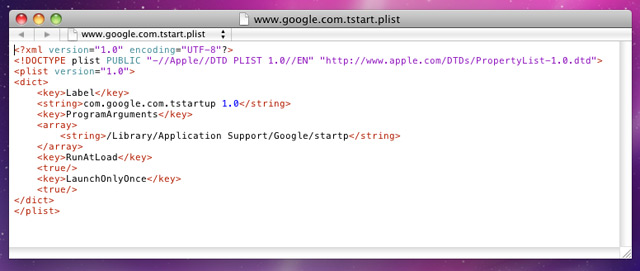

CES (пока в основном довольно странных и безумно дорогих холодильников и стиральных машин) показывает, что это произойдет довольно скоро. В нынешнем виде такие устройства могут работать десятилетиями. А в будущем? Представьте себе экосистему Android, распространенную на утюги и кофемолки. Получатся небезопасные устройства, которые надо обновлять, небезопасные устройства, которые не поддерживаются производителем, небезопасные устройства, о которых даже сам производитель не знает, что они небезопасные.

Какая-то не очень радужная перспектива, но пока я не вижу других вариантов развития. Производителям «умных вещей», увы, придется набить те же шишки на лбу, которые для производителей «больших» операционных систем давно пройденный этап. Все выпуски дайджеста —

тут.

Фото: JacobDAdkins/Flickr

Фото: JacobDAdkins/Flickr

Важным событием конца декабря стала конференция Chaos Communication Congress. Материалы с нее можно найти по ключевому слову 32c3, где 32 — порядковый номер мероприятия, начиная с 1984 года. Интересных исследований на мероприятии в Гамбурге было немало. Например, эксперты Феликс Домке и Даниель Ланге подробно

Важным событием конца декабря стала конференция Chaos Communication Congress. Материалы с нее можно найти по ключевому слову 32c3, где 32 — порядковый номер мероприятия, начиная с 1984 года. Интересных исследований на мероприятии в Гамбурге было немало. Например, эксперты Феликс Домке и Даниель Ланге подробно  На этой неделе одной из самых обсуждаемых новостей стало

На этой неделе одной из самых обсуждаемых новостей стало