Хакерская группа Anonymous, известная рядом громких инцидентов, связанных с нарушением компьютерной безопасности ряда весьма серьезных военных, финансовых и криминальных организаций, явно не сидит сложа руки: на днях стало

известно, что атаке подверглось информационно-аналитическое агенство StratFor, занимающееся всесторонним анализом для таких структур как ЦРУ, а вот теперь новая жертва — скомпрометирована личная информация проекта SpecialForces.com, занимающегося поставками товаров для военных и силовых ведомств.

В результате, как утверждают(ет) Anonymous, в течение последних месяцев в распоряжении группы оказались около 14 000 паролей и порядка 8000 кредитных карт из базы данных проекта. К сожалению, почти никаких технических подробностей группа не сообщает, за исключением того, что уязвимость на сайте проекта была обнаружена самим же персоналом сайта еще 15 декабря, однако, никаких действий, тем не менее, предпринято не было; краденные пароли, в отличие от данных StratFor, все-таки были зашифрованы. Хакеры в этой записи на

PasteBin описали мотивы своих действий, не забыв поиздеваться над защитой проекта, осуществляющего военные поставки — сайт содержал «внушительные» заявления ""

Scanned by GoDaddy.com: secured website" и "

McAfee SECURE sites help keep you safe from identity theft, credit card fraud, spyware, spam, viruses, and online scams”, которые и оказались высмеяны злоумышленниками.

В пострадавшей SpecialForces.com не отрицают (

твиттер с письмом о взломе базы данных) факт утечки закрытой информации, отмечая при этом, что на данный момент база клиентов заблокирована и войти в клиентскую систему по какому-либо логину или паролю из базы сейчас невозможно. Это выглядит вполне естественным шагом с их стороны, поскольку Anonymous не забыли оставить ссылки на архивы с паролями клиентов на привселюдное обозрение (сейчас ссылки не работают, но найти файлы

specialforces_passwords.txt и

specialforces_full.txt.gz едва ли будет проблемой для интересующихся).

В квартальной форме отчётности

В квартальной форме отчётности

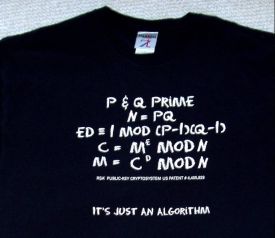

Команда европейских и американских математиков проанализировала свыше 11 000 000 сертификатов, принадлежащих различным сайтам и обнаружила, что в среднем на тысячу из них приходится около 2х со слабыми параметрами, позволяющими восстановить секретный ключ.

Команда европейских и американских математиков проанализировала свыше 11 000 000 сертификатов, принадлежащих различным сайтам и обнаружила, что в среднем на тысячу из них приходится около 2х со слабыми параметрами, позволяющими восстановить секретный ключ.