В данной серии статей описан процесс создания первого pet-проекта для начинающего инженера в DevOps:

Глава 1: Введение и подготовка стенда

Software Engineer

В данной серии статей описан процесс создания первого pet-проекта для начинающего инженера в DevOps:

Глава 1: Введение и подготовка стенда

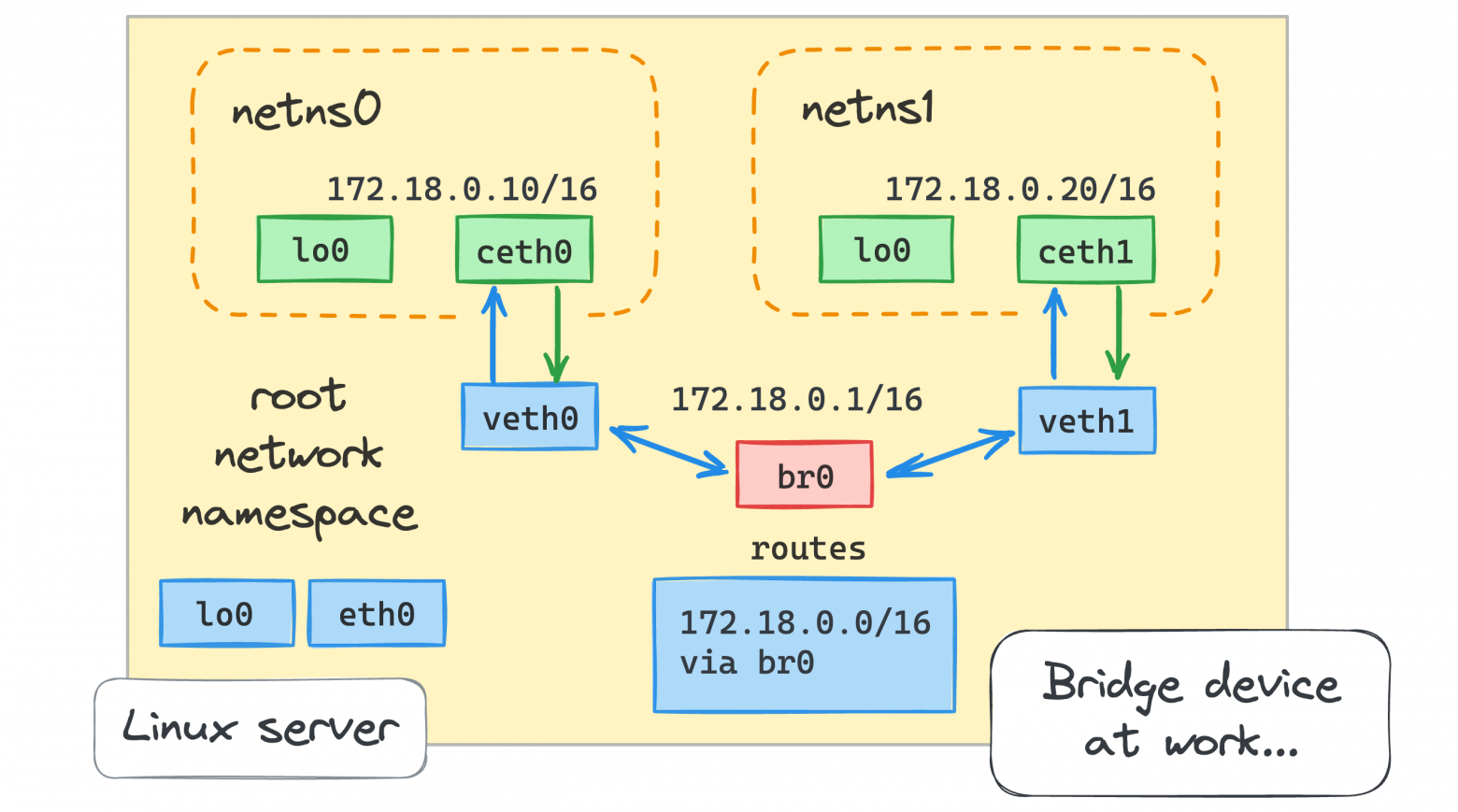

В этой статье мы собираемся разобраться со следующими вопросами:

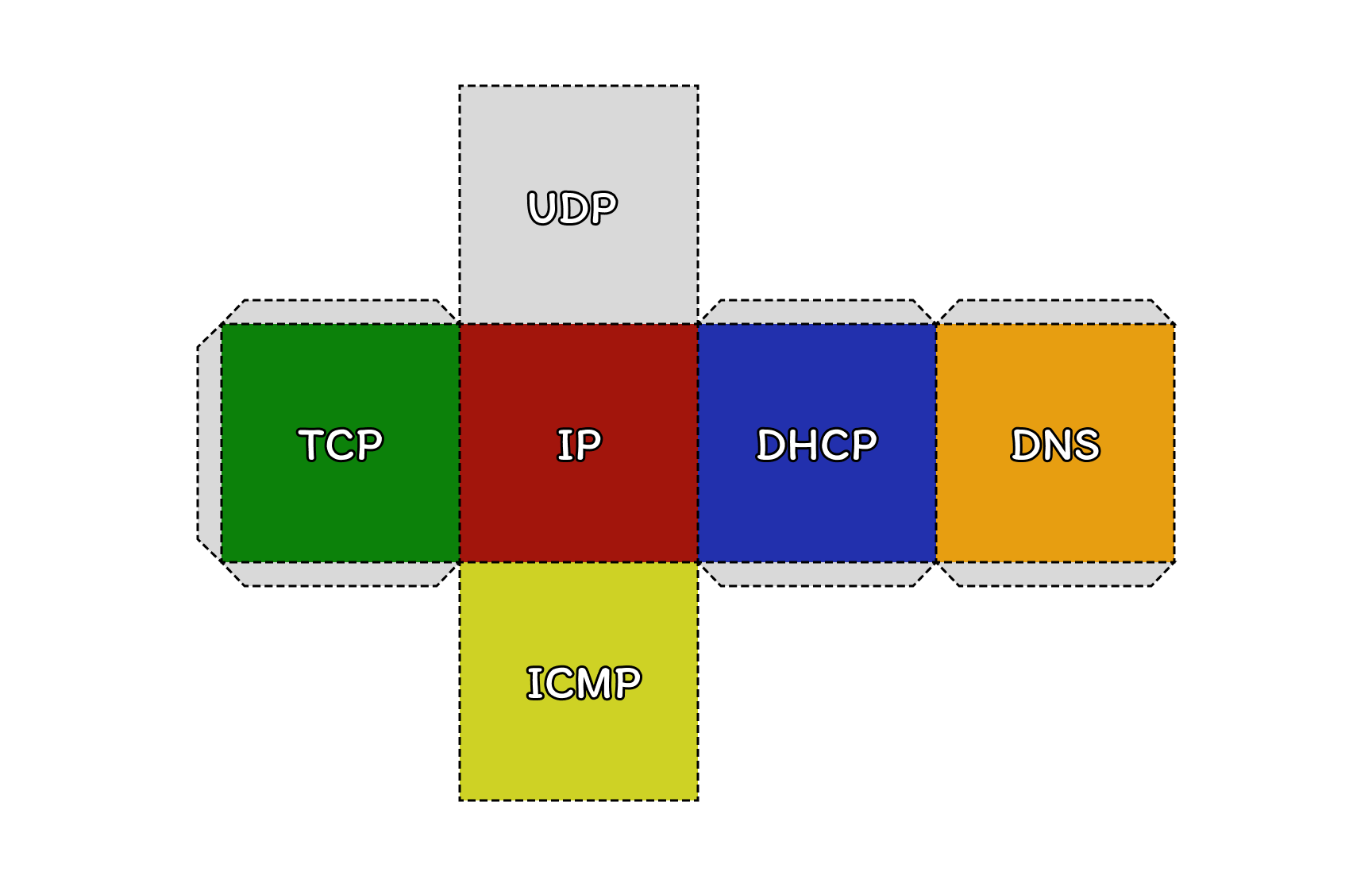

* Как виртуализировать сетевые ресурсы, чтобы контейнеры думали, что у них есть отдельные сетевые среды?

* Как превратить контейнеры в дружелюбных соседей и научить общаться друг с другом?

* Как выйти во внешний мир (например, в Интернет) изнутри контейнера?

* Как связаться с контейнерами, работающими на хосте Linux, из внешнего мира?

* Как реализовать публикацию портов, подобную Docker?

Салют! В этой небольшой статье я попытался собрать необычные и малоизвестные трюки с перенаправлениями в bash, которые могут значительно упростить работу.

Дал ему подборку книг, он приходит месяца через два, и с порога такой сразу:

— Я с друзьями не могу разговаривать.

— Ну да есть такой, недостаточек.

интервью Жака Фреско

ARP протокол предназначен для автоматического определения MAC-адреса по IP-адресу в режиме запрос ответ. Как злоумышленник может получить ваши учетки с его помощью?

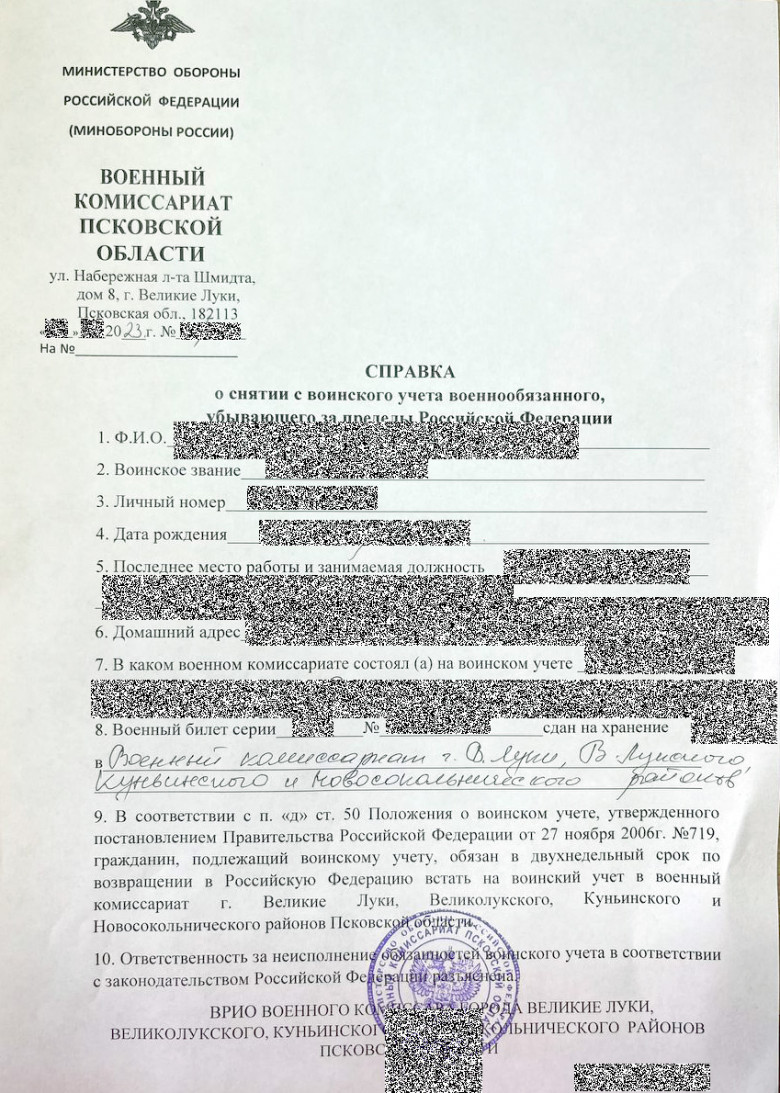

По состоянию на лето 2023, в военных комиссариатах разных регионов и даже районов одного города требования к пакету документов отличаются, запись через Госуслуги может не гарантировать прием, а без личного присутствия заявителя могут вообще не захотеть общаться. Информация ниже не является полным гайдом по снятию с учета, это шаблоны документов + рекомендации из практики.

Если вкратце, то рабочий кейс, это когда: (А) имеется основание для снятия: уже живете зарубежом полгода, либо имеется иностранный ВНЖ, (B) грамотно составлено заявление на снятие с учета и подписано вашей подписью, (C) в военкомат идет ваш представитель по доверенности, которая оформлена у российского нотариуса или в зарубежном консульстве РФ.

Ниже пояснения и документы. Делайте все красиво, грамотно, и тогда результат будет 👍

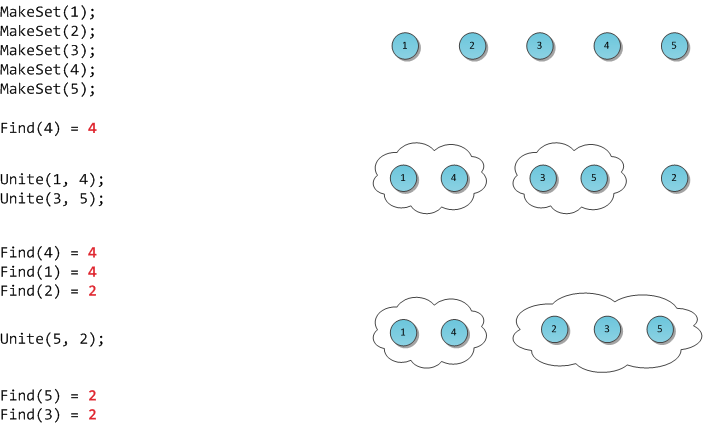

if (Find(X) == Find(Y)).

Ни для кого не секрет, что Spring Framework один из самых популярных фреймворков для приложений на языке Java. Он интегрировал в себя самые полезные и актуальные технологии, такие как i18n, JPA, MVC, JMS, Cloud и т.п.

Но насколько хорошо вы знакомы с жизненным циклом фреймворка? Наверняка вы сталкивались с проблемами поднятия контекста и освобождением ресурсов при его остановке, когда проект разрастается. Сегодня я попытаюсь наглядно показать вам это.

Всем привет!. Многие знают что такое Redis, а если вы не знаете, то официальный сайт может ввести вас в курс дела. Большинство знают Redis как кэш и иногда как очередь сообщений. Но что если немножко сойти с ума и попытаться спроектировать целое приложение, используя в качестве хранилища данных только лишь Redis? Какие задачи можно решить с использованием Redis'а?

В этой статье мы и попытаемся ответить на эти вопросы.

Не переключайтесь.

Привет, Хабр! Сегодня мы завершаем серию статей, посвящённых методам множественного доступа в беспроводной связи. Напомню, что в первой части мы рассмотрели методы частотно-временного разделения пользователей, во второй части – неортогональные методы разделения по мощности, в третьей части – методы кодового разделения пользователей, в четвёртой части – методы пространственного разделения и в пятой части – методы поляризационного разделения и с разделением по орбитальному угловому моменту.

В последней, шестой части мы познакомимся с некоторыми интересными комбинированными методами, в которых одновременно используются несколько ресурсных пространств для разделения пользователей. Затем мы проведём сравнительный анализ различных методов, рассмотренных во всех шести частях этой статьи, и обрисуем некоторые перспективы развития технологий множественного доступа в ближайшем будущем.

В этой статье я расскажу, что делать при обнаружении утечки в Go-приложении: чем могут быть вызваны утечки и с чего начать поиск источника проблемы.

Причины утечек

Для начала перечислим возможные причины утечки памяти:

1) Утечка горутин

При утечки горутины утекают также переменные, которые находятся в области ее видимости. Кроме того, стек горутины выделяется в куче

2) Бесконечная запись в глобальные переменные

Приложение может бесконечно писать в какую-нибудь глобальную мапу, в результате чего память будет утекать. Один раз я пытался найти утечку у приложения, которое использовало gorilla context. Особенность этой библиотеки в том, что при обработке http запроса она сохраняет указатель на запрос в глобальную мапу и не удаляет ключ мапы без явного указания в пользовательском коде. Начиная с Go 1.7, разработчики gorilla рекомендуют использовать http.Request.Context()

В этой статье вы прочитаете о лучших практиках запуска Java-приложений в Kubernetes. Большинство из этих рекомендаций будут справедливы и для других языков.

Однако я рассматриваю все правила в рамках характеристик Java, а также показываю решения и инструменты, доступные для приложений на базе JVM.

Некоторые из этих рекомендаций по Kubernetes навязаны дизайном при использовании самых популярных Java-фреймворков, таких, как Spring Boot или Quarkus. Я покажу вам, как эффективно использовать их для упрощения жизни разработчиков.

Привет, Хаброжители!

Привет, Хаброжители!

Добрый день!

В этой статье я хотел бы рассказать, как настроить простейшую jwt аутентификацию, без создания кастомных фильтров для генерации и валидации токенов. На мой взгляд найти пример конфигурации в "этих ваших интернетах", да такой чтобы над каждым методом не висело deprecated не самая простая задача, особенно для начинающих, а не начинающим эти примеры наверное и не нужны :).

Когда кто-то просматривает ваш профиль LinkedIn, две вещи, которые сразу же бросаются в глаза — это ваша фотография профиля и ваш фон профиля.

В этой статье вы узнаете:

💡 о сервисах для подготовки фотографий, которые вы можете использовать для своего профиля LinkedIn.

💡 10 советов, как сделать профессиональную фотографию профиля LinkedIn

💡 о сервисе для поиска фотографов

Дисклеймер: технического материала в статье нет. Она рассчитана на тех, кто хочет прокачать свой профиль в LinkedIn с целью поиска работы в России или за ее пределами.

Свежая подборка новостей и материалов

Интересное в этом выпуске

Выпущены версии 1.18.4 и 1.17.12, выпущен GoLand 2022.2, Go To Memory, что нового в Go 1.19?

Приятного чтения!

Надежность (reliability) программного продукта всегда является одним из приоритетов компании. Особенно это актуально для ПО, превратившегося в ежедневный инструмент для своих пользователей. Они рассчитывают на заявленный функционал, поэтому любая невозможность его использования подрывает доверие, а следовательно, и желание им пользоваться.

В этой статье пойдет речь о главных инструментах Site Reliability Engineering (SRE) и о том, как они влияют на повышение надежности систем.