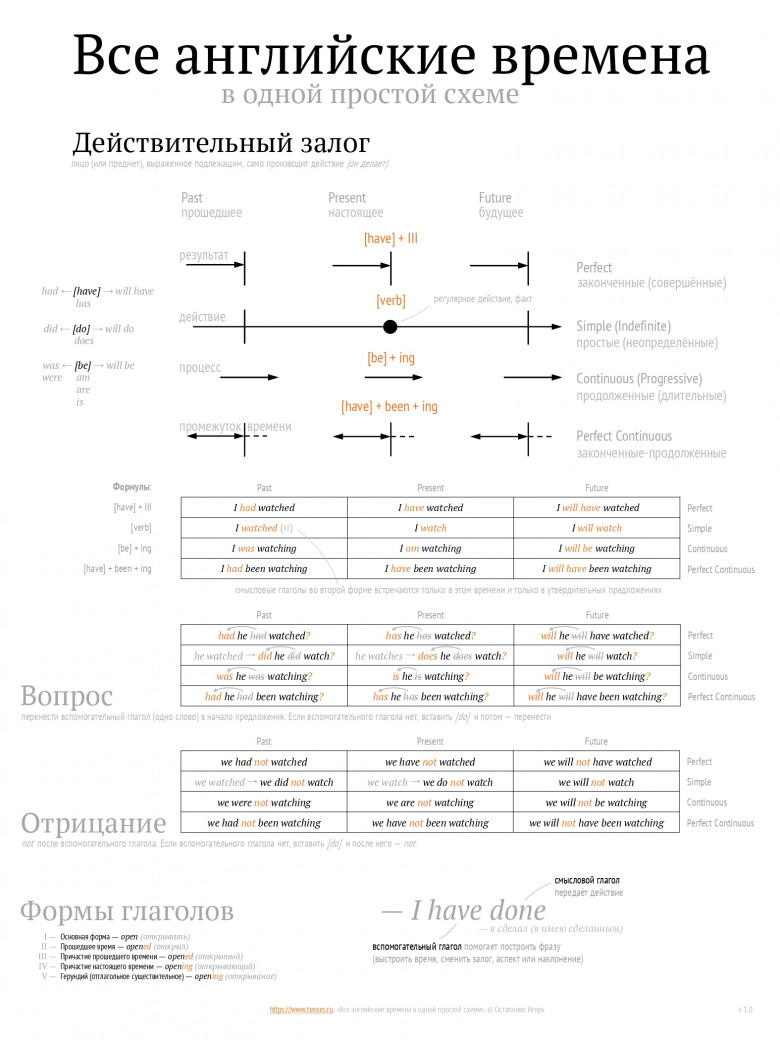

В своё время я сам здорово намучился с английскими временами. Совершенно не получалось понять, как они формируются. Когда наконец удалось вызубрить все правила, самые простые существующие между временами закономерности всё равно оставались для меня неочевидными.

Как это часто бывает, по-настоящему понимаешь какую-то тему, только когда начинаешь рассказывать о ней другим («метод Фейнмана»). Несколько друзей, позавидовав моим «успехам», попросили помочь разобраться с английским. Тут и обнаружилось, что хотя я уже успешно использую английский в повседневной работе, обучать ему кого-то ещё — это совершенно отдельный навык.

Первоначальная идея. Сначала разъяснить все английские времена за один присест удавалось, надёргав различных идей из интернета: обрывки чьих-то схем, начинали склеиваться в свою схему и обрастать собственными легендами, а применение времён почти всегда было проще пояснить, используя хрестоматийную «систему английских времен с точки зрения употребления глагола “to vodka”». С каждой новой импровизированной лекцией, схема и нарратив продолжали меняться. «Ученики» попадались с различным базовым уровнем, что позволило понять, откуда нужно начинать плясать, чтобы урок был понятен всем, кто хоть раз слышал что-то про глаголы have и be. Когда счёт обученных уже пошёл на десятки, я решил оформить идею в более стройную лекцию. От первых попыток преподавания английских времён, до этого момента прошло пять лет. За это время было обучено ещё пару сотен человек. Обучено — по приколу. Денег за эти уроки я не брал.

Сделать веб-сайт доходным можно двумя способами. Первый – привлекать больше трафика, второй – повышать конверсию, т.е. побуждать большее количество посетителей становиться покупателями. Скорее всего, вы уже слышали о том, что трафик можно просто купить – сотни интернет-ресурсов предлагают эту услугу. А не лучше ли оптимизировать конверсию? Как узнать, что именно нужно проверить, и как провести A/B тестирование?

Сделать веб-сайт доходным можно двумя способами. Первый – привлекать больше трафика, второй – повышать конверсию, т.е. побуждать большее количество посетителей становиться покупателями. Скорее всего, вы уже слышали о том, что трафик можно просто купить – сотни интернет-ресурсов предлагают эту услугу. А не лучше ли оптимизировать конверсию? Как узнать, что именно нужно проверить, и как провести A/B тестирование?

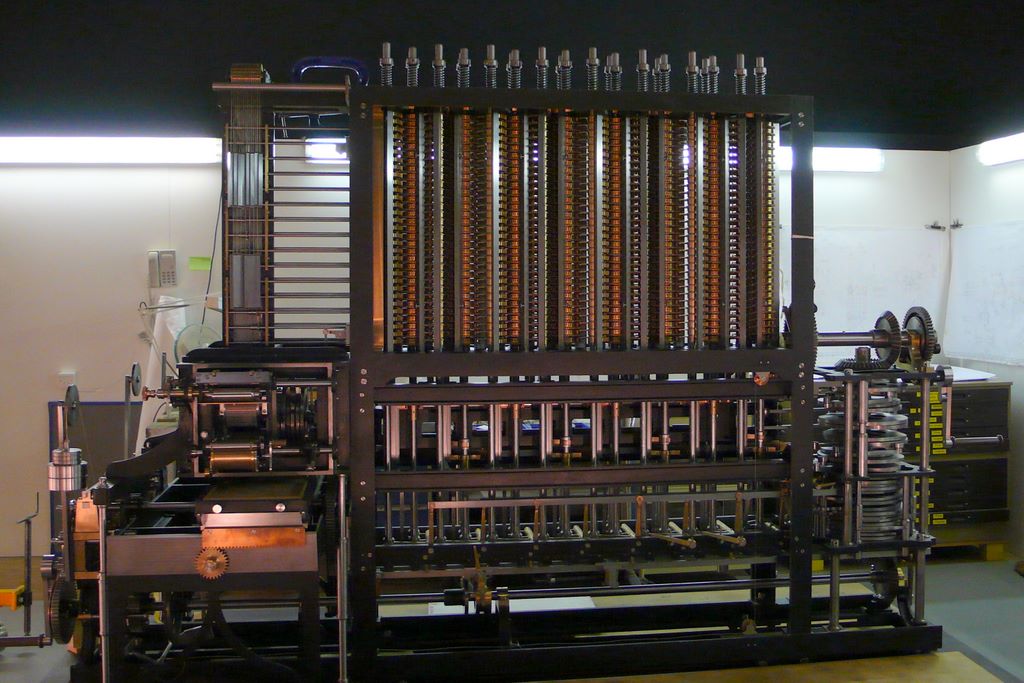

В коллекционировании старого околокомпьютерного железа конечно же есть элемент ностальгии. Интересно, что совсем нестарые устройства подчас получается вернуть к жизни только после длительных археологических раскопок цифрового культурного слоя. Но есть еще кое-что. Передо мной сейчас 20-летний ноутбук, и он, в отличие от современных устройств, сервисов и технологий, полностью детерминирован. Ясно, что удобно, а что нет, что в итоге оказалось перспективной технологией, а что пошло под откос. Понятен спектр посильных для древнего процессора задач. В этой определенности есть что-то успокаивающее.

В коллекционировании старого околокомпьютерного железа конечно же есть элемент ностальгии. Интересно, что совсем нестарые устройства подчас получается вернуть к жизни только после длительных археологических раскопок цифрового культурного слоя. Но есть еще кое-что. Передо мной сейчас 20-летний ноутбук, и он, в отличие от современных устройств, сервисов и технологий, полностью детерминирован. Ясно, что удобно, а что нет, что в итоге оказалось перспективной технологией, а что пошло под откос. Понятен спектр посильных для древнего процессора задач. В этой определенности есть что-то успокаивающее.