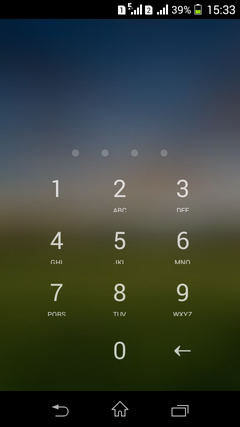

Конец рабочего дня, вечер, я нахожу на улице телефон. Им оказывается Samsung Galaxy S5 Mini, экран заблокирован с помощью CM Locker (это важно).

На телефоне подключён интернет, видны уведомления Instagram, Youtube, но ни одного пропущенного звонка или SMS. Да и что толку – нажать на уведомление, чтобы перейти к его деталям, из заблокированного состояния нельзя. Панель уведомлений также вызвать не получается, можно лишь запустить фонарик, включить/отключить передачу данных, Wi-Fi, блютуз и калькулятор. Ну и уменьшить/увеличить яркость/громкость, откуда тоже не добраться до набора телефонного номера или SMS.

Через пару часов телефон таки зазвонил. Мы договорились, что владелец заберёт его у меня завтра, так как он сейчас находится на другом конце города.

А в 6 утра на телефоне зазвонил будильник. Я сдвинул уведомление вправо и лёг обратно в кровать. Через пару минут будильник зазвонил снова. Что ж, я сдвинул значок влево. Не тут-то было – он снова зазвонил через несколько минут (забегая наперёд, скажу, что это не невозможность отключить будильник при заблокированном телефоне, а просто его владелец настроил около десяти будильников с разницей в пару минут между собой). Оставлять телефон звонящим в другой комнате или выключать его мне не хотелось, поэтому

решено было найти способ разблокировать его.

(

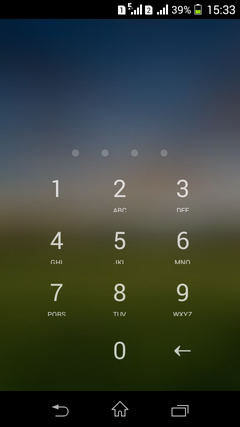

скриншот для примера)