Не секрет, что Microsoft Dynamics CRM — довольно популярная (по

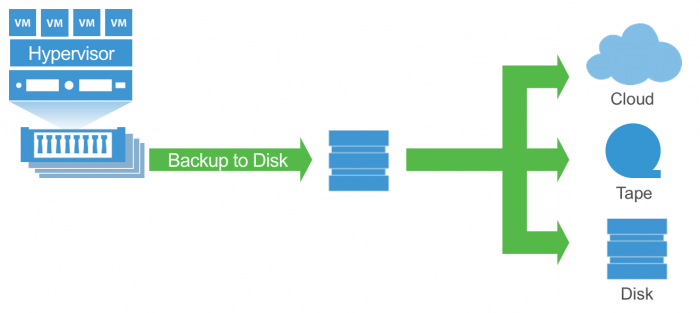

последним данным 40 тыс. клиентов и 4,5 млн индивидуальных пользователей) система управления отношениями с клиентами как в крупных, так и в небольших компаниях. Для такого приложения с критически важной нагрузкой требуется соответствующая стратегия резервного копирования.

Сценарии развертывания Microsoft Dynamics CRM могут отличаться в разных компаниях, но все они будут включать три компонента:

- Microsoft Active Directory (AD)

- Microsoft SQL Server

- Microsoft Dynamics CRM Server 2016

Каждый из этих серверов играет критическую роль в инфраструктуре CRM.

Сегодня мы расскажем, как с помощью резервного копирования и репликации Veeam максимально надежно защитить всю инфраструктуру CRM и, соответственно, данные о клиентах, рассмотрим роль каждого сервера и посмотрим, какие опции бэкапа и восстановления существуют для каждой роли. За подробностями просим под кат.