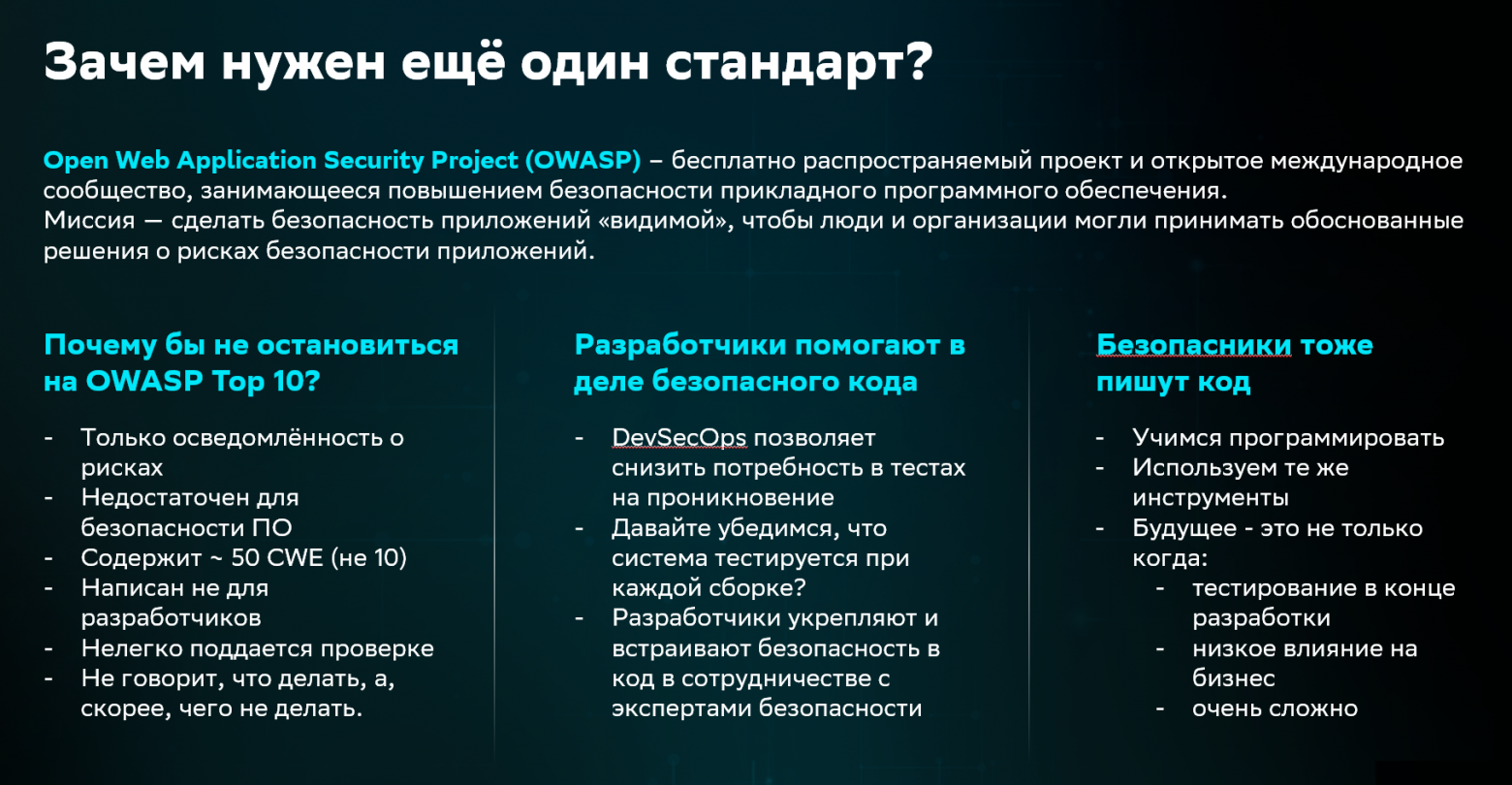

Где кончается базовая ИБ-гигиена для небольшого бизнеса и начинается киберзащита для продвинутых? Центр интернет-безопасности (CIS) обновил рекомендации по внедрению ИБ для компаний разного масштаба в свежем гайде CIS Controls 8.

Предыдущие рекомендации CIS Controls 7.1 вышли в 2019 году. В версии 7.1 сделали упор на список практик для внедрения: что именно бизнес должен сделать для защиты. В восьмой версии этот подход сохранили и учли угрозы, связанные с “пандемийными” изменениями ИТ-ландшафта: массовой работой из дома, ростом мобильных пользователей, миграцией в облака. Например, появился отдельный раздел ― контроль безопасности сервис-провайдера (мимо такого пройти не cмогли).

Мы изучили рекомендации CIS для разных бизнесов и выделили самое интересное.