«Чем можно контролировать уязвимости? Подскажи, плиз», — обратился недавно знакомый. Вроде ничего странного. Но к концу обсуждения я вдруг понял, что человек ждет список инструментов, которые только находят и закрывают уязвимости...

Network Security

«Чем можно контролировать уязвимости? Подскажи, плиз», — обратился недавно знакомый. Вроде ничего странного. Но к концу обсуждения я вдруг понял, что человек ждет список инструментов, которые только находят и закрывают уязвимости...

Более двух лет назад мы писали о том, что перед каждым администратором Check Point рано или поздно встает вопрос обновления на новую версию. В данной статье было описано обновление с версии R77.30 до R80.10. К слову, в январе 2020-го R77.30 стала сертифицированной версией ФСТЭК. За 2 года в Check Point многое изменилось. В статье “Check Point Gaia R80.40. Что будет нового?” описаны все нововведения, коих много. В данной статье процедура обновления будет описана максимально подробно.

Когда дело доходит до кибербезопасности, то, как правило, ни одна организация не является на 100% защищенной. Даже в организациях с передовыми технологиями защиты могут быть проблемные моменты в ключевых элементах — таких как люди, бизнес-процессы, технологии и связанные с ними точки пересечения.

Есть множество услуг по проверке уровня защищенности: анализ безопасности систем и приложений, тестирование на проникновение, оценка осведомленности персонала в вопросах информационной̆ безопасности и т.д. Однако из-за постоянного изменения ландшафта киберугроз, появления новых инструментов и преступных групп возникают новые типы рисков, которые трудно выявить с помощью традиционных способов анализа защищенности.

На этом фоне наиболее реалистичным и продвинутым подходом к тестированию безопасности,

по нашему мнению, являются киберучения в формате Red Teaming — непрерывная оценка защищённости информационных систем, готовности специалистов по реагированию на инциденты и устойчивости инфраструктуры к новым видам атак, в том числе APT (Advanced Persistent Threat, сложная постоянная угроза, целевая кибератака). Проводя Red Teaming и практикуя реагирование на контролируемые атаки, внутренняя команда безопасности может повысить свои навыки по обнаружению ранее незамеченных угроз, чтобы остановить реальных злоумышленников на ранних стадиях атаки и предотвратить материальный и репутационный ущерб для бизнеса.

О том, как проходят киберучения в формате Red Teaming, рассказывает Вячеслав Васин (vas-v), ведущий аналитик департамента Аудита и Консалтинга Group-IB.

Правда, сразу предупредим, что для самостоятельного изучения нужна отличная мотивация и сила воли. Ведь по сути единственным контролером своего обучения являетесь вы сами.В этой статье мы собрали топ-3 самых эффективных способов, с помощью которых можно изучать английский совершенно бесплатно. Вы точно знаете их и, возможно, используете их сами, но мы разработали подробные инструкции, как этими методами пользоваться для наибольшего позитивного эффекта. Поехали.

Главное требование для самостоятельных занятий — систематичность. Если вы часто чувствуете желание полениться или отложить занятия на потом, лучше потратиться и нанять репетитора или пойти в языковую школу на групповые занятия.

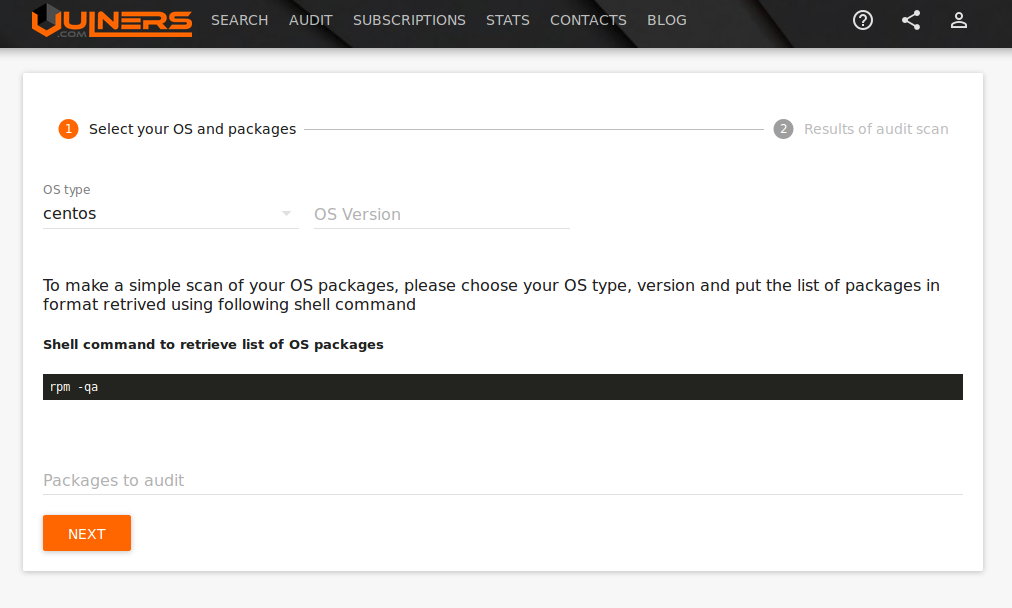

Привет! Все мы знаем и любим такие продукты для vulnerability assessment процессов как Nessus, Qualys, Max Patrol и всякие прочие OpenVAS. Одной из основных задач, которые они решают, является обеспечение контроля версионных уязвимостей.

Это довольно простой процесс сравнения установленных версий программного обеспечения на попадание в диапазон "не содержит известных уязвимостей". Ну а дальше ребята, ответственные за информационную безопасность, совместно с разработкой и админами решают какие риски можно принять, а что нужно пропатчить прямо сегодня.

Существует масса разнообразных инструментов для решения этой задачи, но у всех них с нашей точки зрения есть одна общая проблема — они требуют отдельного хлопотного развертывания и порождают в вашей инфраструктуре еще один инструмент с root-овой учетной записью. Но ведь для такого простого действия как сбор информации об установленных пакетах root не нужен! Да и обычно в инфраструктуре уже присутствуют развернутые системы с возможностью консолидации данных, совместной работы и удаленного исполнения команд на серверах. Поэтому мы решили сделать инструмент, который позволил бы в пару кликов развернуть в своей среде систему контроля уязвимостей Linux с минимальными изменениями продакшена.

Что развернуто в большинстве продуктовых систем? Конечно же мониторинг. И довольно часто это Zabbix. Так давайте к нему и прикрутимся!

В статье приведён анализ решений в сфере IDS и систем обработки траффика, краткий анализ атак и разбор принципов функционирования IDS. После чего сделана попытка разработки модуля для обнаружения аномалий в сети, на основе нейросетевого метода анализа сетевой активности, со следующими целями:

Раз в два-три года в «информационно-безопасном» мире появляется панацея от всех бед, которая защитит и от киберпреступников, и от киберактивистов, от промышленного шпионажа и APT-атак. Все установленные ИБ-системы объявляются морально устаревшими и никуда не годными, их предлагается срочно заменить. Естественно, не бесплатно. За чудо-лекарством выстраиваются очереди, лицензий на всех не хватает. А потом продавец просыпается.

Очень похожая ситуация сейчас складывается с Threat Intelligence. Это очень модно, драйвово, молодёжно, но провайдеры, пользователи и покупатели зачастую понимают под TI совсем разные вещи.

Давайте попробуем разобраться, что же это за загадочный зверь, откуда он так внезапно «выскочил», зачем нужна и кому интересна такая разведка, и можно ли заниматься разведкой за бокалом любимого пива.

А почему у тебя на визитке написано «КИСА»?

Ты вроде серьезный человек…

(из разговора с приятелем)

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения.

Существует достаточно много цифровых сертификатов, каждый из которых служит для своих целей. Самые распространенный тип сертификатов это естественно SSL сертификаты, которые также имеют несколько подвидов. Также существуют Code Signing сертификаты, Website Anti Malware Scanner сертификаты и Unified Communications сертификаты.

Существует достаточно много цифровых сертификатов, каждый из которых служит для своих целей. Самые распространенный тип сертификатов это естественно SSL сертификаты, которые также имеют несколько подвидов. Также существуют Code Signing сертификаты, Website Anti Malware Scanner сертификаты и Unified Communications сертификаты.