Статья является продолжением предыдущей статьи, посвященной базовой настройке DHCP на маршрутизаторе Cisco. В этой статье я хочу рассмотреть конфигурацию и настройку централизованного сервера DHCP и агентов DHCP-Relay

@IFilread-only

Пользователь

Помнить все: Evernote и Anki

12 мин

257K

Решил написать о системе, которую я использую, чтобы помнить практически все, что хочется, при минимальных затратах времени и других ресурсов. Под словом “помнить” имеется в виду любой способ найти нужную информацию — в личной памяти или в памяти компьютера, в зависимости от ситуации и от самой информации; основные требования при этом — экономия времени и контроль того, что мы запоминаем.

Я хочу достичь следующих целей при использовании системы:

- помнить все термины и слова, которые когда-либо решил запомнить;

- свободно использовать факты в разговорах и дискуссиях;

- сохранять накопленный опыт: иметь информацию обо всех текущих и законченных проектах, о важных встречах и разговорах, об изученных темах;

- моментально находить любые статьи, которые когда-либо показались интересными;

- держать сознание свободным от любой текучки;

- тратить на это все не более 20 минут в день.

Ниже я напишу о методах и правилах, которые составляют данную систему. Статья будет состоять из нескольких разделов:

- Мой опыт по описанному вопросу

- Проблемы запоминания

- Теоретическое разрешение проблем

- Практическое разрешение проблем с Evernote

- Практическое разрешение проблем с Anki

+73

Как работает радиоинтерфейс в GSM-сетях

21 мин

241K

Думаю, многие когда-либо задумывались над тем, как работают сотовые сети. Ведь мы пользуемся мобильными телефонами почти каждый день. Количество абонентов увеличивается с каждым днем, так же как и площади сетевого покрытия… На смену старым стандартам приходят новые, растут и «аппетиты» пользователей мобильного интернета. Если Вас интересует, как все это работает, добро пожаловать под кат! Поскольку инфраструктура сотовых сетей довольно велика, а ее описание может занять целую книгу, в данной статье мы остановимся на Um-интерфейсе, с помощью которого наши телефоны взаимодействуют с оборудованием оператора, а также другими абонентами.

Осторожно,

+57

Стекирование коммутаторов Cisco. Часть 1

7 мин

86K

В данной статье (будет состоять из двух частей) хотел бы кратко пройтись по основным технологиям стекирования коммутаторов Cisco. Попробуем разобраться с общей архитектурой передачи пакетов в рамках каждого типа стека, реакцией на отказы, а также с цифрами пропускной способности. В первой части мы рассмотрим технологии StackWise и StackWise Plus. Во второй части — StackWise-160, StackWise-480, FlexStack и FlexStack Plus.

+8

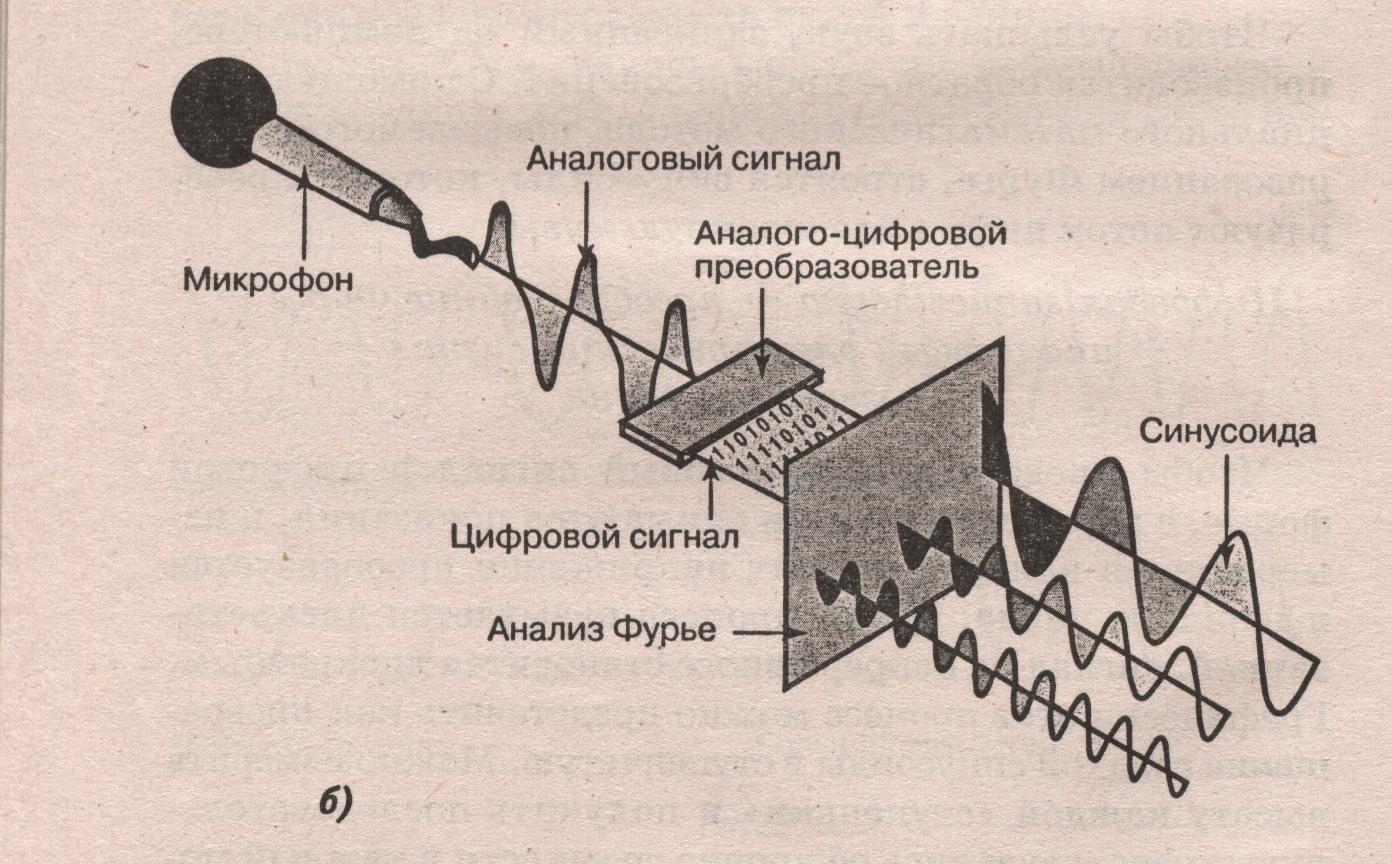

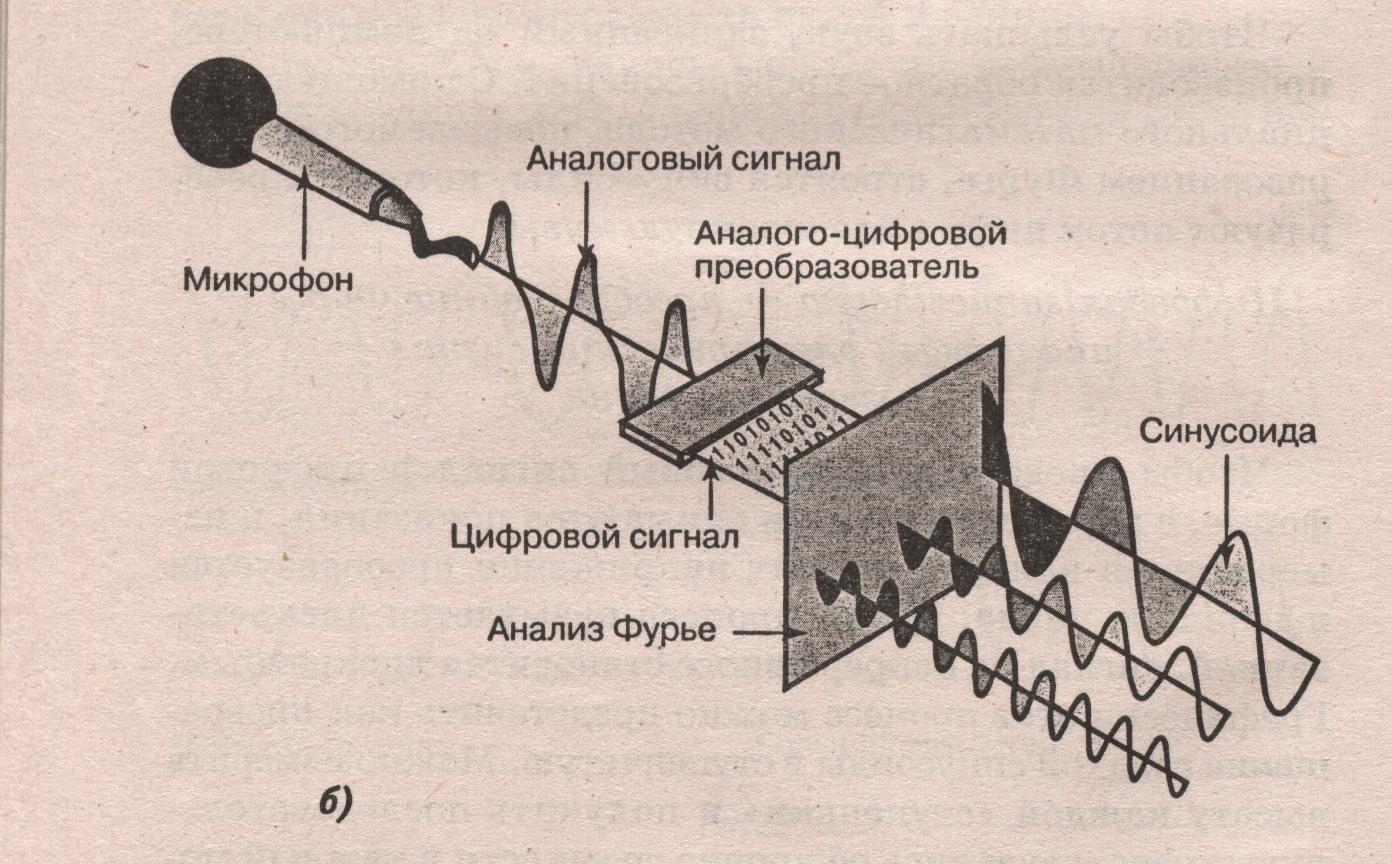

Доставляем голос в мобильной сети: шаг 2 — Аналого Цифровое Преобразование

8 мин

23KВ первой части цикла статей мы рассмотрели преобразование человеческого голоса в электрический сигнал. Теперь, казалось бы, самое время передать этот сигнал до местонахождения собеседника и начать разговор! Именно так первоначально и поступали. Однако чем более востребованной становилась услуга и чем на большие расстояния было необходимо передавать сигнал, тем понятнее становилось, что аналоговый сигнал для этого не годится.

Для того чтобы обеспечить передачу информации на любое расстояние без потери качества, нам потребуется произвести второе преобразование из Аналогового сигнала в Цифровой.

Эта картинка дает самое наглядное представление о том, что происходит при Аналого Цифровом Преобразовании (АЦП) а далее мы рассмотрим зачем это нужно, как происходило развитие технологии, и какие требования накладываются на такое преобразование в мобильных сетях.

Для того чтобы обеспечить передачу информации на любое расстояние без потери качества, нам потребуется произвести второе преобразование из Аналогового сигнала в Цифровой.

Эта картинка дает самое наглядное представление о том, что происходит при Аналого Цифровом Преобразовании (АЦП) а далее мы рассмотрим зачем это нужно, как происходило развитие технологии, и какие требования накладываются на такое преобразование в мобильных сетях.

+11

Полезные ресурсы Microsoft для ИТ-специалистов

2 мин

28KПриветствую, коллеги!

Для меня ИТ-специалисты — главная и самая ценная аудитория, люди, с которыми и для которых я работаю каждый день. В конечном итоге смысл того, чем я занимаюсь, — сделать жизнь айтишников немного лучше. Например, предоставив интересную и полезную информацию. Наша небольшая команда постоянно работает над тем, чтобы такая информация всегда была у Вас под рукой.

Для меня ИТ-специалисты — главная и самая ценная аудитория, люди, с которыми и для которых я работаю каждый день. В конечном итоге смысл того, чем я занимаюсь, — сделать жизнь айтишников немного лучше. Например, предоставив интересную и полезную информацию. Наша небольшая команда постоянно работает над тем, чтобы такая информация всегда была у Вас под рукой.

+11

Готовимся к CCNA Security (IINS 554)

4 мин

34KВсем привет! Надеюсь этот пост будет полезным для тех, кто хочет сдавать сертификацию по безопасности на основе IOS.

Так уже повелось, что для прежнего экзамена CCNA или как сейчас он называется CCNA Routing&Switching хватает софта из Cisco Networking Academy (Diccovery and Exploration) Cisco Packet Tracer, однако для отраслевых сертификаций он уже не подойдет. В этом случае, если, конечно, у Вас нет под рукой физического стенда, подойдет GNS3. Взглянем на темы экзамена CCNA Security. Понимаем что вопросами исключительно по IOS дело не обойдется: CCP, ASA, IPS. Что нужно? Правильно сконфигурированный стенд!

Итак, в одну корзинку кладем:

Вот что-то такое должно быть…

Так уже повелось, что для прежнего экзамена CCNA или как сейчас он называется CCNA Routing&Switching хватает софта из Cisco Networking Academy (Diccovery and Exploration) Cisco Packet Tracer, однако для отраслевых сертификаций он уже не подойдет. В этом случае, если, конечно, у Вас нет под рукой физического стенда, подойдет GNS3. Взглянем на темы экзамена CCNA Security. Понимаем что вопросами исключительно по IOS дело не обойдется: CCP, ASA, IPS. Что нужно? Правильно сконфигурированный стенд!

Итак, в одну корзинку кладем:

- PC host — CCP, ASDM, Kali — virual_box образы

- IOS Switch — в GNS не реализован, поэтому используем образ cisco 3745 с модулем NM-16ESW. В этом случае он будет функционировать как Switch L3 (Catalyst 3560)

- Router с функционалом Zone-based Firewall — образ IOS c3725-adventerprisek9-mz124-15.bin

- Cisco ASA — asa842 (kernel и initrd)

- Cisco IPS

Вот что-то такое должно быть…

+9

WPA2-Enterprise, или правильный подход к безопасности Wi-Fi сети

7 мин

324K В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).+59

Обзор архитектуры шасси Cisco на примере серии 7600

4 мин

36KВведение

Корпорация Cisco имеет огромный спектр продукции. Казалось бы, есть одно устройство Catalyst 7609 или 6506. Но это всего лишь шасси, которое может быть нашпиговано совершенно разными платами под разные задачи.

И вот железка стоит, работает, но в какой-то момент вдруг начинается что-то неладное. А мы даже не знаем, что можно заменить, что передернуть. Либо другая задача: руководство ставит задачу установить еще одну карту с дополнительными 1GE портами, но тут же голову сломаешь от обилия различных плат и разброса стоимости на них.

В этой статье мы поймем, как же работает большое целое устройство, как взаимодействуют его компоненты, и самое главное — с чего стоит начать поиск нужного Вам компонента расширения сетевого устройства уровня ядра сети на примере Cisco 7600.

Статья расчитана на подготовленного читателя, представляющего, как работают сетевые устройства различных уровней, поверхностно знакомого с оборудованием Cisco.

+4

Настройка Cisco ACS 5.3 в связке с Active Directory

6 мин

47KТуториал

Cisco ACS (Access Control Server) — система для централизованной аутентификации, авторизации и аккаутинга пользователей на всякого рода оборудовании, в частности на активном сетевом оборудовании различных производителей.

Имея достаточно небольшой опыт работы системным администратором в крупной компании enterprise сегмента пришёл к выводу, что каждый системный администратор в идеале должен иметь одну учётную запись для авторизации на всех необходимых ему ресурсах: сетевое оборудование, серверы, рабочие станции и т. д. Это связано как с удобством администрирования, так и с безопасностью. В случае увольнения человека можно залочить всего одну учёту в одном хранилище и пропадёт доступ абсолютно ко всему. Но идеальных случаев, как известно, не бывает. В статье мы попробуем приблизиться к идеалу и настроим авторизацию пользователей на активном сетевом оборудовании с использованием учётной записи Active Directory.

Имея достаточно небольшой опыт работы системным администратором в крупной компании enterprise сегмента пришёл к выводу, что каждый системный администратор в идеале должен иметь одну учётную запись для авторизации на всех необходимых ему ресурсах: сетевое оборудование, серверы, рабочие станции и т. д. Это связано как с удобством администрирования, так и с безопасностью. В случае увольнения человека можно залочить всего одну учёту в одном хранилище и пропадёт доступ абсолютно ко всему. Но идеальных случаев, как известно, не бывает. В статье мы попробуем приблизиться к идеалу и настроим авторизацию пользователей на активном сетевом оборудовании с использованием учётной записи Active Directory.

+4

DNS сервер BIND (теория)

21 мин

489KОсновная цель DNS — это отображение доменных имен в IP адреса и наоборот — IP в DNS. В статье я рассмотрю работу DNS сервера BIND (Berkeley Internet Name Domain, ранее: Berkeley Internet Name Daemon), как сАмого (не побоюсь этого слова) распространенного. BIND входит в состав любого дистрибутива UNIX. Основу BIND составляет демон named, который для своей работы использует порт UDP/53 и для некоторых запросов TCP/53.

Исторически, до появления доменной системы имен роль инструмента разрешения символьных имен в IP выполнял файл /etc/hosts, который и в настоящее время играет далеко не последнюю роль в данном деле. Но с ростом количества хостов в глобальной сети, отслеживать и обслуживать базу имен на всех хостах стало нереально затруднительно. В результате придумали DNS, представляющую собой иерархическую, распределенную систему доменных зон. Давайте рассмотрим структуру Системы Доменных Имён на иллюстрации:

Основные понятия Domain Name System

Исторически, до появления доменной системы имен роль инструмента разрешения символьных имен в IP выполнял файл /etc/hosts, который и в настоящее время играет далеко не последнюю роль в данном деле. Но с ростом количества хостов в глобальной сети, отслеживать и обслуживать базу имен на всех хостах стало нереально затруднительно. В результате придумали DNS, представляющую собой иерархическую, распределенную систему доменных зон. Давайте рассмотрим структуру Системы Доменных Имён на иллюстрации:

+94

Первоначальная настройка Wi-Fi контроллера Cisco

7 мин

139KИтак, свершилось. Тебе на стол принесли свежекупленный контроллер wi-fi производства Cisco, и ещё десяток новых точек доступа. Что это, зачем мне, как оно работает? Как мне установить этот контроллер в сеть, и наконец-то «раздать фай-фай правильно»? Об этом и пойдет речь сегодня.

+13

Безопасность сетей 802.11 — основные угрозы

13 мин

70KВ последнее время тема Wi-Fi на Хабре набирает популярность, что не может не радовать. Однако некоторые важные аспекты, в частности, безопасность, все еще освещены довольно однобоко, что очень хорошо заметно по комментариям. Пару лет назад сокращенная версия нижеизложенного материала была опубликована в журнале "Компьютерное Обозрение". Думаю, читателям Хабра будет интересно и полезно с ним ознакомиться, тем более в полной и актуализированной версии. В первой статье обсуждаются основные угрозы. Во второй обсудим способы реализации защиты на основе WIPS

Популярность беспроводных локальных сетей уже прошла стадию взрывного роста и дошла до состояния «привычной всем» технологии. Домашние точки доступа и мини-роутеры Wi-Fi недороги и широкодоступны, хотспоты встречаются достаточно часто, ноутбук без Wi-Fi – анахронизм. Как и множество других инновационных технологий, использование беспроводных сетей влечет не только новые выгоды, но и новые риски. Бум Wi-Fi породил целое новое поколение хакеров, специализирующихся на изобретении всё новых и новых способов взлома беспроводки и атаки пользователей и корпоративной инфраструктуры. Ещё с 2004 года Gartner предупреждали, что безопасность WLAN будет одной из основных проблем – и прогноз оправдывается.

Беспроводная связь и мобильность, которую она дает, интересны и выгодны многим. Однако, до тех пор, пока вопрос беспроводной безопасности остается не до конца ясным, мнения разнятся кардинально: некоторые (например, операторы складов) уже сейчас не боятся завязывать на Wi-Fi свои ключевые бизнес-процессы, другие – наоборот баррикадируются и запрещают использование беспроводных элементов в своих сетях. Кто из них выбрал правильную стратегию? Является запрет Wi-Fi гарантией защиты от беспроводных угроз? И вообще – так ли опасен и ненадежен этот Wi-Fi, как о нем говорят? Ответ далеко не очевиден!

В данной статье мы рассмотрим:

Введение

Популярность беспроводных локальных сетей уже прошла стадию взрывного роста и дошла до состояния «привычной всем» технологии. Домашние точки доступа и мини-роутеры Wi-Fi недороги и широкодоступны, хотспоты встречаются достаточно часто, ноутбук без Wi-Fi – анахронизм. Как и множество других инновационных технологий, использование беспроводных сетей влечет не только новые выгоды, но и новые риски. Бум Wi-Fi породил целое новое поколение хакеров, специализирующихся на изобретении всё новых и новых способов взлома беспроводки и атаки пользователей и корпоративной инфраструктуры. Ещё с 2004 года Gartner предупреждали, что безопасность WLAN будет одной из основных проблем – и прогноз оправдывается.

Беспроводная связь и мобильность, которую она дает, интересны и выгодны многим. Однако, до тех пор, пока вопрос беспроводной безопасности остается не до конца ясным, мнения разнятся кардинально: некоторые (например, операторы складов) уже сейчас не боятся завязывать на Wi-Fi свои ключевые бизнес-процессы, другие – наоборот баррикадируются и запрещают использование беспроводных элементов в своих сетях. Кто из них выбрал правильную стратегию? Является запрет Wi-Fi гарантией защиты от беспроводных угроз? И вообще – так ли опасен и ненадежен этот Wi-Fi, как о нем говорят? Ответ далеко не очевиден!

В данной статье мы рассмотрим:

- в чем заключаются важные особенности беспроводной связи с точки зрения безопасности,

- почему «неиспользование» или запрет Wi-Fi не спасает от беспроводных угроз,

- какие новые риски следует рассматривать.

+35

Использование стандарта IEEE 802.1x в сети передачи данных

8 мин

172K802.1x — это стандарт, который используется для аутентификации и авторизации пользователей и рабочих станций в сети передачи данных. Благодаря стандарту 802.1x можно предоставить пользователям права доступа к корпоративной сети и ее сервисам в зависимости от группы или занимаемой должности, которой принадлежит тот или иной пользователь. Так, подключившись к беспроводной сети или к сетевой розетке в любом месте корпоративной сети, пользователь будет автоматически помещен в тот VLAN, который предопределен политиками группы, к которой привязана учетная запись пользователя или его рабочей станции в AD. К данному VLAN будет привязан соответствующий список доступа ACL (статический, либо динамический, в зависимости от прав пользователя) для контроля доступа к корпоративным сервисам. Кроме списков доступа, к VLAN можно привязать политики QoS для контроля полосы пропускания.

+18

Бесшовный роуминг Wi-Fi

12 мин

191KНачальник позвал в переговорку, сказал захватить с собой ноутбук. Вроде бы ничего — и там, и на рабочем месте у нас офисная беспроводная сеть. Приходим — а загрузка поставленного на скачивание большого файла оборвалась, SSH-сессии закрылись, заботливо набранная веб-форма при отправке почему-то сбросилась. Знакомо?

Сегодня мы поговорим о бесшовном роуминге устройств в беспроводных сетях Wi-Fi.

Сегодня мы поговорим о бесшовном роуминге устройств в беспроводных сетях Wi-Fi.

+39

А вы хорошо знаете статическую маршрутизацию?

12 мин

202KСтатический маршрут — первое, с чем сталкивается любой человек при изучении понятия маршрутизации IP пакетов. Считается, что это — наиболее простая тема из всех, в ней всё просто и очевидно. Я же постараюсь показать, что даже настолько примитивная технология может содержать в себе множество нюансов.

+62

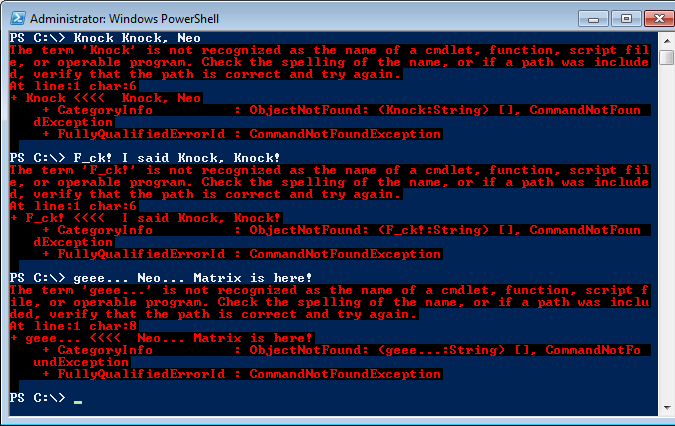

Первые шаги для пауэршельшиков

Простой

12 мин

439KТуториал

Привет всем из 2023 года!

Я написал эту статью 12 лет назад. И внезапно — это — моя самая популярная статья. Я так же удивился что люди до сих пор заходят сюда и читают эту статью. Поэтому я решил её обновить. И после прочтения понял, что обновлять ничего не буду.

Да, powershell обновился за последние годы. Теперь он стал Powershell Core, и его можно запускать как на Windows, так и на Linux и MacOS. В скриптах появилось много плюшек, но основная идея осталась той же.

Если вы только начинаете писать на Powershell эта статья для вас. Вам будут даны основные понятия, которые относятся к Powershell в 2023 году, и которые позволят вам погрузиться в эту оболочку с головой.

Приди ко мне брате в Консоль!

— Админ Долгорукий.

Много ярлыков улетело в корзину со времён выхода в свет 2008 Windows. Люди попроще дивились новому синему окошку, которое ребята из Майкрософт зачем-то вставили в свои новые продукты. Люди, которые сидят на блогах и знают программирование начали изучать это окошко.

В итоге к народу начало приходить осознание того, что Майкрософт действительно разработали что-то новое и интересное.

И так, зачем вам это нужно? В основном, программа под названием PowerShell (в дальнейшем PS) предназначена для администраторов и программистов. Она позволяет автоматизировать примерно 99% всех действий в системе. С помощью неё вы можете настраивать удалённые компьютеры, запускать и перезапускать сервисы и производить обслуживание большиства серверных приложений. Как выяснилось, возможности у программы потрясающие.

Конечно же, продвинутые пользователи найдут множество способов использования этого восхитительного синего окошка.

Задача этой статьи проста — показать вам малую долю возможностей PS и дать вам концептуальное понимание предмета. В действительности документации по предмету написано несметное количество, так что я не стремлюсь охватить всё. Я так же ознакомлю вас с набором утилит, которые позволят не вылезать из PS в принципе.

+183

Аутентификация на сетевых устройствах CISCO средствами Active Directory

5 мин

83KИнтеграция CISCO AAA и Microsoft Active Directory

Наверняка многие системные администраторы рано или поздно сталкиваются с проблемой аутентификации на сетевых устройствах. Если руководствоваться best-practices, то учетные записи должны быть персонифицированными, пароли должны отвечать критериям устойчивости, время жизни паролей должно быть ограничено. Также не будем забывать о разграничении уровней доступа в соответствии с выполняемыми задачами и поддержке актуальности базы пользователей, связанной с изменениями в штате сотрудников. При соблюдении этих требований ведении базы пользователей на каждом устройстве становится трудоемкой и нетривиальной задачей, а на практике часто просто игнорируется, администраторы ограничиваются заданием паролей на физическую и виртуальную консоль и заданием пароля суперпользователя (enable). Логичным решением этой проблемы является ведение единой базы пользователей с контролем выдвигаемых к учетным записям требований. Если у нас есть Active Directory, почему бы не использовать его?

Рис.1 Топология системы

+20

Cisco. Пути сертификации

21 мин

148K Сертификация компании Cisco считается одной из самых престижных сертификаций в области ИТ. Это связано с тем, что в отличии от систем сертификации многих других вендоров, сертификационные экзамены Cisco включат в себя помимо стандартных тестов на вопросы, симуляции и настройку виртуального оборудования.

Сертификация компании Cisco считается одной из самых престижных сертификаций в области ИТ. Это связано с тем, что в отличии от систем сертификации многих других вендоров, сертификационные экзамены Cisco включат в себя помимо стандартных тестов на вопросы, симуляции и настройку виртуального оборудования.+11

Немного о private vlan

2 мин

56KДовольно часто на форумах, и других it ресурсах, проскакивает фраза что vlan (стандарт 802.1q) не относится к безопасности, как таковой. Я в принципе с этим суждением согласен, это как динамический nat, который косвенно, но обеспечивает защиту хостов который находятся в серой сети. Да эти 2 темы как vlan так и nat рождают холивар. Но вот есть одна технология которая в большей степени относит vlan к безопасности, о ней мы и поговорим далее.

Кому интересно приглашаю под кат.

Кому интересно приглашаю под кат.

+3

Информация

- В рейтинге

- Не участвует

- Зарегистрирован

- Активность