Коллеги и друзья! 15 июля 2017 в Орле состоится Security Conference — конференция, посвященная практической информационной безопасности: тестирование на проникновение современных сетей и систем, выявление уязвимостей телекоммуникационного оборудования, обход современных защитных средств, обнаружение и противодействие атакам, криминалистический анализ и расследование инцидентов.

Cyber Developer

Security Week 12: опасная фича в Windows, китайские хакеры сломали все вокруг, инспектировать HTTPS надо с умом

4 мин

29K Порой плохую фичу сложно отличить от хорошего бага. В каком-то смысле она даже хуже бага – фиксить-то ее не будут. Вот и Microsoft уже шестой год знает о симпатичной возможности перехвата сессии любого пользователя локальным администратором. Погодите, это же админ, ему все можно! Однако давайте разберемся что здесь не так.

Порой плохую фичу сложно отличить от хорошего бага. В каком-то смысле она даже хуже бага – фиксить-то ее не будут. Вот и Microsoft уже шестой год знает о симпатичной возможности перехвата сессии любого пользователя локальным администратором. Погодите, это же админ, ему все можно! Однако давайте разберемся что здесь не так.+26

Продолжаем настраивать практически бесплатную рекламу на пользователей Хабра. На этот раз с помощью виджета авторизации

3 мин

22KВ позапрошлом посте я указал на не очевидную уязвимость Хабра, которая позволяла вставлять пиксель ретаргетинга ВК в нужные статьи для сбора максимально целевой аудитории и дальнейшей рекламы на неё через соц сети.

Благодаря стараниям разработчиков, эта проблема была успешно пофикшена в течение нескольких дней, но на этом наша сага не закончена. Напомню, что согласно официальному прайс-листу Хабра стоимость 1000 показов банера для пользователей ресурса колеблется от 400 до 550 рублей. За гео-таргетинг по Москве и Питеру придется доплатить 20 и 15 процентов соответственно.

Но всё еще существует способ рекламироваться на эту же аудиторию платя 30-150 рублей за тысячу показов. Давайте думать, как исправить и эту фичу:

Благодаря стараниям разработчиков, эта проблема была успешно пофикшена в течение нескольких дней, но на этом наша сага не закончена. Напомню, что согласно официальному прайс-листу Хабра стоимость 1000 показов банера для пользователей ресурса колеблется от 400 до 550 рублей. За гео-таргетинг по Москве и Питеру придется доплатить 20 и 15 процентов соответственно.

Но всё еще существует способ рекламироваться на эту же аудиторию платя 30-150 рублей за тысячу показов. Давайте думать, как исправить и эту фичу:

+55

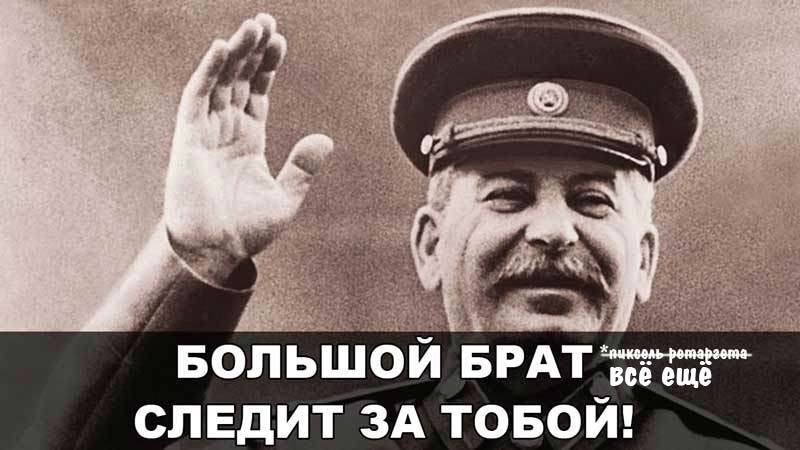

Exploit Exercises: Введение в эксплуатацию бинарных уязвимостей на примере Protostar

20 мин

21KТуториал

Всем доброго времени суток. Продолжаем разбор заданий с сайта Exploit Exercises, и сегодня будут рассмотрены основные типы бинарных уязвимостей. Сами задания доступны по ссылке. На этот раз нам доступны 24 уровня, по следующим направлениям:

- Network programming

- Byte order

- Handling sockets

- Stack overflows

- Format strings

- Heap overflows

+20

Начальный уровень подготовки в области практической информационной безопасности

6 мин

28KВне зависимости от программ обучения, их ключевыми особенностями являются актуальный материал и практическая подготовка в пентест-лабораториях, составляющая 80% от общей программы курса. В данной статье мы разберем базис команд и полезных трюков при проведении тестирования на проникновение внешнего периметра.

+32

Где пообщаться «по ИБ»: OWASP Russia Meetup #6 пройдет в офисе Positive Technologies

1 мин

3.6K

Первая в 2017 году встреча российского отделения OWASP состоится 2 марта в московском офисе Positive Technologies. Мы не только предоставим пространство для проведения встречи, но и сами поделимся опытом в сфере веб-безопасности.

+10

Функциональная безопасность, часть 5 из 7. Жизненный цикл информационной и функциональной безопасности

10 мин

11K

Источник

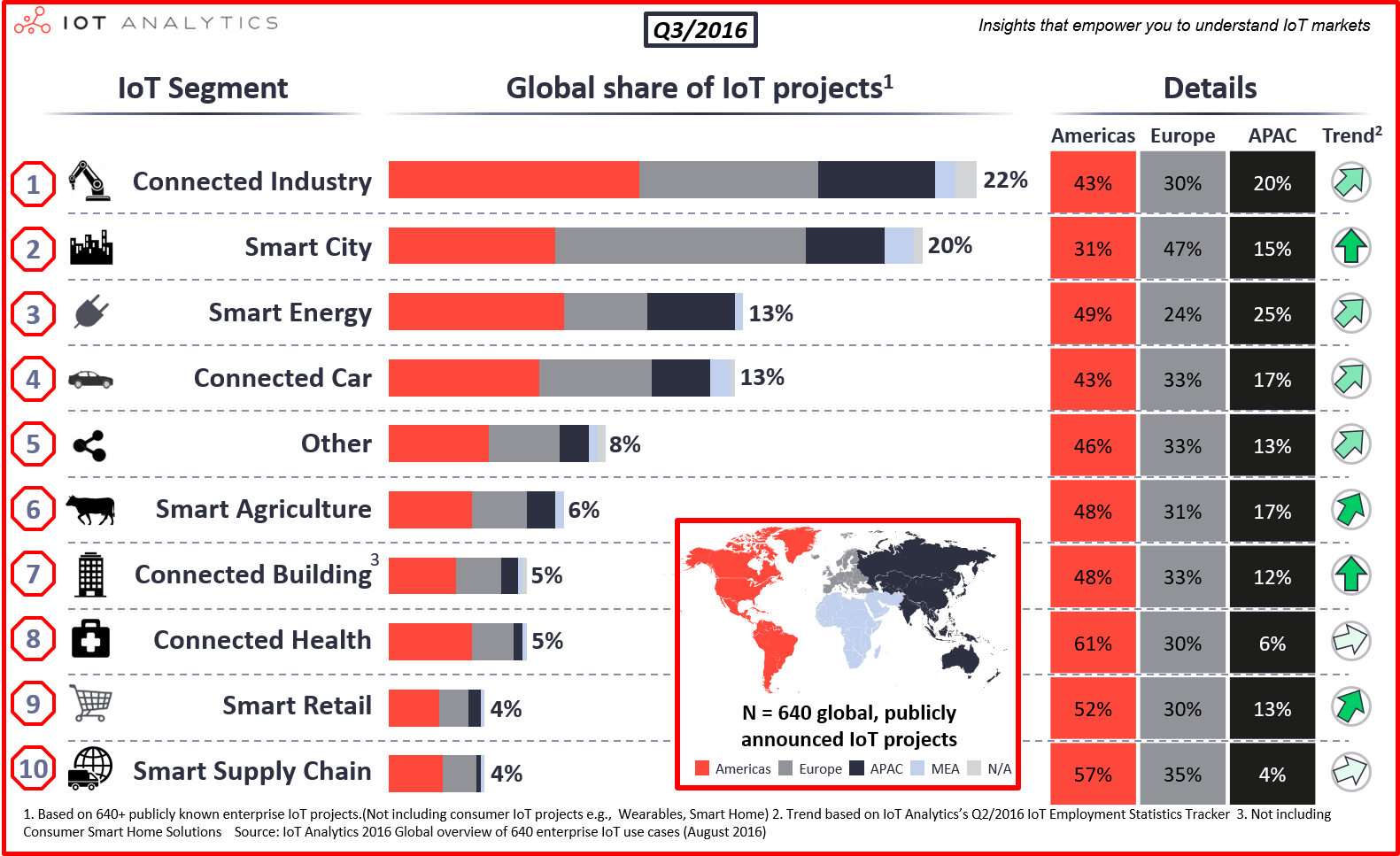

По данным IoT Analytics в 2016 году больше всего проектов (22% от общего количества), связанных с применением интернета вещей, было реализовано для промышленных объектов. Это подтверждает развитие и распространение технологий заявленных в доктрине Industry 4.0.

Таким образом, на наших глазах возник новый класс кибер-физических систем, получивший название Industrial Internet Control Systems (IICS) или Industrial Internet of Things (IIoT).

Из названия понятно, что такие системы являются гибридом технологий, применяемых в АСУ ТП и в системах на базе интернета вещей. Соответственно в таких системах необходимо учитывать все риски, связанные с нарушением свойств информационной (security) и функциональной безопасности (safety).

Данная статья продолжает цикл публикаций по функциональной безопасности. В ней рассмотрены требования к организации жизненного цикла систем управления (АСУ ТП, встроенные системы, интернет вещей). Предложена единая структура процессов, поддерживающих выполнение требований как к информационной, так и к функциональной безопасности.

+9

Сертификаты CISSP, CISA, CISM: как получить и стоит ли овчинка выделки?

10 мин

96KА почему у тебя на визитке написано «КИСА»?

Ты вроде серьезный человек…

(из разговора с приятелем)

Мы все знаем, что нас встречают всегда по одежке, но не всегда задумываемся, а что именно стоит за этим словом «одежка». «Одежкой» являются наши атрибуты, которые позволяют другим людям легко вписать нас в свое представление о мире или, проще говоря, навесить на нас ярлык. Соответственно, управляя своими атрибутами, мы можем управлять тем, как нас воспринимают другие люди. В среде специалистов по информационной безопасности устоявшимися атрибутами, позволяющие другим причислять вас к серьезным ИБ-специалистам, являются такие статусы, как CISSP, CISA, CISM.

В данной статье подробно рассмотрим, что стоит за этими сертификациями, как подготовиться к сдаче соответствующих экзаменов и стоит ли их получать.

+10

Bitcoin in a nutshell — Cryptography

12 мин

116KОдна из причин, почему Bitcoin продолжает привлекать столько внимания — это его исключительная «математичность». Сатоши Накамото удалось создать систему, которая способна функционировать при полном отсутствии доверия между ее участниками. Все взаимодействия основаны на строгой математике, никакого человеческого фактора — вот в чем была революционность идеи, а не в одноранговой сети, как многие думают. Поэтому первую главу я решил посвятить именно математическим основам Bitcoin.

Ниже я постараюсь объяснить вам самые базовые вещи — эллиптические кривые, ECC, приватные / публичные ключи и так далее. По возможности я буду иллюстрировать свои слова примерами кода, преимущественно на Python 2.7, если что-то непонятно — спрашивайте в комментариях.

Ниже я постараюсь объяснить вам самые базовые вещи — эллиптические кривые, ECC, приватные / публичные ключи и так далее. По возможности я буду иллюстрировать свои слова примерами кода, преимущественно на Python 2.7, если что-то непонятно — спрашивайте в комментариях.

+33

Безопасность в IoT: Архитектура системы безопасности

22 мин

14KТуториал

Перевод

При проектировании системы важно понять, каким угрозам эта система может подвергаться, и разработать соответствующие меры защиты при проектировании и построении её архитектуры. Особенно важно с самого начала учитывать требования безопасности при проектировании продукта. Если вы понимаете, каким образом злоумышленники могут скомпрометировать вашу систему, то это поможет еще до начала работы принять соответствующие меры по снижению рисков.

+15

C++ Russia 2017

3 мин

11K

Good news, everyone! Надеюсь, у вас пока нет планов на февральские праздники, потому что в 2017 году конференция C++ Russia пройдет 24-25 февраля.

Коротко о главном.

Что: блины, матрешки, C++!

Когда: основная программа 24-25 февраля, день мастер-классов 23 февраля.

Где: Москва, отель Бородино (Москва, ул. Русаковская, дом 13, строение 5)

Цена билета: 9500 рублей основная программа, 4000 рублей мастер-класс, 2000 рублей онлайн билет.

Купить билеты можно здесь

+20

Лекции Техносферы. Подготовительный курс «Алгоритмы и структуры данных» (весна 2016)

3 мин

39KТуториал

Цель этого курса — познакомить слушателей с основными алгоритмами, применяемыми для разработки программного обеспечения. Вы научитесь выбирать подходящие структуры данных и алгоритмы для реализации возникающих задач, и узнаете, как использовать языки С/С++ для реализации алгоритмов.

Курс ведет Сергей Бабичев, доцент кафедр информатики и вычислительной математики, а также теоретической и прикладной информатики в МФТИ. Под катом вас ждет восемь лекций:

- Лекция 1. «Введение. Исполнители. Абстракции интерфейсов. Рекурсия»

- Лекция 2. «Жадные алгоритмы»

- Лекция 3. «Сортировки»

- Лекция 4. «Поиск. Списки»

- Лекция 5. «Деревья»

- Лекция 6. «Хеш-таблицы»

- Лекция 7. «Динамическое программирование»

- Лекция 8. «Алгоритмы на графах»

+52

[ZeroNights2016] [CTFzone] Разбор полётов за 50

3 мин

7K

Ну, что же, вот и завершился ZeroNights 2016. Хотелось бы поблагодарить организаторов данного мероприятия и всех её участников: за два дня прозвучало множество удивительных дайджестов, мы делали себе алкогольные коктейли, думали как взломать «умный дом», доказывали свой интеллект в викторинах и, разумеется, множество участников CTF попытались побороться за звания «лучших в своём деле» — одними из таких стали и мы. В связи с вышеизложенным, данный цикл статей посвятим райтапу по CTFzone.

+16

[ZeroNights2016] [CTFzone] Без 100 грамм не разберёшься

7 мин

8.7K

Продолжаем цикл статей, посвященный райтапу по CTFzone, который проходил 17 и 18 ноября в рамках ZeroNights2016 под флагом Bi.Zone. В этот раз мы поговорим о заданиях, выполнение которых приносило по 100 очков в пользу реальных хакеров!

+13

Обучаемся самостоятельно: подборка видеокурсов по Computer Science

11 мин

127KПеревод

Содержание

- Введение в Computer Science

- Структуры данных и Алгоритмы

- Системное программирование

- Распределенные системы

- Базы данных

- Объектно-ориентированный дизайн и разработка софта

- Искусственный интеллект

- Машинное обучение

- Веб-разработка и интернет-технологии

- Concurrency

- Компьютерные сети

- Разработка мобильных приложений

- Математика для программистов

- Теория информатики и языки программирования

- Архитектура компьютера

- Безопасность

- Компьютерная графика

- Работа с изображениями и компьютерное зрение

- Интерфейс Человек-Компьютер

- Вычислительная биология

- Прочее

+50

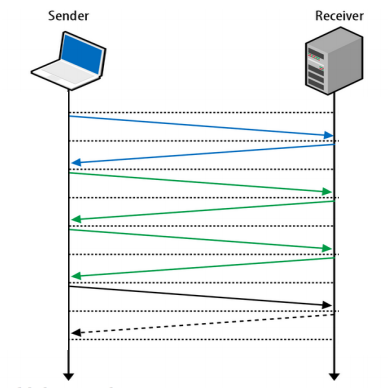

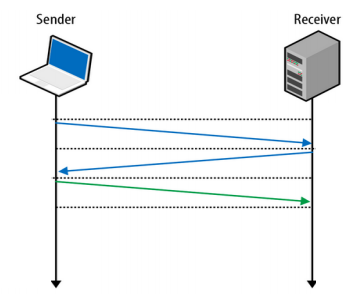

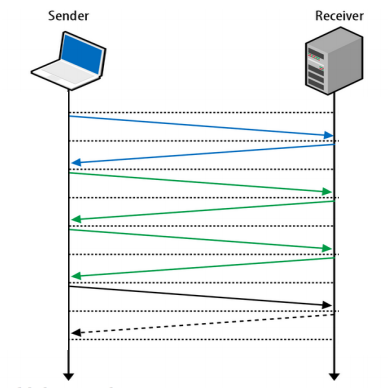

Протокол QUIC: переход Web от TCP к UDP

9 мин

68KПеревод

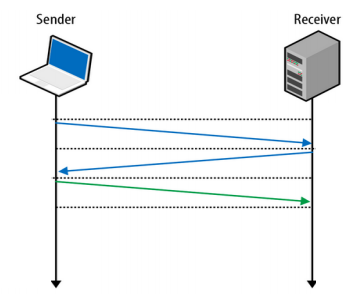

Протокол QUIC (название расшифровывается как Quick UDP Internet Connections) — совершенно новый способ передачи информации в интернете, построенный поверх протокола UDP, вместо общепринятого ранее использования TCP. Некоторые люди называют его (в шутку) TCP/2. Переход к UDP — наиболее интересная и мощная особенность протокола, из которой следуют некоторые другие особенности.

Сегодняшний Web построен на протоколе TCP, который был выбран за его надёжность и гарантированность доставки пакетов. Для открытия TCP-соединения используется так называемое «трёхкратное рукопожатие». Это означает дополнительные циклы отправки-приёма сообщений для каждого нового соединения, что увеличивает задержки.

Если вы захотите установить защищённое TLS-соединение, придётся переслать ещё больше пакетов.

Некоторые инновации, вроде TCP Fast Open, улучшат некоторые аспекты ситуации, но эта технология пока не очень широко распространена.

Протокол UDP, с другой стороны, построен на идее «отправить пакет и забыть о нём». Сообщение, отправленное по UDP, будет доставлено получателю (не гарантированно, с некоторой вероятностью успеха). Яркое преимущество здесь в меньшем времени установки соединения, такой же яркий недостаток — негарантированность доставки или порядка прихода пакетов получателю. Это означает, что для обеспечения надёжности придётся построить некоторый механизм поверх UDP, который гарантирует доставку пакетов.

И здесь на сцену выходит QUIC от Google.

Сегодняшний Web построен на протоколе TCP, который был выбран за его надёжность и гарантированность доставки пакетов. Для открытия TCP-соединения используется так называемое «трёхкратное рукопожатие». Это означает дополнительные циклы отправки-приёма сообщений для каждого нового соединения, что увеличивает задержки.

Если вы захотите установить защищённое TLS-соединение, придётся переслать ещё больше пакетов.

Некоторые инновации, вроде TCP Fast Open, улучшат некоторые аспекты ситуации, но эта технология пока не очень широко распространена.

Протокол UDP, с другой стороны, построен на идее «отправить пакет и забыть о нём». Сообщение, отправленное по UDP, будет доставлено получателю (не гарантированно, с некоторой вероятностью успеха). Яркое преимущество здесь в меньшем времени установки соединения, такой же яркий недостаток — негарантированность доставки или порядка прихода пакетов получателю. Это означает, что для обеспечения надёжности придётся построить некоторый механизм поверх UDP, который гарантирует доставку пакетов.

И здесь на сцену выходит QUIC от Google.

+33

Российский хакер научил студентов ИТ-вуза взламывать сеть

1 мин

17KАвтор программы Intercepter-NG, называющий себя Ares, показал студентам Университета Иннополис как нужно перехватывать трафик в сети. Видео лекции под катом.

+1

Организация доступа в сеть WI-FI московского метрополитена с точки зрения безопасности

3 мин

32KВведение

В данном исследовании проанализирована схема работы беспроводной сети московского метрополитена с точки зрения обычного пользователя. В рамках тестирования использовался телефон на Android. Случаи, когда телефон не был ни разу авторизован в сети, рассматриваются в ограниченном формате.

+51

Как программист машину покупал

9 мин

121KНедавно я озадачился поиском б.у. автомобиля, взамен только что проданного, и, как это обычно бывает, на эту роль претендовали несколько конкурентов.

Как известно, для покупки авто на территории РФ существует несколько крупных авторитетных сайтов (auto.ru, drom.ru, avito.ru), поиску на которых я и отдал предпочтение. Моим требованиям отвечали сотни, а для некоторых моделей и тысячи, автомобилей, с перечисленных выше сайтов. Помимо того, что искать на нескольких ресурсах неудобно, так еще, прежде чем ехать смотреть авто “вживую”, я хотел бы отобрать выгодные (цена которых относительно рынка занижена) предложения по априорной информации которую предоставляет каждый из ресурсов. Я, конечно, очень хотел решить несколько переопределенных систем алгебраических уравнений (возможно и нелинейных) высокой размерности вручную, но пересилил себя, и решил этот процесс автоматизировать.

Как известно, для покупки авто на территории РФ существует несколько крупных авторитетных сайтов (auto.ru, drom.ru, avito.ru), поиску на которых я и отдал предпочтение. Моим требованиям отвечали сотни, а для некоторых моделей и тысячи, автомобилей, с перечисленных выше сайтов. Помимо того, что искать на нескольких ресурсах неудобно, так еще, прежде чем ехать смотреть авто “вживую”, я хотел бы отобрать выгодные (цена которых относительно рынка занижена) предложения по априорной информации которую предоставляет каждый из ресурсов. Я, конечно, очень хотел решить несколько переопределенных систем алгебраических уравнений (возможно и нелинейных) высокой размерности вручную, но пересилил себя, и решил этот процесс автоматизировать.

+69

Как создавать безопасные системы. Краткое введение в SDL

5 мин

16K При разработке любой программной системы, будь это простой вебсайт, десктоп-приложение или сложный трехзвенный комплекс, рано или поздно возникают вопросы безопасности. Нельзя исключить, что та система, которую вы разрабатываете, будет каким-то образом атакована. Причем, в зависимости от типа системы, ее сложности, применяемых технологических решений, векторы атак и их последствия могут иметь самый разный характер. Возможно, время от времени кто-то в команде проводит анализ безопасности разрабатываемой системы, проводится моделирование. Куда хуже если эти вопросы оставляются на потом. Результаты могут быть весьма плачевными, если вашу систему взламывают в режиме коммерческой эксплуатации и вам приходится впопыхах создавать исправления для обнаруженной бреши. Очевидно, что вопросы, связанные с безопасностью лучше решать, начиная с самых ранних этапов создания системы, таких как анализ требований и архитектурного моделирования. Но лучше всего это делать на всем жизненном цикле системы, интегрировав в процесс разработки специальные шаги, предназначенные для решения этих вопросов. Одним из таких процессов является Security Development Lifecycle – набор практик направленных на повышение безопасности разрабатываемых систем.

При разработке любой программной системы, будь это простой вебсайт, десктоп-приложение или сложный трехзвенный комплекс, рано или поздно возникают вопросы безопасности. Нельзя исключить, что та система, которую вы разрабатываете, будет каким-то образом атакована. Причем, в зависимости от типа системы, ее сложности, применяемых технологических решений, векторы атак и их последствия могут иметь самый разный характер. Возможно, время от времени кто-то в команде проводит анализ безопасности разрабатываемой системы, проводится моделирование. Куда хуже если эти вопросы оставляются на потом. Результаты могут быть весьма плачевными, если вашу систему взламывают в режиме коммерческой эксплуатации и вам приходится впопыхах создавать исправления для обнаруженной бреши. Очевидно, что вопросы, связанные с безопасностью лучше решать, начиная с самых ранних этапов создания системы, таких как анализ требований и архитектурного моделирования. Но лучше всего это делать на всем жизненном цикле системы, интегрировав в процесс разработки специальные шаги, предназначенные для решения этих вопросов. Одним из таких процессов является Security Development Lifecycle – набор практик направленных на повышение безопасности разрабатываемых систем.+5

Информация

- В рейтинге

- Не участвует

- Откуда

- Челябинск, Челябинская обл., Россия

- Дата рождения

- Зарегистрирован

- Активность