Конец года, все потихоньку подводят итоги.

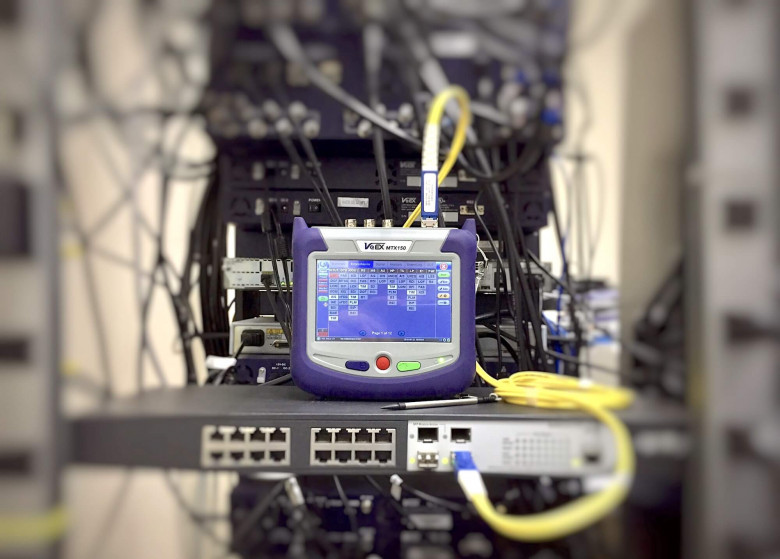

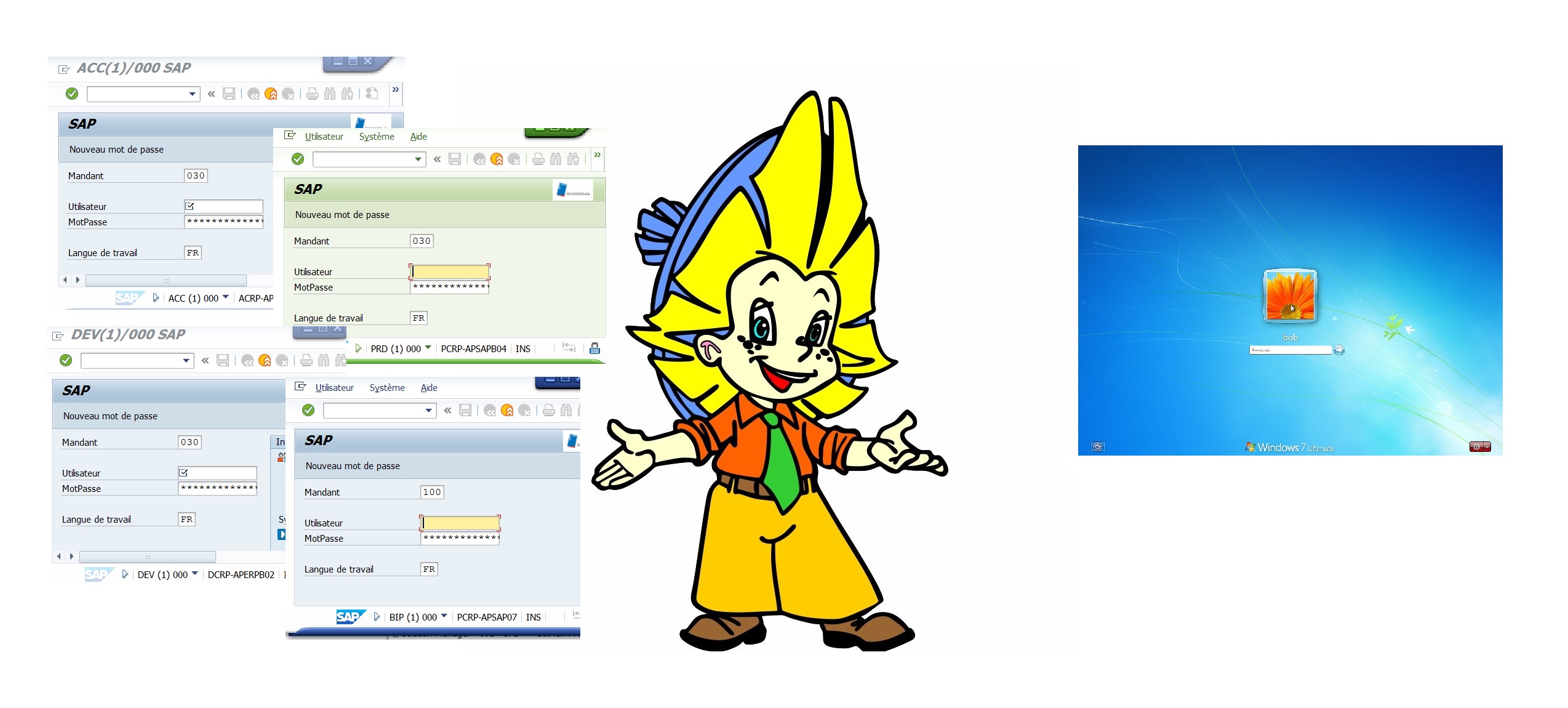

Для меня этот год запомнился проектом внедрения Single Sign On (SSO) между SAP и Windows. В этой статье расскажу об опыте внедрения и проектного менеджмента, подводных камнях, находках и выводах.

Компания — крупное транспортное предприятие в Бельгии, объединяющее метро, трамвай и автобус. Сотрудников более 10 тысяч, из них почти две тысячи это backoffice, использующий много инструментов: корпоративный сайт, почту, службу заявок, sharepoint, архивариус и, конечно, SAP.

SAP повсюду: от бухгалтерии и HR до регистрации движения транспортных единиц, документации аварий, аналитики, закупок, складирования и т.д.

Проблема:

- SAP для пользователя PC — это отдельное приложение, для входа в которое нужен свой пароль

- Сначала пароль нужно запросить, а потом помнить. Техподдержка вынуждена принимать звонки по созданию и смене паролей.

- С точки зрения пользователя лишний пароль — это лишние хлопоты. Люди хранят пароли на бумажках или делают их слишком простыми. Безопасность вопит о грубых нарушениях.

- Минимальные требования для пароля от PC не совпадают с параметрами паролей в SAP. Если приводить их к единому знаменателю, то лучше сразу внедрить SSO.

Задача: внедрить SSO между Windows и SAP, чтобы, заходя в свою учётную запись на PC, пользователь мог залогиниться в SAP не вводя пароль.

Если вы не имеете дела с SAP вам будет интересна эта статья с точки зрения менеджмента проекта, для сапёров тех детали будут приведены (в скобках).

Под катом:

- Scope

1.1 Scope Люди

1.2 Scope системы

- Компоненты

2.1 Изменение параметров системы

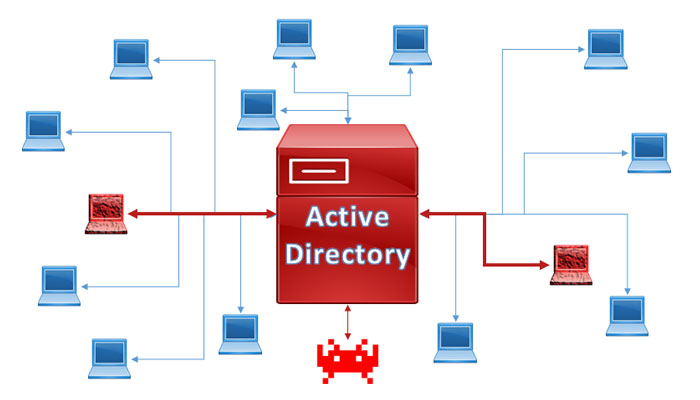

2.2 Windows Active Directory (AD)

2.3 SAP Secure Login Client (SLC)

2.4 Привязка пользователя SAP к его AD

2.5 Модификация файла SAP logon.ini

- Тестирование

- SNC это дыра в безопасности

- Командная работа

- Информация для бизнеса

- Трудности перевода

- Итоги и выводы