В отличие от CTF-соревнований, лаборатории тестирования на проникновение «Test lab» имитируют ИТ структуру настоящих компаний и имеют полноценную легенду. Созданные для легальной проверки и закрепления навыков пентеста, лаборатории всегда уникальны и содержат самые актуальные уязвимости, а участие в лабораториях требует хорошей практической подготовки.

В отличие от CTF-соревнований, лаборатории тестирования на проникновение «Test lab» имитируют ИТ структуру настоящих компаний и имеют полноценную легенду. Созданные для легальной проверки и закрепления навыков пентеста, лаборатории всегда уникальны и содержат самые актуальные уязвимости, а участие в лабораториях требует хорошей практической подготовки.

Разрабатывая лаборатории «Test lab» мы стараемся охватить практически все области ИБ: безопасность сетей, ОС и приложений. Участникам предлагается выполнить эксплуатацию различных уязвимостей, связанных с работой сетевых компонентов и криптографических механизмов, ошибками конфигурации и кода, а также с человеческим фактором. Участники, выступающие в роли пентестеров, пытаются эксплуатировать их, и, в случае удачи, получают доступ к серверам и рабочим станциям, каждый из которых содержит токен. Победителем считается участник, первым собравший все токены. Работа в лаборатории осуществляется на основе методики «серый ящик»: перед началом исследования предоставляется информация об инфраструктуре «Test lab» в виде схемы и описания деятельности виртуальной компании. Собирая пентестеров со всего мира, мы разрабатываем лаборатории «Test lab» для различных мероприятий, таких как всероссийский конкурс ПрофИТ-2013, ZeroNights'13, PHD IV.

Test lab v.7

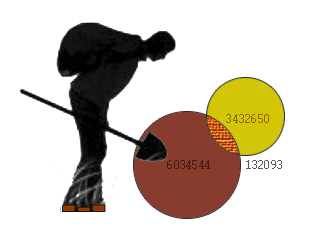

В предыдущей лаборатории «Test lab v.7», запущенной 01 мая 2015 г, приняло участие более 2000 участников из 73 стран мира. Большинство активных участников были из России, Украины, США, Германии и Китая. По мнению пентестеров, наиболее интересные задания были связаны с эксплуатацией уязвимостей веб-приложений, в то время как брутфорс не представлял особого интереса и реализовывался в последнюю очередь, несмотря на то, что по мировой статистике уязвимости, связанные с использованием нестойких паролей, являются одной из основных причин компрометации корпоративных сетей.