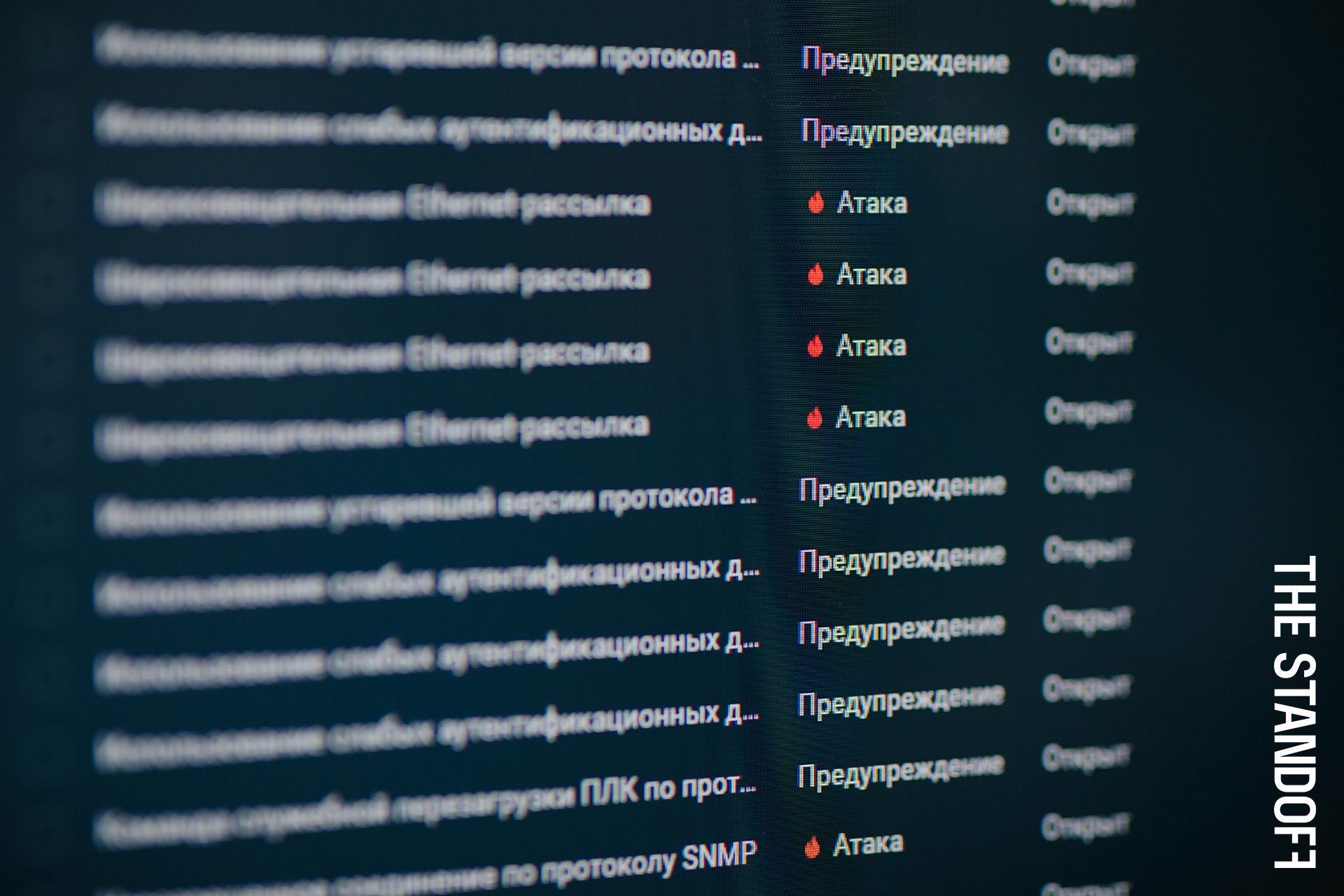

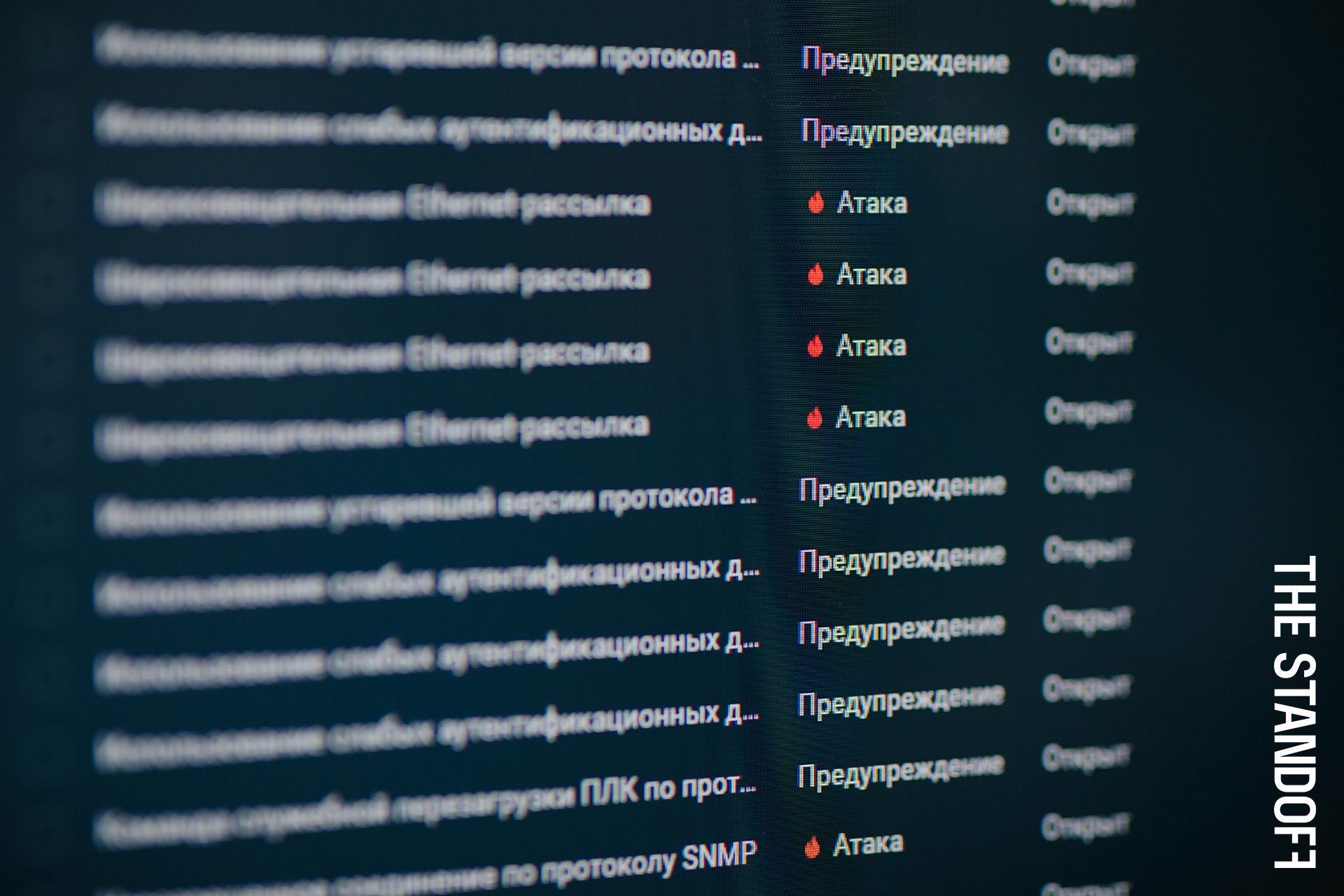

С 12 по 17 ноября 2020 года на

киберполигоне The Standoff прошла крупнейшая битва между командами атакующих и защитников. Действия разворачивались в течение 123 часов в городе FF — цифровом двойнике мегаполиса с характерной инфраструктурой: морским портом, аэропортом, нефтяным месторождением, деловым центром, парком развлечений и другими объектами.

Двадцать девять команд атаковали инфраструктуру, добиваясь реализации бизнес-рисков, опасных для различных компаний, работающих в городе, а другие шесть команд мониторили и изучали активность нападающих, тренировали навыки противодействия и расследования инцидентов. В общем, все как в жизни. Хотя кроме нападающих и обороняющихся была еще третья сторона, которая пристально наблюдала за их действиями, — глобальный SOC (подробнее о нем

читайте в другой нашей статье). Прозванный Большим Братом, SOC объединил несколько команд

PT Expert Security Center, которые в режиме нон-стоп анализировали события при помощи специальных средств защиты. Одной из таких команд был отдел обнаружения вредоносного ПО, который с помощью песочницы PT Sandbox вылавливал и исследовал троянские программы «редтимеров». Напомним, PT Sandbox может:

• сканировать файл правилами PT ESC,

• сканировать файл движками внешних антивирусных вендоров,

• обнаруживать вредоносную активность после запуска в изолированной среде поведенческими правилами,

• анализировать сетевой трафик правилами

PT Network Attack Discovery,

• анализировать дампы процессов правилами PT ESC.

Сегодня мы расскажем о том, что и как нам удалось поймать, а также о том, какие находки нас особенно впечатлили.

Сегодня мы расскажем о самом сложном задании NeoQUEST-

Сегодня мы расскажем о самом сложном задании NeoQUEST-