Введение

Готовясь к редизайну и пересмотру сайта wufoo.com, я посвятил некоторое время повторному изучению основ взаимодействия человека и компьютера, в надежде вобрать что-то новое, что накопилось за десятилетия исследований в области создания простых интерфейсов. Первое, что меня удивило на этом пути — это то, что материал по данной теме был крайне сжат и явно ориентировался на математиков, поскольку был написан на языке академической элиты. Можно предположить, что если бы они хотели произвести впечатление (особенно на дизайнеров), они могли бы написать документы, более лёгкие для восприятия.

Вспоминая школу, я отметил, что лишь во время изучения физики математика приобрела для меня некий смысл. Вместо абстрактных функций мне были нужны графики. Размышляя в таком ключе я подумал, что было бы неплохо дать наглядную интерпретацию закону Фиттса — краеугольному камню проектирования человеко-машинных интерфейсов, и объяснить как его концепцию, так и то, почему эти идеи чуть более сложны, чем многим бы того хотелось

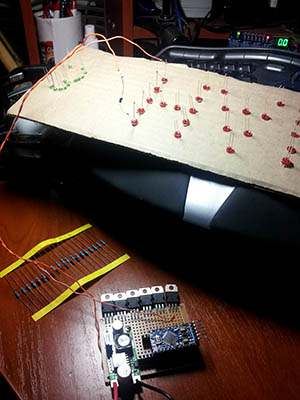

Я просто не хотел наклеивать на заднее стекло автомобиля никаких наклеек — не известно кто по ночам проходит мимо машины и какая будет реакция на надпись. Решено было сделать надпись светодиодами под задним стеклом. В неактивное время ее не видно совсем (стекло сзади тонированное), к тому же можно выключать/включать когда нужно. Ну и чуть позже пришла идея включать надпись только когда загорается стоп-сигнал и сделать надпись из красных светодиодов — получается простое дублирование стоп-сигнала, но с дополнительной информацией. Вся работа заняла 3 вечера, вот что получилось.

Я просто не хотел наклеивать на заднее стекло автомобиля никаких наклеек — не известно кто по ночам проходит мимо машины и какая будет реакция на надпись. Решено было сделать надпись светодиодами под задним стеклом. В неактивное время ее не видно совсем (стекло сзади тонированное), к тому же можно выключать/включать когда нужно. Ну и чуть позже пришла идея включать надпись только когда загорается стоп-сигнал и сделать надпись из красных светодиодов — получается простое дублирование стоп-сигнала, но с дополнительной информацией. Вся работа заняла 3 вечера, вот что получилось. Опубликованное неделю назад издание «

Опубликованное неделю назад издание «

Приветствую, коллеги!

Приветствую, коллеги!