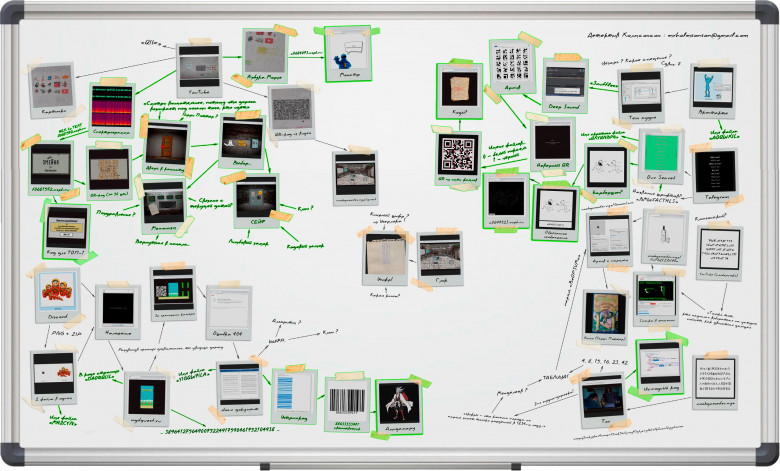

Всем привет! На днях закончился пятнадцатый сезон студенческого чемпионата по кибербезопасности RuCTF 2023, который активно поддерживала VK. В чём суть соревнования: в начале игры команды получают идентичные серверы с предустановленным набором уязвимых сервисов. Задача участников — найти уязвимости, закрыть их у себя и воспользоваться ими для получения приватной информации (флагов) у соперников. За процессом игры непрерывно следит проверяющая система жюри, регулярно помещая новые флаги на серверы команд. Кроме того, система принимает от команд флаги, захваченные у соперников.