Всем привет!

Мы продолжаем развивать OpenSource NTA для безопасника и в этой статье расскажем о том, как прикрутить к Arkime статический анализ файлов, получаемых из трафика.

Технический писатель

Всем привет!

Мы продолжаем развивать OpenSource NTA для безопасника и в этой статье расскажем о том, как прикрутить к Arkime статический анализ файлов, получаемых из трафика.

С первого взгляда кажется, что безопасность - это тема devops-а или бэкенда. Но разделить зоны ответственности в этом вопросе очень сложно. В этой статье я хотел бы поговорить о моментах, связанных именно с фронтендом - т.е. об атаках, которые могут грозить приложениям и по-хорошему должны фильтроваться еще на фронте без вмешательства бэка.

Статья подготовлена по материалам внутреннего митапа по информационной безопасности.

Снова приветствуем всех заинтересованных и случайно попавших на эту статью! Продолжаем рубрику "Без про-v-ода", в основном мы разбираем для вас атаки на Wi-Fi, но в этой статье мы затронем одну из популярных беспроводных технологий - Bluetooth. Все мы каждый день им пользуемся, никаких проводов и ничего лишнего, но вот что же происходит когда он намеренно отключается от колонок или наушников. И что может случиться если из-за него могут утечь персональные данные или же вообще зловредный трафик будет настолько велик, что окирпичит дорогостоящий телефон. Конкретно этого рода атаки в этой статье мы рассматривать не будем, статья несёт больше ознакомительный характер с практическим применением на эксплуатацию более известных атак на устройства использующие Bluetooth.

Дисклеймер: Все данные предоставленные в данной статье взяты из открытых источников, не призывают к действию и являются только лишь данными для ознакомления, и изучения механизмов используемых технологий.

В сфере кибербезопасности существует постоянная гонка между атакующими и защитниками. Этот процесс можно сравнить с визуальным процессом гонки, где основная цель - это скорость. Начинается все с фазы разведки, где происходит инвентаризация ресурсов. Затем команды приоритизируют задачи и принимают меры, основанные на этих приоритетах. Важно отметить, что скорость играет ключевую роль в этой гонке. Примером может служить серия событий, начавшаяся с утечки набора инструментов в открытый доступ от группы хакеров «The Shadow Brokers». Через месяц после этого появился шифровальщик WannaCry, а вскоре после этого его модификация NotPetya, использующая те же уязвимости с незначительными изменениями. Это произошло благодаря быстрой адаптации уже существующего кода и техник. Сравнивая сегодняшние события с прошлыми, мы видим, что скорость изменений значительно выросла. Если раньше для появления базовой атаки требовался месяц, то сейчас это может занять менее 10 дней. Это объясняется не только изменениями в инструментарии, но и развитием технологий, включая использование искусственного интеллекта. Однако вместе с увеличением скорости изменений возросла и сложность кибербезопасности. Системы становятся связанными и зависимыми друг от друга, что создает новые вызовы для обеспечения их безопасности. Необходимость защиты таких систем становится все более острой, и скорость реагирования является ключевым фактором в обеспечении безопасности в цифровом мире.

Почему важно быстро реагировать на уязвимости, и какую роль здесь играет Web Application Firewall (WAF).

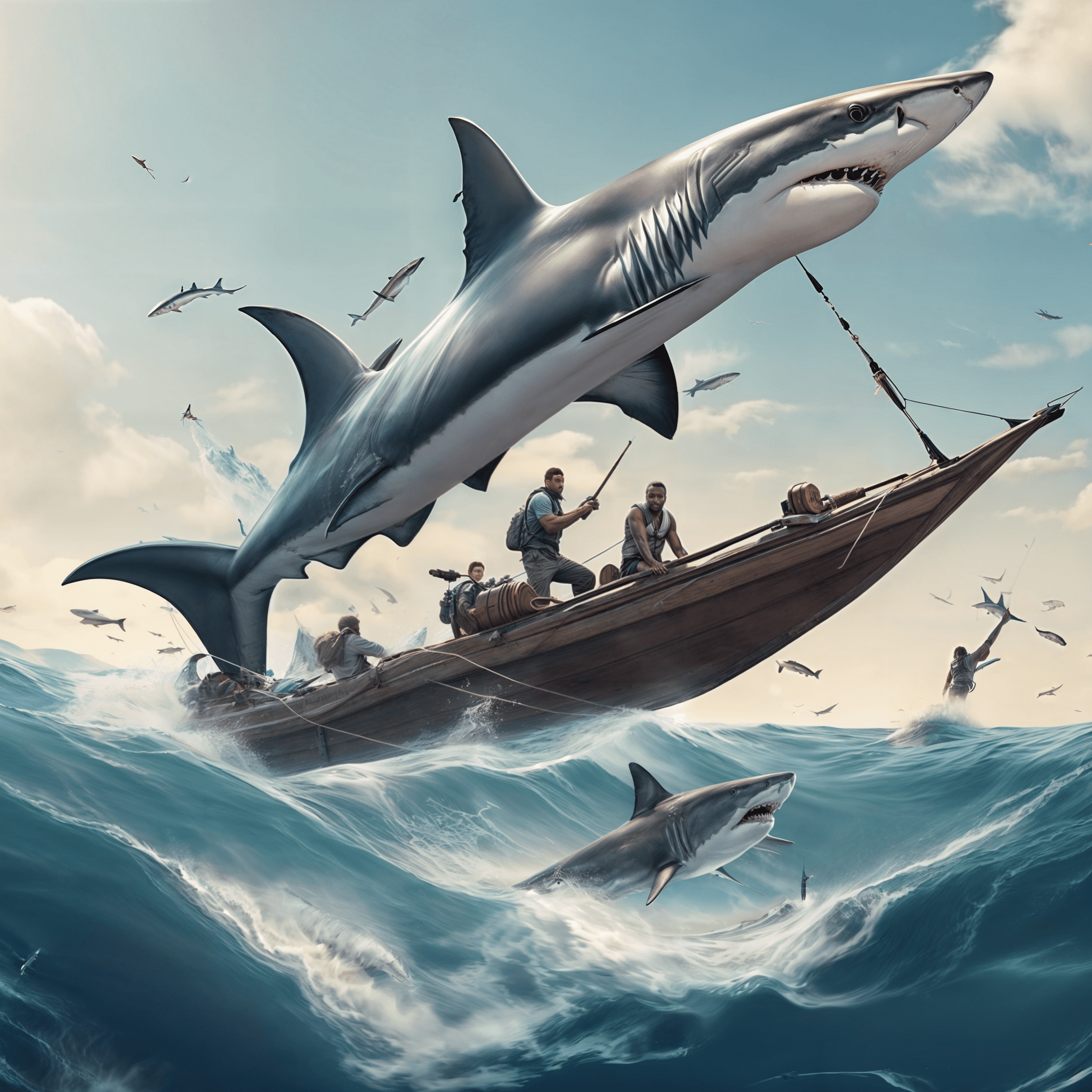

Хабр, приготовься, рыбалка началась! Для тех кто не в лодке, в предыдущей части мы составили методологию и выбрали инструменты для проведения нестандартных фишинг-учений, чтобы проверить сотрудников нашей компании. В результате мы разработали стратегию полноценной тренировочной APT-атаки. Сегодня мы рассмотрим ее практическую реализацию. Но обо всем по порядку.

В охоте на обычную рыбу, в том числе и акул самое важное креативный подход! Вот и мы решили провести фишинг-учения для своих коллег, выбрав изощренные и необычные способы атаки.

Вместо стандартной рассылки гипертекста и кнопок в HTML с ссылкой на ресурс, мы реализовали полноценную учебную APT-атаку в рамках фишинг-учений! Однако не все получилось так гладко, но обо всем по порядку!

"Анонимность — это как укрыться мягким одеялом", — говорил один из героев боевика “Mission: Impossible”. Но что делать, если спасительного одеяла не окажется под рукой в нужную минуту или оно начнет предательски просвечивать? Однажды сотруднику Group-IB надо было проникнуть на производство фармацевтической компании. Вначале все шло гладко: пентестер представился специалистом фирмы, обслуживающей системы видеонаблюдения, в его легенду поверили, выписали пропуск и пропустили на объект.

Однако сразу на проходной его взяли на прицел два сотрудника IT-департамента, которые внимательно следили за каждым шагом гостя. Разумеется, они не были в курсе проводимого пентеста, а аудитор никак не мог раскрыть им детали операции. Эксперту пришлось включить невозмутимый покерфейс и заболтать своих охранников, чтобы незаметно раскидать на территории объекта “зараженные” флешки. Любопытные сотрудники фармкомпании начали вставлять USB-накопители в свои рабочие ПК, еще когда эксперт Group-IB был на производстве, и увлеченно делали это весь день — в том числе после работы на личных ноутах (упс!)

Кажется, что всё пошло не по плану? И да, и нет. С “физикой” всегда так: планов значительно больше одного, но на месте исполнителю обязательно придется импровизировать, подстраиваясь под ситуацию.