Относительно недавно мы опубликовали небольшой видео курс и несколько статей о том, как можно провести бесплатный аудит безопасности сети с помощью решений Check Point. В этот раз мы хотели бы описать подобную процедуру, но только с использованием решений Fortinet.

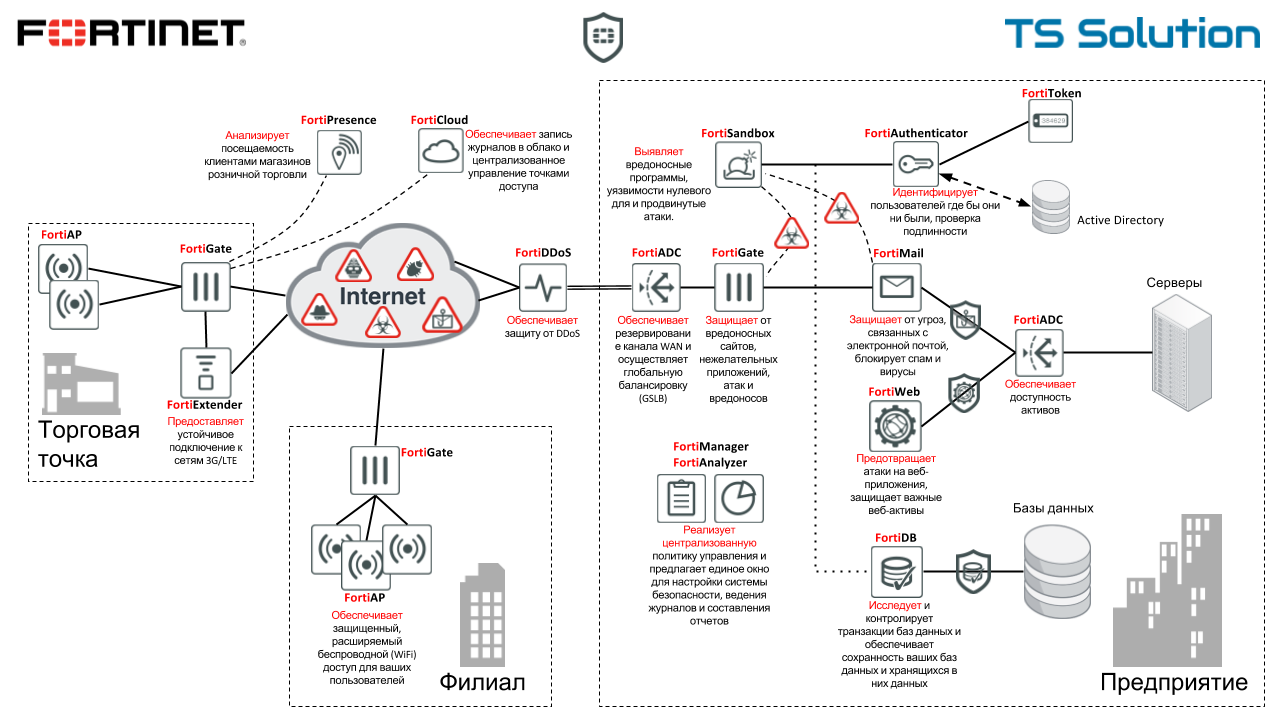

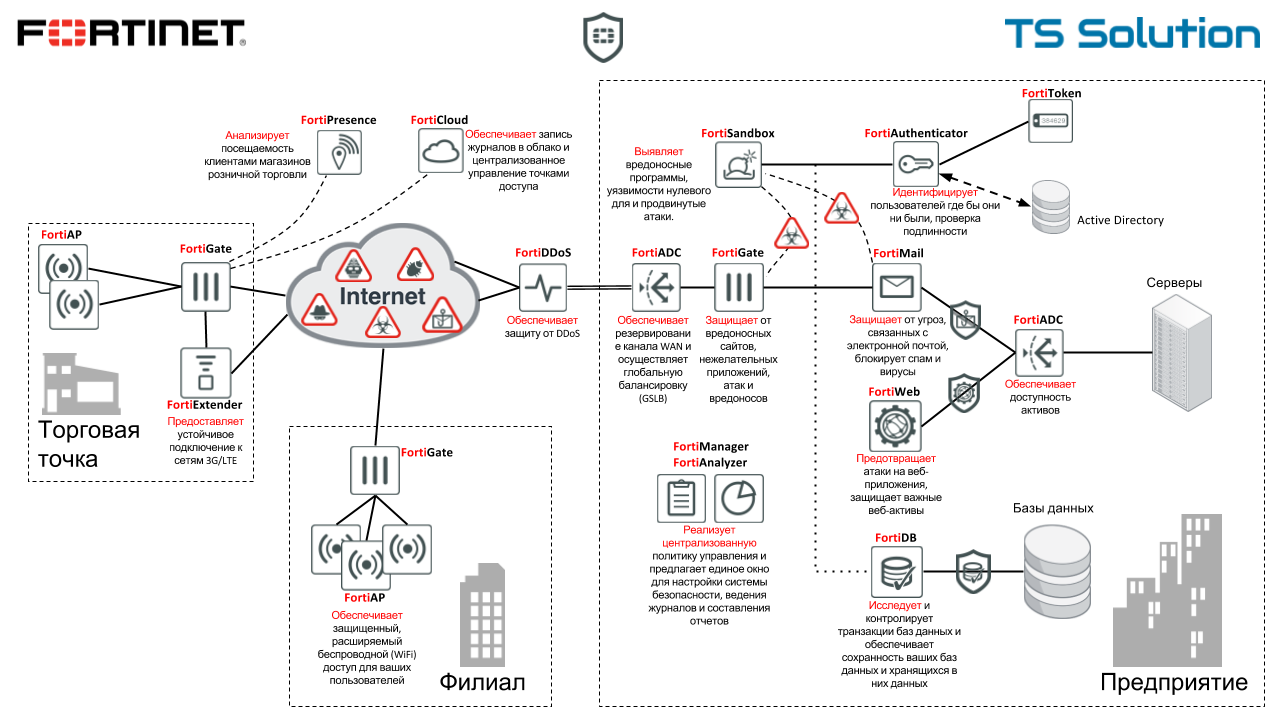

Fortinet — яркий представитель постоянных лидеров среди UTM/NGFW решений. Ранее мы публиковали соответствующий отчет Гартнер за 2017 год. Пожалуй флагманским продуктом данной компании является FortiGate — шлюз безопасности (его мы и будем рассматривать далее). Однако продуктовый портфель компании значительно шире, как можно заметить по картинке выше. Вот краткий список:

FortiGate — Межсетевой экран следующего поколения (NGFW);

FortiManager — Централизованное управление устройствами Fortinet;

FortiAnalyzer — Централизованный сбор данных о событиях (логи) со всех устройств Fortinet;

FortiSandbox — Защита от таргетированных атак (песочница);

FortiMail — Защищает от спама, вредоносного ПО во вложениях и прочих угроз электронной почты;

FortiWeb — Межсетевой экран для ваших Web-приложений;

FortiSIEM — Система сбора, анализа и корреляции событий;

FortiSwitch — Коммутаторы Fortinet;

FortiClient — Защита компьютеров пользователей;

FortiADC — Контроллер доставки приложений;

FortiDB — Защита баз даных;

FortiAuthenticator — Двухфакторная аутентификация (2FA) и доступ SSO;

FortiToken — Токены для двухфакторной аутентификации (2FA);

FortiAP — Беспроводная точка доступа;

FortiExtender — Усилитель сигнала 3G/LTE;

FortiPresence — Анализ посещаемости;

FortiCloud — Сохранение журналов в облаке;

FortiDDoS — Предотвращение DDoS-атак.

Более подробно о решениях Fortinet можно почитать здесь, либо поcмотреть наш предыдущий вебинар:

Здесь вкратце рассматриваются современные угрозы, история компании, продуктовая линейка, модели FortiGate, интерфейс устройств и так далее (очень рекомендую это видео для экспресс ознакомления с компанией Fortinet).

Компания Fortinet предоставляет бесплатную возможность провести аудит защищенности сети с помощью решения FortiGate. Данная программа носит название Cyber Threat Assessment Program (CTAP). Принцип аудита довольно простой — в вашу сеть устанавливается FortiGate, который анализирует трафик (позже мы рассмотрим что конкретно анализируется). При этом есть несколько вариантов такого “пилотного” проекта, который как правило длится от двух до четырех недель. Рассмотрим их.

Самый простой и в то же время самый популярный способ — анализ копии трафика. FortiGate подключается к SPAN-порту коммутатора, который зеркалирует интересующий трафик. Как правило анализируется трафик между коммутатором ядра и интернет-шлюзом. Т.к. FortiGate работает только с копией трафика, то нет никакого риска для вашей сети. Мы подробно рассмотрим именно этот способ.

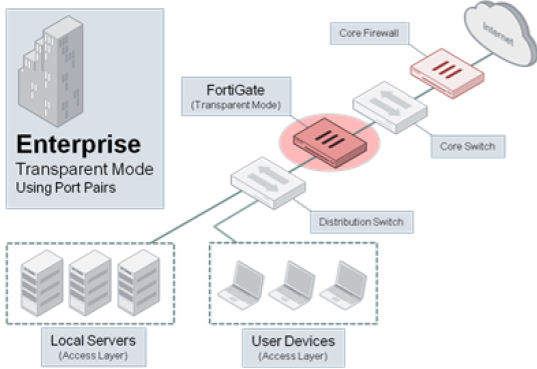

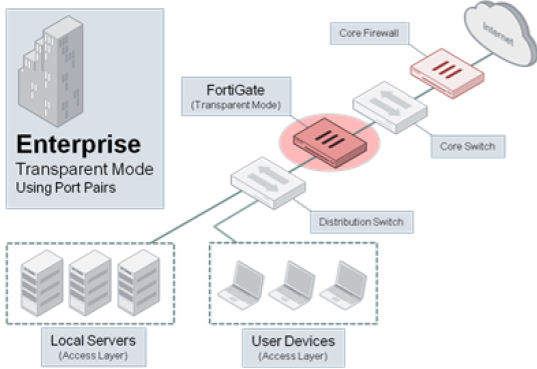

Менее популярный способ. В данном случае FortiGate устанавливается в режиме моста и через него идет реальный трафик. Этот метод выбирают редко, т.к. в этом случае приходится изменять физическую топологию сети и организовывать технологическое окно на время переключения.

Для аудита можно выбрать два варианта исполнения FortiGate: Appliance (железка) и VM (виртуальная машина). У каждого метода есть свои плюсы и недостатки.

«Железное» устройство. На тест как правило выдается несколько вариантов (в зависимости от объемов обрабатываемого трафика):

Устройство на тест можно получить только по запросу к партнерам Fortinet.

Плюсы:

К тому же далеко не в каждом городе есть партнер, который сможет предоставить вам оборудование на тест. С виртуальными машинами все проще…

Виртуальная машина FortiGate. Поддерживаемые гипервизоры — VMware ESXi, KVM, Hyper-V,

XenServer.

В виде виртуальных машин доступны не только FortiGate, как это видно из рисунка выше.

Плюсы использования FortiGate VM:

В целом это не такая большая проблема, т.к. для сети средних размеров (100-200 компьютеров) достаточно виртуальной машины с па��аметрами 2-4 ядра и 2-4 Гб оперативной памяти. Характеристики виртуальных машин:

Далее мы будем рассматривать именно этот способ аудита — с помощью виртуальной машины FortiGate VM.

Сам FortiGate при анализе трафика генерирует огромное количество логов. Пример:

Логи хоть и интересные (показывают используемые приложения, объемы трафика, посещаемые сайты, вредоносную активность и т.д.), но не предоставляют полную картину по защищенности сети. Гораздо интереснее комплексные отчеты, сгенерировать которые можно разными способами:

Мы рассмотрим именно третий вариант, где совместно с виртуальным FortiGate мы развернем виртуальный FortiAnalyzer. Кроме того, для виртуального решения нет возможности отправлять логи в облако на анализ.

В случае использования локального FortiAnalyzer нам доступно большое количество видов отчетов:

Т.к. мы делаем комплексный анализ защищенности сети, то нас будет больше интересовать отчет Cyber Threat Assessment. Данный отчет содержит большое количество информации по состоянию сети:

На первой же странице вы увидите общую сводку, что-то вроде:

Далее можно увидеть статистику по “опасным” приложениям:

Найденные уязвимости:

Статистика по скачанным вирусам:

Объемы трафика по конкретным приложениям:

Категории используемых сайтов:

И многое другое. Пример отчета можно скачать здесь.

В целом, данный вариант аудита дает довольно подробную статистику по вашей сети, которая будет полезна для любой компании. На основе результатов тестирования можно будет сделать выводы об эффективности существующих средств защиты, имеющихся угрозах, либо просто о качестве решений Fortinet. Если вас заинтересовал подобный тест, то можете смело обращаться.

На этом первая часть заканчивается. Во второй части мы рассмотрим сам процесс настройки и генерации отчета.

Fortinet

Fortinet — яркий представитель постоянных лидеров среди UTM/NGFW решений. Ранее мы публиковали соответствующий отчет Гартнер за 2017 год. Пожалуй флагманским продуктом данной компании является FortiGate — шлюз безопасности (его мы и будем рассматривать далее). Однако продуктовый портфель компании значительно шире, как можно заметить по картинке выше. Вот краткий список:

FortiGate — Межсетевой экран следующего поколения (NGFW);

FortiManager — Централизованное управление устройствами Fortinet;

FortiAnalyzer — Централизованный сбор данных о событиях (логи) со всех устройств Fortinet;

FortiSandbox — Защита от таргетированных атак (песочница);

FortiMail — Защищает от спама, вредоносного ПО во вложениях и прочих угроз электронной почты;

FortiWeb — Межсетевой экран для ваших Web-приложений;

FortiSIEM — Система сбора, анализа и корреляции событий;

FortiSwitch — Коммутаторы Fortinet;

FortiClient — Защита компьютеров пользователей;

FortiADC — Контроллер доставки приложений;

FortiDB — Защита баз даных;

FortiAuthenticator — Двухфакторная аутентификация (2FA) и доступ SSO;

FortiToken — Токены для двухфакторной аутентификации (2FA);

FortiAP — Беспроводная точка доступа;

FortiExtender — Усилитель сигнала 3G/LTE;

FortiPresence — Анализ посещаемости;

FortiCloud — Сохранение журналов в облаке;

FortiDDoS — Предотвращение DDoS-атак.

Более подробно о решениях Fortinet можно почитать здесь, либо поcмотреть наш предыдущий вебинар:

Здесь вкратце рассматриваются современные угрозы, история компании, продуктовая линейка, модели FortiGate, интерфейс устройств и так далее (очень рекомендую это видео для экспресс ознакомления с компанией Fortinet).

Cyber Threat Assessment Program (CTAP)

Компания Fortinet предоставляет бесплатную возможность провести аудит защищенности сети с помощью решения FortiGate. Данная программа носит название Cyber Threat Assessment Program (CTAP). Принцип аудита довольно простой — в вашу сеть устанавливается FortiGate, который анализирует трафик (позже мы рассмотрим что конкретно анализируется). При этом есть несколько вариантов такого “пилотного” проекта, который как правило длится от двух до четырех недель. Рассмотрим их.

1) Копия трафика (One-Arm Sniffer)

Самый простой и в то же время самый популярный способ — анализ копии трафика. FortiGate подключается к SPAN-порту коммутатора, который зеркалирует интересующий трафик. Как правило анализируется трафик между коммутатором ядра и интернет-шлюзом. Т.к. FortiGate работает только с копией трафика, то нет никакого риска для вашей сети. Мы подробно рассмотрим именно этот способ.

2) В режиме моста (Transparent mode)

Менее популярный способ. В данном случае FortiGate устанавливается в режиме моста и через него идет реальный трафик. Этот метод выбирают редко, т.к. в этом случае приходится изменять физическую топологию сети и организовывать технологическое окно на время переключения.

FortiGate Appliance vs FortiGate VM

Для аудита можно выбрать два варианта исполнения FortiGate: Appliance (железка) и VM (виртуальная машина). У каждого метода есть свои плюсы и недостатки.

1) FortiGate Appliance

«Железное» устройство. На тест как правило выдается несколько вариантов (в зависимости от объемов обрабатываемого трафика):

Устройство на тест можно получить только по запросу к партнерам Fortinet.

Плюсы:

- Не требуется выделение виртуальных ресурсов (которых часто не хватает);

- Высокая производительность;

- Тестируете реальное устройство и можете оценить его производительность (если рассматривать FortiGate, то чаще всего покупают именно “железное” решение).

- Ожидание Appliance (железок почти всегда не хватает, все на тестах).

К тому же далеко не в каждом городе есть партнер, который сможет предоставить вам оборудование на тест. С виртуальными машинами все проще…

2) FortiGate VM

Виртуальная машина FortiGate. Поддерживаемые гипервизоры — VMware ESXi, KVM, Hyper-V,

XenServer.

В виде виртуальных машин доступны не только FortiGate, как это видно из рисунка выше.

Плюсы использования FortiGate VM:

- Простота развертывания (импортируется через ovf);

- Скорость развертывания (получить у партнеров виртуальную машину гораздо быстрее, чем ”железное” решение).

- Необходимо выделять виртуальные мощности.

В целом это не такая большая проблема, т.к. для сети средних размеров (100-200 компьютеров) достаточно виртуальной машины с па��аметрами 2-4 ядра и 2-4 Гб оперативной памяти. Характеристики виртуальных машин:

Далее мы будем рассматривать именно этот способ аудита — с помощью виртуальной машины FortiGate VM.

Генерация отчета

Сам FortiGate при анализе трафика генерирует огромное количество логов. Пример:

Логи хоть и интересные (показывают используемые приложения, объемы трафика, посещаемые сайты, вредоносную активность и т.д.), но не предоставляют полную картину по защищенности сети. Гораздо интереснее комплексные отчеты, сгенерировать которые можно разными способами:

- Отправлять логи в облако Fortinet для последующего анализа. Функция доступна только для “железок”. Пожалуй это самый простой вариант. По окончанию аудита партнер предоставляет подробный отчет по безопасности вашей сети. Есть одно НО — не все готовы отправлять свои логи во внешний мир (даже в облако Fortinet). В этом случае есть компромиссные варианты.

- Собрать логи локально на устройстве, после чего передать их партнеру на анализ одним архивом. Есть ограничение в 100 Мбайт. Такой вариант используется весьма редко.

- Отправлять логи на локальный FortiAnalyzer. В этом случае все логи хранятся у вас и вы можете генерировать отчеты хоть каждый час, а не только в конце пилотного проекта. Единственное — придется дополнительно разворачивать FortiAnalyzer (это не сложно).

Мы рассмотрим именно третий вариант, где совместно с виртуальным FortiGate мы развернем виртуальный FortiAnalyzer. Кроме того, для виртуального решения нет возможности отправлять логи в облако на анализ.

Состав отчета

В случае использования локального FortiAnalyzer нам доступно большое количество видов отчетов:

Т.к. мы делаем комплексный анализ защищенности сети, то нас будет больше интересовать отчет Cyber Threat Assessment. Данный отчет содержит большое количество информации по состоянию сети:

Состав отчета

На первой же странице вы увидите общую сводку, что-то вроде:

Далее можно увидеть статистику по “опасным” приложениям:

Найденные уязвимости:

Статистика по скачанным вирусам:

Объемы трафика по конкретным приложениям:

Категории используемых сайтов:

И многое другое. Пример отчета можно скачать здесь.

Вывод

В целом, данный вариант аудита дает довольно подробную статистику по вашей сети, которая будет полезна для любой компании. На основе результатов тестирования можно будет сделать выводы об эффективности существующих средств защиты, имеющихся угрозах, либо просто о качестве решений Fortinet. Если вас заинтересовал подобный тест, то можете смело обращаться.

На этом первая часть заканчивается. Во второй части мы рассмотрим сам процесс настройки и генерации отчета.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Вы проводили подобный аудит безопасности сети?

16.67%Да5

66.67%Нет, но планирую20

16.67%Нет и не планирую5

Проголосовали 30 пользователей. Воздержались 6 пользователей.