Win32/Olmarik или исследование TDL3 в деталях

2 мин

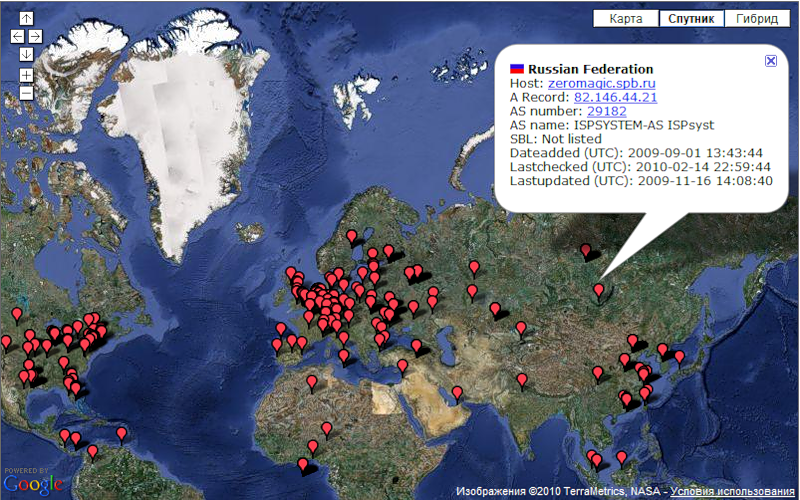

В последнее время снова много стали говорить о рутките TDSS, а точнее о последней его модификации TDL3. По классификации ESET, данный руткит относится к вредоносным программам семейства Win32/Olmarik. По нашим статистическим данным, наибольшую активность, он проявляет в США. Другие антивирусные компании также подтверждают сей факт.

Стоит отметить, что за достаточно небольшой промежуток времени появилось уже несколько независимых исследований по этой теме: раз , два, три. Сегодня Центр вирусных исследований и аналитики российского представительства ESET обнародовал свой аналитический отчет «Руткит Win32/Olmarik: технологии работы и распространения», который был подготовлен по итогам длительного мониторинга и анализа различных модификаций этого руткита. Ниже мы приводим выдержки из этого документа.

В нашем исследовании присутствует описание не только технологий внедрения и функционирования, но и способов монетизации распространения. В нашем отчете присутствует ряд технологических моментов, нерассмотренных в других аналитических работах.

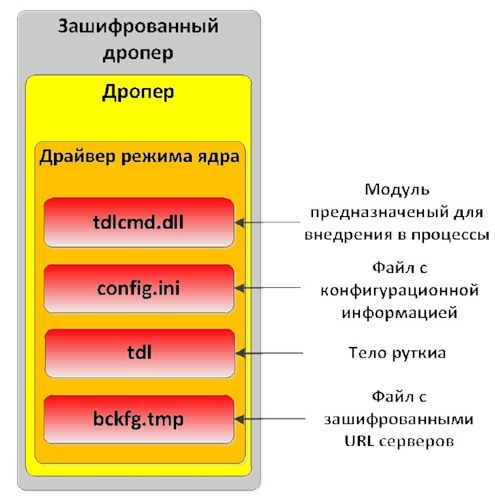

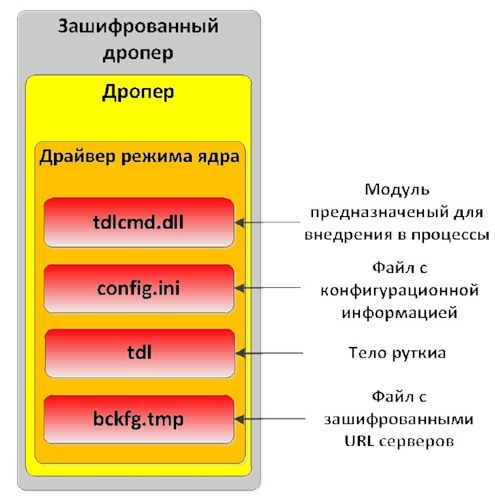

WIN32/OLMARIK распространяется посредством специальной программы – дропера, задачей которой является скрытая установка руткита. Тело дропера зашифровано и обфусцированно для того, чтобы затруднить детектирование антивирусным ПО. Во время расшифрования дропер использует некоторые приемы для противодействия отладке, эмуляции и определения выполнения в среде виртуальной машины.

Стоит отметить, что за достаточно небольшой промежуток времени появилось уже несколько независимых исследований по этой теме: раз , два, три. Сегодня Центр вирусных исследований и аналитики российского представительства ESET обнародовал свой аналитический отчет «Руткит Win32/Olmarik: технологии работы и распространения», который был подготовлен по итогам длительного мониторинга и анализа различных модификаций этого руткита. Ниже мы приводим выдержки из этого документа.

В нашем исследовании присутствует описание не только технологий внедрения и функционирования, но и способов монетизации распространения. В нашем отчете присутствует ряд технологических моментов, нерассмотренных в других аналитических работах.

WIN32/OLMARIK распространяется посредством специальной программы – дропера, задачей которой является скрытая установка руткита. Тело дропера зашифровано и обфусцированно для того, чтобы затруднить детектирование антивирусным ПО. Во время расшифрования дропер использует некоторые приемы для противодействия отладке, эмуляции и определения выполнения в среде виртуальной машины.