В последние несколько месяцев мир столкнулся с целой эпидемией атак вирусов-вымогателей: частных пользователей, компании и организации в разных странах атаковали зловреды WannaCry, Petya и LeakerLocker. Их предшественниками еще в прошлом году стали вирус-шифровальщик Mamba и вымогатель Locky — и теперь, как сообщает The Hacker News, их разработчики выпустили новые, «улучшенные» версии своего софта.

Diablo6: новая версия вируса Locky

Вирус Locky в 2016 году атаковал тысячи пользователей, которым рассылали фишинговые письма — по клику на вложение активировался вирус, который шифровал файлы на компьютере и выводил требование об уплате выкупа в биткоинах. Вирус затем несколько раз возвращался — его новые версии распространялись c помощью ботнетов Necurs и Dridex.

На этот раз исследователи обнаружили массовую рассылку спам-писем, нацеленную на распространение новой версии Locky под названием Diablo6. Письма рассылаются пользователям в разных странах, но больше всего от атаки пострадали США, на втором месте по количеству атакованных машин находится Австрия.

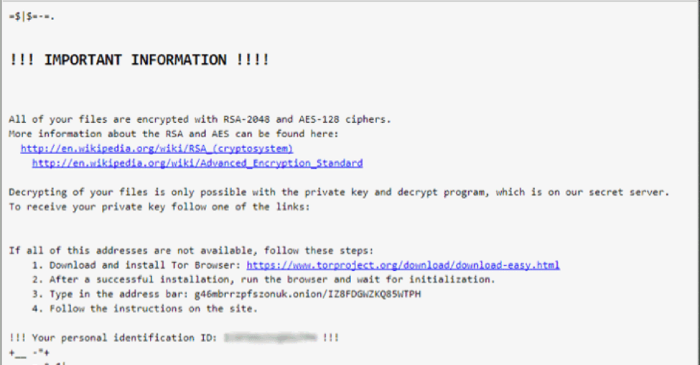

Впервые новую волну атаки вируса заметил независимый исследователь безопасности под ником Racco42 — он рассказал о том, что зловред шифрует все файлы на жестком диске, добавляя к ним расширение .diablo6. Вирус доставляется на компьютер жертвы под видом документа Word, прикрепленного к фишинговому письму — после клика на вложение активируется скрипт VBS Downloader, загружающий код вируса с удаленного файл-сервера. Вирус шифрует файлы с помощью ключа RSA-2048, затем выводится сообщение для пользователя — в нем объясняется, как скачать браузер Tor, чтобы зайти с его помощью на сайт разработчиков вируса для получения инструкций по оплаты выкупа в размере 0,49 биткоинов (более $2100) для разблокировки.

К настоящему моменту инструмент для разблокировки файлов на атакованных Diablo6 компьютеров отсутствует, поэтому пользователям необходимо соблюдать осторожность при открытии email-вложений.

Возвращение шифровальщика Mamba

Вернулся и еще один известный вирус-вымогатель, от которого пострадали не только простые пользователи, но и многие организации. В прошлом году вирус Mamba, который шифрует не только отдельные файлы, а весь диск целиком, заразил компьютеры муниципальной железной дороги Сан-Франциско (MUNI) — это привело к масштабным сбоям в движении транспорта, на некоторых станциях не работали автоматы по покупке билетов.

Исследователи из «Лаборатории Касперского» обнаружили новую кампанию по распространению вируса Mamba — на этот раз под удар попали корпоративные сети компаний в разных странах. Наибольшее число заражений зафиксировано в Бразилии и Саудовской Аравии. Mamba использует легитимный открытый софт для шифрования дисков Windows-компьютеров под названием DiskCryptor. Этот инструмент использует сильные алгоритмы шифрования, поэтому способа расшифровать диски атакованных Mamba компьютеров не существует.

Исследователи предполагают, что внедрение вируса в корпоративные сети происходит с помощью рассылки фишинговых писем, включающих зловредные вложения, или с помощью скомпрометированных и поддельных сайтов, на которых размещаются эксплоиты. После того, как вирус шифрует диск, выводится сообщение, содержащие email-адрес, на который нужно написать для получения инструкций по разблокировки.

Как защититься от вирусов-шифровальщиков

Поскольку часто, как в описанных выше случаях, не существует способа расшифровать зашифрованные вирусом данные, пользователям необходимо стараться предотвратить атаку, следуя простым принципам безопасности.

- Не нужно кликать на вложения в подозрительных письмах от неизвестных отправителей, также не нужно переходить по ссылкам в таких сообщениях.

- Необходимо проводить регулярное резервное копирование: если вирус атаковал компьютер, то проще всего может быть восстановить файлы из бэкапа на внешнем диске. Диск с резервной копией не должен быть все время подключен к компьютеру.

- Нужно регулярно обновлять антивирусный софт и использовать дополнительные методы защиты — например, корпоративные сети можно защитить с помощью специализированных средств вроде сканеров защищенности. Например, продукт MaxPatrol может выявлять уязвимости, приводящие к атаке вируса Petya, а соответствующие корреляции присутствуют в MaxPatrol SIEM.

Эксперты Positive Technologies публиковали рекомендации по защите от атак вируса WannaCry, рассказывали как защититься о том, как защититься от #NotPetya, а также представили метод восстановления данных с зашифрованного им диска (дать гиперссылку).