Темой моего сегодняшнего выступления является использование сотовых телефонов с 2-х долларовой ежедневной платой для осуществления DDOS атак интенсивностью 70 звонков в минуту.

Меня зовут Вестон Хеккер, я тестер по проникновению, изучал компьютерные науки и геофизику, имею тонны сертификатов, написал несколько пользовательских эксплойтов и скриптов для программного обеспечения управления недвижимостью PMS Hotel и Интернет-провайдеров, создал несколько ISР устройств, вроде того, о котором сегодня расскажу, а также ряд устройств для тестирования ПО.

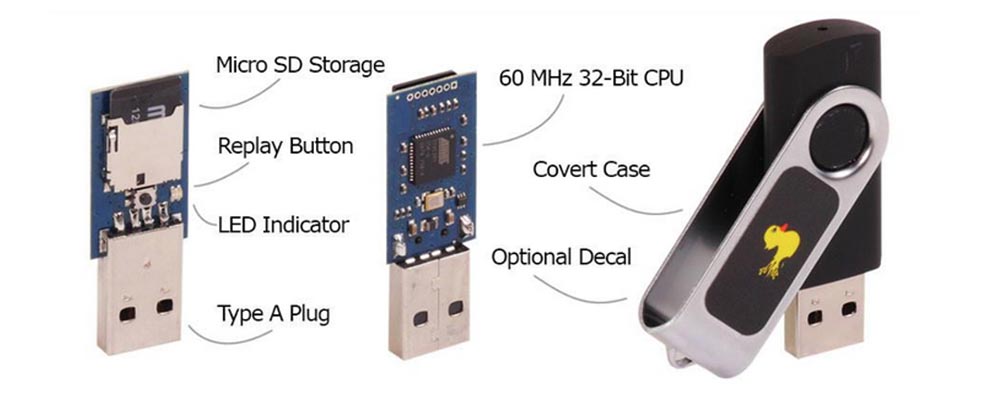

Я тестирую устройства и занимаюсь вопросами безопасности уже более 9 лет. Я являюсь создателем хакерских товаров серии «Парк фальшивых iPhone», которые лучше хакерского устройства USB Rubber Ducky.

Вот так выглядит мой парк фальшивых «айфонов», использующих компактную платформу Teensy 3.0 с поддержкой Arduino.

Кто-нибудь из вас использовал Rubber Ducky при тестировании на проникновение или при других проверках на уязвимость? Его можно соединить вместе с Teensy 3.0 и вставить в iPhone, и у меня есть для вас план действий, как это можно использовать. Эти штуки продаются по $7 за штуку, и они работают намного лучше классических «уточек» с USB.

Я также разработал хакерский девайсы «бомбардировщик звонков» Phone Call Bomber на базе предоплаченного телефона Samsung, который работает на солнечной энергии и может быть спрятан, например, в светильниках публичных библиотек.

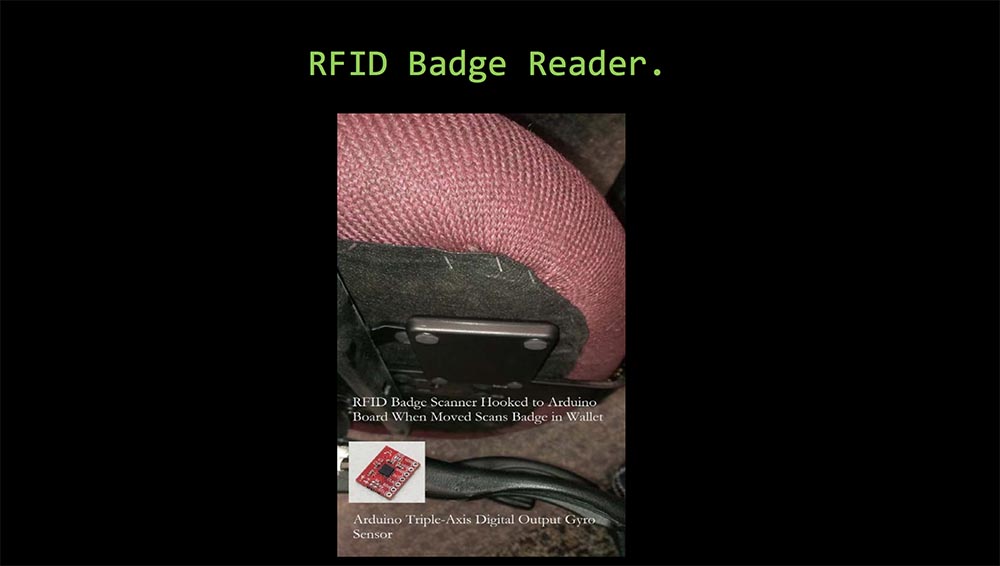

Ещё я придумал RFID сканер, который монтируется под стулом или креслом. Он использует платформу Arduino с трёхосевым гиросенсором. Когда человек двигается в кресле, сканер сканирует данные банковской карты, лежащей в его кармане или кошельке. Он не работает инкогнито, потому что подтверждает удачное считывание данных звуковым сигналом.

А сейчас я расскажу вам, в чём состоит отличие между атаками DDOS и TDoS.

DDOS атака – это попытка сделать компьютер или сеть недоступной для пользователей. В зависимости от мотивов и целей, эти атаки могут отличаться способом осуществления, но в любом случае они направлены на то, чтобы вывести из строя хост, предоставляющий интернет-услуги.

Атака TDoS (Telephony Denial of Service), или отказ телефонной службы, представляет собой поток нежелательных вредоносных входящих звонков. Этими звонками атакуют колл-центры или другие службы по работе с клиентами для того, чтобы усложнить голосовую телефонную связь или сделать её невозможной. Фактически людей лишают законной услуги дозвониться до кого-либо и переговорить с ним по телефону. Такое происходило в течение нескольких последних лет и часто представляло собой проявление активизма.

Большинство людей в наше время не пользуются традиционной аналоговой телефонной связью, они совершают звонки через IP-сеть по протоколу SIP, то есть фактически телефонная связь осуществляется через Интернет.

Чаще всего я сталкивался со случаями TDoS, связанными с банковским мошенничеством. Сейчас кража физической карты не привлекает воров, они больше действуют по сети. Приведу пример: если я использую свою кредитную карту для оплаты на какой-нибудь бензоколонки в Техасе, мне обязательно попытается позвонить банковская компания Wells Fargo. Поэтому мошенники пытаются использовать TDoS для атаки на телефоны людей, которые владеют премиальными банковскими картами. Больше всего случаев банковского мошенничества происходит в Лос-Анджелесе и Калифорнии, где злоумышленники внедряются в телефонную связь между колл-центрами и действующими банками.

Использование поддельного идентификатора вызываемого абонента CID послужило одной из причин, по которой я здесь оказался. Пару лет назад утром, как раз перед поездкой в Миннеаполис, я получил 3 телефонных звонка. У меня был новый номер, поэтому я предположил, что это были звонки предыдущему владельцу телефона, который использовал сервис оповещения о пропущенных звонках. Но когда я позвонил по этому номеру, выяснилось, что он имеет поддельный идентификатор Caller ID. Этот телефон принадлежал пожилому мужчине откуда-то из Делавэра и он рассказал, что получает около 140 таких звонков в день. Люди говорят, что получили от него звонок и спрашивают, что он от них хотел, и из-за этого он собирается поменять свой телефонный номер. Тогда я впервые задумался о TDoS атаках.

Итак, эти атаки применяются:

Я знаю десятки правительственных учреждений, которые получают огромное число анонимных звонков, парализующих их деятельность. Это проявление политического активизма.

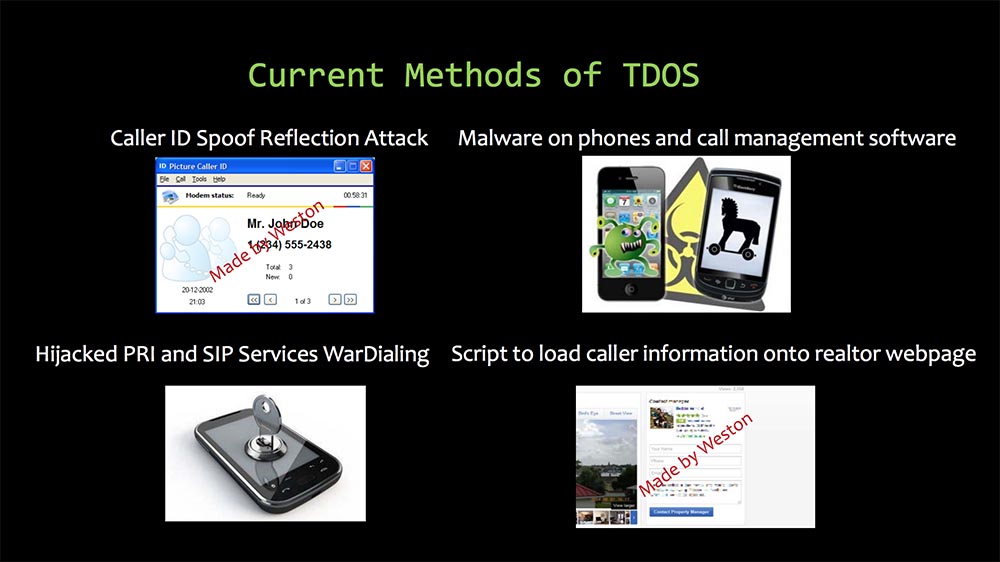

А сейчас я расскажу о существующих методах TDoS атак.

Первый называется отражённая атака поддельных Caller ID, это моя собственная разработка, позже я расскажу об этом подробнее. Далее следует вредоносное ПО на телефонах и программы для управления звонками. Я уверен, что вы присутствовали на многих конференциях DEFCON, где обсуждалось использование вредоносных программ для iOS и Android.

Затем идут взломанные сервисы PRI и SIP, с помощью которых выполняются так называемые «военные звонки» War Dialing — это автоматическое сканирование списка абонентов и обзвон каждого номера локальной телефонной сети для поиска компьютеров, электронных досок объявления BBS, факсов и модемов.

Моя последняя разработка — это скрипт для загрузки телефонных номеров абонентов на существующие веб-страницы риэлторов. Это выглядит вполне пристойно и не требует больших усилий.

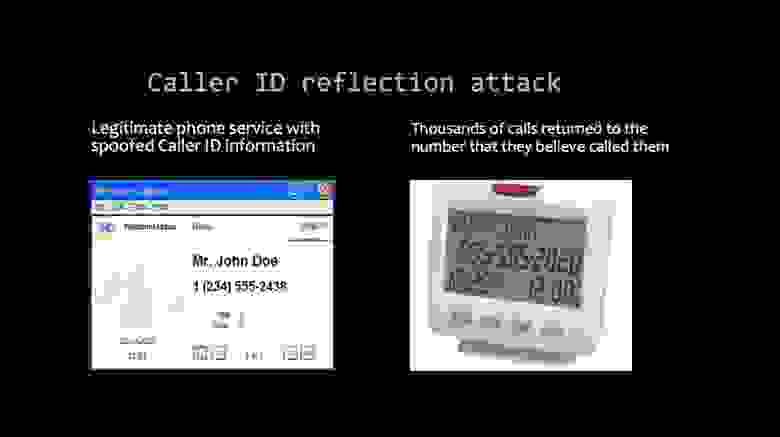

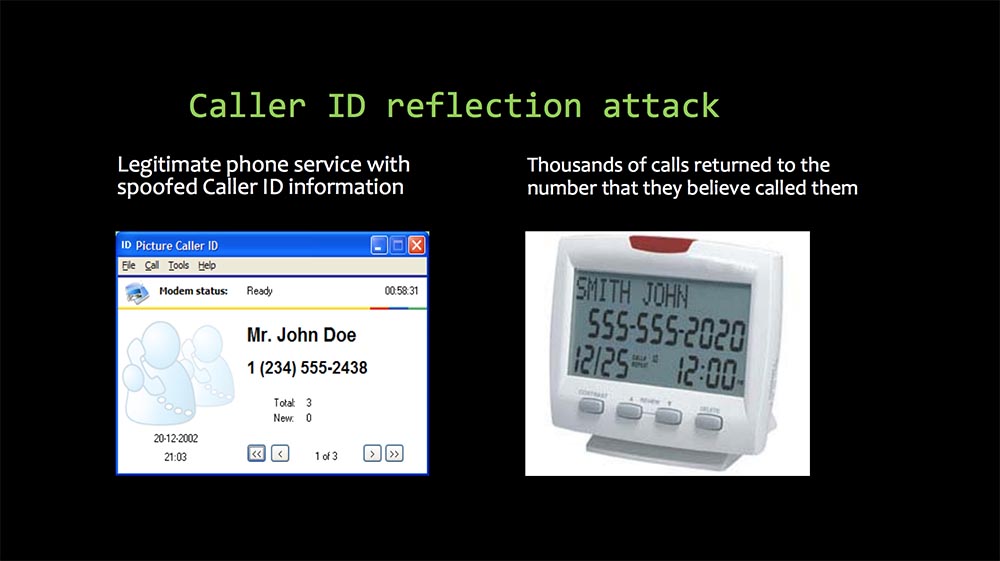

Отражённая атака поддельных Caller ID заключается в использовании легального телефонного сервиса с фальшивой информацией о телефонном номере звонившего. Естественно, люди, которые получают звонок будто бы с этого номера, заваливают ничего не подозревающего абонента тысячами обратных звонков, потому что уверены, что им звонил именно он. Используя приложение с PRI сервером, мы можете генерировать 23 вызова в минуту разным абонентам, которые получат фальшивый номер телефона звонившего. Вы можете зациклить список телефонных номеров в зависимости от того, какая «звонилка» запущена на вашем компьютере. Если вы получаете сообщение, что абонент пытался 3-5 раз до вас дозвониться, вы перезваниваете ему, чтобы узнать, что он от вас хотел. На самом деле вы будете вызывать телефонный номер человека, который в действительности вам не звонил.

Сегодня я расскажу вам, как 15 телефонов смогли «обвалить» 200 колл-центров.

Многие люди, в том числе я сам, не перезванивают по указанному номеру, потому что считают, что если кто-то не смог до них дозвониться, то он бы оставил голосовое сообщение.

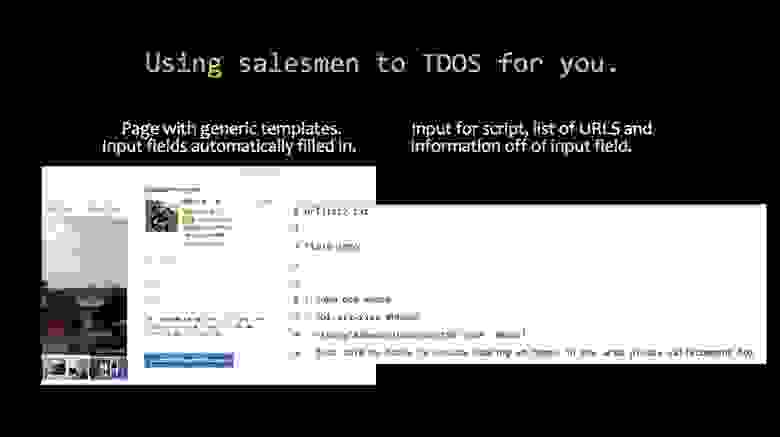

Далее следует приём, когда для совершения TDoS атаки используются риэлторы-продавцы недвижимости. Для этого применяется скрипт, который размещает на веб-страницах риэлторов фальшивую информацию о клиенте, автоматически заполняя имеющуюся на странице форму. Около 76% риэлтерских сайтов используют одинаковые шаблоны анкеты без «капчи», поэтому автоматически заполнить и отправить такую форму не составляет никакого труда. При этом логин и пароль пользователя, необходимый для заполнения формы, генерируется очень легко. На сегодня в сети существует примерно 4800 страниц риэлторов, которые скрипт может заполнить фальшивой информацией за 2 часа. Например, такой: «Я как раз продал свой дом в Неваде и ищу что-то подходящее в этом районе. Пожалуйста, позвоните мне. Джон Доу».

В результате на указанный в форме телефон обрушивается шквал звонков от риэлтеров.

Существует также ботнет инфицированных смартфонов. Смартфоны, как и компьютеры, могут служить платформами для ботнет сетей. Увеличение количества «рутованных» телефонов снижает их безопасность и увеличивает риск взлома.

Хочу рассказать вам, как я разработал «боевую платформу» на основе сотовых телефонов OEM.

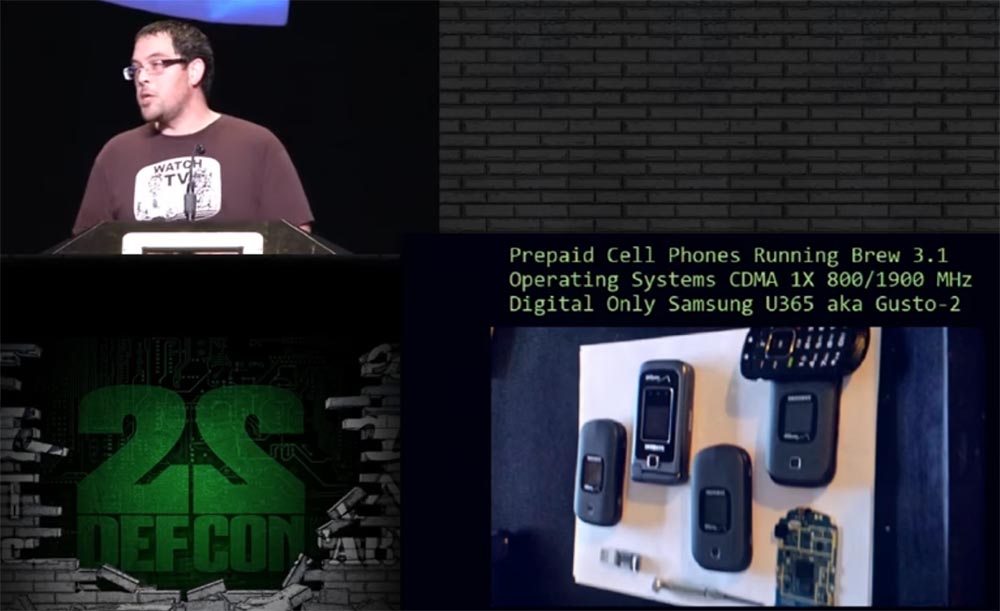

Предоплаченные сотовые телефоны используют OS Brew 3.1, технологию связи CDMA 1х 800/1900 МГц, а модель Samsung U365, известная как Gusto-2, поддерживает и цифровые сервисы. Это очень распространённая модель, наверняка такая «раскладушка» была у многих из вас. У оператора мобильной связи Verizon этот телефон можно купить за $8-12.

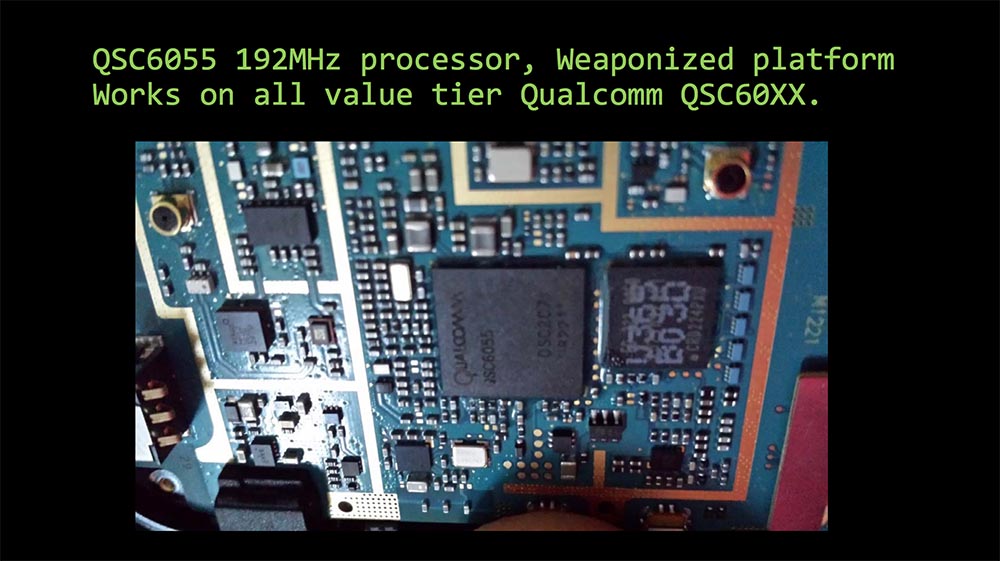

Вот так выглядит установленный в нём чип с процессором Qualcomm QSC6055 частотой 192 МГц. Моя «боевая платформа» совместима со всеми процессорами серии QSC60xx.

В 2014 году я провёл исследование, кто именно пользуется предоплаченными телефонами, и получил следующий результат:

В данном чипе встроено три функции безопасности: безопасная загрузка Secure Boot, SEE и SFC. Однако в версии OEM, то есть версии от производителя, существует поддержка обычного режима загрузки телефона, которая разблокирует наборы функций, то есть создаёт возможность получить root-права. Для того, чтобы загрузить свой эксплойт телефона, я создал псевдо-подпись, с которой устройство «согласилось» работать, в результате чего в телефон загружалась перекомпилированная операционная система. Дело в том, что каждый производитель использовал свою собственную ОС, поэтому я написал модифицированную версию ОС, которая подходила ко всем телефонам с таким чипом.

Эта модель является идеальной для хакерских экспериментов из-за своей цены в $8, то есть будет не жалко, если в результате ваших манипуляций телефон превратится в «кирпич». Кроме того, она позволяет использовать большой набор программного обеспечения от разработчиков, которое написано на C++, так что очень легко заставить работать телефон по своей собственной программе.

ОС Brew предоставляет возможность контролировать голосовую почту и включает или выключает устройство при помощи приложений Brew. Эта возможность существует по умолчанию, если пользовательский интерфейс (UI) запускается поверх Brew. Производитель предоставляет возможность изменить параметры программного обеспечения с помощью инструмента поддержки продукта PST.

Я использовал множество таких телефонов чтобы понять, как это всё работает. Мне посчастливилось найти команду талантливых немцев, которые ликвидировали мои пробелы в знаниях и помогли мне в создании эксплойта для этого телефона. Это восхитительный телефон для того, кто хочет научиться взламывать сотовые телефоны.

Его разработали так, что существует возможность использовать множество дополнений и расширений для удобства работы. Например, можно использовать режим экономии батареи, и тогда экран телефона во время приёма звонков не будет загораться. У него очень экономный аккумулятор – когда я готовился к этому выступлению, то часто звонил ребятам из DEFCON, и в конце 7 дней использования на индикаторе заряда батареи оставалось ещё 3 полоски. Вы покупаете этот телефон у Verizon за $12-14, и он имеет предоплату звонков ещё на $10, а затем платите каждый день по $2 за безлимитные звонки. Это очень удобный тарифный план.

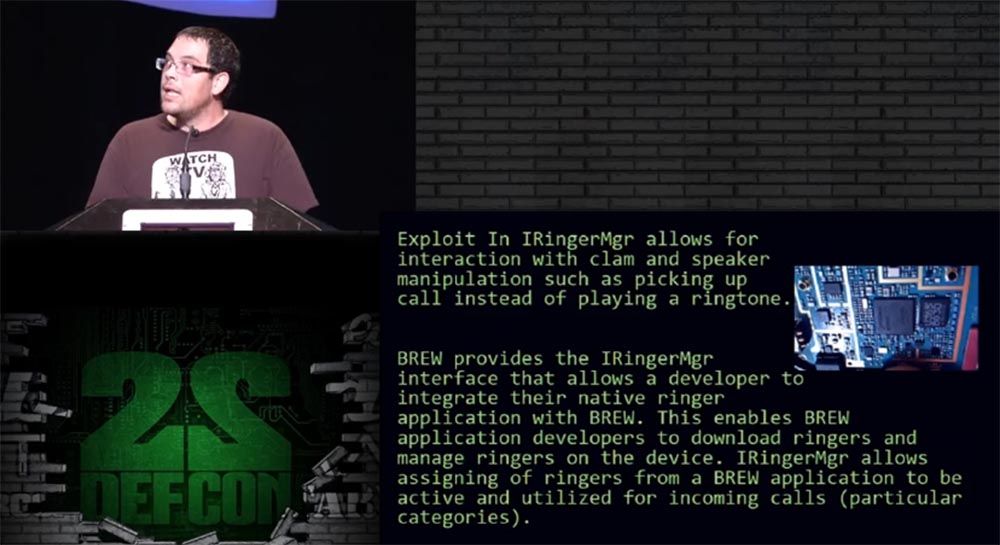

Внедрение эксплойта IRinger Mgr позволяет проводить с телефоном такие манипуляции, как беззвучный приём вызова, то есть телефон принимает входящий звонок без активации рингтона и без необходимости поднятия верхней крышки. Это очень удобная для атак функция. Brew позволяет использовать интерфейс IRinger Mgr, чтобы внедрить в ОС свою собственную программу для звонков. Таким образом, эксплойт использует операционную систему телефона, которая принимает и обрабатывает входящие звонки в нужном нам режиме.

Телефоны – раскладушки имеют определённые функции, которые сообщают об откинутой крышке. На этих телефонах с помощью изменения файлов мультимедиа, например, рингтонов, можно «обойти» триггеры и события, инициируемые «железом» в зависимости от конкретного действия пользователя. Таким образом, используя OEM вариант устройства с «заводской» ОС и скомпилированное мною приложение, можно «обойти» любую заводскую функцию и взаимодействовать с телефоном как угодно.

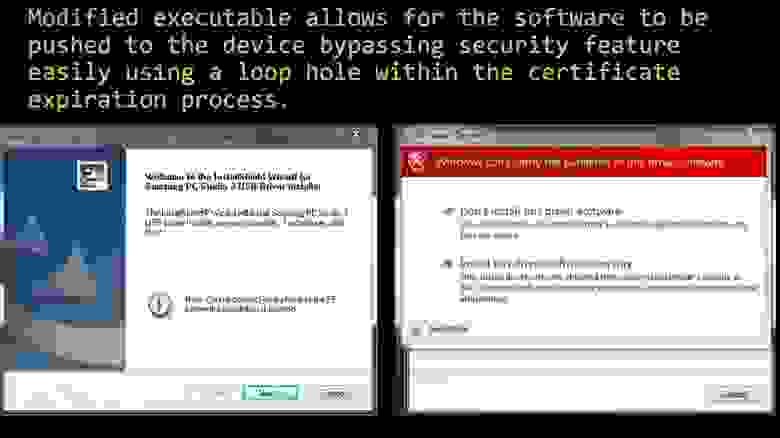

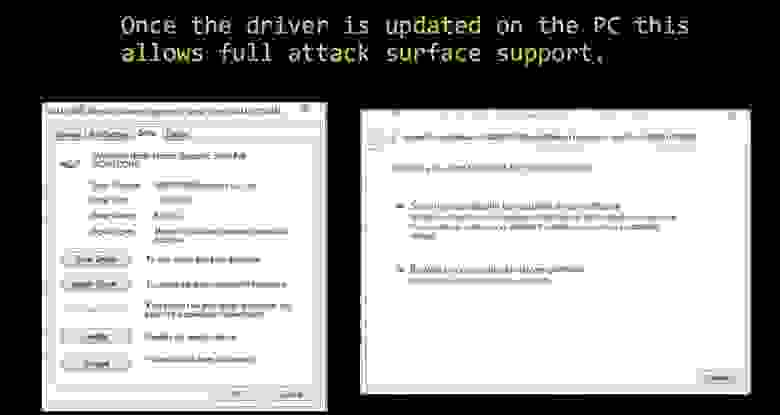

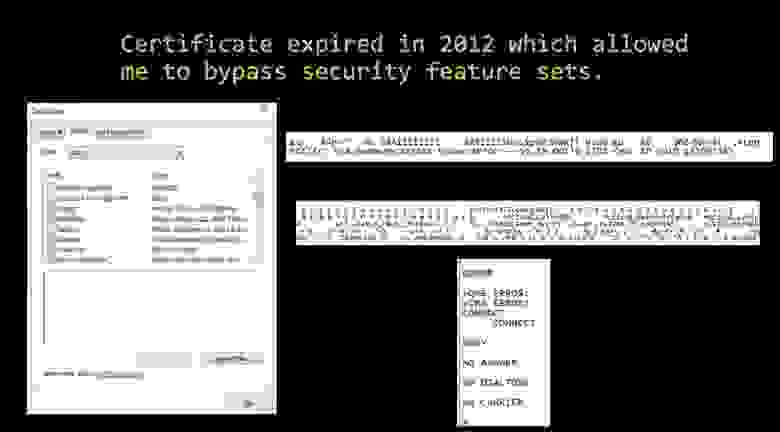

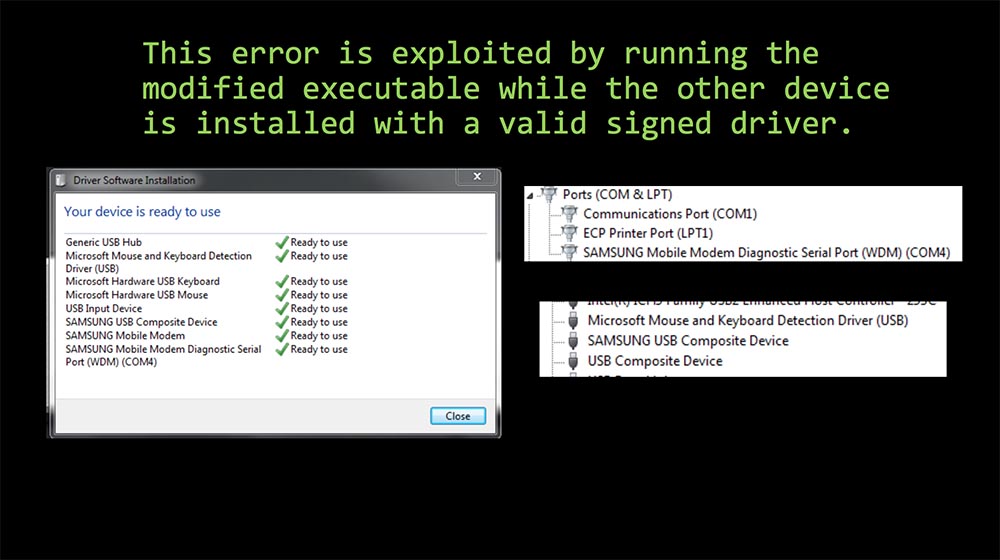

Можно написать свой собственный рингтон с нужной полезной нагрузкой, состоящей из «неправильных» пакетов. Таким образом, можно взаимодействовать с телефоном, используя генератор неправильных пакетов или загрузив в него уже модифицированный рингтон. Именно модифицированный исполнительный файл позволил мне загрузить в телефон нужную прошивку. Для программного обеспечения данного телефона срок действия сертификата истёк в 2012 году, он действовал с 2006 года, то есть телефон не использовался несколько лет. Модифицированный исполнительный файл позволил обойти функции безопасности телефона через «дыру» в сроке действия сертификата. На следующем слайде показано, как мне удалось установить прошивку телефона через фирменное ПО Samsung PC Studio 3, проигнорировав предупреждение Windows о просроченном сертификате простым выбором пункта «Всё равно установить данное ПО».

Эта ошибка использовалась для запуска модифицированного исполнительного файла, в то время как остальные устройства установились с драйвером, который имел действующую подпись.

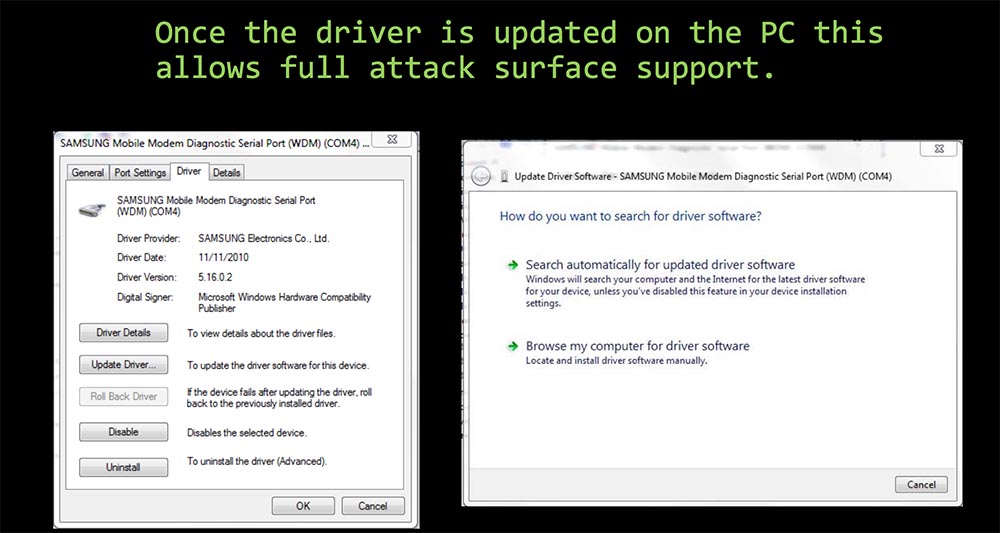

После обновления драйвера с помощью персонального компьютера появилась возможность осуществить полномасштабную атаку на телефон.

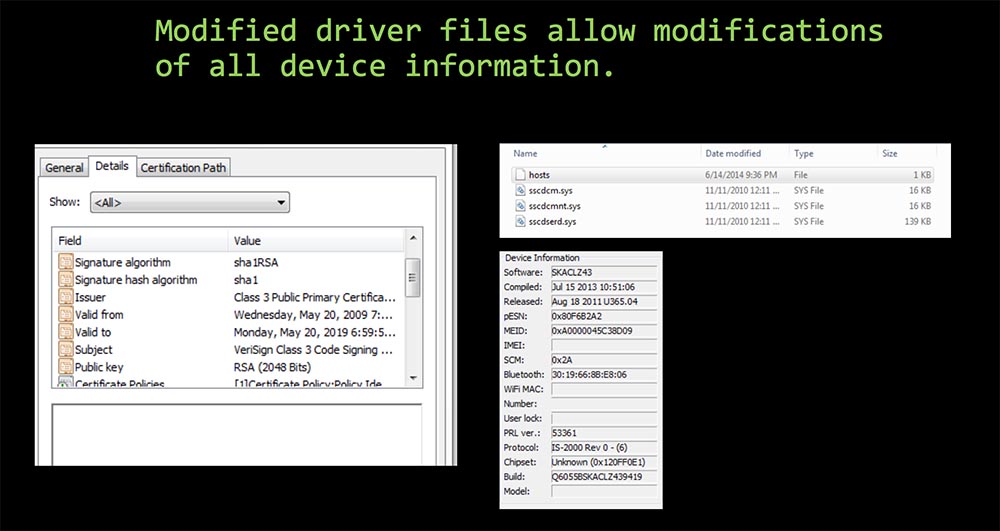

На следующем слайде показан сертификат, срок действия которого истёк в 2012 году, что и позволило мне обойти настройки функции безопасности.

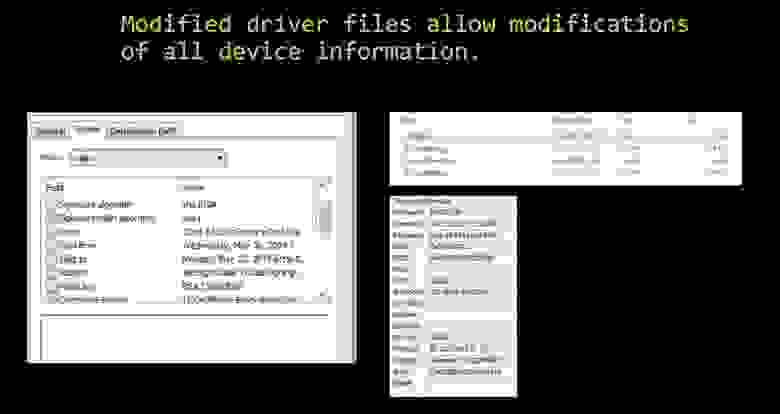

Модифицированные файлы драйвера позволили модифицировать всю информацию об устройствах.

Замечу, что нужные мне драйверы и программу для обновления прошивки я скачал с официального сайта Samsung, где были очень устаревшие версии этого ПО. Возможно, это одна из причин, почему телефон продаётся так дёшево. Повторю снова: мне с лёгкостью удалось проделось с этим телефоном, всё, что я хотел.

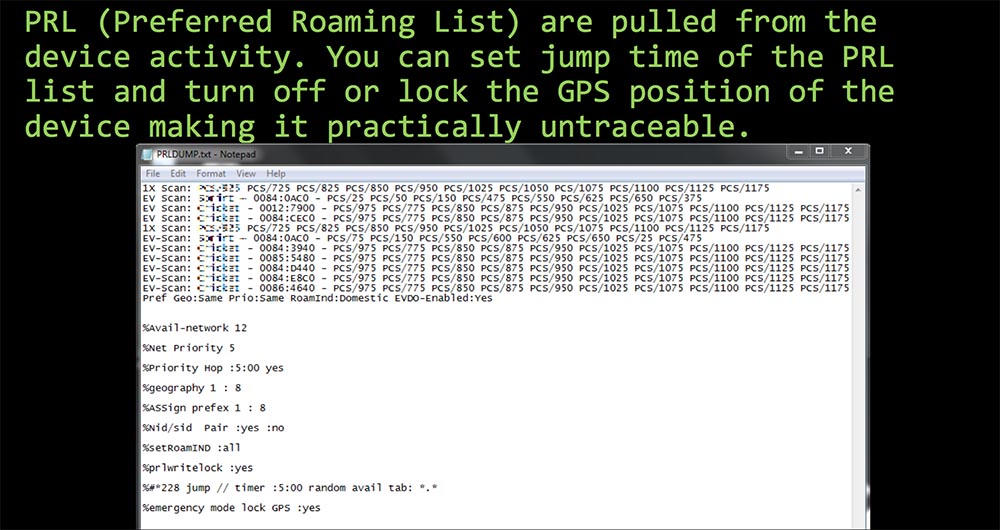

Ещё одной замечательной функцией этого «Самсунга» является формирование предпочтительного списка роуминга PRL, определяющего, в каких сетях может быть использован данный CDMA телефон. Он показывает, какие диапазоны и мобильные сети должны быть просканированы при включении и каким из них должен быть отдан приоритет соединения. Обычно он сканирует 12 вышек сотовой связи, потому может методом триангуляции определить местоположение вашего дома. Можно зафиксировать 3 произвольные вышки и тем самым «заморозить» GPS позицию телефона или вообще отключить определение позиции, из-за чего реальное местоположение телефона будет невозможно отследить.

Модифицировать PRL необходимо также для проведения атак, так как при отключённой функции GPS позиционирования, внимание оператора сотовой связи не привлечёт тот факт, что кому-то понадобилось совершать по 70 звонков в минуту с одного и того же телефона. Отключить GPS функцию оказалось очень просто. Я заметил, что она не восстанавливается в полном объёме, пока вы не совершите звонок в службу 911. Это выглядит как какой-то вид взаимодействия с вышками сотовой связи на постоянной основе.

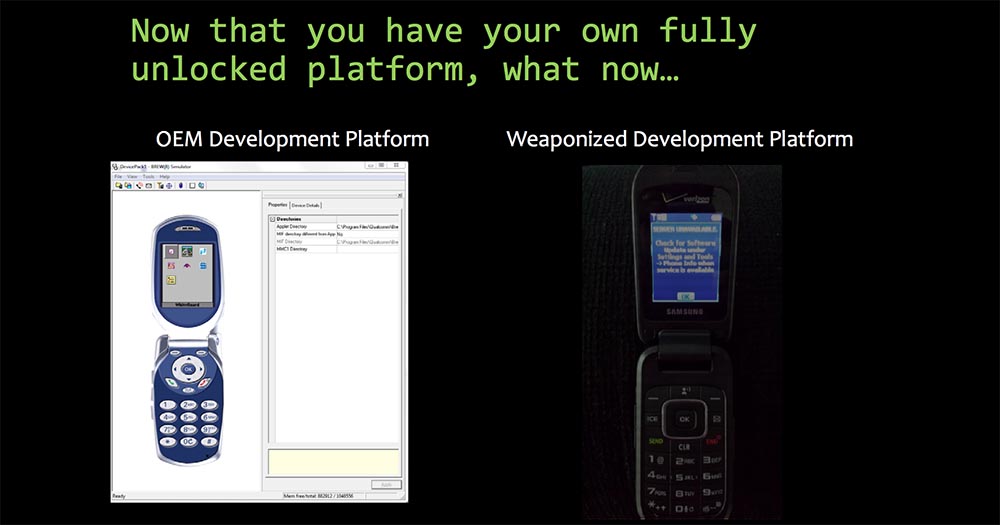

Можно создать приложение для атакующей платформы путём эмуляции программного обеспечения с помощью эмулятора платформы, написанного разработчиками OEM оборудования. То есть, имея полностью открытую «родную» платформу, можно создать на её основе свою «боевую» платформу. При этом работу приложения можно протестировать, даже не загружая его в телефон.

Испытывая свою платформу, я сломал несколько телефонов. Кстати, одной из причин, по которой я написал мой рингтон с вредоносным пакетом, было желание сломать телефон именно при помощи рингтона.

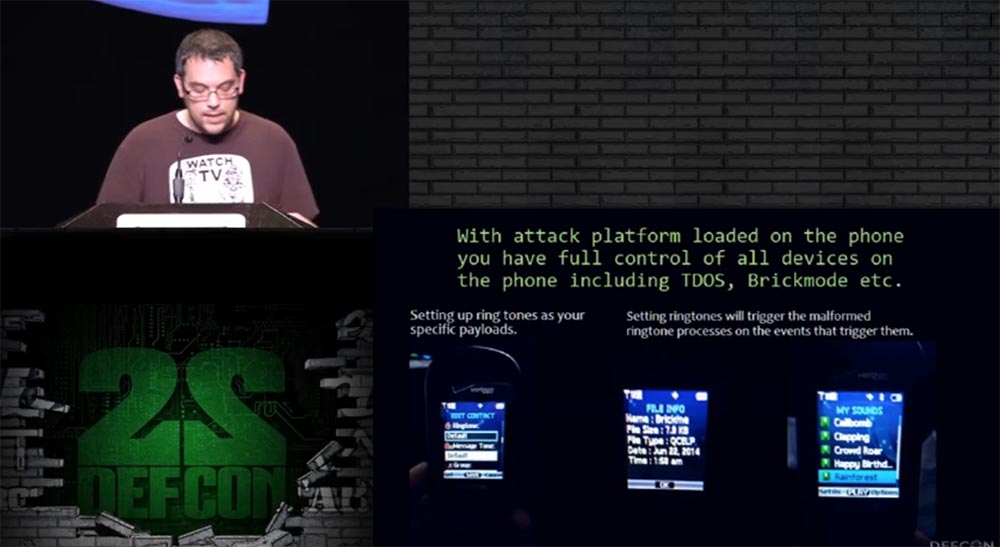

С помощью атакующей платформы, загруженной на телефон, можно получить полный контроль над его функциями, такими как TDoS или Brickmode. Сначала необходимо загрузить рингтон, несущий специфическую «полезную нагрузку». Установка данного рингтона, который я назвал Callbomb, в качестве мелодии для звонка запускает вредоносный функционал рингтона в отношении связанного с ним события. То есть я устанавливал этот рингтон на своём телефоне и отсылал его на номер телефона, которым хотел завладеть, и он начинал звонить на номера, указанные в текстовом сообщении, с интенсивностью 70 звонков в минуту. Звонки продолжались до тех пор, пока аккумулятор полностью не разряжался. Это экстремальное количество звонков за максимально короткий промежуток времени, которые невозможно отследить.

Для завершения пятидневного цикла «бомбардировки звонками» я устанавливал будильник, и он выводил телефон из строя. Если бы кто-то был более опытным в программировании и имел больше времени, он смог бы устроить нечто вроде «вспышки», которая бы уничтожала программное обеспечение телефона так, чтобы его невозможно было бы восстановить. Таким образом, с помощью моей технологии вы получали полный доступ к самому телефону, его модулям и интерфейсам.

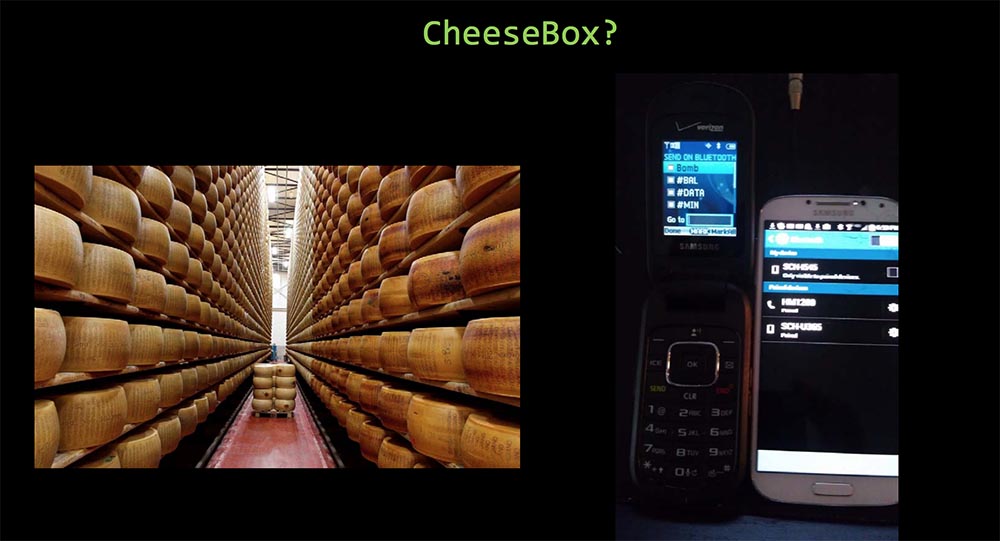

Кто-нибудь из вас знает, что такое CheeseBox? Это «олдскульный» термин, связанный с букмекерством. Например, букмекер арендовал неиспользуемую квартиру или магазин, в которой устанавливал несколько телефонов и электронное устройство под названием CheeseBox. Игрок звонил на номер одного из таких телефонов. Когда телефон принимал звонок, CheeseBox автоматически конвертировал его в исходящий звонок на телефон букмекера, находящийся на совсем другой линии. Таким образом, игрок никогда не знал настоящего телефонного номера букмекера. Этот приём используют люди, которые хотят, чтобы их телефонный номер оставался анонимным.

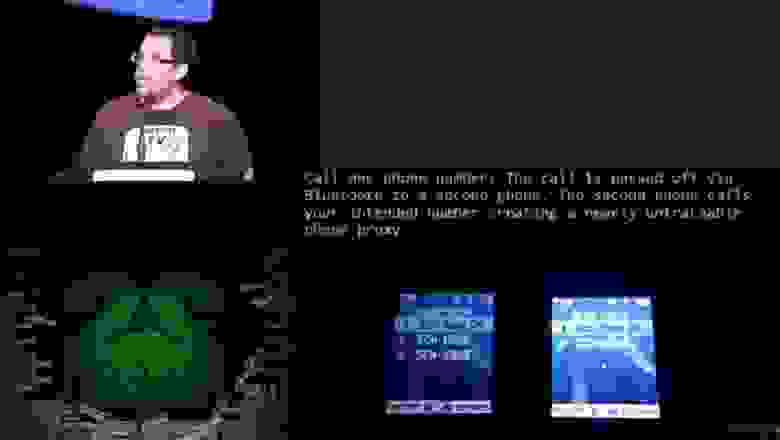

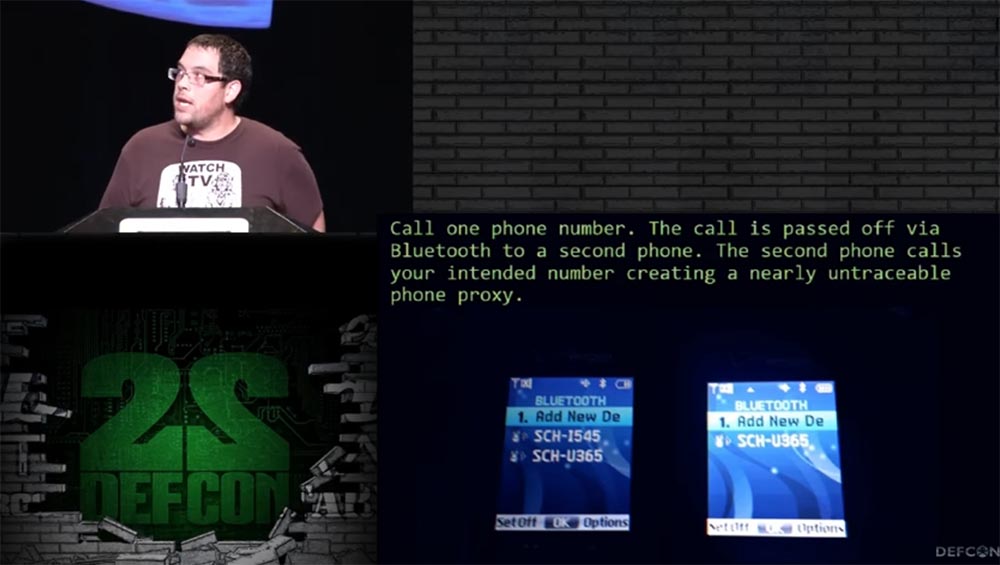

Я написал пакет для рингтона, который помогал мне доставлять другие рингтоны. Он обеспечивал Bluetooth соединение с другими телефонами и создавал возможность переадресовывать телефонный звонок. Допустим, я совершал звонок на нужный мне номер и через некоторое случайное количество времени (можно было установить таймер на 5-15 с), мой телефон «принадлежал» уже другой вышке сотовой связи. Можно было иметь одновременно 2 телефона, каждый из который был привязан к своей вышке. Технология выглядела следующим образом:

Таким образом, обеспечивалась абсолютная анонимность вашего телефона. Людям это может понадобиться по целому ряду причин.

Вы можете подсоединить через Bluetooth до 3-х телефонов одновременно для того, чтобы совершать случайные исходящие звонки.

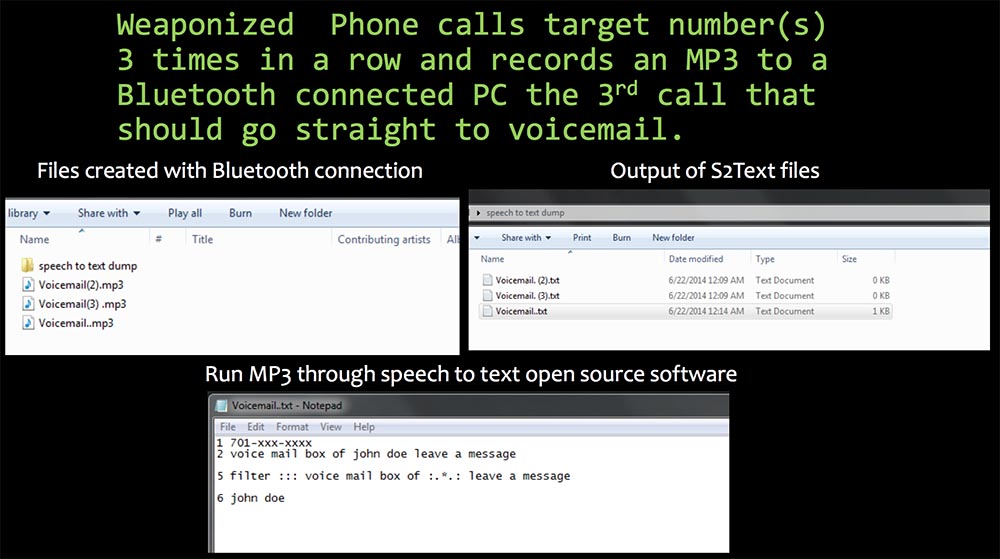

Как я уже говорил, многие люди используют War Dialing, например, для определения номера модема и поиска сообщений голосовой почты. Мой «заряженный» телефон также может управлять голосовыми сообщениями. Он набирает целевой номер или номера 3 раза подряд, чтобы активировать голосовую почту, и записывает .mр3 файл третьего звонка на компьютер, к которому подсоединён через Bluetooth, так, что этот файл отправляется прямо в голосовую почту.

На следующем слайде слева показаны файлы звонков, созданные с помощью Bluetooth соединения, справа – текстовые файлы формата S2Text, получающиеся на выходе, а внизу показан процесс превращения файла .mр3 в звуковое сообщение при помощи открытого текстового программного обеспечения.

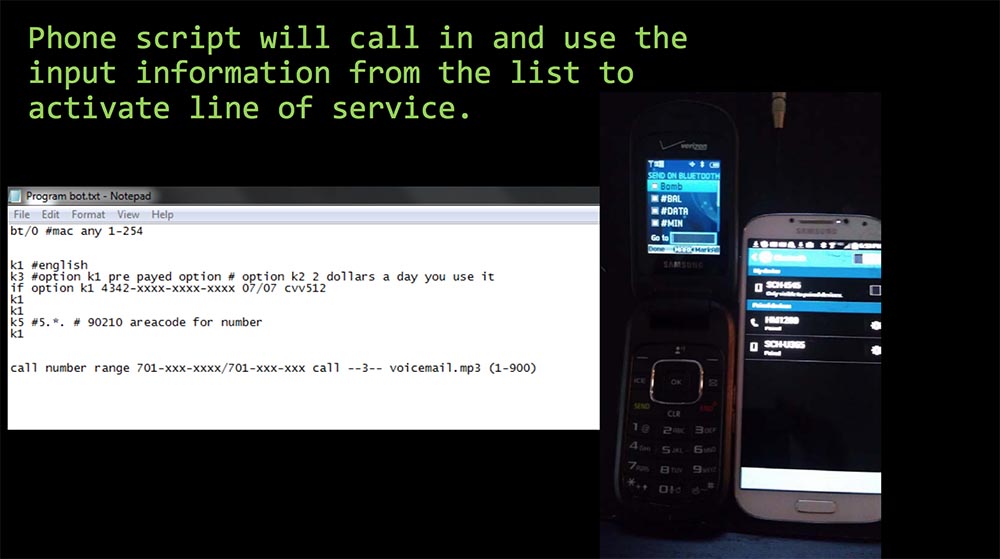

Телефонный скрипт Program Bot позвонит и использует входящую информацию из списка для активации соответствующей строки сервиса.

Вы видите, что здесь можно использовать от 1 до 900 рингтонов или до 900 телефонных номеров, на которые вы можете позвонить. Нижняя строка не является программным кодом, это просто мой комментарий, которого не должно было быть в финальной версии слайдов для этой презентации. Оригинальная версия этого скрипта выглядит как спамерское письмо «Нигерийской почты». Так что если вам понадобиться актуальная версия слайдов, обращайтесь ко мне на электронную почту.

Собственно говоря, я добавил в программу 2 возможности. Первая это возможность записывать анонимные .mр3 сообщения для голосовой почты, вторая – то, что для программирования я могу подсоединить к своему компьютеру одновременно 5 телефонов и просто нажать на клавишу, чтобы начать процесс. И эта программа снабдила мои номера префиксами телефонов штата Каролина, так что её можно было бы использовать для рассылки спама.

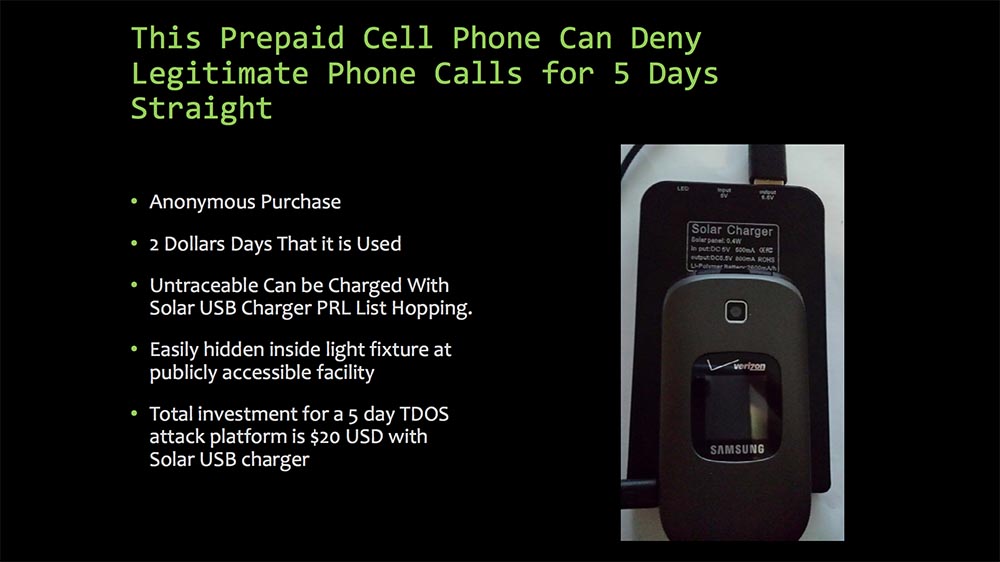

Итак, этот предоплаченный сотовый телефон, который мешает приёму легальных телефонных звонков течение 5 дней, обладает такими свойствами:

Стоимость самого зарядного устройства USB на солнечных батареях составляет всего $6. Написанный мною рингтон также обеспечивал минимальное энергопотребление телефона. Возможность «перепрыгивать» с вышки на вышку через заданный период времени обеспечивала полную анонимность, кроме того, я мог принудительно зафиксировать местоположение и привязать телефон, например, к вышке сотовой связи в Лас-Вегасе. Тарифный план в $2 ежедневно за безлимитные звонки предназначался для дедушек, и я не знаю, почему Verizon изменил его месяц назад. Однако вы можете использовать этот тариф для «дедушкиных» ESN номеров с другими марками сотовых телефонов Samsung, имеющих ту же ОС Brew, но новой версии 1.151. Она очень похожа на ту, с которой я работал, но зато имеет обновлённый сертификат безопасности. Я думаю, должны быть найдены другие методы взлома таких телефонов, и мой хакерский набор предоставляет отличную возможность для этого.

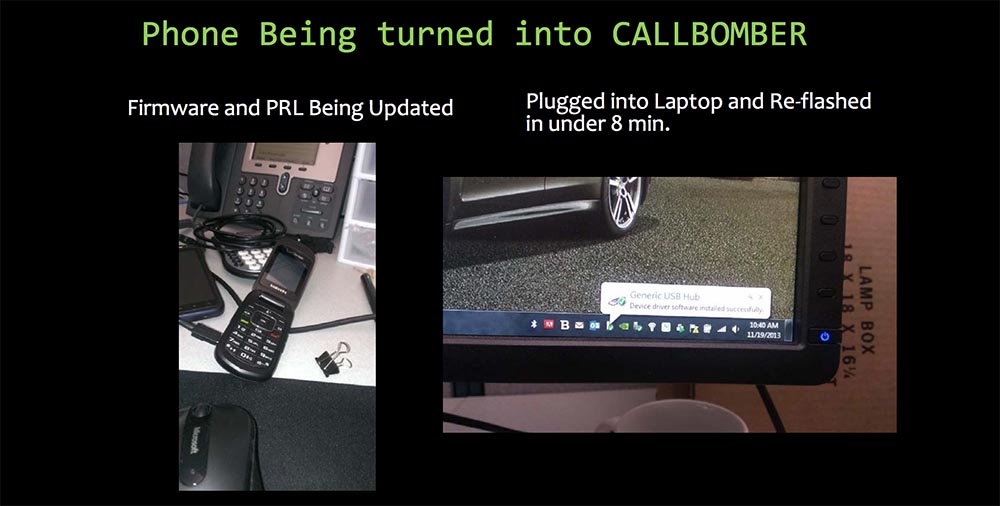

На следующем слайде показан телефон, превращённый в «Бомбардировщик звонков» Callbomber. Я обновил его прошивку и PRL, использовав специальный USB-кабель, присоединил его к ноутбуку и перепрограммировал его за 8 минут.

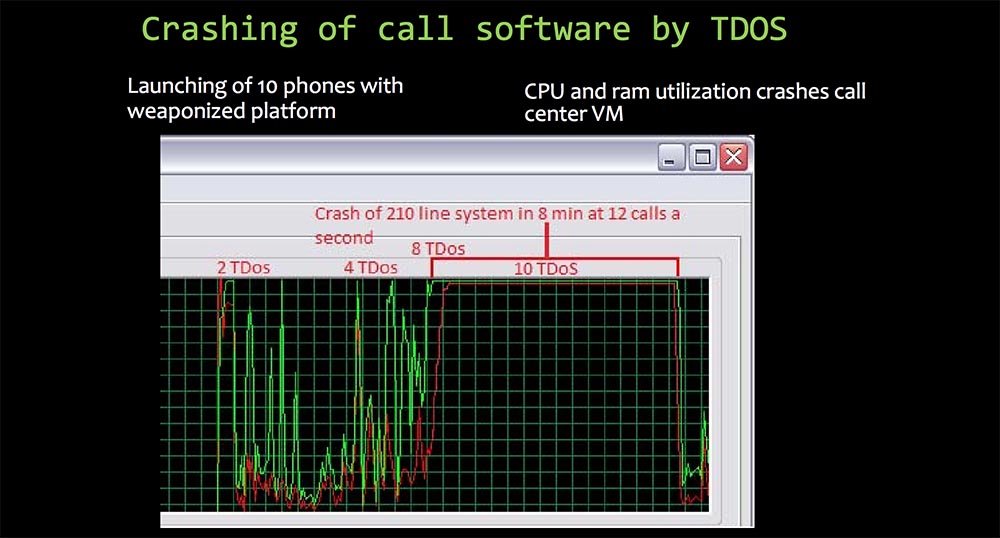

Далее на слайде показано, как я с помощью 10 телефонов с «боевой платформой» обрушил виртуальный колл-центр. TDoS атака производилась с интенсивностью 12 звонков в секунду по 210 линиям связи в течении 8 минут и вызвала перегрузку процессора и памяти колл-центра, из-за чего он «рухнул».

Это действительна страшная вещь! Я проделал это, чтобы привлечь к данной проблеме внимание людей, потому что любой может купить такой телефон за $12, взломать его и принести окружающим огромные проблемы. Одно дело, когда «падает» ваша веб-страница, и совсем другое, когда блокируется ваш менеджер звонков. Это разные уровни проблемы. Многие люди не задумываются об этом, пока проблема не затронет их лично.

Возможные цели TDoS атак:

Для служб жизнеобеспечения населения TDoS атаки являются очень серьёзной проблемой. Я живу в небольшом штате с примерно 600 тысячами населения, он немного «вырос» благодаря нефтяному буму. И у нас блокировка службы 911 может привести к страшным последствиям.

Эти атаки могут ударить по магазинам, налоговой службе, ресторанам, службам такси, они могут нанести ущерб всей существующей финансовой инфраструктуре США. Мне страшно представить, что кто-то сможет выпустить на свободу дикого зверя TDoS, который может нанести страшный ущерб всего за 10 долларов.

А сейчас я готов ответить на ваши вопросы.

Вопрос:

— Есть ли у вас какие-либо способы для отражения TDoS атак колл-центрами?

Ответ:

— Да, я создал плагины для Call Manager и Call Manager Express, они предназначены для работы с оборудованием и программным обеспечением CISCO, откуда я, собственно, и пришёл. Плагин устроен так, что после третьего звонка он отсылает звонящему капчу и не принимает сообщение, пока он не наберёт эту капчу на своём программном телефоне. На сегодня я создал 15 капчей.

Вопрос:

— Как насчёт того, чтобы использовать в качестве «боевой платформы» новые смартфоны?

Ответ:

— Не думаю, что я бы на это пошёл, потому что они не настолько дешёвы, чтобы оставить 10 смартфонов в публичной библиотеке и забыть о них после того, как они проведут TDoS атаку. Я не бросил бы там даже свой старый смартфон с Android, который перешёл ко мне в собственность после 2-х летнего контрактного периода. Я использовал фактически «одноразовый» телефон, прежде всего, из-за его дешевизны. Кроме того, мне нужна была максимально компактная платформа с минимальным энергопотреблением. Мой телефон мог проработать до 15 дней без подзарядки в режиме ожидания, поэтому смартфоны не соответствуют задачам, поставленным перед «боевой платформой».

Вопрос:

— Почему Vеrizon не привлекло то, что какой-то телефон пытается сделать 70 звонков в минуту?

Ответ:

— Вышки сотовой связи Verizon не обмениваются друг с другом информацией, поэтому я не думаю, что существовала реальная возможность отследить такую активность. Но на всякий случай я сделал, чтобы PRL позволял телефону периодически «перепрыгивать» с вышки на вышку, чтобы обеспечить анонимность и не привлечь к себе внимания оператора сотовой связи.

Вопрос:

— Пытались ли проделать подобное с помощью текстовых сообщений?

Ответ:

— Да, я полностью разблокировал функцию SMS, поэтому мог отсылать эксплойт не только с помощью рингтонов, но и совершенно анонимно через SMS. Это очень дешево, если вы пользуетесь сервисом отправки SMS через компьютер, поэтому вполне реально создать «текстовый бомбардировщик». Текстовые сообщения можно использовать не только для вредоносных атак, но и вообще для полного управления телефоном. Мне было бы интересно увидеть, что сообщество DEFCON может с этим сделать.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Меня зовут Вестон Хеккер, я тестер по проникновению, изучал компьютерные науки и геофизику, имею тонны сертификатов, написал несколько пользовательских эксплойтов и скриптов для программного обеспечения управления недвижимостью PMS Hotel и Интернет-провайдеров, создал несколько ISР устройств, вроде того, о котором сегодня расскажу, а также ряд устройств для тестирования ПО.

Я тестирую устройства и занимаюсь вопросами безопасности уже более 9 лет. Я являюсь создателем хакерских товаров серии «Парк фальшивых iPhone», которые лучше хакерского устройства USB Rubber Ducky.

Вот так выглядит мой парк фальшивых «айфонов», использующих компактную платформу Teensy 3.0 с поддержкой Arduino.

Кто-нибудь из вас использовал Rubber Ducky при тестировании на проникновение или при других проверках на уязвимость? Его можно соединить вместе с Teensy 3.0 и вставить в iPhone, и у меня есть для вас план действий, как это можно использовать. Эти штуки продаются по $7 за штуку, и они работают намного лучше классических «уточек» с USB.

Я также разработал хакерский девайсы «бомбардировщик звонков» Phone Call Bomber на базе предоплаченного телефона Samsung, который работает на солнечной энергии и может быть спрятан, например, в светильниках публичных библиотек.

Ещё я придумал RFID сканер, который монтируется под стулом или креслом. Он использует платформу Arduino с трёхосевым гиросенсором. Когда человек двигается в кресле, сканер сканирует данные банковской карты, лежащей в его кармане или кошельке. Он не работает инкогнито, потому что подтверждает удачное считывание данных звуковым сигналом.

А сейчас я расскажу вам, в чём состоит отличие между атаками DDOS и TDoS.

DDOS атака – это попытка сделать компьютер или сеть недоступной для пользователей. В зависимости от мотивов и целей, эти атаки могут отличаться способом осуществления, но в любом случае они направлены на то, чтобы вывести из строя хост, предоставляющий интернет-услуги.

Атака TDoS (Telephony Denial of Service), или отказ телефонной службы, представляет собой поток нежелательных вредоносных входящих звонков. Этими звонками атакуют колл-центры или другие службы по работе с клиентами для того, чтобы усложнить голосовую телефонную связь или сделать её невозможной. Фактически людей лишают законной услуги дозвониться до кого-либо и переговорить с ним по телефону. Такое происходило в течение нескольких последних лет и часто представляло собой проявление активизма.

Большинство людей в наше время не пользуются традиционной аналоговой телефонной связью, они совершают звонки через IP-сеть по протоколу SIP, то есть фактически телефонная связь осуществляется через Интернет.

Чаще всего я сталкивался со случаями TDoS, связанными с банковским мошенничеством. Сейчас кража физической карты не привлекает воров, они больше действуют по сети. Приведу пример: если я использую свою кредитную карту для оплаты на какой-нибудь бензоколонки в Техасе, мне обязательно попытается позвонить банковская компания Wells Fargo. Поэтому мошенники пытаются использовать TDoS для атаки на телефоны людей, которые владеют премиальными банковскими картами. Больше всего случаев банковского мошенничества происходит в Лос-Анджелесе и Калифорнии, где злоумышленники внедряются в телефонную связь между колл-центрами и действующими банками.

Использование поддельного идентификатора вызываемого абонента CID послужило одной из причин, по которой я здесь оказался. Пару лет назад утром, как раз перед поездкой в Миннеаполис, я получил 3 телефонных звонка. У меня был новый номер, поэтому я предположил, что это были звонки предыдущему владельцу телефона, который использовал сервис оповещения о пропущенных звонках. Но когда я позвонил по этому номеру, выяснилось, что он имеет поддельный идентификатор Caller ID. Этот телефон принадлежал пожилому мужчине откуда-то из Делавэра и он рассказал, что получает около 140 таких звонков в день. Люди говорят, что получили от него звонок и спрашивают, что он от них хотел, и из-за этого он собирается поменять свой телефонный номер. Тогда я впервые задумался о TDoS атаках.

Итак, эти атаки применяются:

- мошенниками, которые осуществляют банковские операции без физических карт по принципу CNP;

- «денежными мулами», то есть мошенниками, которые переводят украденные деньги между различными банковскими счетами или между разными странами;

- с использованием поддельных идентификаторов вызывающего абонента CID;

- для атак на колл-центры, чтобы помешать работе с клиентами;

- в виде протестного активизма для достижения политических целей.

Я знаю десятки правительственных учреждений, которые получают огромное число анонимных звонков, парализующих их деятельность. Это проявление политического активизма.

А сейчас я расскажу о существующих методах TDoS атак.

Первый называется отражённая атака поддельных Caller ID, это моя собственная разработка, позже я расскажу об этом подробнее. Далее следует вредоносное ПО на телефонах и программы для управления звонками. Я уверен, что вы присутствовали на многих конференциях DEFCON, где обсуждалось использование вредоносных программ для iOS и Android.

Затем идут взломанные сервисы PRI и SIP, с помощью которых выполняются так называемые «военные звонки» War Dialing — это автоматическое сканирование списка абонентов и обзвон каждого номера локальной телефонной сети для поиска компьютеров, электронных досок объявления BBS, факсов и модемов.

Моя последняя разработка — это скрипт для загрузки телефонных номеров абонентов на существующие веб-страницы риэлторов. Это выглядит вполне пристойно и не требует больших усилий.

Отражённая атака поддельных Caller ID заключается в использовании легального телефонного сервиса с фальшивой информацией о телефонном номере звонившего. Естественно, люди, которые получают звонок будто бы с этого номера, заваливают ничего не подозревающего абонента тысячами обратных звонков, потому что уверены, что им звонил именно он. Используя приложение с PRI сервером, мы можете генерировать 23 вызова в минуту разным абонентам, которые получат фальшивый номер телефона звонившего. Вы можете зациклить список телефонных номеров в зависимости от того, какая «звонилка» запущена на вашем компьютере. Если вы получаете сообщение, что абонент пытался 3-5 раз до вас дозвониться, вы перезваниваете ему, чтобы узнать, что он от вас хотел. На самом деле вы будете вызывать телефонный номер человека, который в действительности вам не звонил.

Сегодня я расскажу вам, как 15 телефонов смогли «обвалить» 200 колл-центров.

Многие люди, в том числе я сам, не перезванивают по указанному номеру, потому что считают, что если кто-то не смог до них дозвониться, то он бы оставил голосовое сообщение.

Далее следует приём, когда для совершения TDoS атаки используются риэлторы-продавцы недвижимости. Для этого применяется скрипт, который размещает на веб-страницах риэлторов фальшивую информацию о клиенте, автоматически заполняя имеющуюся на странице форму. Около 76% риэлтерских сайтов используют одинаковые шаблоны анкеты без «капчи», поэтому автоматически заполнить и отправить такую форму не составляет никакого труда. При этом логин и пароль пользователя, необходимый для заполнения формы, генерируется очень легко. На сегодня в сети существует примерно 4800 страниц риэлторов, которые скрипт может заполнить фальшивой информацией за 2 часа. Например, такой: «Я как раз продал свой дом в Неваде и ищу что-то подходящее в этом районе. Пожалуйста, позвоните мне. Джон Доу».

В результате на указанный в форме телефон обрушивается шквал звонков от риэлтеров.

Существует также ботнет инфицированных смартфонов. Смартфоны, как и компьютеры, могут служить платформами для ботнет сетей. Увеличение количества «рутованных» телефонов снижает их безопасность и увеличивает риск взлома.

Хочу рассказать вам, как я разработал «боевую платформу» на основе сотовых телефонов OEM.

Предоплаченные сотовые телефоны используют OS Brew 3.1, технологию связи CDMA 1х 800/1900 МГц, а модель Samsung U365, известная как Gusto-2, поддерживает и цифровые сервисы. Это очень распространённая модель, наверняка такая «раскладушка» была у многих из вас. У оператора мобильной связи Verizon этот телефон можно купить за $8-12.

Вот так выглядит установленный в нём чип с процессором Qualcomm QSC6055 частотой 192 МГц. Моя «боевая платформа» совместима со всеми процессорами серии QSC60xx.

В 2014 году я провёл исследование, кто именно пользуется предоплаченными телефонами, и получил следующий результат:

- 60% престарелых родителей;

- 30% торговцев наркотиками;

- 8% неумелых пользователей;

- 2% профессионалов-параноиков в области безопасности сетей из DEFCON.

В данном чипе встроено три функции безопасности: безопасная загрузка Secure Boot, SEE и SFC. Однако в версии OEM, то есть версии от производителя, существует поддержка обычного режима загрузки телефона, которая разблокирует наборы функций, то есть создаёт возможность получить root-права. Для того, чтобы загрузить свой эксплойт телефона, я создал псевдо-подпись, с которой устройство «согласилось» работать, в результате чего в телефон загружалась перекомпилированная операционная система. Дело в том, что каждый производитель использовал свою собственную ОС, поэтому я написал модифицированную версию ОС, которая подходила ко всем телефонам с таким чипом.

Эта модель является идеальной для хакерских экспериментов из-за своей цены в $8, то есть будет не жалко, если в результате ваших манипуляций телефон превратится в «кирпич». Кроме того, она позволяет использовать большой набор программного обеспечения от разработчиков, которое написано на C++, так что очень легко заставить работать телефон по своей собственной программе.

ОС Brew предоставляет возможность контролировать голосовую почту и включает или выключает устройство при помощи приложений Brew. Эта возможность существует по умолчанию, если пользовательский интерфейс (UI) запускается поверх Brew. Производитель предоставляет возможность изменить параметры программного обеспечения с помощью инструмента поддержки продукта PST.

Я использовал множество таких телефонов чтобы понять, как это всё работает. Мне посчастливилось найти команду талантливых немцев, которые ликвидировали мои пробелы в знаниях и помогли мне в создании эксплойта для этого телефона. Это восхитительный телефон для того, кто хочет научиться взламывать сотовые телефоны.

Его разработали так, что существует возможность использовать множество дополнений и расширений для удобства работы. Например, можно использовать режим экономии батареи, и тогда экран телефона во время приёма звонков не будет загораться. У него очень экономный аккумулятор – когда я готовился к этому выступлению, то часто звонил ребятам из DEFCON, и в конце 7 дней использования на индикаторе заряда батареи оставалось ещё 3 полоски. Вы покупаете этот телефон у Verizon за $12-14, и он имеет предоплату звонков ещё на $10, а затем платите каждый день по $2 за безлимитные звонки. Это очень удобный тарифный план.

Внедрение эксплойта IRinger Mgr позволяет проводить с телефоном такие манипуляции, как беззвучный приём вызова, то есть телефон принимает входящий звонок без активации рингтона и без необходимости поднятия верхней крышки. Это очень удобная для атак функция. Brew позволяет использовать интерфейс IRinger Mgr, чтобы внедрить в ОС свою собственную программу для звонков. Таким образом, эксплойт использует операционную систему телефона, которая принимает и обрабатывает входящие звонки в нужном нам режиме.

Телефоны – раскладушки имеют определённые функции, которые сообщают об откинутой крышке. На этих телефонах с помощью изменения файлов мультимедиа, например, рингтонов, можно «обойти» триггеры и события, инициируемые «железом» в зависимости от конкретного действия пользователя. Таким образом, используя OEM вариант устройства с «заводской» ОС и скомпилированное мною приложение, можно «обойти» любую заводскую функцию и взаимодействовать с телефоном как угодно.

Можно написать свой собственный рингтон с нужной полезной нагрузкой, состоящей из «неправильных» пакетов. Таким образом, можно взаимодействовать с телефоном, используя генератор неправильных пакетов или загрузив в него уже модифицированный рингтон. Именно модифицированный исполнительный файл позволил мне загрузить в телефон нужную прошивку. Для программного обеспечения данного телефона срок действия сертификата истёк в 2012 году, он действовал с 2006 года, то есть телефон не использовался несколько лет. Модифицированный исполнительный файл позволил обойти функции безопасности телефона через «дыру» в сроке действия сертификата. На следующем слайде показано, как мне удалось установить прошивку телефона через фирменное ПО Samsung PC Studio 3, проигнорировав предупреждение Windows о просроченном сертификате простым выбором пункта «Всё равно установить данное ПО».

Эта ошибка использовалась для запуска модифицированного исполнительного файла, в то время как остальные устройства установились с драйвером, который имел действующую подпись.

После обновления драйвера с помощью персонального компьютера появилась возможность осуществить полномасштабную атаку на телефон.

На следующем слайде показан сертификат, срок действия которого истёк в 2012 году, что и позволило мне обойти настройки функции безопасности.

Модифицированные файлы драйвера позволили модифицировать всю информацию об устройствах.

Замечу, что нужные мне драйверы и программу для обновления прошивки я скачал с официального сайта Samsung, где были очень устаревшие версии этого ПО. Возможно, это одна из причин, почему телефон продаётся так дёшево. Повторю снова: мне с лёгкостью удалось проделось с этим телефоном, всё, что я хотел.

Ещё одной замечательной функцией этого «Самсунга» является формирование предпочтительного списка роуминга PRL, определяющего, в каких сетях может быть использован данный CDMA телефон. Он показывает, какие диапазоны и мобильные сети должны быть просканированы при включении и каким из них должен быть отдан приоритет соединения. Обычно он сканирует 12 вышек сотовой связи, потому может методом триангуляции определить местоположение вашего дома. Можно зафиксировать 3 произвольные вышки и тем самым «заморозить» GPS позицию телефона или вообще отключить определение позиции, из-за чего реальное местоположение телефона будет невозможно отследить.

Модифицировать PRL необходимо также для проведения атак, так как при отключённой функции GPS позиционирования, внимание оператора сотовой связи не привлечёт тот факт, что кому-то понадобилось совершать по 70 звонков в минуту с одного и того же телефона. Отключить GPS функцию оказалось очень просто. Я заметил, что она не восстанавливается в полном объёме, пока вы не совершите звонок в службу 911. Это выглядит как какой-то вид взаимодействия с вышками сотовой связи на постоянной основе.

Можно создать приложение для атакующей платформы путём эмуляции программного обеспечения с помощью эмулятора платформы, написанного разработчиками OEM оборудования. То есть, имея полностью открытую «родную» платформу, можно создать на её основе свою «боевую» платформу. При этом работу приложения можно протестировать, даже не загружая его в телефон.

Испытывая свою платформу, я сломал несколько телефонов. Кстати, одной из причин, по которой я написал мой рингтон с вредоносным пакетом, было желание сломать телефон именно при помощи рингтона.

С помощью атакующей платформы, загруженной на телефон, можно получить полный контроль над его функциями, такими как TDoS или Brickmode. Сначала необходимо загрузить рингтон, несущий специфическую «полезную нагрузку». Установка данного рингтона, который я назвал Callbomb, в качестве мелодии для звонка запускает вредоносный функционал рингтона в отношении связанного с ним события. То есть я устанавливал этот рингтон на своём телефоне и отсылал его на номер телефона, которым хотел завладеть, и он начинал звонить на номера, указанные в текстовом сообщении, с интенсивностью 70 звонков в минуту. Звонки продолжались до тех пор, пока аккумулятор полностью не разряжался. Это экстремальное количество звонков за максимально короткий промежуток времени, которые невозможно отследить.

Для завершения пятидневного цикла «бомбардировки звонками» я устанавливал будильник, и он выводил телефон из строя. Если бы кто-то был более опытным в программировании и имел больше времени, он смог бы устроить нечто вроде «вспышки», которая бы уничтожала программное обеспечение телефона так, чтобы его невозможно было бы восстановить. Таким образом, с помощью моей технологии вы получали полный доступ к самому телефону, его модулям и интерфейсам.

Кто-нибудь из вас знает, что такое CheeseBox? Это «олдскульный» термин, связанный с букмекерством. Например, букмекер арендовал неиспользуемую квартиру или магазин, в которой устанавливал несколько телефонов и электронное устройство под названием CheeseBox. Игрок звонил на номер одного из таких телефонов. Когда телефон принимал звонок, CheeseBox автоматически конвертировал его в исходящий звонок на телефон букмекера, находящийся на совсем другой линии. Таким образом, игрок никогда не знал настоящего телефонного номера букмекера. Этот приём используют люди, которые хотят, чтобы их телефонный номер оставался анонимным.

Я написал пакет для рингтона, который помогал мне доставлять другие рингтоны. Он обеспечивал Bluetooth соединение с другими телефонами и создавал возможность переадресовывать телефонный звонок. Допустим, я совершал звонок на нужный мне номер и через некоторое случайное количество времени (можно было установить таймер на 5-15 с), мой телефон «принадлежал» уже другой вышке сотовой связи. Можно было иметь одновременно 2 телефона, каждый из который был привязан к своей вышке. Технология выглядела следующим образом:

- вы звоните на один номер;

- ваш звонок поступает на второй телефон через Bluetooth;

- второй телефон набирает нужный вам номер, создавая ближайший неотслеживаемый прокси.

Таким образом, обеспечивалась абсолютная анонимность вашего телефона. Людям это может понадобиться по целому ряду причин.

Вы можете подсоединить через Bluetooth до 3-х телефонов одновременно для того, чтобы совершать случайные исходящие звонки.

Как я уже говорил, многие люди используют War Dialing, например, для определения номера модема и поиска сообщений голосовой почты. Мой «заряженный» телефон также может управлять голосовыми сообщениями. Он набирает целевой номер или номера 3 раза подряд, чтобы активировать голосовую почту, и записывает .mр3 файл третьего звонка на компьютер, к которому подсоединён через Bluetooth, так, что этот файл отправляется прямо в голосовую почту.

На следующем слайде слева показаны файлы звонков, созданные с помощью Bluetooth соединения, справа – текстовые файлы формата S2Text, получающиеся на выходе, а внизу показан процесс превращения файла .mр3 в звуковое сообщение при помощи открытого текстового программного обеспечения.

Телефонный скрипт Program Bot позвонит и использует входящую информацию из списка для активации соответствующей строки сервиса.

Вы видите, что здесь можно использовать от 1 до 900 рингтонов или до 900 телефонных номеров, на которые вы можете позвонить. Нижняя строка не является программным кодом, это просто мой комментарий, которого не должно было быть в финальной версии слайдов для этой презентации. Оригинальная версия этого скрипта выглядит как спамерское письмо «Нигерийской почты». Так что если вам понадобиться актуальная версия слайдов, обращайтесь ко мне на электронную почту.

Собственно говоря, я добавил в программу 2 возможности. Первая это возможность записывать анонимные .mр3 сообщения для голосовой почты, вторая – то, что для программирования я могу подсоединить к своему компьютеру одновременно 5 телефонов и просто нажать на клавишу, чтобы начать процесс. И эта программа снабдила мои номера префиксами телефонов штата Каролина, так что её можно было бы использовать для рассылки спама.

Итак, этот предоплаченный сотовый телефон, который мешает приёму легальных телефонных звонков течение 5 дней, обладает такими свойствами:

- это анонимная покупка;

- использование такого телефона стоит $2 в день;

- его невозможно отследить;

- он может заряжаться с помощью зарядного устройства на солнечной батарее;

- он может генерировать случайные списки PRL, показывающие ложное местоположение телефона;

- легко прячется внутри осветительной арматуры в публичных местах и подзаряжается от света ламп;

- общая стоимость обеспечения 5-ти дневной TDoS атаки при использовании зарядки на солнечных батареях составляет $20.

Стоимость самого зарядного устройства USB на солнечных батареях составляет всего $6. Написанный мною рингтон также обеспечивал минимальное энергопотребление телефона. Возможность «перепрыгивать» с вышки на вышку через заданный период времени обеспечивала полную анонимность, кроме того, я мог принудительно зафиксировать местоположение и привязать телефон, например, к вышке сотовой связи в Лас-Вегасе. Тарифный план в $2 ежедневно за безлимитные звонки предназначался для дедушек, и я не знаю, почему Verizon изменил его месяц назад. Однако вы можете использовать этот тариф для «дедушкиных» ESN номеров с другими марками сотовых телефонов Samsung, имеющих ту же ОС Brew, но новой версии 1.151. Она очень похожа на ту, с которой я работал, но зато имеет обновлённый сертификат безопасности. Я думаю, должны быть найдены другие методы взлома таких телефонов, и мой хакерский набор предоставляет отличную возможность для этого.

На следующем слайде показан телефон, превращённый в «Бомбардировщик звонков» Callbomber. Я обновил его прошивку и PRL, использовав специальный USB-кабель, присоединил его к ноутбуку и перепрограммировал его за 8 минут.

Далее на слайде показано, как я с помощью 10 телефонов с «боевой платформой» обрушил виртуальный колл-центр. TDoS атака производилась с интенсивностью 12 звонков в секунду по 210 линиям связи в течении 8 минут и вызвала перегрузку процессора и памяти колл-центра, из-за чего он «рухнул».

Это действительна страшная вещь! Я проделал это, чтобы привлечь к данной проблеме внимание людей, потому что любой может купить такой телефон за $12, взломать его и принести окружающим огромные проблемы. Одно дело, когда «падает» ваша веб-страница, и совсем другое, когда блокируется ваш менеджер звонков. Это разные уровни проблемы. Многие люди не задумываются об этом, пока проблема не затронет их лично.

Возможные цели TDoS атак:

- блокировка службы 911;

- блокировка входящих звонков аварийных служб;

- федеральные агентства во время террористических атак;

- магазины во время сезона праздничных распродаж;

- любой человек или организация, которые вам не нравятся.

Для служб жизнеобеспечения населения TDoS атаки являются очень серьёзной проблемой. Я живу в небольшом штате с примерно 600 тысячами населения, он немного «вырос» благодаря нефтяному буму. И у нас блокировка службы 911 может привести к страшным последствиям.

Эти атаки могут ударить по магазинам, налоговой службе, ресторанам, службам такси, они могут нанести ущерб всей существующей финансовой инфраструктуре США. Мне страшно представить, что кто-то сможет выпустить на свободу дикого зверя TDoS, который может нанести страшный ущерб всего за 10 долларов.

А сейчас я готов ответить на ваши вопросы.

Вопрос:

— Есть ли у вас какие-либо способы для отражения TDoS атак колл-центрами?

Ответ:

— Да, я создал плагины для Call Manager и Call Manager Express, они предназначены для работы с оборудованием и программным обеспечением CISCO, откуда я, собственно, и пришёл. Плагин устроен так, что после третьего звонка он отсылает звонящему капчу и не принимает сообщение, пока он не наберёт эту капчу на своём программном телефоне. На сегодня я создал 15 капчей.

Вопрос:

— Как насчёт того, чтобы использовать в качестве «боевой платформы» новые смартфоны?

Ответ:

— Не думаю, что я бы на это пошёл, потому что они не настолько дешёвы, чтобы оставить 10 смартфонов в публичной библиотеке и забыть о них после того, как они проведут TDoS атаку. Я не бросил бы там даже свой старый смартфон с Android, который перешёл ко мне в собственность после 2-х летнего контрактного периода. Я использовал фактически «одноразовый» телефон, прежде всего, из-за его дешевизны. Кроме того, мне нужна была максимально компактная платформа с минимальным энергопотреблением. Мой телефон мог проработать до 15 дней без подзарядки в режиме ожидания, поэтому смартфоны не соответствуют задачам, поставленным перед «боевой платформой».

Вопрос:

— Почему Vеrizon не привлекло то, что какой-то телефон пытается сделать 70 звонков в минуту?

Ответ:

— Вышки сотовой связи Verizon не обмениваются друг с другом информацией, поэтому я не думаю, что существовала реальная возможность отследить такую активность. Но на всякий случай я сделал, чтобы PRL позволял телефону периодически «перепрыгивать» с вышки на вышку, чтобы обеспечить анонимность и не привлечь к себе внимания оператора сотовой связи.

Вопрос:

— Пытались ли проделать подобное с помощью текстовых сообщений?

Ответ:

— Да, я полностью разблокировал функцию SMS, поэтому мог отсылать эксплойт не только с помощью рингтонов, но и совершенно анонимно через SMS. Это очень дешево, если вы пользуетесь сервисом отправки SMS через компьютер, поэтому вполне реально создать «текстовый бомбардировщик». Текстовые сообщения можно использовать не только для вредоносных атак, но и вообще для полного управления телефоном. Мне было бы интересно увидеть, что сообщество DEFCON может с этим сделать.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?