3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде. Проведенное компанией внутреннее расследование исключило возможность неправомерного использования открыто хранящихся паролей кем-либо — неважно, сотрудником компании или третьим лицом. По данным Reuters, во внутренние логи в течение нескольких месяцев успели записать пароли более чем 330 миллионов пользователей.

CTO Твиттера Параг Агравал раскрыл чуть больше деталей в своем блоге. Пароли в Twitter хешируются с помощью алгоритма bcrypt. Из-за ошибки пароли записывались в лог до завершения процесса хеширования, и хранились там в открытом виде. После обнаружения проблемы (несколько недель назад) логи были потерты. Кроме того, в Твиттере «вводятся меры по предотвращению таких случаев в будущем».

Ну с кем не бывает! У каждой команды разработчиков есть подобные скелеты в шкафу, а то и что похуже. Интересно было бы посмотреть, как именно выглядит «лог Твиттера» и что туда сохраняется (помимо паролей), но такие детали как раз никто раскрывать не собирается. Проактивная позиция Твиттера — то, что они рекомендовали всем пользователям сменить пароль, вместо того чтобы молча ждать «а вдруг пронесет» — похвальна. Впрочем, без косяков не обошлось.

Спрашивать пользователя, зачем он сменил пароль, после того как ты сам попросил это сделать, — ну как минимум странно. Но это еще не все.

Тот же CTO Twitter написал, что его компания любезно предоставила пользователям возможность принять взвешенное решение: менять ли пароль. И что Твиттер был не обязан раскрывать информацию о проблеме.

Потом правда пришлось извиняться, так как Агравалу тут же поставили на вид напыщенное высокомерие: с барского плеча они проинформировали, вы посмотрите! Не исключено, что и не были обязаны по закону. Окей, не все прошло гладко. Тут важно другое: риски по части информационной безопасности лучше раскрывать сразу, как только они появляются. Для этого уважаемой общественности было бы неплохо немного по-другому реагировать на такие сообщения. Не в стиле «обожемой, всепропало, каконимогли». Спокойнее: нашли, починили. Молодцы.

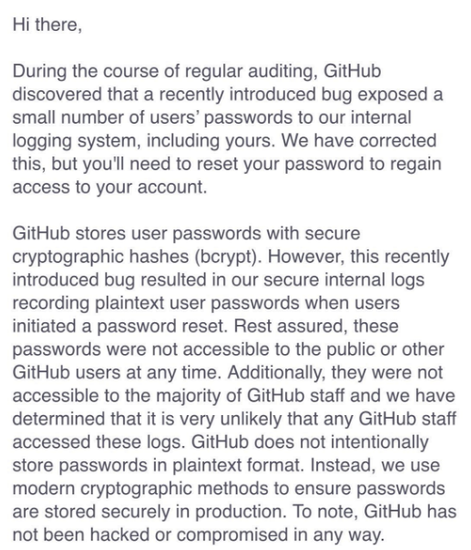

Так совпало, что на этой неделе было немало других новостей про пароли. За день до Твиттера рекомендацию сменить пароль разослал пользователям GitHub:

Причем набор слов в сообщениях двух компаний совпал почти полностью. У GitHub тоже bcrypt, тоже пароли открытым текстом в логах и тоже никто не пострадал. Пришлось даже ввести новую формулировку. Вместо «мы не храним пароли открытым текстом» теперь говорится «мы не храним пароли в открытом виде намеренно».

Ах да, 3 мая был же всемирный день паролей. Тогда все понятно. The Register с иронией переименовал его в «день ужасных советов», и не зря. Вот, например, канонически вредный совет из твиттера Nutella и реакция на него:

20 тысяч пользователей с паролем Nutella, мда. Хорошо отметили празник! Компания LogMein провела опрос и выяснила, что 59% пользователей используют один и тот же пароль на различных сервисах длительное время. Остальные 41% пароли меняют, но в половине случаев реже одного раза в год. Рекомендации того же Twitter по поводу утечки вполне разумные: используйте сильные пароли, не используйте один пароль много раз, включайте многофакторную аутентификацию, используйте менеджер паролей. Но нельзя сказать, чтобы много людей следовали этим рекомендациям.

Одной строкой

Наш ��юбимый сериал «Латаем Spectre и Meltdown» продолжается. Как выяснил эксперт Crowdstrike Алекс Ионеску, выпущенный в январе компанией Microsoft патч против Meltdown можно легко обойти. Кстати, сразу несколько исследователей готовятся обнародовать восемь новых уязвимостей, похожих на Spectre. Технических деталей пока нет, ждем с нетерпением.

В 2014 году «Лаборатория» опубликовала исследование об уязвимости в противоугонной программно-аппаратной системе Computrace для ноутбуков. На прошлой неделе компанией Arbor Networks были обнаружены живые сэмплы программы LoJack (часть Computrace) с вредоносными модификациями, предположительно распространяемые APT-группой Fancy Bear.

И на десерт. Исследователь из BitDefender нашел способ обрушить любую систему на Windows 10, воткнув в компьютер подготовленную флешку. Microsoft отказалась чинить уязвимость, определив ее как некритичную (так как требуется физический доступ).

Disclaimer. Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.