UPD2:

UPD:

Привет, Хабр! Мне 18 ия бородат в свободное время ковыряю разные приложения. Сегодня мои руки дошли до распиаренного и популярного приложения Burger King (того самого, где «бургер — бесплатно», «наедалово» и промокоды для друзей).

Запускаю их приложение, наблюдаю за трафиком. И тут обнаруживаю это:

Что это такое? Если нет идей, смотрите под катом.

UPD:

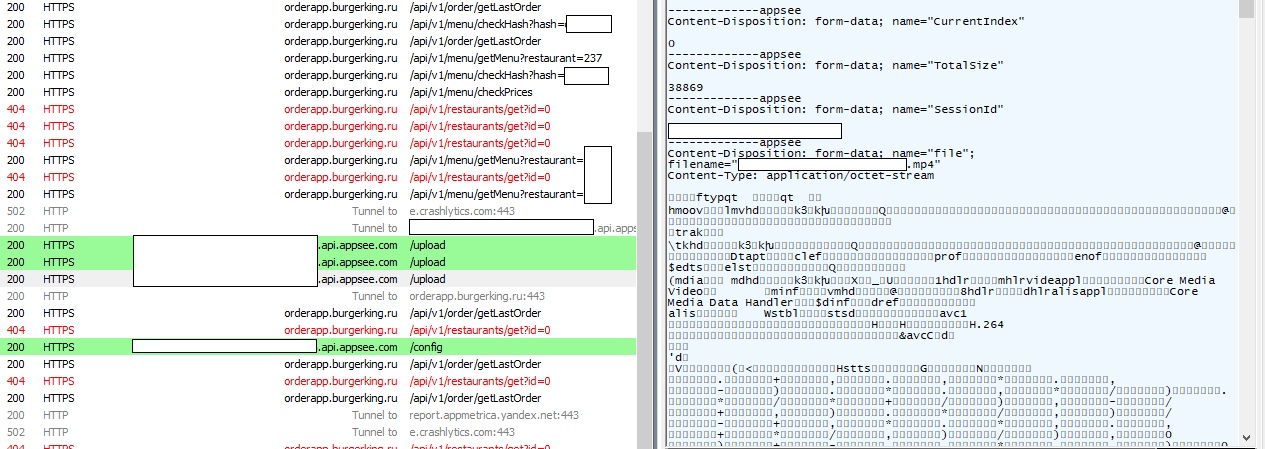

А это запрос от приложения к серверу (сверху) с информацией вроде его версии, модели телефона, времени запуска, разрешении дисплея. Вроде бы все нормально, но…

В ответ телефону приходит информация (снизу) о том, как записывать видео с экрана.

Причем, параметр MaxVideoLength (максимальная длина видео) указан как «0», что значит — бесконечная запись (пока приложение запущено).

Т. е. — приложение не просто записывает экран, а делает это непрерывно, и ровно таким же образом непрерывно отсылает запись на сервер. Пользователи мобильного интернета (то есть почти все) такую «фичу» оценили, думаю.

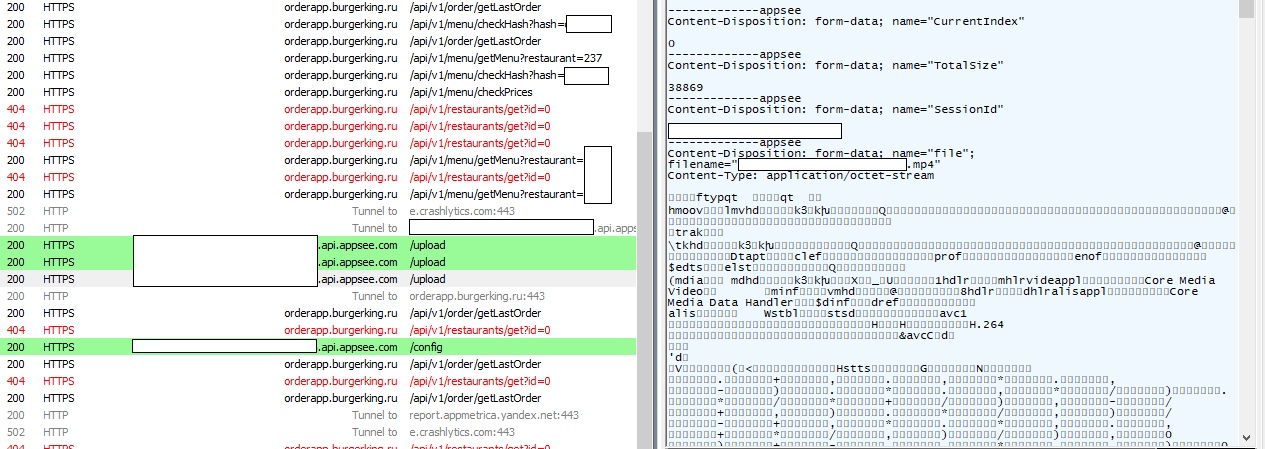

Запись экрана передается как обычный *.mp4-поток:

Обратите внимание на адрес *.appsee.com/upload (AppSee — это видео-метрика для приложений) слева и сам файл *.mp4 справа (в заголовке информация о кодировании, чуть ниже — сам *.mp4).

Ну и вишенка на торте: экран записывается даже тогда, когда Вы вводите данные своей банковской карты в приложении (и это необходимо для осуществления заказа). Заметьте, все данные.

И финальная вишенка: мало того, что записывать экран — весьма сомнительное занятие, так еще к записанным видео имеют доступ не только разработчики приложения Burger King, но и различные партнеры AppSee (то есть — совершенно левые люди с неизвестными намерениями), да и сам AppSee тоже.

Напомню — видео записывается даже тогда, когда вы указываете данные своей банковской карты. И к нему имеют доступ кто попало.

Вот так выглядит само видео:

P.S.: да-да, вы могли читать этот пост в похожем виде на другом сайте, но такому бургер-огню явно место на Хабре. Надеюсь на понимание всех и НЛО.

Сделал второй пост с доказательствами и опровержением заявлений Burger King. Читать здесь.

UPD:

fennikami

Я предоставил видео-доказательство того, что поля ввода данных (в том числе — банковских карт) не скрываются + видео отправляется каждый раз при запуске (в чем вы сами можете убедиться, отследив трафик приложения).

Таким образом я имею опровержение официального ответа Burger King о том, что «личная информация скрыта» и того, что якобы используется выборка на 10% пользователей.

Стоит отметить, что ни в одном из официальных видео Burger King (где они якобы демонстрируют скрытие личных данных) не показано меню привязки банковской карты.

В этом видео оно показано.

Также хочу отметить, что после публикации оргинального расследования — на мой блог начались хакерские атаки (брутфорс админки, поиск эксплоитов, попытка DDoS).

Я готовлю второй пост на эту тему.

Stay tuned, больше информации — в моем блоге.

Привет, Хабр! Мне 18 и

Запускаю их приложение, наблюдаю за трафиком. И тут обнаруживаю это:

Что это такое? Если нет идей, смотрите под катом.

UPD:

3amynoKUPD модератора Хабра:

Я бы сказал они ходят по офигенно тонкому льду. Я вижу тачи — переходы между полями, но тапов по клавиатуре я не нашел в их данных. yadi.sk/d/tjxg2OJ83Z6YB8 Я снова зашел на форму, ввел в номере карты 123456… Что я вижу так это открытие формы карты «BurgerKing.PYCardInput»,«s»:132000 где s это время, потом смотрел все тачи TouchEvents с этого времени и отметил их на скрине. Actions значения смутили, там есть «h»:216 что есть высота клавиатуры и там какие то события с «i» подряд 1, 2, 4. Я думаю это выбор даты срока карты при выборе в барабане.

Мы связались с участниками истории и получили комментарии — следите за ними в нашей статье.

А это запрос от приложения к серверу (сверху) с информацией вроде его версии, модели телефона, времени запуска, разрешении дисплея. Вроде бы все нормально, но…

В ответ телефону приходит информация (снизу) о том, как записывать видео с экрана.

Причем, параметр MaxVideoLength (максимальная длина видео) указан как «0», что значит — бесконечная запись (пока приложение запущено).

Т. е. — приложение не просто записывает экран, а делает это непрерывно, и ровно таким же образом непрерывно отсылает запись на сервер. Пользователи мобильного интернета (то есть почти все) такую «фичу» оценили, думаю.

Запись экрана передается как обычный *.mp4-поток:

Обратите внимание на адрес *.appsee.com/upload (AppSee — это видео-метрика для приложений) слева и сам файл *.mp4 справа (в заголовке информация о кодировании, чуть ниже — сам *.mp4).

Ну и вишенка на торте: экран записывается даже тогда, когда Вы вводите данные своей банковской карты в приложении (и это необходимо для осуществления заказа). Заметьте, все данные.

И финальная вишенка: мало того, что записывать экран — весьма сомнительное занятие, так еще к записанным видео имеют доступ не только разработчики приложения Burger King, но и различные партнеры AppSee (то есть — совершенно левые люди с неизвестными намерениями), да и сам AppSee тоже.

Напомню — видео записывается даже тогда, когда вы указываете данные своей банковской карты. И к нему имеют доступ кто попало.

Вот так выглядит само видео:

P.S.: да-да, вы могли читать этот пост в похожем виде на другом сайте, но такому бургер-огню явно место на Хабре. Надеюсь на понимание всех и НЛО.