Всем привет!

Хочу поднять тему сбора поддоменов в рамках OSINT. Существует довольно большое количество тулзов для автоматизации этой задачи. Расскажу о тех с которыми сталкивался я. В качестве целевого домена использован group-ib.ru.

DNSDumpster

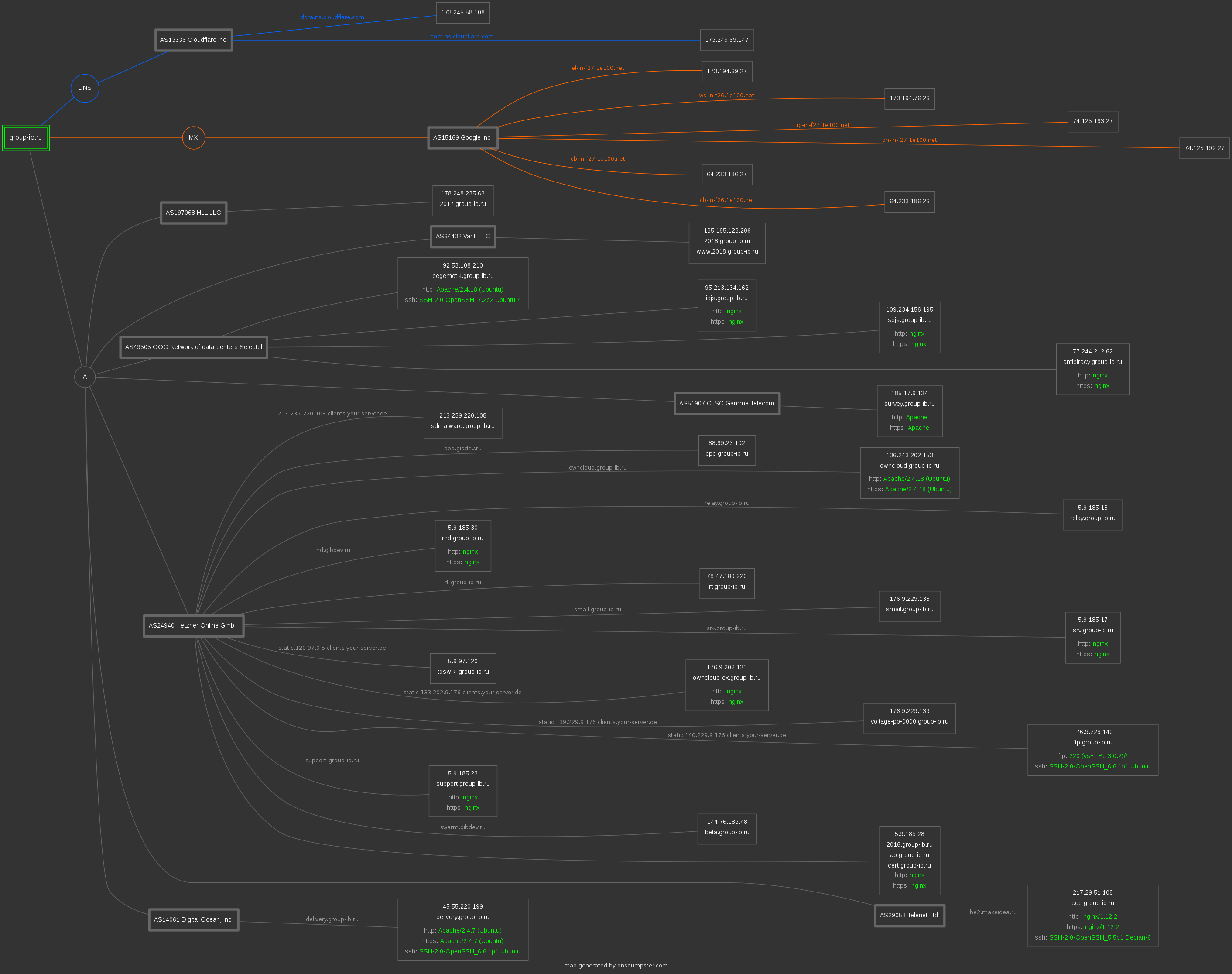

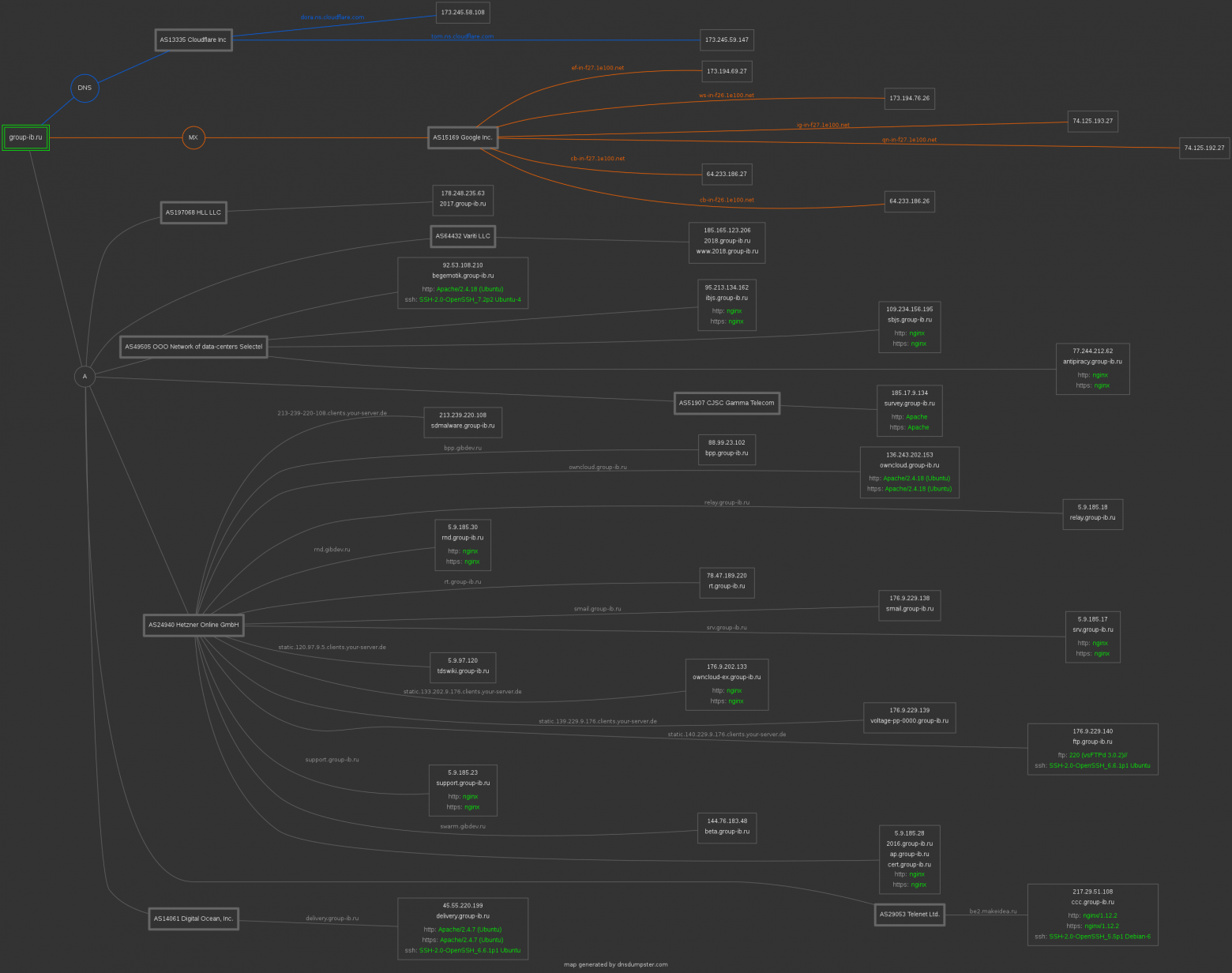

Публичный веб сервис от hack the target. Нарядный интерфейс и ряд плюшек. Рисует карту, которую можно показать заказчику. Выводит DNS сервера, MX,TXT,A записи.

Карта:

Найдено доменов: 28

Knockpy

Брутит поддомены по словарю, поддерживает поиск по Virustotal.

Работает небыстро.

Найдено доменов: 28

Sublist3r

Использует ряд сервисов для поиска поддоменов, внутрь также включен Subbrute для брута по словарю.

Найдено доменов: 107

Subbrute

Брутит по словарю.Использует открытые DNS резолверы дабы избежать ограничения на число запросов. Работает очень небыстро, но результаты неплохие.

Найдено доменов: я не дождался завершения, но дождаться стоит.

theHarvester

Популярный комбайн который ищет практически все — людей, почты, поддомены, виртуальные хосты. Смысл жизни находить пока не научился.

Найдено доменов: 142

Amass

Навороченная тулза от OWASP. Как говорит разработчик, Amass собирает данные из различных публичных источников, рекурсивно брутфорсит, ищет в вебархиве, и использует мутации для целевого домена. Также собирает инфу по подсетям и AS и может строить карты. По моему опыту работает все это великолепие нестабильно и криво.

Найдено доменов: В пассивном режиме — 56. В активном режиме Amass упал с ошибкой.

subfinder

Позиционируется как преемник sublister. Написан на go, поэтому его нужно либо компилить у себя, либо запускать из докера. Имеет модульную структуру, поэтому при желании можно дописать что-то свое.

Найдено доменов: 66

Что в итоге? Средств для решения поставленной задачи — очень много и все они дают разные результаты. Для максимальной эффективности можно попробовать их все и объединить результаты. Не стоит также пренебрегать ручным подходом — зачастую можно найти то, чего машина найти не смогла. О том как это делается в интернете пишут все кому не лень.

А как поддомены ищете вы?