Исследователи обнаружили серьёзную слабость практически во всех сайтах, защищенных Secure Sockets Layer протоколом, которая позволяет злоумышленнику молча расшифровать данные, которые проходят между веб-сервером и браузером пользователя.

Уязвимость находится в версии 1.0, ранних версиях TLS и на транспортном уровне безопасности. Версии TLS 1.1 и 1.2 не восприимчивы к уязвимости, однако они почти не используются, что делает такие сайты как PayPal, GMail и множество других уязвимыми, если злоумышленник имеет возможность контролировать связь между пользователем и конечным сайтом.

На «Ekoparty security conference» в Буэнос-Айресе в конце недели, исследователи Thai Duong и Juliano Rizzo планируют продемонстрировать доказательства их концепции, которую они назвали BEAST (в переводе — зверь) от первых букв следующих слов Browser Exploit Against SSL/TLS.

Duong сказал, что на демонстрации будет показана расшифровка cookie для доступа к PayPal аккаунту.

BEAST отличается от большинства других опубликованных «нападений» на HTTPS. Другие попытки взлома сфокусированы на подмену свойства аутентификации в SSL. На сколько нам известно, BEAST — это первый в своём роде вид атаки, позволяющий фактически расшифровать HTTPS запросы.

На данный момент BEAST требуется около 2 секунд чтобы расшифровать байт зашифрованного cookie. Это означает, что аутентификационная cookie размером в 1000-2000 символов будет расшифровываться пол часа. Тем неменее, данная техника представляет угрозу для миллионов сайтов, которые используют ранние версии TLS.

Thai Duong и Juliano Rizzo заявили, что практически все приложения, использующие шифрование TLS 1.0 уязвимы, и дают возможность применить их технику для контроля и мониторинга приватных сообщений, посланных например через instant messenger или VPN.

«Проблема в том, что люди не начнут ничего улучшать, пока им не дашь хорошую причину» — сказал Ivan Ristic, директор компании Qualys, «это ужасно, не правда ли?»

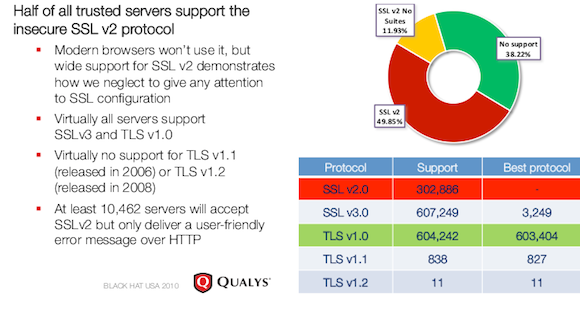

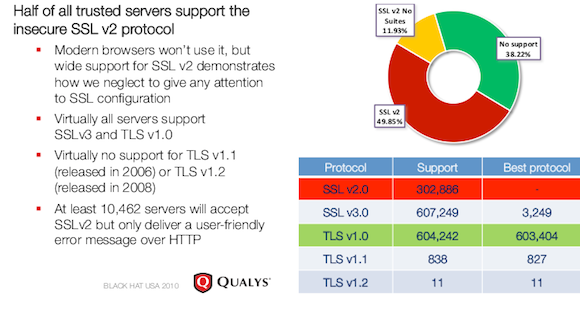

График поддержки TLS 1.1 и 1.2

Пока Mozilla и разработчики OpenSSL должны внедрить TLS 1.2 вовсе, Microsoft имеет достижения чуть больше. Secure TLS версии доступны в браузере IE и IIS веб-сервере, но не по умолчанию.

Thai Duong: «Большинство браузеров и сайтов используют SSL 3.0 и TLS 1.0, соответственно если обладатель какого-либо сайта решится перейти на версии 1.1 или 1.2, он попросту потеряет значительную часть клиентов».

обновление

От пользователя alist:

Эксплойт работает как Man-in-the-middle в сочетании с внедрением JavaScript-кода на страницу. Злоумышленник слушает https-трафик и вносит на страницу клиента JavaScript. Затем этот скрипт продолжает слать запросы по тому же соединению с известным злоумышленнику содержимым. Зная содержимое тела запроса, злоумышленник может расшифровать HTTP-заголовки, в том числе cookie пользователя.

Это означает, все HTTPS-соединения остаются безопасными, если на странице отключен JavaScript.

Уязвимость находится в версии 1.0, ранних версиях TLS и на транспортном уровне безопасности. Версии TLS 1.1 и 1.2 не восприимчивы к уязвимости, однако они почти не используются, что делает такие сайты как PayPal, GMail и множество других уязвимыми, если злоумышленник имеет возможность контролировать связь между пользователем и конечным сайтом.

На «Ekoparty security conference» в Буэнос-Айресе в конце недели, исследователи Thai Duong и Juliano Rizzo планируют продемонстрировать доказательства их концепции, которую они назвали BEAST (в переводе — зверь) от первых букв следующих слов Browser Exploit Against SSL/TLS.

Duong сказал, что на демонстрации будет показана расшифровка cookie для доступа к PayPal аккаунту.

BEAST отличается от большинства других опубликованных «нападений» на HTTPS. Другие попытки взлома сфокусированы на подмену свойства аутентификации в SSL. На сколько нам известно, BEAST — это первый в своём роде вид атаки, позволяющий фактически расшифровать HTTPS запросы.

На данный момент BEAST требуется около 2 секунд чтобы расшифровать байт зашифрованного cookie. Это означает, что аутентификационная cookie размером в 1000-2000 символов будет расшифровываться пол часа. Тем неменее, данная техника представляет угрозу для миллионов сайтов, которые используют ранние версии TLS.

Thai Duong и Juliano Rizzo заявили, что практически все приложения, использующие шифрование TLS 1.0 уязвимы, и дают возможность применить их технику для контроля и мониторинга приватных сообщений, посланных например через instant messenger или VPN.

«Проблема в том, что люди не начнут ничего улучшать, пока им не дашь хорошую причину» — сказал Ivan Ristic, директор компании Qualys, «это ужасно, не правда ли?»

График поддержки TLS 1.1 и 1.2

Пока Mozilla и разработчики OpenSSL должны внедрить TLS 1.2 вовсе, Microsoft имеет достижения чуть больше. Secure TLS версии доступны в браузере IE и IIS веб-сервере, но не по умолчанию.

Thai Duong: «Большинство браузеров и сайтов используют SSL 3.0 и TLS 1.0, соответственно если обладатель какого-либо сайта решится перейти на версии 1.1 или 1.2, он попросту потеряет значительную часть клиентов».

обновление

От пользователя alist:

Эксплойт работает как Man-in-the-middle в сочетании с внедрением JavaScript-кода на страницу. Злоумышленник слушает https-трафик и вносит на страницу клиента JavaScript. Затем этот скрипт продолжает слать запросы по тому же соединению с известным злоумышленнику содержимым. Зная содержимое тела запроса, злоумышленник может расшифровать HTTP-заголовки, в том числе cookie пользователя.

Это означает, все HTTPS-соединения остаются безопасными, если на странице отключен JavaScript.