Чуть больше, чем год назад, я уже писал о уязвимости Мастер-Банка и Вконтакта. Спустя такое время никто так уязвимость и не закрыл, и тем веселее кажется коментарий kibizoidus'а.

Чуть больше, чем год назад, я уже писал о уязвимости Мастер-Банка и Вконтакта. Спустя такое время никто так уязвимость и не закрыл, и тем веселее кажется коментарий kibizoidus'а. Ну что ж, а мы продолжаем. Сегодня мы рассмотрим гораздо более серьезную уязвимость — возможность перебирать реквизиты карт при помощи платёжной страницы того же Мастер-Банка.

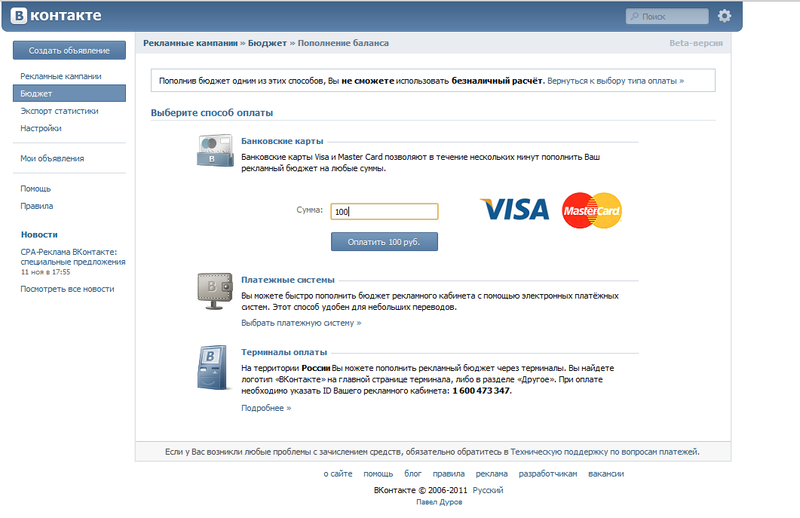

Как и прошлый раз для удобства идем Вконтакт и выбираем оплату рекламы пластиковыми картами:

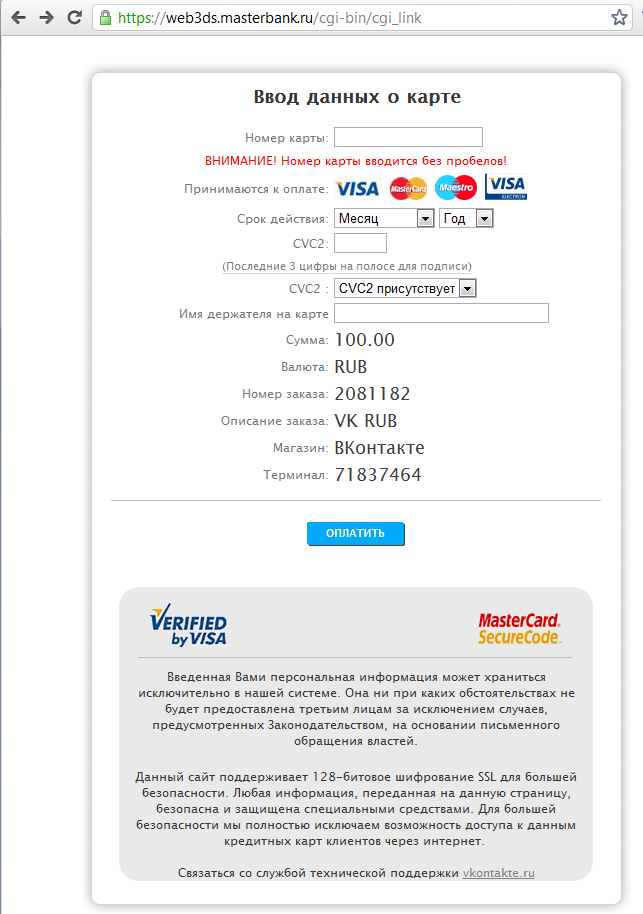

Далее вводим реквизиты атакуемой банковской карты:

Запускаем, например, firebug в firefox или инструменты разработчика в chrome и перехватываем POST запрос.

Для удобства переделываем его в URL следующего вида:

https://web3ds.masterbank.ru/cgi-bin/

cgi_link?CARD=4***************&EXP=06&EXP_YEAR=12&CVC2=111&CVC2_RC=1&NAME=-&AMOUNT=100.00&CURRENCY=RUB&ORDER=2062445&DESC=VK%20RUB&MERCH_NAME=%C2%CA

%EE%ED%F2%E0%EA%F2%E5&TERMINAL=71837464&TRTYPE=0&COUNTRY=&MERCH_GMT=&TIMESTAMP=

20111116002415&NONCE=&BACKREF=vk&P_SIGN=&FORM_ID=0BB4A02A05B3580A&MERCH_URL=

http=//vkontakte.ru/payments.php?act=finished_ads&union_id=1600473347&result=unknown&source=masterbank

&expand_type=card&order_id=2062445&TIMESHOW=08657&PAGE=default-1251&SEND_BUTTON.x=43&SEND_BUTTON.y=7&SEND_BUTTON=%CE%F2%EF%F0%E0%E2%E8%F2%FC

Теперь можно написать несложный срипт с использованием curl и прямым перебором подбирать номера карт, cvv2 и сроки действия (параметры CARD, EXP/EXP_YEAR,CVC2 соответственно) на небольшую сумму. Мастер-Банк при этом никак попытки не блокирует. Как показывает эксперимент — такая ссылка «живет» несколько часов, и только потом она истекает

P.S. по традиции, по e-mail были уведомлены Мастер-Банк и WAY4 — предполагаемый вендор этого платежного шлюза, но никто из них не отреагировал