Хабр Курсы для всех

РЕКЛАМА

Практикум, Хекслет, SkyPro, авторские курсы — собрали всех и попросили скидки. Осталось выбрать!

А вот как весь трафик распределить по двум каналам так и не придумалПовторюсь, как раз для этих целей можно использовать PPP Multilink. Позволяет объединять много физических каналов в один логический, понятное дело, что провайдер тоже должен поддерживать. Погуглите, масса статей есть с примерами и настройками.

/system clock set time-zone-name=Europe/Moscow

/system ntp client set enabled=yes mode=unicast primary-ntp=5.148.175.134 secondary-ntp=81.94.123.16

$ nmap <IP>

Starting Nmap 5.21 ( http://nmap.org ) at 2014-07-03 04:18 MSK

Note: Host seems down. If it is really up, but blocking our ping probes, try -PN

Nmap done: 1 IP address (0 hosts up) scanned in 3.05 seconds

$ nmap -PN <IP>

Starting Nmap 5.21 ( http://nmap.org ) at 2014-07-03 04:18 MSK

Nmap scan report for <IP>.cpe.teksavvy.com (<IP>)

Host is up (0.078s latency).

Not shown: 999 filtered ports

PORT STATE SERVICE

9091/tcp open unknown

Nmap done: 1 IP address (1 host up) scanned in 196.19 seconds

/ip firewall export/ip firewall nat add action=dst-nat chain=dstnat comment="Nxt API" dst-port=7876 in-interface=ether1 protocol=tcp to-addresses=192.168.1.150

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=9091 protocol=tcp

add action=accept chain=forward disabled=no dst-address=192.168.1.2 dst-port=8080 protocol=tcp

add action=accept chain=input comment=«default configuration» disabled=no protocol=icmp

add action=accept chain=input comment=«default configuration» connection-state=established disabled=no

add action=accept chain=input comment=«default configuration» connection-state=related disabled=no

add action=drop chain=input comment=«default configuration» disabled=no in-interface=sfp1-gateway

add action=drop chain=input comment=«default configuration» disabled=no in-interface=ether1-gateway

add action=masquerade chain=srcnat comment=«default configuration» disabled=no out-interface=ether1-gateway \

to-addresses=0.0.0.0

add action=dst-nat chain=dstnat disabled=no dst-port=9091 protocol=tcp to-addresses=192.168.1.2

add action=dst-nat chain=dstnat disabled=no dst-port=8080 protocol=tcp to-addresses=192.168.1.2Возможно, активен файрвол на целевом ПК?

accept поставить log. Если укажете еще и Prefix, потом в логе будет легче искать. Правило должно быть в списке выше, чем открывающее правило.

IP — addresses) с указанием интерфейсаchain: src-nat, interface:ether1, action:masquerade)chain: dst-nat

Protocol: tcp

Port: 9091

In.Interface: ether1

Action: dst-nat

To addresses: 192.168.1.2

To Ports: 9091

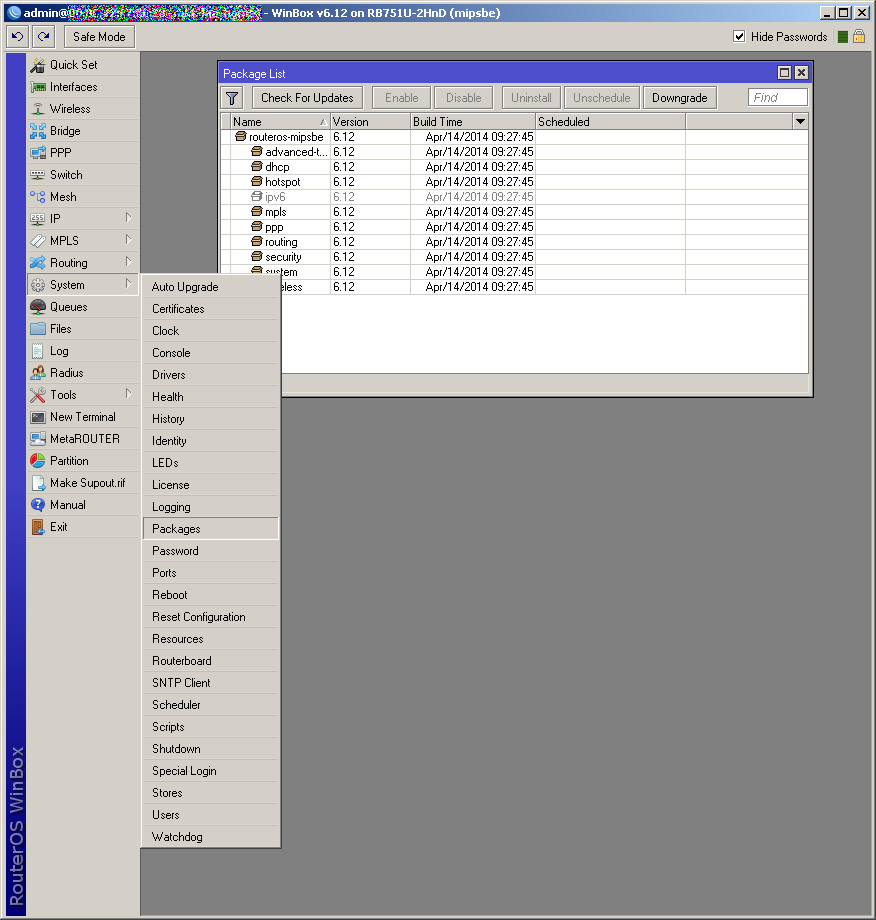

[admin@mkt] > /system package update check-for-updates

[admin@mkt] > /system package update download

[admin@mkt] > /system package update upgrade

[admin@mkt] > /system package update print

current-version: 6.15

latest-version: 6.15

status: System is already up to date

[admin@mkt] >

[admin@mkt] > /system routerboard print

routerboard: yes

model: 751U-2HnD

serial-number: 2B66012AE691

current-firmware: 3.13

upgrade-firmware: 3.13

[admin@mkt] >

/ip firewall nat

add chain=srcnat dst-address-list=DST-NO-NAT-FOR-REMOTE-OFFICES out-interface=ether9-wan src-address=192.168.130.0/24

add action=masquerade chain=srcnat out-interface=ether9-wan

/ip ipsec proposal

add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=PROP1

/ip ipsec peer

add address=x.x.y.y/32 comment=IPSEC1 enc-algorithm=3des local-address=a.a.a.a passive=yes secret=PASS1

add address=x.z.z.z/32 comment=IPSEC2 enc-algorithm=3des local-address=a.a.a.a passive=yes secret=PASS2

/ip ipsec policy

add comment=IPSEC1 dst-address=192.168.134.0/24 level=use proposal=PROP1 sa-dst-address=x.x.y.y \

sa-src-address=a.a.a.a src-address=192.168.130.0/24 tunnel=yes

add comment=IPSEC2 dst-address=192.168.132.0/24 level=use proposal=PROP1 sa-dst-address=x.z.z.z \

sa-src-address=a.a.a.a src-address=192.168.130.0/24 tunnel=yes

/ip ipsec remote-peers print

Настройка роутера Mikrotik для различных задач в SOHO