Хабр Курсы для всех

РЕКЛАМА

Практикум, Хекслет, SkyPro, авторские курсы — собрали всех и попросили скидки. Осталось выбрать!

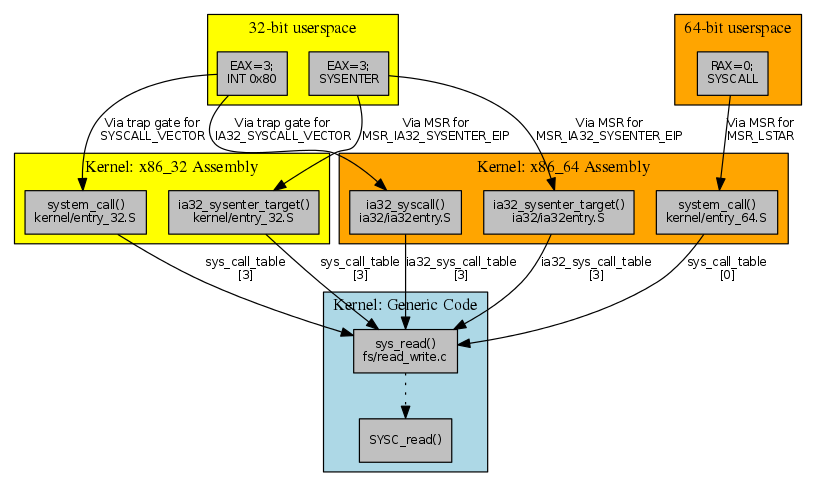

Для патча sys_call_table на стоковых x86_64 ядрах я написал вот такую функцию

да ещё запущенного каким-то особым образом, под трасировщиком

Цель в том, чтобы контролировать все системные вызовы от всех запускаемых процессов

В этом нет необходимости, к нужному процессу можно присоединиться после его запуска.

в листинге номер два есть одна хоть и незначительная, но все же проблема:

Так делать нельзя, короче, если вам нужно модифицировать read only страницу памяти — то для этого следует выставлять атрибуты доступа в PTE описывающей эту страницу

Не всегда есть возможность пересобрать ядро из сорцов

Просто выше верно подметили про smp и стремность такого отлкючения.

Модификация системного вызова. Часть 2