Неделю назад независимый специалист по безопасности Марк Бёрнетт (Mark Burnett) опубликовал результаты небольшого некорректного расследования настроек безопасности в Windows 10 Enterprise. Система установлена у него в виртуальной машине под Linux исключительно в исследовательских целях, с минимальным набором софта и удалёнными всеми дефолтными приложениями Windows Store.

Эти результаты вызвали бурную дискуссию в твиттере, потому что они дают понять, что ОС как будто игнорирует некоторые настройки, установленные пользователем — и всё равно соединяется с различными следящими серверами и отправляет туда какие-то данные. Первый тест Бёрнетта с результатами, опубликованными в твиттере, был проведён с ошибками. На самом деле есть способ получше ограничить телеметрию. Но полностью избавиться от сбора данных в Windows 10 вообще невозможно.

Марк Бёрнетт — хакер и исследователь, а не системный инженер Microsoft, хотя он написал книгу по безопасности ASP.NET, семь раз получал титул Most Valuable Professional (MVP) от компании Microsoft, занимался техподдержкой Windows и эксклюзивно пользовался только этой ОС на десктопе около 25 лет, пока не вышла Windows 10 с резким изменением политики Microsoft по массовому сбору персональных данных пользователей.

Можно сослаться на официальное руководство Microsoft по управлению соединениями в Windows 10, но всё равно мнение Бёрнетта нельзя назвать неквалифицированным. В самом деле, с групповыми политиками Windows 10 не всё так просто.

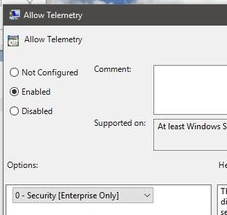

На первом скриншоте видно, что SmartScreen в системе отключен, но Windows 10 всё равно подключается к серверам SmartScreen от Microsoft. Отключить телеметрию в Windows 10 тоже не так просто. Просто изменить две групповые политики недостаточно. На скриншоте видно, что ОС всё равно отправляет данные в Microsoft, несмотря на явное двукратное указание этого не делать в групповых политиках и пару изменений в реестре.

Все соединения блокировались файрволом маршрутизатора, на скриншотах показаны лишь заблокированные попытки Windows 10 соединиться с различными хостами. Поэтому неизвестно, какие пакеты она могла туда передавать. Например, в случае телеметрии и др.

То же самое с настройками синхронизации, которые предполагают соединение с серверами Microsoft. В групповых политиках отключены все связанные с этим политики, но Windows 10 всё равно соединяется. То же самое с настройками сообщений об ошибках, политиками онлайновой валидации акккаунтов (AVS) в клиенте службы управления ключами (KMS).

Специалист постарался изменить все системные настройки, чтобы блокировать любое подключение с серверами Microsoft, кроме получения обновлений, но всё равно зарегистрировал множество соединений с серверами, явно имеющими рекламное и следящее предназначение.

Что характерно, согласно файрволу Glasswire, все эти рекламные хосты относятся к системным процессам Microsoft, так что их не спишешь на сторонний софт (кстати, это действительно хороший файрвол для Windows и Android, бесплатный и удобный в использовании).

Марк Бёрнетт делает вывод, что Windows 10 как будто не уважает свои собственные групповые политики. Вероятно, некоторые типы соединений можно заблокировать с помощью изменений в реестре — конечно же, это недокументированные ключи в реестре. То есть нельзя гарантировать, что вы найдёте все без исключения необходимые ключи.

Сам Бёрнетт признаёт, что первый тест не был абсолютно чистым. В последующем блог-посте он рассказал о повторном более тщательном тесте и объяснил методологию тестирования. Повторный тест всё равно показал неприятную активность Windows 10, хотя и в меньшем количестве. Например выяснилось, что для блокировки SmartScreen нужно изменить не две настройки, как сделал Бёрнетт, а больше:

Есть ряд приложений, которые помогают справиться со шпионажем со стороны Microsoft и блокировать соединения, которые Windows 10 устанавливает с удаленными серверами в обход системных настроек и которые нельзя или очень трудно блокировать иными способами. Собственно, сам факт наличия таких приложений уже указывает на наличие проблемы. Люди бы не создавали такие программы и не пользовались ими, если бы слежка в Windows 10 отключалась тривиальными методами. В качестве примера антишпионской программы, которая «затыкает» ненужные соединения в Windows 10, можно порекомендовать ShutUp 10. Сам Бёрнетт тоже использовал её на тестовой машине. Но как видно, даже антишпионский софт не помогает.

P. S. Некоторые эксперты рекомендуют для отключения телеметрии в групповых политиках не останавливать сервис, как сделал Бёрнетт, а запускать сервис с параметром 0, вот таким способом:

Это может показаться контринтуитивным, но так действительно может появиться возможность заблокировать соединения со следящими серверами Microsoft, которые не блокируются при обычной остановке сервиса телеметрии.

Бёрнетт считает, что некоторые разные групповые политики Windows 10 для слежки реализованы разными способами, и отключаются по-разному. Случайно или специально, но это затрудняет их отключение. Рекомендованный Microsoft способ отключения телеметрии через Windows Restricted Traffic Limited Functionality Baseline вызывает массу проблем. К тому же, телеметрию собирают .NET, Office, Windows Error Reporting, Windows DRM, другие приложения и компоненты. И у многих пользователей по умолчанию настройки сбора данных для Microsoft установлены на максимальный уровень.