В одном из предыдущих постов мы рассказывали об отражении DDoS-атак при помощи анализа трафика по протоколу Netflow. Само собой, DDoS — далеко не единственная проблема, с которой может столкнуться ресурс. Воображение злоумышленников весьма и весьма велико, да и технических средств у них хватает. Плюс не стоит забывать о том, что какой-то из ваших ресурсов вполне может работать на ПО с zero-day-уязвимостями.

Вот и получается, что веб-приложение может подвергнуться атаке сразу с нескольких фронтов — тут вам и межсайтовый скриптинг, и SQL-инъекции, и обход авторизации, и удаленное выполнение кода, в общем, вы знаете. В извечной борьбе щита и меча против подобного и был придуман защитный экран для веб-приложений, отлавливающий подобные активности и блокирующий их ещё до выполнения на вашем сайте.

В этом посте мы расскажем, как работает WAF от Билайн Бизнес, какие у него есть преимущества и как его оперативно подключить для своей компании.

В прошлом году компания Positive Technologies выпустила своё исследование «Уязвимости веб-приложений 2019», согласно которому доля веб-приложений, содержащих уязвимости высокого уровня риска, составила уже 67%. Самые частые проблемы — недостаточно защищенная зона авторизации, SQL-инъекции и чтение произвольных данных. Плюс растёт процент систем, в которых возможна утечка данных.

О важности защиты веб-приложений говорит и один из отчётов аналитиков Gartner:

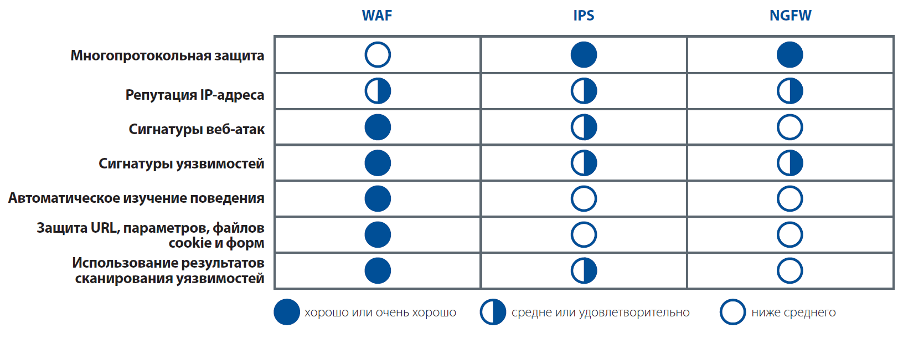

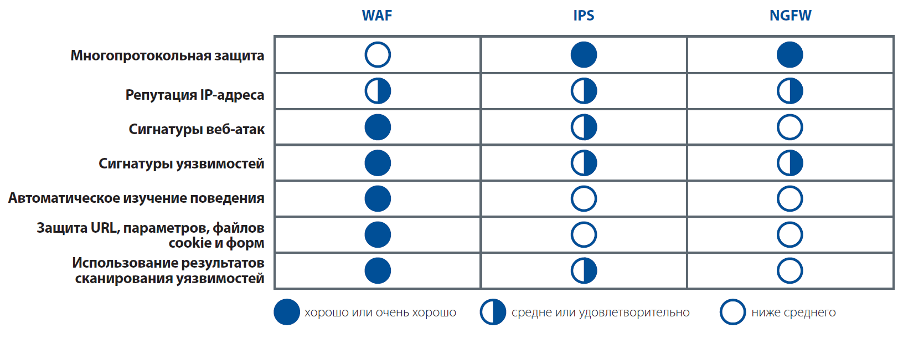

Основные различия WAF, IPS и NGFW (Gartner)

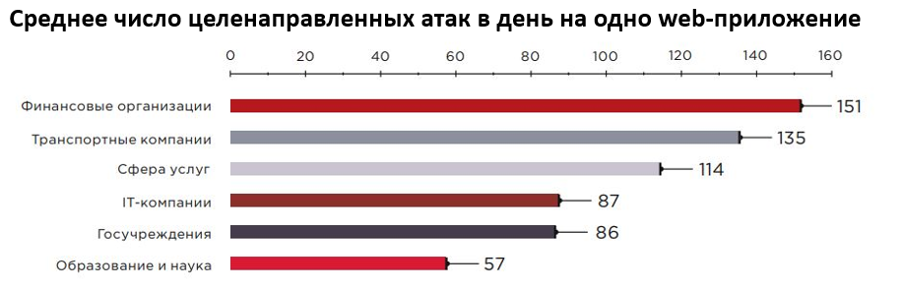

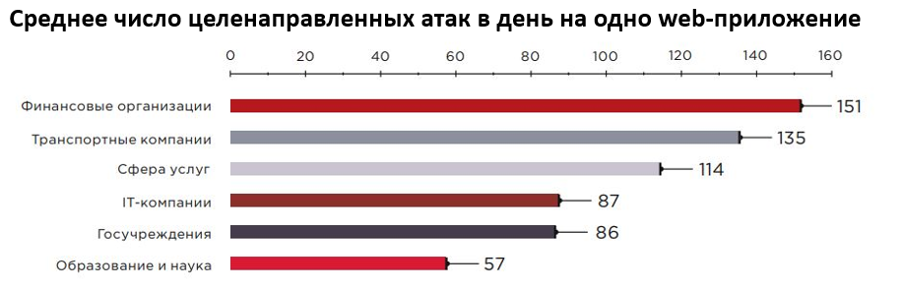

Последствия подобных утечек и взломов довольно очевидны и не очень приятны для компаний (и их клиентов особенно): здесь тебе и личные данные, включая платежную информацию, и коммерческие тайны с конфиденциальными документами, и доступы ко внутренним системам. В общем, джекпот, в случае срыва которого компания страдает и репутационно, и материально. Ожидаемо, сильнее всего от подобного страдают финансовые организации, но не только:

По данным Positive Technologies

Для защиты от подобного в компаниях и существуют специалисты по информационной безопасности, определяющие допустимость использования того или иного софта, а также общие политики безопасности. При этом общие тенденции — рост числа самих приложений, активное использование различных API, работа в условиях смешанной среды (in-house-приложения, частные и облачные) активно намекают, что многие процессы стоит автоматизировать.

Особенно в области информационной безопасности.

Основные проблемы для компаний при попытках развернуть подобные решения самостоятельно заключались в том, что время реакции на активную угрозу было довольно большим, как и стоимость владения самим решением. Хотелось, как обычно — чтобы и побыстрее, и подоступнее. А в идеале ещё и с облачной версией решения, которую можно быстро подключить и комфортно администрировать.

Поэтому мы решили предлагать именно автоматизированные механизмы защиты, блокировки и отражения атак с помощью нашего защитного экрана.

Прежде всего, мы взяли список 10 самых главных угроз для веб-приложений 2020 от OWASP и осуществили защиту от них по обеим моделям (позитивная и негативная).

Вдобавок к этому наш WAF защищает от брутфорса, от извлечения данных, от атак через API, от нежелательного сканирования, ботнетов и от slowloris и HTTP dynamic flood.

Конечно, здесь же есть отражение атак нулевого дня, включая и HTTPS, а также блокировка трафика по географическому признаку.

Кроме того, наш WAF поддерживает уникальный алгоритм автоматического создания политик на базе машинного обучени��, который как нельзя лучше подходит для автоматического создания политик безопасности для веб- приложения.

Настроенный WAF будет хорошо знать структуру именно вашего ресурса, поэтому сможет автоматически блокировать любые нетипичные для его работы действия.

Кстати, есть парочка мифов насчёт избыточности самой сути WAF и его необходимости. Обычно приводят в пример вот что:

Шлюз безопасности и мониторинг сессий меня защитит

Веб-приложения должны быть доступны всем, поэтому остается только разрешить весь входящий трафик на порты 80 (HTTP) и 443 (HTTPS) и надеяться, что все будут играть по правилам. Мониторинг сессий на наличие, идентификацию и блокирование исполняемого кода не заменяет анализ трафика веб-приложений, поэтому эксплуатация уязвимости посредством легитимного веб-запроса не составляет труда при наличии шлюза безопасности «всё в одном».

Тогда точно защитит сетевой сканер защищенности веб-приложений

Не совсем. Сетевые сканеры безопасности предназначены для выявления небезопасных конфигураций, отсутствия необходимых обновлений и наличия уязвимостей серверов и сетевых устройств, а не уязвимостей веб-приложений. Архитектура решений, огромное количество правил и признаков, подлежащих проверке при сканировании сети, все же иногда позволяют производителям сетевых сканеров предлагать дополнительную функциональность по поиску уязвимостей веб-приложений в рамках отдельной лицензии или даже бесплатно.

Но удобство использования и качество их работы далеки даже от среднего уровня профессиональных ��канеров веб-приложений, и доверие к таким продуктам не может быть восстановлено после нахождения критических уязвимостей там, где универсальный сканер отработал на 100%.

Мы построили решение на оборудовании израильской компании Radware, которая долгое время остается лидером в области услуг информационной безопасности. Один из важных плюсов решения — именно автоматическая работа: анализ угроз и оптимизация стандартизированных правил для веб-приложений осуществляются без участия администратора.

Есть три способа подключения, которые определяются тем, где решено проводить анализ трафика:

Схематично всё выглядит так:

Кроме трёх вариантов подключения, есть и два варианта развертывания:

Благодаря автоматической оптимизации стандартизированных правил нам удалось добиться максимально низкого значения срабатываний false positive. Он почти приближен к нулю. Конечно, иногда бывает (менее 1%), это связано с ошибками в описании правил работы конкретного сайта, потому что WAF как механизм описывает только разрешенные действия, а всё остальное — запрещено.

В рамках нашего защитного экрана для веб-приложений мы предлагаем лучшее в своем роде решение, которое:

Также у нас есть удобный личный кабинет, в котором собираются отчёты обо всех обнаруженных угрозах и заблокированных атаках, доступ в который осуществляется по логину и паролю сотрудника только с конкретного IP.

Обычно единичной услугой считается подключение WAF на определённый сайт клиента. В нашем случае, если у клиента, допустим, два сайта на одном сервере, которые доступны с двух разных IP, мы всё равно считаем это как одну услугу предоставления WAF, просто суммируя общий трафик клиента.

Ещё из полезного:

Подключить WAF от Билайн можно на странице продукта. У вас будет бесплатный тестовый месяц, не понравится — отключите, понравится — работаем дальше.

Вот и получается, что веб-приложение может подвергнуться атаке сразу с нескольких фронтов — тут вам и межсайтовый скриптинг, и SQL-инъекции, и обход авторизации, и удаленное выполнение кода, в общем, вы знаете. В извечной борьбе щита и меча против подобного и был придуман защитный экран для веб-приложений, отлавливающий подобные активности и блокирующий их ещё до выполнения на вашем сайте.

В этом посте мы расскажем, как работает WAF от Билайн Бизнес, какие у него есть преимущества и как его оперативно подключить для своей компании.

Зачем вообще нужен WAF

В прошлом году компания Positive Technologies выпустила своё исследование «Уязвимости веб-приложений 2019», согласно которому доля веб-приложений, содержащих уязвимости высокого уровня риска, составила уже 67%. Самые частые проблемы — недостаточно защищенная зона авторизации, SQL-инъекции и чтение произвольных данных. Плюс растёт процент систем, в которых возможна утечка данных.

О важности защиты веб-приложений говорит и один из отчётов аналитиков Gartner:

- Межсетевые экраны уровня приложений (WAF) отличаются от экранов нового поколения (NGFW) и систем предотвращения вторжений (IPS). WAF защищает от атак каждое отдельное приложение.

- Даже при использовании NGFW и IPS система защиты WAF чаще всего является единственным решением, которое проверяет и зашифрованный, и незашифрованный входящий веб-трафик.

- Важнейшим фактором при выборе WAF является четкое понимание объема работы, которое предстоит выполнять сотрудникам. Особое внимание следует обратить на отсутствие ложных срабатываний.

- Как правило, предприятия фокусируются на защите общедоступных пользовательских веб-приложений, забывая при этом о не менее важных внутренних приложениях.

Основные различия WAF, IPS и NGFW (Gartner)

Последствия подобных утечек и взломов довольно очевидны и не очень приятны для компаний (и их клиентов особенно): здесь тебе и личные данные, включая платежную информацию, и коммерческие тайны с конфиденциальными документами, и доступы ко внутренним системам. В общем, джекпот, в случае срыва которого компания страдает и репутационно, и материально. Ожидаемо, сильнее всего от подобного страдают финансовые организации, но не только:

По данным Positive Technologies

Для защиты от подобного в компаниях и существуют специалисты по информационной безопасности, определяющие допустимость использования того или иного софта, а также общие политики безопасности. При этом общие тенденции — рост числа самих приложений, активное использование различных API, работа в условиях смешанной среды (in-house-приложения, частные и облачные) активно намекают, что многие процессы стоит автоматизировать.

Особенно в области информационной безопасности.

Основные проблемы для компаний при попытках развернуть подобные решения самостоятельно заключались в том, что время реакции на активную угрозу было довольно большим, как и стоимость владения самим решением. Хотелось, как обычно — чтобы и побыстрее, и подоступнее. А в идеале ещё и с облачной версией решения, которую можно быстро подключить и комфортно администрировать.

Поэтому мы решили предлагать именно автоматизированные механизмы защиты, блокировки и отражения атак с помощью нашего защитного экрана.

Прежде всего, мы взяли список 10 самых главных угроз для веб-приложений 2020 от OWASP и осуществили защиту от них по обеим моделям (позитивная и негативная).

- Injection.

- Broken Authentication.

- Sensitive Data Exposure.

- XML External Entities (XXE).

- Broken Access Control.

- Security Misconfiguration.

- Cross-Site Scripting XSS.

- Insecure Deserialization.

- Using Components with Known Vulnerabilities.

- Insufficient Logging & Monitoring.

Вдобавок к этому наш WAF защищает от брутфорса, от извлечения данных, от атак через API, от нежелательного сканирования, ботнетов и от slowloris и HTTP dynamic flood.

Конечно, здесь же есть отражение атак нулевого дня, включая и HTTPS, а также блокировка трафика по географическому признаку.

Кроме того, наш WAF поддерживает уникальный алгоритм автоматического создания политик на базе машинного обучени��, который как нельзя лучше подходит для автоматического создания политик безопасности для веб- приложения.

Настроенный WAF будет хорошо знать структуру именно вашего ресурса, поэтому сможет автоматически блокировать любые нетипичные для его работы действия.

Кстати, есть парочка мифов насчёт избыточности самой сути WAF и его необходимости. Обычно приводят в пример вот что:

Шлюз безопасности и мониторинг сессий меня защитит

Веб-приложения должны быть доступны всем, поэтому остается только разрешить весь входящий трафик на порты 80 (HTTP) и 443 (HTTPS) и надеяться, что все будут играть по правилам. Мониторинг сессий на наличие, идентификацию и блокирование исполняемого кода не заменяет анализ трафика веб-приложений, поэтому эксплуатация уязвимости посредством легитимного веб-запроса не составляет труда при наличии шлюза безопасности «всё в одном».

Тогда точно защитит сетевой сканер защищенности веб-приложений

Не совсем. Сетевые сканеры безопасности предназначены для выявления небезопасных конфигураций, отсутствия необходимых обновлений и наличия уязвимостей серверов и сетевых устройств, а не уязвимостей веб-приложений. Архитектура решений, огромное количество правил и признаков, подлежащих проверке при сканировании сети, все же иногда позволяют производителям сетевых сканеров предлагать дополнительную функциональность по поиску уязвимостей веб-приложений в рамках отдельной лицензии или даже бесплатно.

Но удобство использования и качество их работы далеки даже от среднего уровня профессиональных ��канеров веб-приложений, и доверие к таким продуктам не может быть восстановлено после нахождения критических уязвимостей там, где универсальный сканер отработал на 100%.

Как всё работает

Мы построили решение на оборудовании израильской компании Radware, которая долгое время остается лидером в области услуг информационной безопасности. Один из важных плюсов решения — именно автоматическая работа: анализ угроз и оптимизация стандартизированных правил для веб-приложений осуществляются без участия администратора.

Есть три способа подключения, которые определяются тем, где решено проводить анализ трафика:

- На наших виртуальных машинах в нашем датацентре

- На нашем оборудовании в помещении клиента

- На виртуальной машине клиента.

Схематично всё выглядит так:

Кроме трёх вариантов подключения, есть и два варианта развертывания:

- Inline (только из облака) – мониторинг либо активная блокировка вредоносных запросов.

- Out of pass (локально у заказчика) – поддерживается только мониторинг вредоносных запросов.

Благодаря автоматической оптимизации стандартизированных правил нам удалось добиться максимально низкого значения срабатываний false positive. Он почти приближен к нулю. Конечно, иногда бывает (менее 1%), это связано с ошибками в описании правил работы конкретного сайта, потому что WAF как механизм описывает только разрешенные действия, а всё остальное — запрещено.

Преимущества решения

В рамках нашего защитного экрана для веб-приложений мы предлагаем лучшее в своем роде решение, которое:

- обеспечивает полную защиту от 10 самых опасных уязвимостей по версии OWASP;

- сертифицировано по версии ICSA Labs;

- обладает уникальной функцией по автоматическому созданию политик;

- и поддерживает модели отрицательной и положительной безопасности.

Также у нас есть удобный личный кабинет, в котором собираются отчёты обо всех обнаруженных угрозах и заблокированных атаках, доступ в который осуществляется по логину и паролю сотрудника только с конкретного IP.

Обычно единичной услугой считается подключение WAF на определённый сайт клиента. В нашем случае, если у клиента, допустим, два сайта на одном сервере, которые доступны с двух разных IP, мы всё равно считаем это как одну услугу предоставления WAF, просто суммируя общий трафик клиента.

Ещё из полезного:

- Индивидуальная виртуальная машина для каждого клиента при облачном размещении.

- WAF автоматически подстраивается под изменение контента сайта, что существенно упрощает администрирование.

- При облачном размещении SSL-сертификат для доступа к сайту не передается оператору, а загружается клиентом в личном кабинете в криптоконтейнер, который обеспечивает безопасность в соответствии с банковским стандартом PCI DSS.

- 24х7 поддержка квалифицированными специалистами в области информационной безопасности партнера — ЭКОН Технологии.

- 3 варианта реализации решения – облачное, VM клиента, выделенное оборудование в контуре клиента.

Подключить WAF от Билайн можно на странице продукта. У вас будет бесплатный тестовый месяц, не понравится — отключите, понравится — работаем дальше.