Год назад я написал статью про "Национальную систему доменных имён", в которой были рассмотрены некоторые технические аспекты её организации, в основном то что касается доступности узлов этой системы, а не аспектов работы DNS. Я не следил, но надеялся встретить за этот год больше информации изнутри, но мне она не попалась. Конференций и каких-то публичных технических мероприятий всё ещё было не очень много, где обычно такая информация появляется, но если кто-то что-то встретил просьба поделиться, я добавлю ссылки сюда и удовлетворю своё любопытство.

Я попробовал поискать в Google, но и там ничего не нашёл, кроме новостей, приказов об основании этой системы и редких ссылок на инструкцию по подключению, вот например на labs.ripe.net в PDF. На сайте Роскомнадзора мои усилия тоже закончились ничем. Подозреваю что какие-то документы есть внутри ЦМУ ССОП, но туда заходить я не стал.

При всём при этом НСДИ остаётся публичной системой, воспользоваться которой может, как минимум, каждый пользователь Интернет в России. Кроме того, за год накопились данные мониторинга с RIPE Atlas на созданных мною измерениях, используя которые мы и посмотрим к чему мы пришли. Мы не выйдем структурно за рамки прошлой статьи и наш взгляд будет всё равно поверхностный, но имея гораздо больший объём данных сможем посмотреть на это чуть пошире.

RIPE Atlas

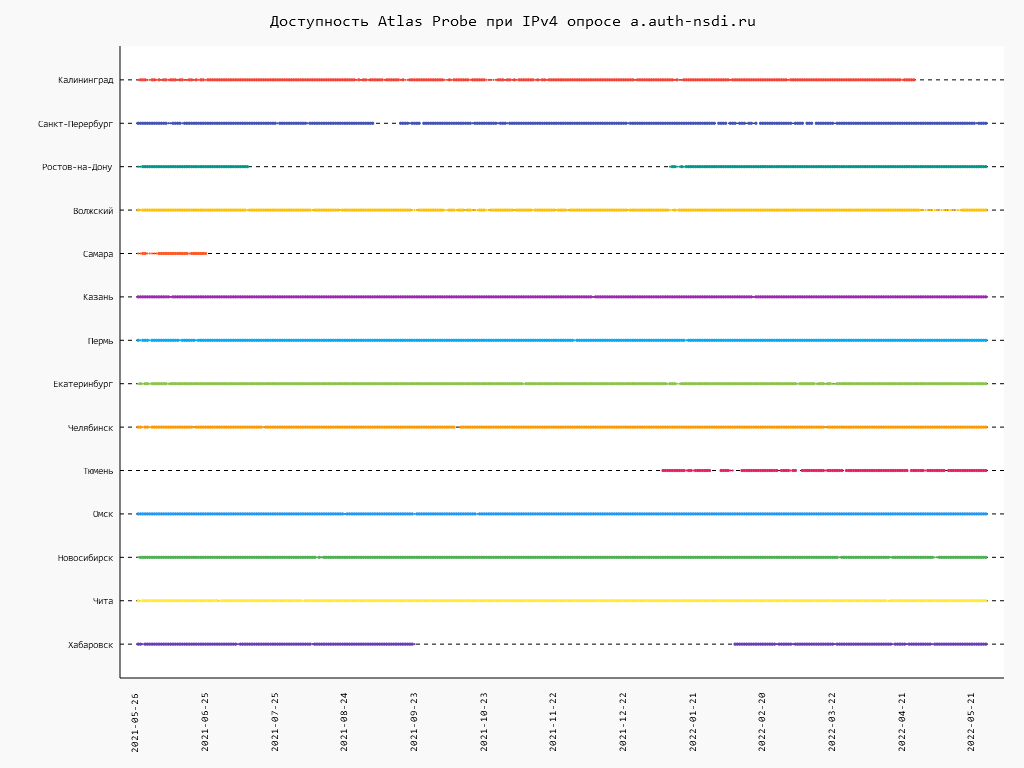

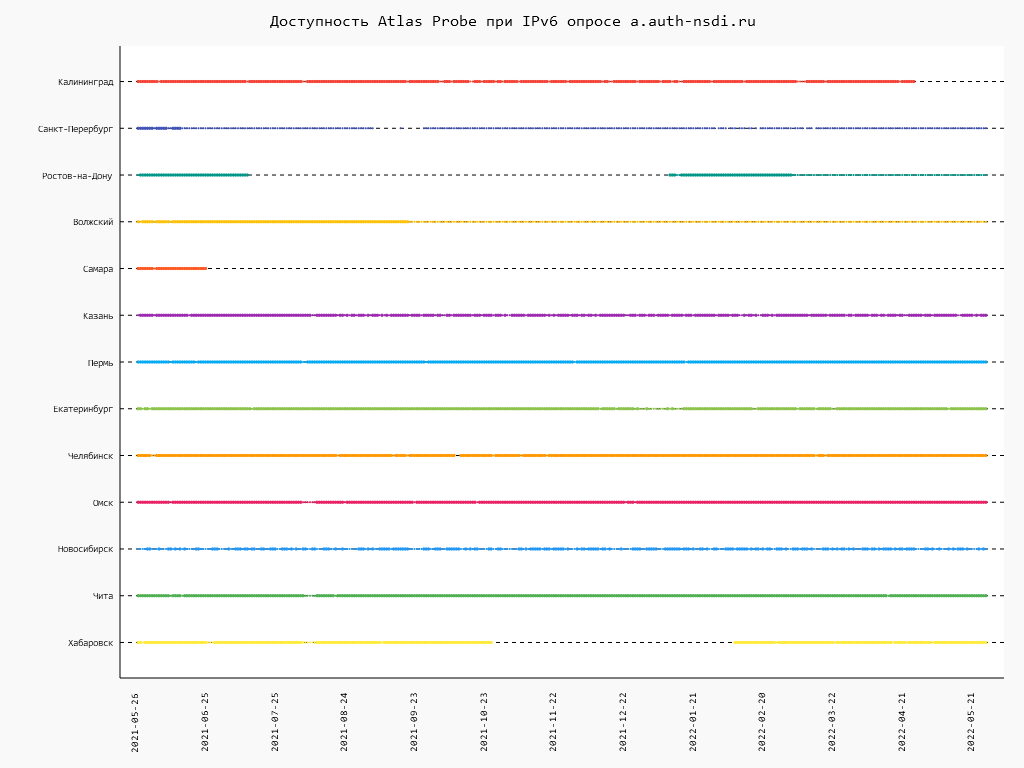

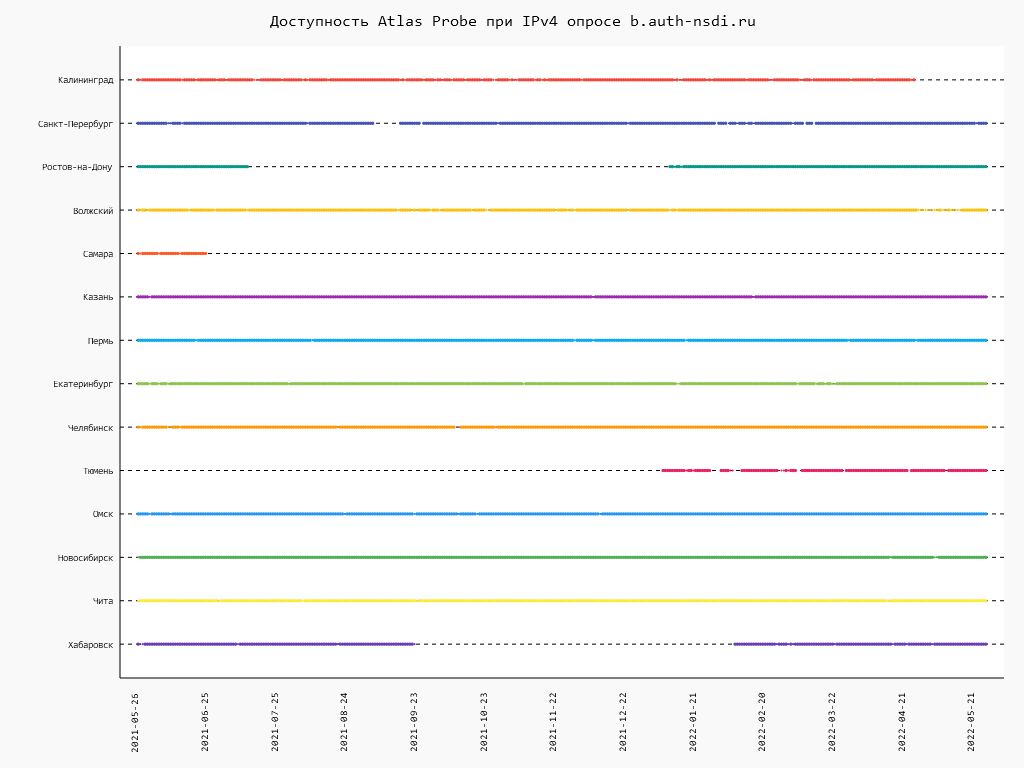

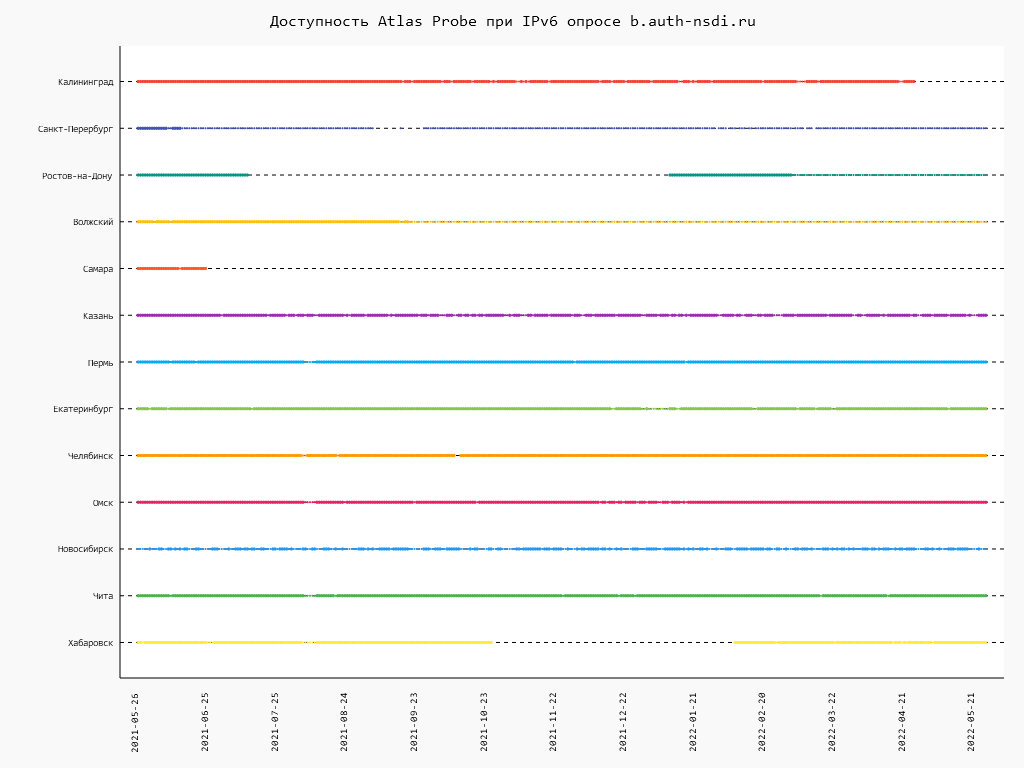

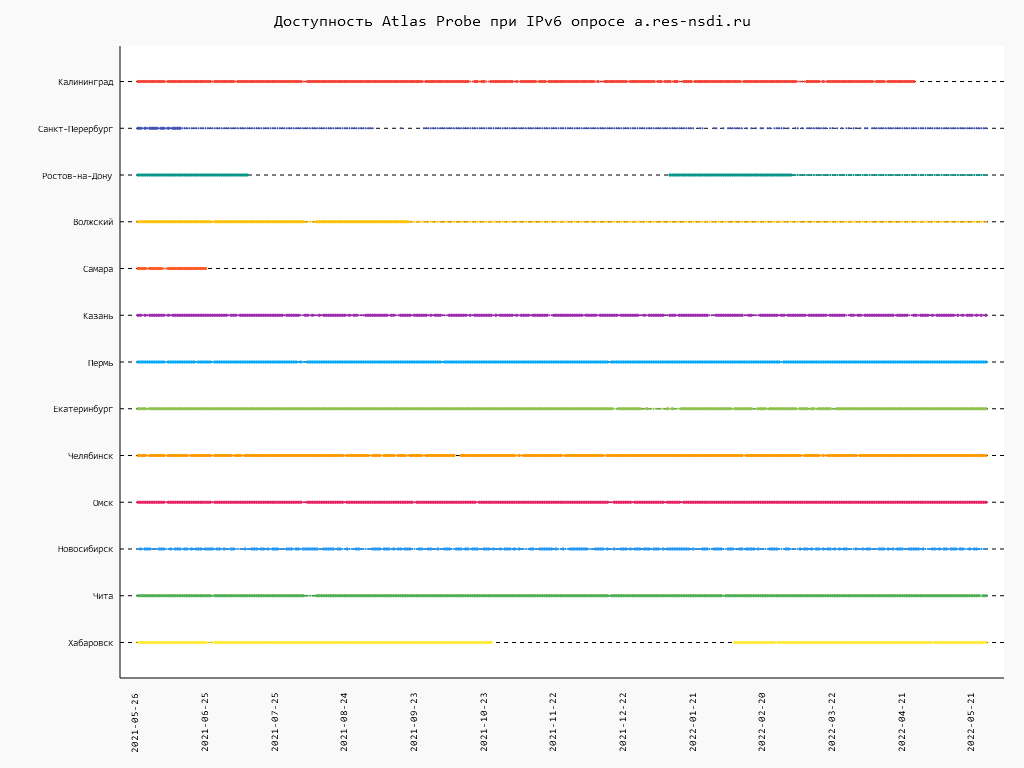

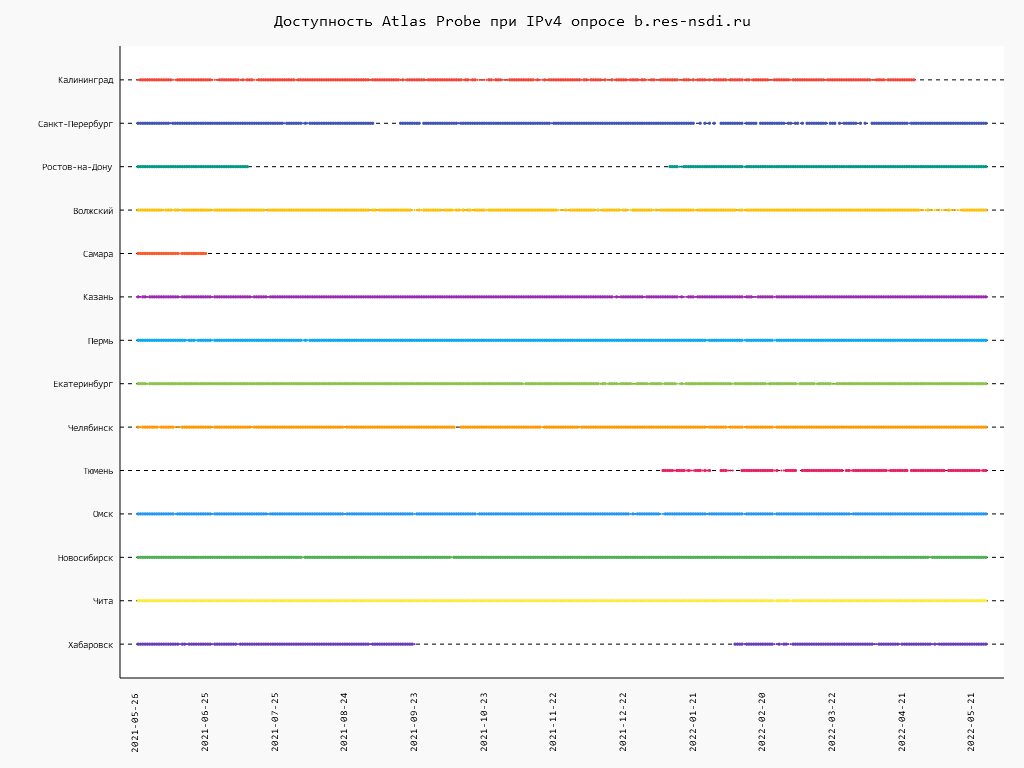

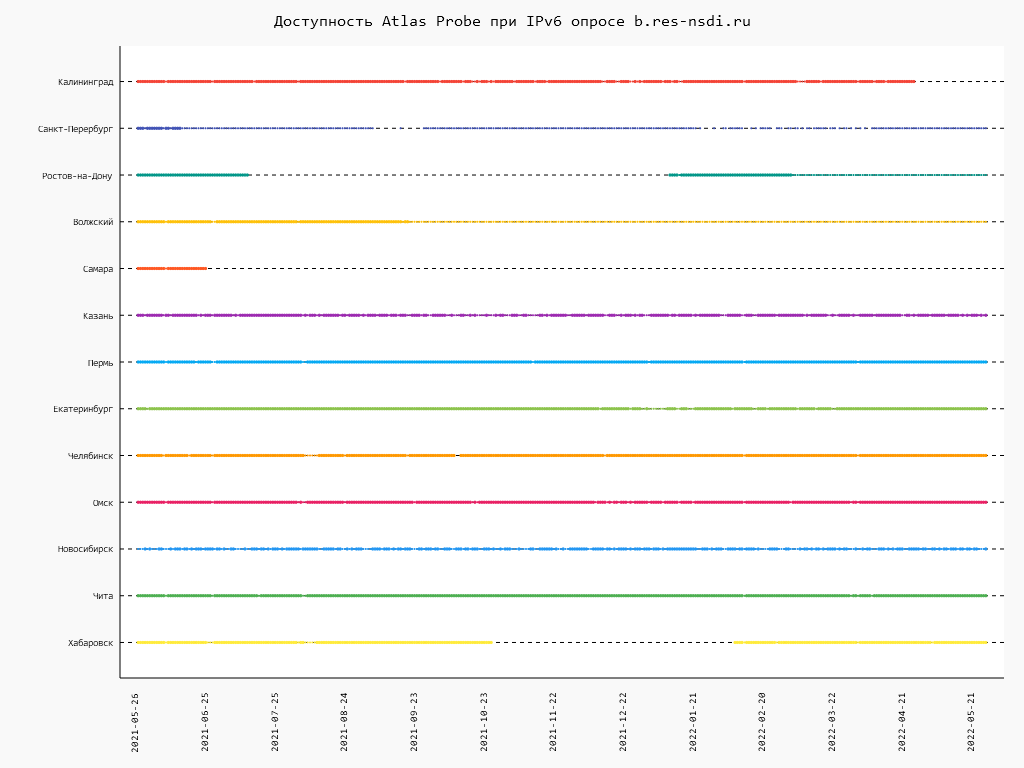

Прежде чем смотреть на данные непосредственно о НСДИ накопившиеся с мая прошлого года надо посмотреть на зонды RIPE Atlas, доступность которых обеспечивается на добровольной основе и не все они могли пережить этот год. Изначально в измерениях я задавал 14 пробников, но один из них в Тюмени id 53716 не вошёл в прошлую выборку потому что сразу перестал отвечать по IPv6. Оставшиеся 13 это Калининград id 1000859, Санкт-Перербург id 31856, Ростов-на-Дону id 19858, Волжский id 50398, Самара id 28120, Казань id 19921, Пермь id 1001361, Екатеринбург id 53975, Челябинск id 25133, Омск id 53961, Новосибирск id 6538, Чита id 6624, Хабаровск id 6936. Далее я буду оперировать только названиями городов.

В работе была использована библиотека RIPE Atlas Sagan с элементарным набором функций, получающая на входе JSON по каждому измерению и выдающая форматированные данные в одном из типов Python. Для получения исходных данных на вкладке загрузки результата измерений следует выбрать формат nd-json.или format=txt при работе с API RIPE Atlas. Все результаты агрегированы мною с точностью до суток, в который вмещается до 24 попыток измерений. Если пробник не отвечает, то следовательно результатов будет меньше чем 24 за сутки, но это никак не отражается в моём анализе - зонд считается живым если в сутки попало хотя бы одно успешное измерение.

Также, помимо отсутствия данных они могут вернуться с ошибкой, которая может быть как внутренней ошибкой зонда, так и ошибкой запроса. Каждый час плюс/минус четверть часа делается запрос, ответ ожидается до 5 секунд, в случае ошибки запрос на повторяется. В подавляющем большинстве случаев это ошибки Timeout, которые можно интерпретировать по разному, как ошибки объекта измерения - вышел сервер из строя, так и ошибками доступности этого сервера по сети. В случае даже одной ошибки за сутки, все сутки помечаются ошибочными, что позволяет увидеть всплески недоступности если они будут. Оставшиеся ошибки встречаются двух видов "Нераспознанный ответ DNS", сюда попадают и ответы которые я не ожидал увидеть, например, NXDOMAIN. Второй тип - ошибка соединения сокета "Network Unreachable". В сумме ошибок отличных от Timeout меньше 10 на все результаты, поэтому я их игнорировал и далее под ошибкой понимается именно Timeout.

В дальнейшем мы будем использовать следующие измерения для анализа с 26 мая 2021 года по 26 мая 2022 года:

Запросы NSID к a.auth-nsdi.ru в IPv4 id 30376498 и в IPv6 id 30376500

Запросы NSID к b.auth-nsdi.ru в IPv4 id 30376499 и в IPv6 id 30376501

Рекурсивные запросы к a.res-nsdi.ru в IPv4 id 29957988 и в IPv6 id 29957993

Рекурсивные запросы к b.res-nsdi.ru в IPv4 id 29957990 и в IPv6 id 29957995

Это не все измерения которые заведены, но мы будем работать только с ними, остальные можно посмотреть в первой пу��ликации, да и в целом результаты первой публикации стоит держать в уме, так как здесь мы их дополним, а не будем повторять.

Итак, в первую очередь выясним живость зондов, для чего я сначала хотел объединить все IPv4 измерения в один график, а все IPv6 в другой, однако не стал этого делать, потому что это бы очень сильно смазало картину доступности, которая хотя и похожа, но всё же отличается для разных измерений:

a.auth-nsdi.ru

b.auth-nsdi.ru

a.res-nsdi.ru

b.res-nsdi.ru

Жирная линия (точка) - за сутки есть результаты измерений и нет ни одного Timeout. Тонкая полупрозрачная линия (точка) - есть результаты измерений за сутки, но хотя бы один из них был с Timeout. Отсутствие линии - нет результатов измерений за сутки, зонд не работал.

Результаты в табличном виде:

Зонд | a.auth-nsdi.ru | b.auth-nsdi.ru | a.res-nsdi.ru | b.res-nsdi.ru | ||||

v4 | v6 | v4 | v6 | v4 | v6 | v4 | v6 | |

Калининград | 91,5 12,2 | 91,5 9,6 | 91,5 12,8 | 91,5 8,7 | 91,5 15,2 | 91,5 10,1 | 91,5 17,3 | 91,5 10,7 |

Санкт-Перербург | 94 3,2 | 92,1 95,3 | 94,5 2,0 | 92,3 95 | 89,3 1,5 | 86,9 95,6 | 91,3 2,1 | 85,8 94,9 |

Ростов-на-Дону | 50,5 3,2 | 50,5 47 | 50,5 1,1 | 50,5 45,4 | 50,5 2,7 | 50,5 45,4 | 50,5 1,6 | 50,5 45,9 |

Волжский | 100 11,5 | 100 68,9 | 100 9,8 | 100 69,1 | 100 13,4 | 100 69,7 | 100 12,8 | 100 69,4 |

Самара | 8,2 26,7 | 8,2 3,3 | 8,2 10 | 8,2 3,3 | 8,2 6,7 | 8,2 10 | 8,2 3,3 | 8,2 3,3 |

Казань | 100 0,8 | 100 18,9 | 100 0,8 | 100 19,7 | 100 5,2 | 100 19,9 | 100 4,6 | 100 26,8 |

Пермь | 100 1,6 | 100 1,9 | 100 1,9 | 100 2,5 | 100 2,7 | 100 2,5 | 100 2,2 | 100 2,7 |

Екатеринбург | 100 3,6 | 100 7,9 | 100 3,3 | 100 6,8 | 100 4,6 | 100 7,1 | 100 4,9 | 100 7,1 |

Челябинск | 99,5 1,4 | 99,5 2,7 | 99,5 1,6 | 99,5 0,8 | 99,5 3,6 | 99,5 5,8 | 99,5 3,8 | 99,5 3,8 |

Тюмень | 34,7 5,5 | 0 | 34,7 5,5 | 0 | 34,7 7,1 | 0 | 34,7 11,8 | 0 |

Омск | 100 0,8 | 100 3,3 | 100 1,9 | 100 5,2 | 100 5,5 | 100 3,3 | 100 3,8 | 100 6,3 |

Новосибирск | 100 1,9 | 100 46,7 | 100 1,1 | 100 47,5 | 100 0,5 | 100 41,8 | 100 0,8 | 100 38,5 |

Чита | 100 1,1 | 100 2,5 | 100 1,4 | 100 3,3 | 100 1,4 | 100 2,5 | 100 0,5 | 100 2,5 |

Хабаровск | 62,6 4,4 | 71,6 6,1 | 62,6 5,2 | 71,6 6,1 | 62,6 4,8 | 71,6 1,9 | 62,6 7,4 | 71,6 5,3 |

Два числа это Доступность - количество дней в году с результатами, когда зонд имеет хотя бы один успешный замер, к общему количеству дней, в процентах и Процент ошибок - количество дней с ошибками Timeout к количеству дней доступности, в процентах. Жирным выделены ячейка с наилучшими показателями Доступности.

Для меня ожидаемо, что в IPv4 доступность лучше. В IPv6 мы видим, что некоторые зонды хотя и были доступны ушли в постоянные ошибки Timeout. Тут я уверенно делаю вывод что сломалась IPv6 связность, намеренно или ненамеренно, но это не проблема построенной системы это всё ещё детские болезни IPv6. Ещё мы видим что некоторые пробники были выключены, кто-то большую часть года, не выполняя никаких измерений. Меньше всех был доступен зонд из Самары, а уже упомянутая Тюмень, хотя и совсем не была доступна по IPv6, в IPv4 запросах отработала треть выбранного времени. Радует что многие сохранили достаточную активность, в том числе со 100% доступностью. Обратите внимание на разность в результатах для *.auth-nsdi.ru и *.res-nsdi.ru по процентам ошибок, а также 3 из 4 лучших результата зонда в Перми по доступности в IPv6.

Оставшиеся ошибки появляющиеся в разные периоды для разных измерений по разным зондам уже не так очевидны. Как я сказал выше ошибки Timeout, в том виде который представлен в измерении, не позволяют судить о причине ошибки. Это может быть как ошибка сервера DNS так и ошибка доступности этого сервера по сети или чрезмерной загрузки зонда. Серия последовательных запросов могла бы прояснить картину, но на запросах я сэкономил, потому что каждый запрос стоит внутренней валюты и я боялся что её мне не хватит. Итого, ровно один запрос на каждый плюс/минус час не позволяет делать какие либо выводы. Понять природу Timeout, помогло бы сравнение результатов нескольких измерений и такую работу можно провести. Я приведу лишь один график с временем отклика на котором есть ошибки Timeout, на масштабе одного дня, по зонду в Новосибирске за 2 мая 2022:

Мы видим что отклик по всем серверам держится на одном уровне, видны всплески задержек и ошибки Timeout - значения меньше 0мс, всего их было 8 за день. Видно три момента когда были ошибки. Первые две ошибки это запросы к a.res-nsdi.ru и b.res-nsdi.ru в IPv6, вторые две это запросы к a.auth-nsdi.ru и к b.auth-nsdi.ru в IPv6 и оставшиеся 4 это запросы к a.res-nsdi.ru и b.res-nsdi.ru в IPv4 и IPv6. На таком масштабе не видно, но разница между запросами к *.auth-nsdi.ru и *.res-nsdi.ru серверами 15 минут, то есть эти измерения не являются контрольными друг другу, так как разница в 15 минут весьма существенна. Следовательно момент когда не получено ни одного ответа от серверов *.res-nsdi.ru после 20 часов не говорит нам что были проблемы именно с серверами *.res-nsdi.ru, так как в это же время могли быть и недоступны *.auth-nsdi.ru серверы, но их мы проверили только через 15 минут, кстати, увидев всплески задержки в IPv6. То же касается и первых двух моментов ошибок, определённо можно сказать что не работал IPv6, но была ли это проблема для конкретных серверов или вообще не работал IPv6 на данном зонде сказать нельзя. Единственный вывод - нам не хватает данных для подобного анализа, по причине что я написал немногим раньше.

Дальше будут графики с откликом, но усреднённые за сутки, по которым тоже можно судить о качестве доступности на большем масштабе и попытаться увидеть системные изменения поведения. Оценка доступности НСДИ, её устойчивость к нагрузкам, качество работы - это тема для одной или не одной, но целой и обстоятельной статьи, которая, я уверен, должна появиться, идеально если от ЦМУ ССОП.

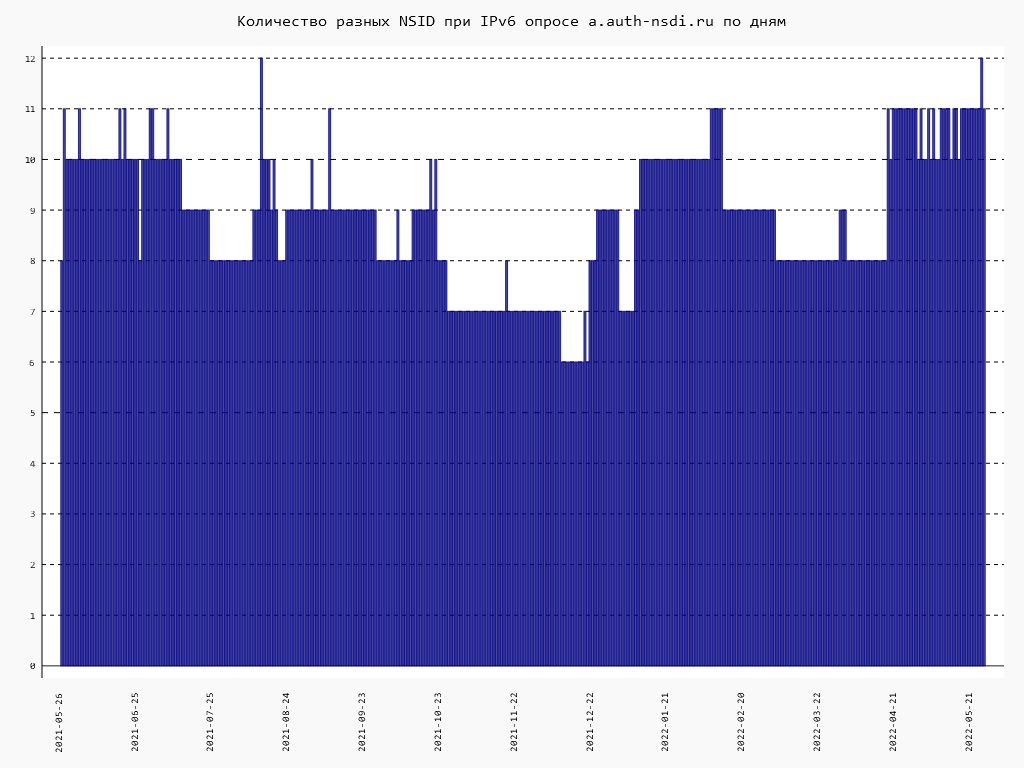

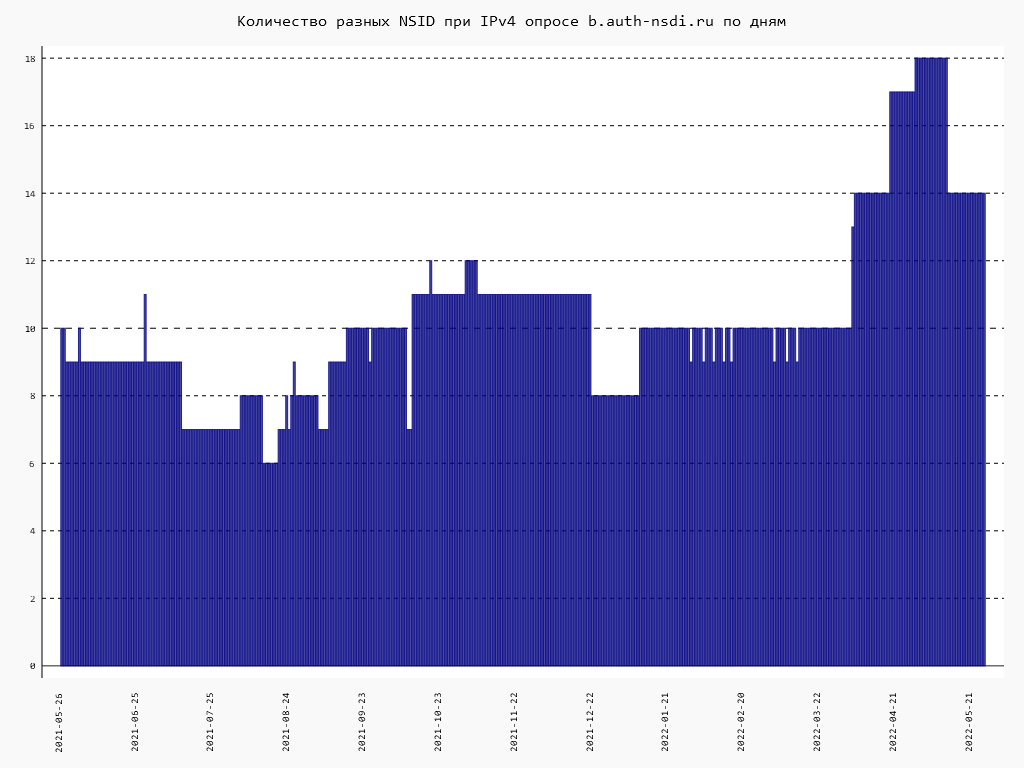

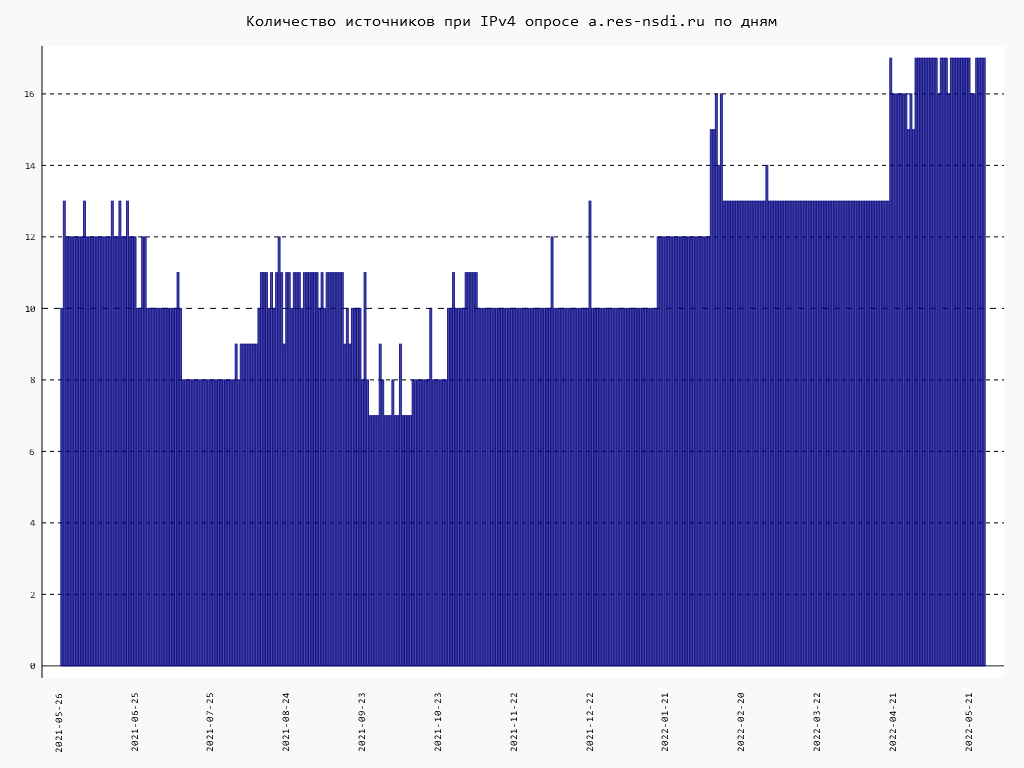

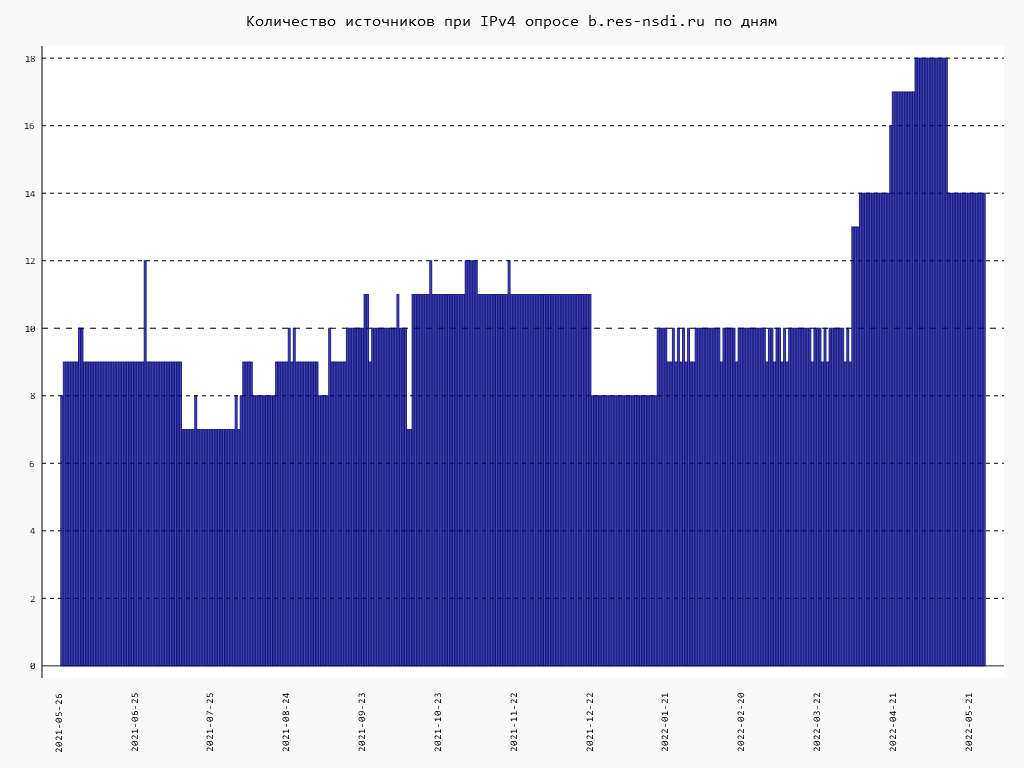

Узлы НСДИ

У нас есть данные измерений за год, а не за месяц как было в прошлой статье и за этот год список участвующих в работе системы узлов значительно расширился. Напомню, для корневых серверов работает запрос NSID, для рекурсивных используется запрос к сервису PowerDNS, возвращающий источник запроса в TXT. Количество разных узлов НСДИ встречающихся за сутки:

a.auth-nsdi.ru

b.auth-nsdi.ru

a.res-nsdi.ru

b.res-nsdi.ru

Наверное, можно сделать вывод что система прирастает количеством узлов, по крайней мере встречающихся узлов в сутках становится больше к концу периода по некоторым измерениям. А в целом, мы видим одновременно и динамичность, количество идентификаторов меняется день ото дня и постоянство, структурность - идентификаторов конечное количество, даже в случае когда мы считаем разные IP адреса источники запроса, они постоянны. Лучше это будет видно когда мы их перечислим, сначала для корневых серверов по NSID:

NSID | Встречался при опросе, сервер и протокол | Количество дней присутствия в ответах, из максимума 366 |

auth1-ekt.ix.ru | *.auth-nsdi.ru | 366 |

auth2-ekt.ix.ru | *.auth-nsdi.ru | 366 |

auth3-ekt.ix.ru | b.auth-nsdi.ru (v4) | 38 |

auth4-ekt.ix.ru | b.auth-nsdi.ru (v4) | 38 |

auth5-ekt.ix.ru | b.auth-nsdi.ru (v4) | 38 |

auth6-ekt.ix.ru | b.auth-nsdi.ru (v4) | 37 |

auth1-khouse.ix.ru | *.auth-nsdi.ru | 364 |

auth2-khouse.ix.ru | *.auth-nsdi.ru | 364 |

auth3-khouse.ix.ru | *.auth-nsdi.ru | 293 |

auth1-kzn.ix.ru | a.auth-nsdi.ru (v4, v6) | 244 |

auth2-kzn.ix.ru | a.auth-nsdi.ru (v4, v6) | 245 |

auth3-m9p.ix.ru | b.auth.nsdi.ru (v6) | 37 |

auth4-m9p.ix.ru | b.auth.nsdi.ru (v6) | 37 |

auth5-m9p.ix.ru | b.auth.nsdi.ru (v6) | 37 |

auth6-m9p.ix.ru | b.auth.nsdi.ru (v6) | 37 |

auth1-nsk.ix.ru | *.auth-nsdi.ru | 366 |

auth2-nsk.ix.ru | *.auth-nsdi.ru | 366 |

auth4-nsk.ix.ru | b.auth.nsdi.ru (v6) | 1 |

auth5-nsk.ix.ru | b.auth.nsdi.ru (v6) | 2 |

auth6-nsk.ix.ru | b.auth.nsdi.ru (v6) | 1 |

auth1-rnd.ix.ru | *.auth-nsdi.ru | 185 |

auth2-rnd.ix.ru | *.auth-nsdi.ru | 185 |

auth3-rnd.ix.ru | b.auth.nsdi.ru (v6) | 4 |

auth4-rnd.ix.ru | b.auth.nsdi.ru (v6) | 2 |

auth5-rnd.ix.ru | b.auth.nsdi.ru (v6) | 4 |

auth6-rnd.ix.ru | b.auth.nsdi.ru (v6) | 4 |

auth1-smr.ix.ru | a.auth-nsdi.ru (v4), b.auth-nsdi.ru (v4, v6) | 1 |

auth2-smr.ix.ru | a.auth-nsdi.ru (v4), b.auth-nsdi.ru (v6) | 1 |

auth3-smr.ix.ru | b.auth-nsdi.ru (v6) | 1 |

auth4-smr.ix.ru | b.auth-nsdi.ru (v6) | 2 |

auth5-smr.ix.ru | b.auth-nsdi.ru (v6) | 1 |

auth6-smr.ix.ru | b.auth-nsdi.ru (v6) | 1 |

auth1-spb.ix.ru | *.auth-nsdi.ru | 366 |

auth2-spb.ix.ru | a.auth-nsdi.ru (v4), b.auth-nsdi.ru (v4, v6) | 346 |

auth1-std.ix.ru | *.auth-nsdi.ru | 287 |

auth2-std.ix.ru | *.auth-nsdi.ru | 287 |

auth3-std.ix.ru | *.auth-nsdi.ru | 227 |

auth1-vlv.ix.ru | a.auth-nsdi.ru (v4, v6), b.auth-nsdi.ru (v4) | 223 |

auth2-vlv.ix.ru | *.auth-nsdi.ru | 161 |

auth3-vlv.ix.ru | a.auth-nsdi.ru (v4, v6) | 38 |

auth4-vlv.ix.ru | a.auth-nsdi.ru (v4, v6) | 38 |

auth5-vlv.ix.ru | a.auth-nsdi.ru (v4, v6) | 38 |

auth6-vlv.ix.ru | a.auth-nsdi.ru (v4, v6) | 39 |

Обращает на себя внимание, смотря на человеческие названия, что не для всех локаций в опросах попались по 6 разных NSID, в некоторых случаях есть пропуски в нумерации. Учитывая что некоторые NSID появились всего по разу, с некоторой вероятностью недостающие просто не попались в наши измерения, при выбранной частоте опроса и зная что не все зонды работали всё время, однако как мы увидим дальше, не все локации заполнены в полной мере, поэтому пропуски значат ровно то, что такого узла не существует. Отметим что редкие NSID в основном появлялись при опросе b.auth-nsdi.ru по IPv6. Также можно выделить основные узлы, которые встречаются чаще других при различных опросах, опять же делая скидку на выбранные зонды, их местоположение и работоспособность. Все локации - EKT, KHOUSE, KZN, M9P, NSK, RND, SMR, SPB, STD, VLV.

Для рекурсивных серверов, по IP с которого прилетает запрос до авторитарного сервера:

IP PTR | Встречался при опросе, сервер и протокол | Количество дней присутствия в ответах, из максимума 366 |

res1-ekt-lb.ix.ru | *.res-nsdi.ru | 366 |

res2-ekt-lb.ix.ru | *.res-nsdi.ru | 366 |

res3-ekt-lb.ix.ru | b.res-nsdi.ru (v4) | 38 |

res4-ekt-lb.ix.ru | b.res-nsdi.ru (v4) | 38 |

res5-ekt-lb.ix.ru | b.res-nsdi.ru (v4) | 37 |

res6-ekt-lb.ix.ru | b.res-nsdi.ru (v4) | 38 |

res1-khouse-lb.ix.ru | a.res-nsdi.ru (v6), b.res-nsdi.ru(v6) | 305 |

res2-khouse-lb.ix.ru | *.res-nsdi.ru | 364 |

res3-khouse-lb.ix.ru | *.res-nsdi.ru | 294 |

res1-kzn-lb.ix.ru | a.res-nsdi.ru (v4, v6) | 248 |

res2-kzn-lb.ix.ru | a.res-nsdi.ru (v4, v6) | 248 |

res3-m9p-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res1-msk-lb.ix.ru | a.res-nsdi.ru (v4), b.res-nsdi.ru (v4) | 364 |

res1-nsk-lb.ix.ru | *.res-nsdi.ru | 366 |

res2-nsk-lb.ix.ru | *.res-nsdi.ru | 366 |

res3-nsk-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res4-nsk-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res1-rnd-lb.ix.ru | *.res-nsdi.ru | 179 |

res2-rnd-lb.ix.ru | *.res-nsdi.ru | 178 |

res3-rnd-lb.ix.ru | b.res-nsdi.ru (v6) | 4 |

res4-rnd-lb.ix.ru | b.res-nsdi.ru (v6) | 3 |

res5-rnd-lb.ix.ru | b.res-nsdi.ru (v6) | 5 |

res6-rnd-lb.ix.ru | b.res-nsdi.ru (v6) | 3 |

res1-smr-lb.ix.ru | b.res-nsdi.ru (v4) | 1 |

res2-smr-lb.ix.ru | a.res-nsdi.ru (v4), b.res-nsdi.ru (v4) | 2 |

res3-smr-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res4-smr-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res5-smr-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res6-smr-lb.ix.ru | b.res-nsdi.ru (v6) | 1 |

res1-spb-lb.ix.ru | *.res-nsdi.ru | 366 |

res2-spb-lb.ix.ru | a.res-nsdi.ru (v4), b.res-nsdi.ru (v4, v6) | 333 |

res1-std-lb.ix.ru | *.res-nsdi.ru | 287 |

res2-std-lb.ix.ru | *.res-nsdi.ru | 287 |

res3-std-lb.ix.ru | *.res-nsdi.ru | 227 |

res1-vlv-lb.ix.ru | *.res-nsdi.ru | 223 |

res2-vlv-lb.ix.ru | *.res-nsdi.ru | 123 |

res3-vlv-lb.ix.ru | a.res-nsdi.ru (v4, v6) | 38 |

res4-vlv-lb.ix.ru | a.res-nsdi.ru (v4, v6) | 36 |

res5-vlv-lb.ix.ru | a.res-nsdi.ru (v4, v6) | 38 |

res6-vlv-lb.ix.ru | a.res-nsdi.ru (v4, v6) | 36 |

Здесь у нас IP адреса, поэтому возможностей для проверок чуть больше. Не для всех заведены PTR, но для всех заведены A и AAAA , по ним легко можно подобрать недостающие имена, что я и сделал сразу. Некоторые адреса пингуются, некоторые нет, в любом случае используя очевидную структуру имени можно выяснить есть ли рядом ещё такие адреса, которые не попались в измерениях, по крайней мере заведены ли они в DNS, чего нельзя было сделать с NSID в предыдущем случае для корневых серверов. Дополнительно нам попалась ещё одна локация MSK, которая на самом деле точная копия KHOUSE, точнее res1-khouse-lb.ix.ru.

Что касается организационной структуры и топологии, мы видим, скорее всего, по 6 возможных узлов в каждой локации. При этом узлы res1 и res2 имеют адресацию в одной подсети, а узлы res3, res4, res5, res6 в другой. Рассмотрим локацию NSK, в которой нам попались узлы от res1 до res4. При этом узлы res5 и res6 также присутствуют. Узлы res1 и res2 находятся в подсети 192.232.230.0/24 с адресами .81 и .82 и IPv6 сети 2001:67c:1211::/48 где младшая часть включает в себя полностью IPv4 адрес. res1-nsk-lb.ix.ru 192.232.230.81 и 2001:67c:1211:4000:192:232:230:81.

Узлы от res3 до res6 в подсети 192.232.240.0/24 с адресами от .48 до .51. IPv6 сеть 2a0c:a9c7:240::/48 в которой повторяется третий октет из IPv4 адреса, а сами узлы нумеруются от :101 до :104, начиная с res3. res3-nsk-lb.ix.ru 192.232.240.48 и 2a0c:a9c7:240:2000:1000::101. Каждая локация имеет свои подсети, при этом сохраняя структуру адреса, чуть особняком стоит STD с подсетью 2001:6d0:fffc::/48 в которой используется 4000 и 6000 в середине адреса, чтобы разделить res1 с одной стороны и res2 и res3 с другой, а в IPv4 адресах только одна подсеть. Для некоторых локаций, например M9P или KZN, присутствует только одна логическая часть.

Все префиксы которые были выявлены по локациям, включая не присутствующие в измерениях, а дополненные исходя из структуры адреса (отмечены курсивом):

Локация | Префиксы | ASn |

EKT | 193.232.231.0/24, 193.232.241.0/24, 2001:67c:1212::/48, 2a0c:a9c7:241::/48 | AS42728 (RIPN-RU-EKT) |

KHOUSE, MSK | 194.226.75.0/24, 2001:67c:1442::/48 | AS43832 (RIPN-NS5-RU-MSK) |

KZN | 194.190.127.0/24, 2001:67c:1445::/48 | AS42385 (RIPN-RU) |

M9P | 193.232.177.0/24, 2a0c:a9c7:177::/48 | AS43832 (RIPN-NS5-RU-MSK) |

NSK | 193.232.230.0/24, 193.232.240.0/24, 2001:67c:1211::/48, 2a0c:a9c7:240::/48, | AS42139 (RIPN-RU-NSK) |

RND | 193.232.139.0/24, 193.232.236.0/24, 2001:67c:1213::/48, 2a0c:a9c7:236::/48 | AS47445 (RIPN-RU-RND) |

SMR | 193.232.134.0/24, 193.232.236.0/24, 2001:67c:1440::/48, 2a0c:a9c7:225::/48 | AS44597 (RIPN-RU-SMR) |

SPB | 193.232.132.0/24, 193.232.166.0/24, 2001:67c:1210::/48, 2a0c:a9c7:166::/48 | AS45029 (RIPN-SU-NET) |

STD | 193.232.93.0/24, 2001:6d0:fffc::/48 | AS5568 (RBNet) |

VLV | 193.232.137.0/24, 193.232.247.0/24, 2001:67c:1441::/48, 2a0c:a9c7:247::/48 | AS45018 (RIPN-RU-VLV) |

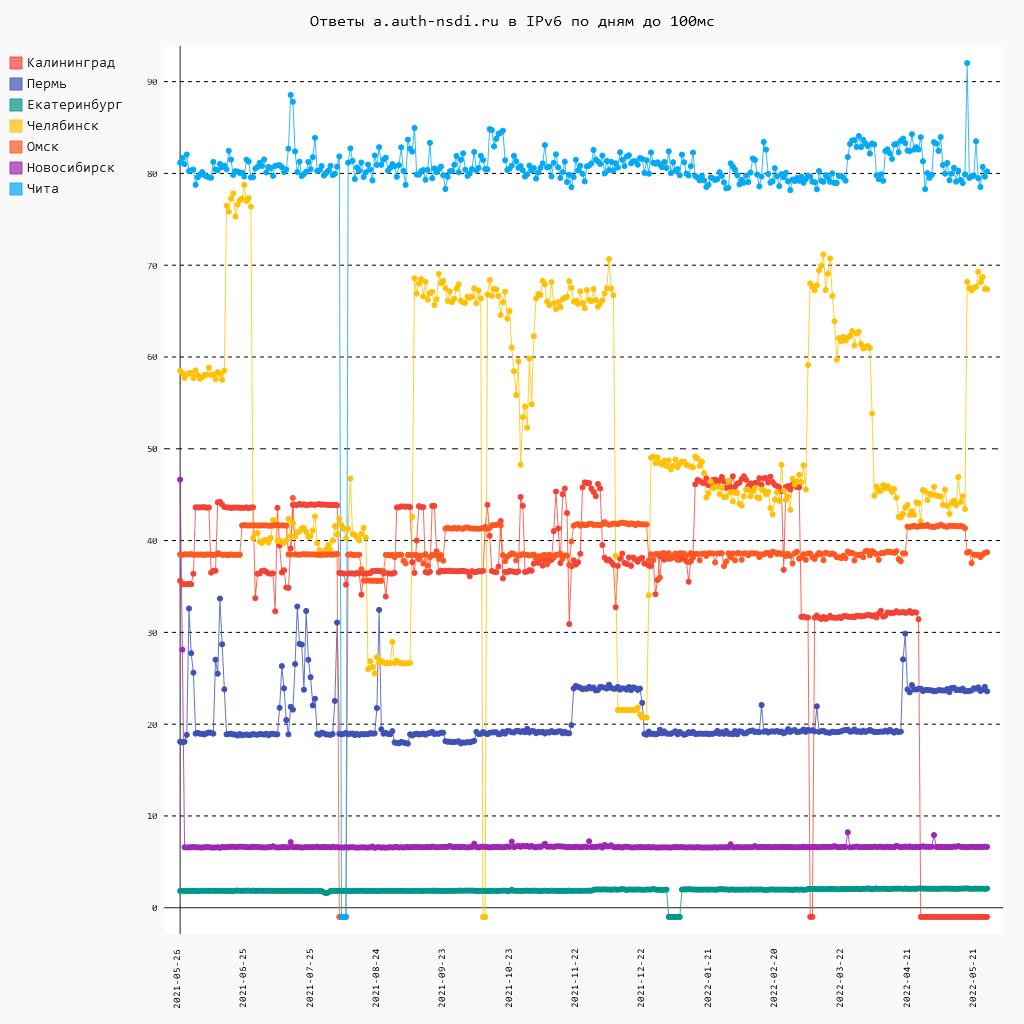

Пинги

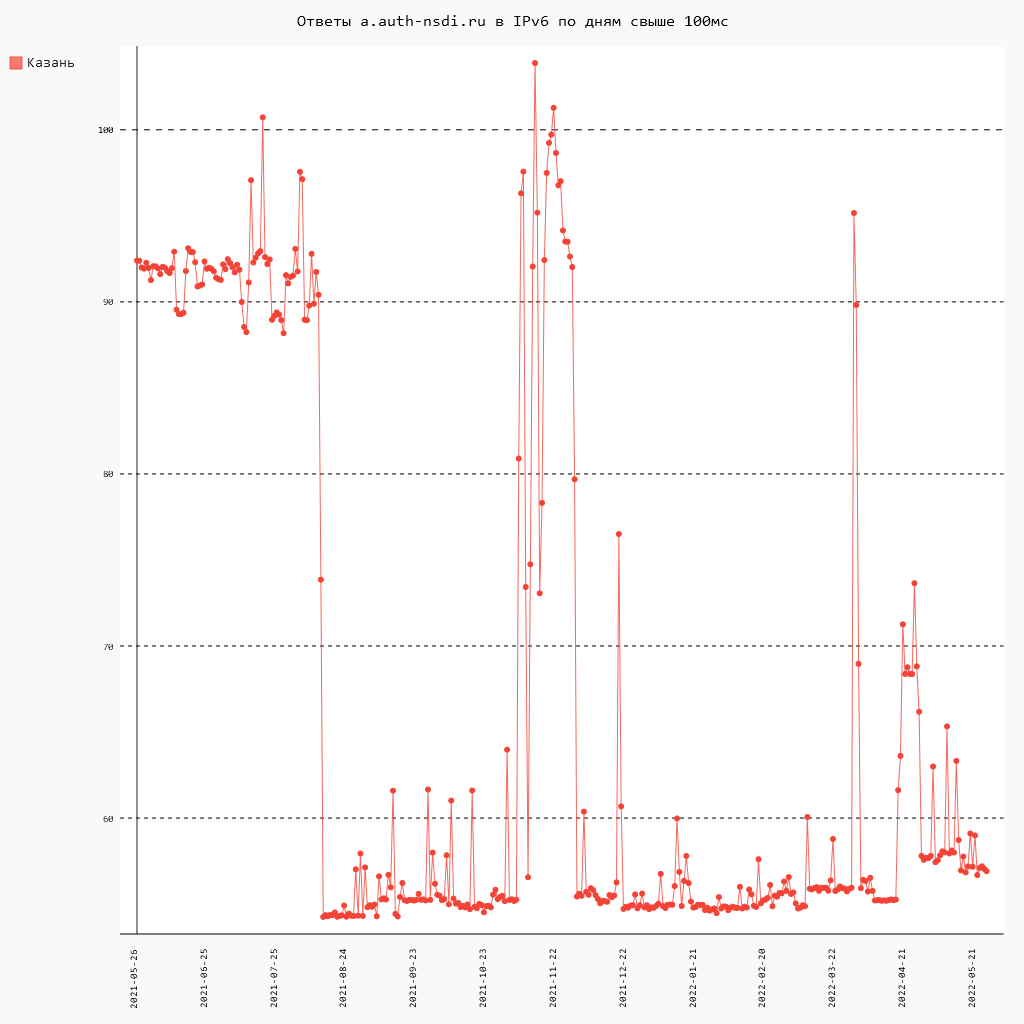

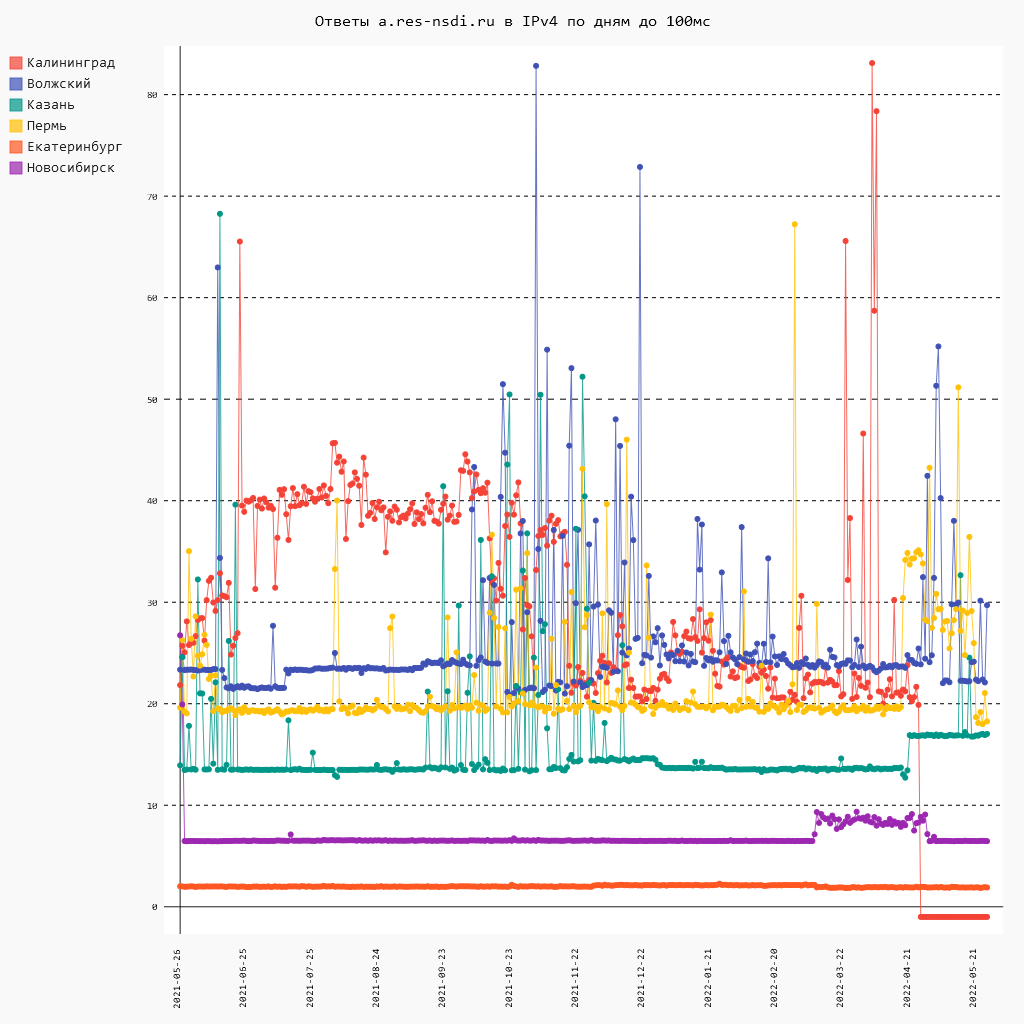

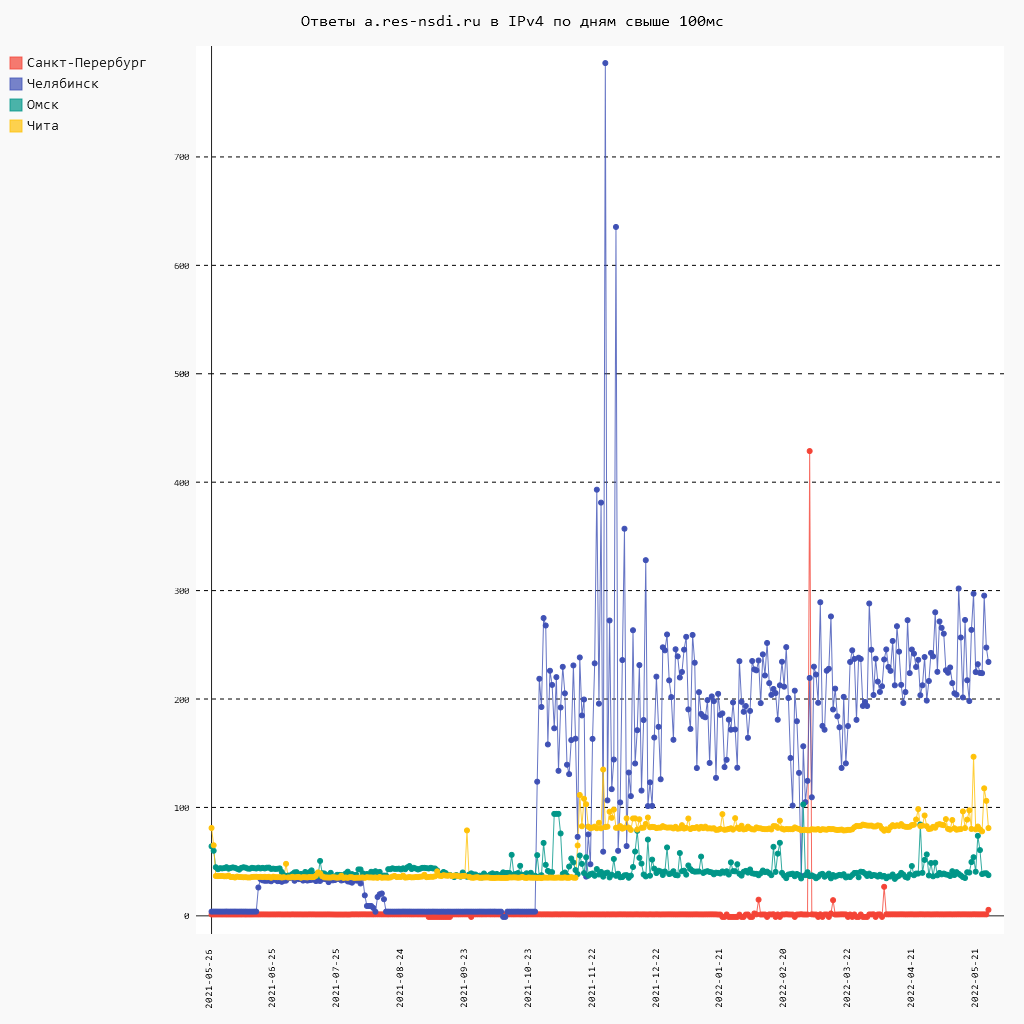

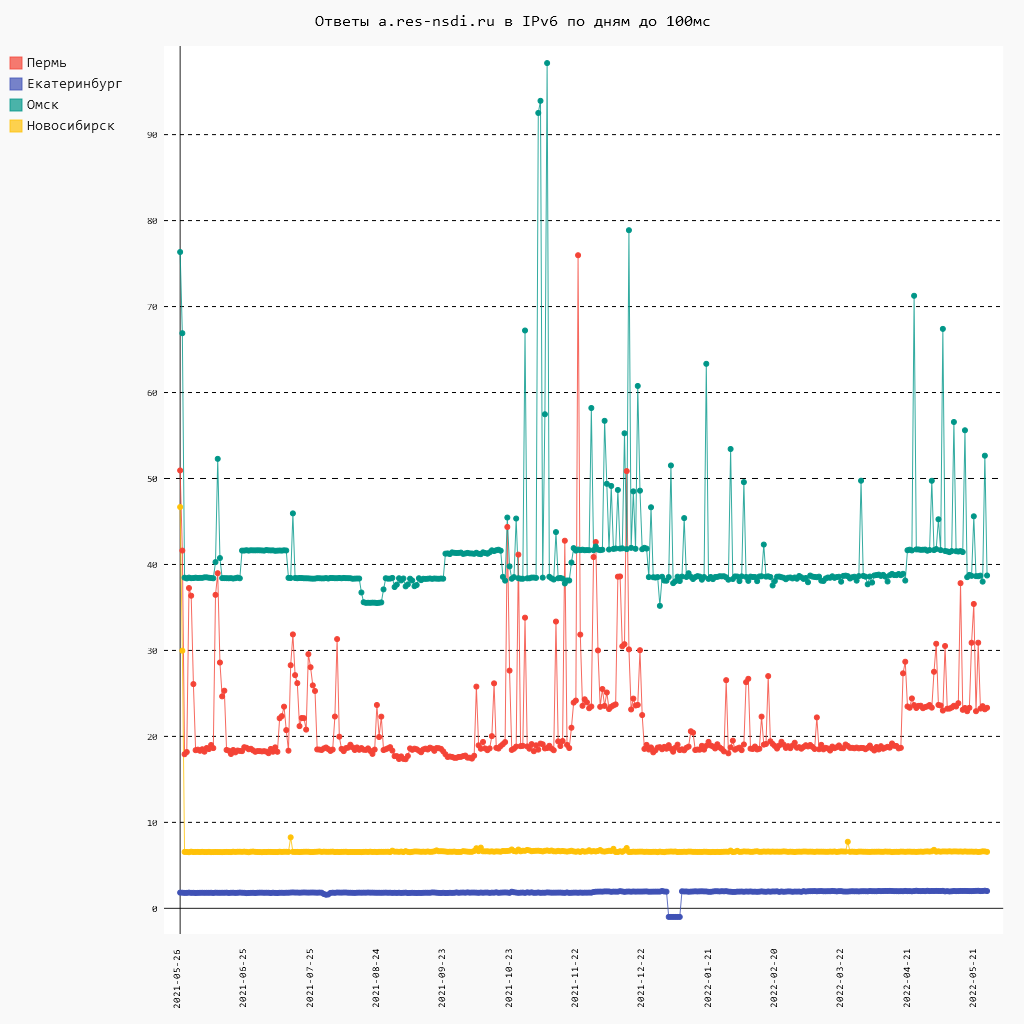

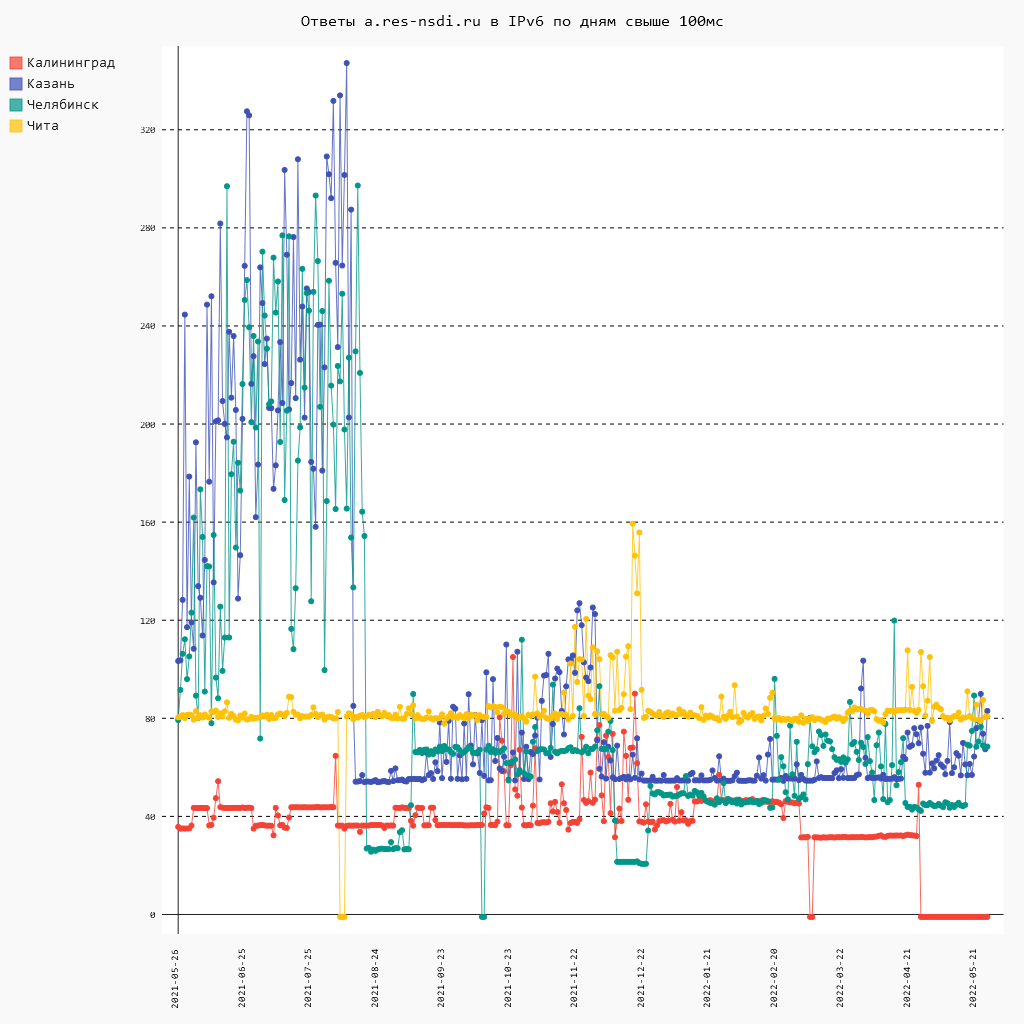

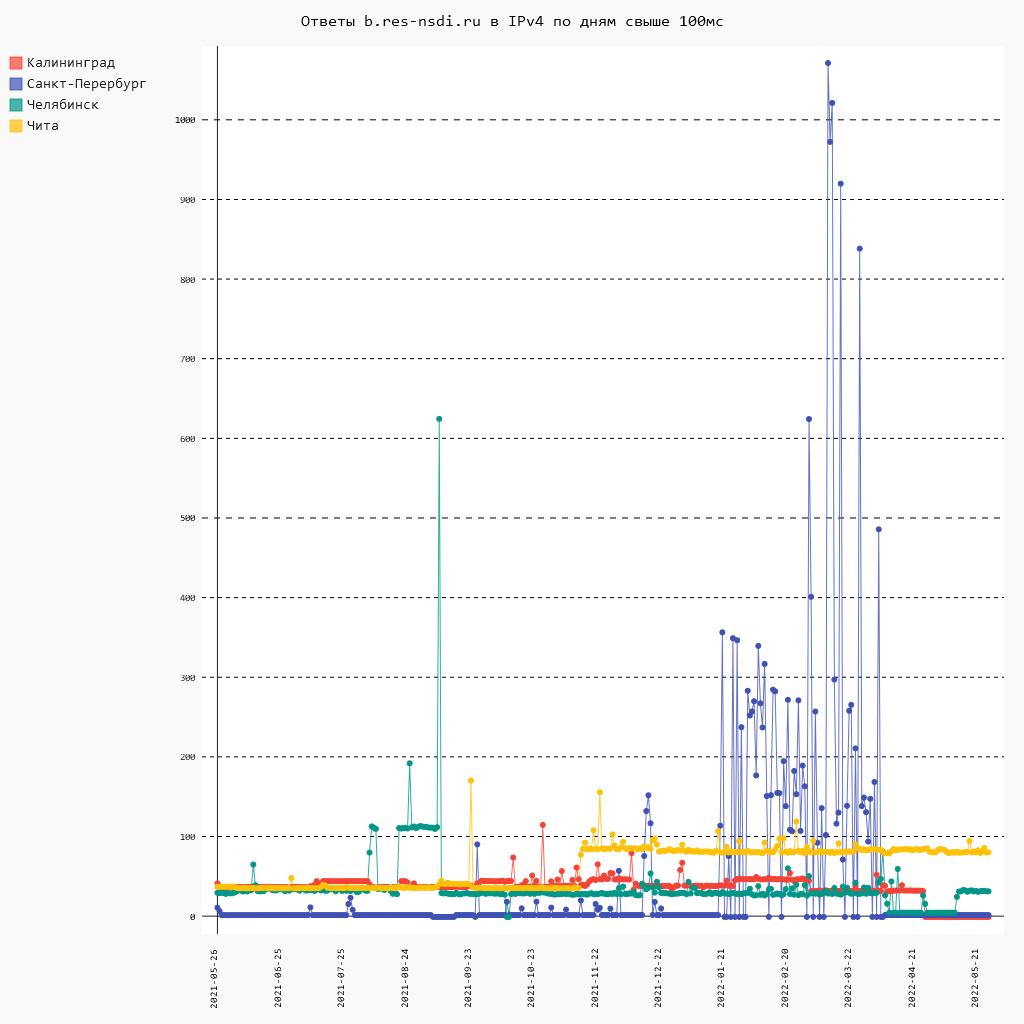

Как и в прошлый раз, время отклика ответа DNS было усреднено по следующему правилу - отбрасываем четверть самых долгих и четверть самых быстрых ответов за сутки, из оставшихся считаем среднее. Тогда мы считали одно значения за месяц, сейчас за сутки. Из результата выкинуты зонды которые не были доступны более 100 дней в году. Оставшиеся разделены на две части по каждому из серверов: одни, где максимальное время ответа за год меньше 100мс, другие где больше. Это позволило не загромождать графики значениями в разном масштабе и сравнивать их визуально. Значения меньше 0, в моменты когда зонд не был доступен или были Timeout.

a.auth-nsdi.ru

b.auth-nsdi.ru

a.res-nsdi.ru

b.res-nsdi.ru

Я не увидел в этих графиках ничего особенного, за что бы цеплялся взгляд. Для корневых серверов в IPv4 даже не пришлось выделять отдельный график за 100мс, всё уместилось на одном, может быть это связано с меньшей их нагрузкой в отличие от рекурсивных серверов. В отдельных случаях можно посетовать на покрытие, например для Читы со стабильно высоким откликом, при этом видно что что-то случилось с этим зондом в середине периода измерений, когда отклик сильно вырос. Но большинство значений в общей массе меньше 100мс, те всплески что мы видим имеют какую-ту другую природу не относящуюся к распределению узлов НСДИ по стране. Очень сильно не везёт Казани и Челябинску с выбором ближайшего IPv6 НСДИ узла, но тут я склоняюсь больше у проблемам поставщика IPv6 для данных зондов. Опять же, Челябинск почему-то резко увеличил время отклика до a.res-nsdi.ru и только до него. Поэтому, в общем и целом, я бы назвал картину стабильной и ожидаемой при опросе хостов в Интернете.

Все созданные мною измерения продолжают работать, пока это имеет смысл, если, конечно, сами зонды которые используются в измерениях останутся в строю. Тут вся надежда на их владельцев, скажем им большое спасибо. Полный список есть в прошлой статье, или можно воспользоваться поиском по полю Description на вкладке DNS в измерениях на сайте RIPE Atlas. Конечно, надо было ставить тэги, но теперь уже поздно.

В конце, два вопроса, которые мне кажутся актуальными и интересными сейчас. Мой ответ "Да" на оба. Ещё раз выражаю надежду на большую открытость в общении и более широком обсуждении, по факту, публичного и ключевого инструмента в Рунете, с бOльшим погружением в детали. Про, непосредственно, DNS, инфраструктуру, упомянутую уже доступность и отказоустойчивость, безопасность, работу с нагрузками. Другими словами про всё остальное, что скрылось от весьма поверхностного взгляда этой статьи.