Данная статья была задумана и реализована, как обзорный материал, посвященный теме обеспечения информационной безопасности в многообразном мире Интернета вещей. Упомянутая многообразность среди прочего привела и к тому, что текст получился весьма объемным, но, смеем надеяться, полезным в части систематизации информации. Для удобства читателей, знакомых с тематикой, ниже приведено содержание статьи с возможностью перехода к интересующему разделу. Тем же, кто только начинает своё путешествие в этой области знаний, предлагаем двигаться по тексту последовательно.

Содержание статьи

Статьи на хабр

Безусловно, на Хабре уже были статьи по теме IoT. Приводим список показавшихся нам интересными и супер-краткая выжимка идей из каждой.

Список статей

15 мар 2018 IoT и проблемы безопасности

IoT’у нужна безопасность. Прецедент инцидента ИБ. Стандартизация IoT. Блокчейн на страже ИБ.

5 авг 2018 Основы безопасности IoT

Определение IoT. Security: hardware, software, radio. Аппаратные методы защиты. ML на защите IoT – профили активности устройств по процессам или по статистикам работы IoT-устройств (энергопотребление, например).

21 дек 2020 Информационная безопасность устройств IoT c использованием аппаратной поддержки

Векторы атак, разбор сетевых атак.

8 мар 2021 Интернет вещей по-русски. Безопасность в OpenUNB

CRISP – защищённый протокол (распределённые ключи) без сессий. РФ. OpenUNB – энергоэффективный односторонний протокол.

13 дек 2021 Безопасность в транспортных средствах с IoT

Vehicle-to-Vehicle, Vehicle-to-Infrastructure. Ассиметричное шифрование и управление доверием. Уровни приоритета – по аналогии с законами робототехники Азимова. Отслеживание «репутации» устройства по полезности/вредности его сигналов для других.

27 сент 2022 Защитить IoT-устройства — что предлагают регуляторы

ИБ IoT: что предлагают регуляторы. Калифорния: парольная политика. Закон о киберустойчивости в Европе: сообщать об уязвимостях и выпускать обновления (не относится к открытому ПО). Аппаратные PIN’ы.

Определения IoT

Об Интернете вещей говорят многие, и столь же многие стремятся дать свое определение. Вот определения, взятые из разных источников, каждый из которых определяет его немного по-своему.

Множество физических объектов, подключенных к Интернету и обменивающихся данными (статья на Хабре [1])

Инфраструктура взаимосвязанных сущностей, систем и информационных ресурсов, а также служб, позволяющих обрабатывать информацию о физическом и виртуальном мире и реагировать на нее (предварительный национальный стандарт [2])

Совокупность сетей межмашинных коммуникаций и систем хранения и обработки больших данных, в которых за счет подключения датчиков и актуаторов к сети реализуется цифровизация различных процессов и объектов (приказ Минцифры [3])

Физические устройства, имеющие функциональность компьютера, способные передавать данные по сети и не требующие взаимодействия человека с системой (книга про безопасность IoT [4])

Первое определение относит к IoT’у всё, что есть в физическом мире и подключено к Интернету – но ведь не все подсети IoT подключены к сети Интернет. Другие говорят о физических устройствах, способных передавать данные по сети – но непонятно, является ли интернетом вещей, например, отдельный блок управления двигателем? Данные передаёт – да, физическое устройство – да, но является ли он устройством Интернета вещей - скорее, нет.

А вот в приказе Минцифры – третье по порядку – определение поинтереснее. «Совокупность сетей Межмашинных коммуникаций» – то есть человек в жизни сети принципиально не участвует, что отличает от тех же SCADA-систем. Дальше в определении говорится о датчиках и актуаторах – то есть влияние не только из физической среды в цифровую, но и наоборот – из цифровой среды в физическую.

Виды IoT

Исследователи [5] разделяют Интернет вещей на несколько областей.

Интернет вещей потребительский направлен на повышение комфорта быта. Он отличается разрозненностью решений даже в рамках одной сети – например, рядом могут быть решения от Amazon, Google, Apple и Samsung.

И хотя некоторые продукты поддерживают несколько стандартов и могут быть подключены к разным платформам (или наоборот: несколько стандартов поддерживают уже платформы, и к ним могут быть подключены продукты разных производителей), разнообразие стандартов ведёт к повышению стоимости разработки продукта или привязке пользователя к конкретному вендору из-за невозможности подключения других продуктов, использующих иные стандарты.

Задача Интернета вещей коммерческого – снижение затрат и повышение доходов. Популярен интернет медицинских вещей (IoMT), ещё называемый «Умное здравоохранение», идея которого в отслеживании состояния пациентов и оказания помощи до появления симптомов проблемы – носимые медицинские приборы, часы, тонометры – всё, что может указать на ухудшение состояния до того, как пациент это почувствует.

Интернет вещей промышленный (IIoT) тоже можно было бы отнести к коммерческому, но его отличает повышенная доля управляющих устройств. Если в коммерции большая часть устройств – датчики, вроде RFID-меток и сканеров для них, – что-то, что позволяет получать данные о реальном мире, то в промышленном Интернете вещей многие устройства являются актуаторами, то есть влияют на физический мир.

Пример решения для сельского хозяйства из промышленного Интернета вещей – FarmBeats от Microsoft Research, который сейчас является частью Azure Marketplace, или решения от Toyota для рыбохозяйств – в своих публикациях разработчики смело заявляют, что сэкономили денег и сделали всем хорошо.

В отдельную категорию выделяют Интернет вещей инфраструктурный. Его реализации направлены на повышение эффективности использования энергии и балансировки её выработки – пробки, теплоснабжение, коммунальные услуги.

Направления и перспективы развития IoT

Перспективами развития Интернета вещей исследователи считают увеличение количества устройств, развитие интеллекта и социализацию устройств [6].

Чем больше датчиков – тем более точную цифровую модель реального мира можно построить.

Но увеличение количества датчиков требует развития интеллекта Интернета вещей. Как минимум – для оптимизации и самоорганизации сетей: когда датчиков мало, их можно настроить руками, но когда их становится много – удобнее, если они настраиваются сами. Ещё развитие интеллекта Интернета вещей будет полезно для обеспечения большей децентрализации.

Обычный «Интернет вещей» управляется неким головным узлом, который решает, как передавать и хранить информацию. В будущем предполагается большая децентрализация и миграция архитектуры к виду ячеистой сети с равноправными узлами.

Также предполагается социализация Интернета вещей. Сейчас Интернет вещей пассивен – он был разработан для выполнения заранее известных функций специальными устройствами, и он работает. Исследователи предполагают, что в будущем появится социальный Интернет вещей. Социальный Интернет вещей активен, управляется искусственным интеллектом и может меняться, максимизируя выигрыш для конечного пользователя. Другое преимущество социального Интернета вещей – предполагаемая простота в настройке. Устройство, появляясь в сети, сможет самоопределиться и понять, что ему нужно делать, чтобы выигрыш всей сети в целом был больше.

Регулирование IoT в мире и в России

На сегодняшний день в мире можно выделить три подхода к регулированию Интернета вещей.

Первый – госуправление для системного решения проблем. То есть государство разрабатывает стандарты, нормативы, и бизнес им подчиняется. Такой подход принят в России и в Великобритании.

В Евросоюзе наоборот – они пошли от крупного бизнеса: предложили ему создать стандарты. Стандарты были предложены, и на их основе уже формируется какое-то регулирование. Тут есть свои плюсы и минусы.

И есть третий подход, которого придерживаются США и Индия – они просто не создают Интернет вещей, они относятся к нему как к одной из областей обычного Интернета, и не создают отдельной отрасли права (пока).

В России нормативно-правовое регулирование «интернета вещей» находится на начальном этапе развития.

В федеральных законах Интернет вещей не определён. Интернет вещей подчиняется общим нормам – 152-ФЗ «О персональных данных», 149-ФЗ «Об информации» и 187-ФЗ «О КИИ», если то предприятие, где он используется, относится к КИИ.

Отсылки к Интернету Вещей есть в указах Президента 2018 и 2020 годов (№204 и №4747) о целях и планах развития. Там говорится о повышении доступности Интернета и в целом о его безопасности.

Важную задачу для развития технологии «Интернета вещей» выполняют Национальные программы и федеральные проекты. Программа «Цифровая экономика» определяет необходимость создания регулирования для Интернета вещей, регулирования беспроводных сетей, регулирования диапазонов частот, которые можно будет использовать для построения Интернета вещей.

Другой важный для Интернета Вещей проект – «Безопасные дороги», который описывает, кроме прочего, идеи разработки беспилотного транспорта, который сможет обмениваться информацией для повышения безопасности на дорогах.

Есть проект и в такой, казалось бы, традиционной отрасли, как земледелие. В стратегии зернового комплекса предполагается использование Интернета вещей в точном земледелии, в котором Интернет вещей может использоваться в качестве датчиков, определяющих потребность обработки территории.

Минцифры РФ создало «Концепцию Интернета вещей», описав общую модель, варианты внедрения в разных областях, и указало на необходимость обеспечения Информационной безопасности и управления устройствами.

Также недавно создан технический комитет (ТК 194 «Кибер-физические системы»), который занимается разработкой поправок к законам для регулирования Интернета вещей и выделения его в отдельную область.

Стандарты и стандартизирующие организации

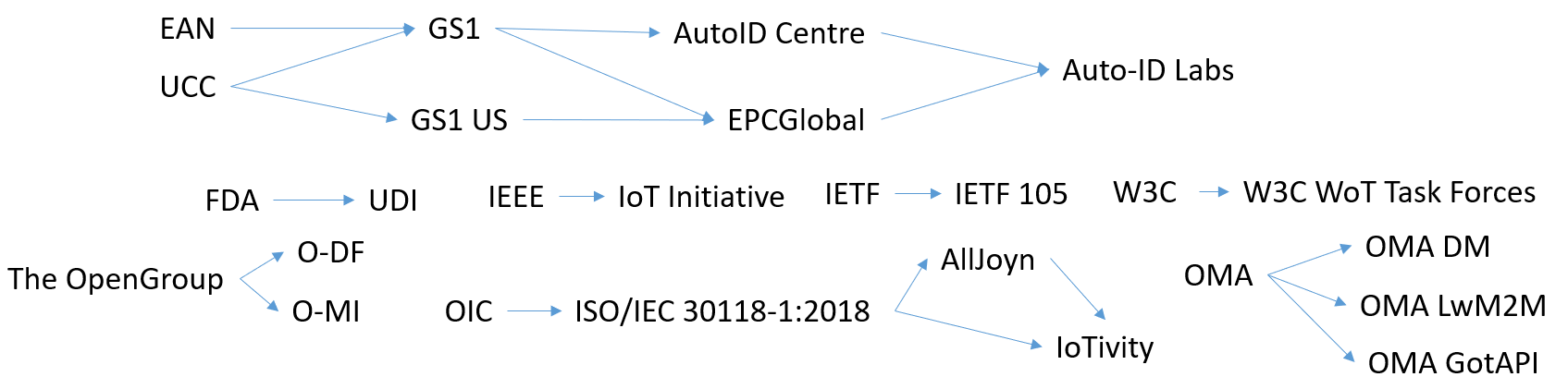

Изначально в этом разделе планировалось описать каждый из стандартов отдельно, но затем после попытки составить иерархию (см. рисунок ниже), стало понятно что на самом деле стандарты друг от друга зависят очень мало.

В целом, каждый из них описывает способы организации сети и обмена данными в ней. Многие из них основываются на существующих технологиях, несколько упрощая их для «глупых» устройств Интернета вещей. Например, популярный протокол CoAP – это просто обрезанная версия HTTP, также многие стандарты основаны на XML с разными доработками в сторону уменьшения избыточности передаваемых данных (O-DF, O-MI) или HTML (Matter).

Над разработкой единого, самого лучшего и универсального стандарта в области IoT работают несколько организаций, каждая из которых видит своей целью представление такого стандарта, который могли бы использовать все «вещи» в сетях. Но, как это нередко бывает, каждая организация работает над своим «универсальным» стандартом, и есть ненулевая вероятность того, что через некоторое время в мире появится новый набор конкурирующих стандартов, по-разному объединяющих конкурирующие стандарты предыдущего поколения.

Технологии

Теперь поговорим про технологии. Несмотря на название, у сетей Интернета вещей не всегда есть подключение к, собственно, сети Интернет. Существуют как исключительно локальные сети, так и сети, в которых лишь часть подключена к Интернету, а другая часть – нет.

Другая особенность Интернета вещей – популярность технологий «ячеистая сеть» (mesh) и «точка-точка» (звезда). Выбор топологии зависит от возможности узлов по выделению ресурсов и от используемых протоколов.

Сами же протоколы в Интернете вещей делятся на низкоуровневые и высокоуровневые (прикладные).

Низкоуровневые протоколы

Низкоуровневые протоколы делятся по радиусу действия на три группы – малого радиуса действия (десятки метров), среднего радиуса действия (сотни метров) и дальнего радиуса действия (километры).

Протоколы малого радиуса действия

Наиболее известные протоколы малого радиуса действия это RFID и NFC.

Технология RFID основана на взаимодействии 2-х устройств – это метка (пассивная или активная) и считыватель. Преимущества этого протокола: пассивный режим работы метки, в котором используется только отражающая способность, высокая физическая надёжность – сломать метку сложно – и возможность скрытого размещения.

NFC устройство состоит из считывателя (так называемого ридера) и антенны, или из метки и антенны. Ридер генерирует радиочастотное поле, которое работает с меткой или с другим ридером. Ридер – это устройство NFC, работающее в режиме активной коммуникации, метка – в режиме пассивной.

Плюсы NFC похожи на плюсы RFID: низкое энергопотребление в пассивном режиме работы, быстрое соединение, полезное там, где нужна оперативность передачи данных. Первый минус, который иногда становится плюсом – малое расстояние работы, что, с одной стороны, обеспечивает некоторую безопасность, уменьшая периметр, но, с другой стороны, вносит ограничения по использованию. И второй минус – низкая скорость передачи данных.

Также к популярным протоколам малого радиуса действия в Интернете вещей относятся Bluetooth и его упрощённая версия со сниженным энергопотреблением BLE, для которой характерны как сокращенная потребность в ресурсах, так и сниженные пользовательские свойства. BLE работает на меньших расстояниях, и в целом уступает стандартному Bluetooth. Главный и важный минус семейства протоколов Bluetooth – низкая скорость передачи данных.

Есть протокол ANT+. Это примерно то же самое, что Bluetooth, только для датчиков оконечных устройств у него продумано сниженное энергопотребление. ANT+ – master-slave протокол, то есть можно выстроить иерархию, но в каждой паре одно устройство должно быть ведущим, а другое – ведомым. ANT+ более многоканален, чем Bluetooth (80 каналов против 40), но, как и Bluetooth, работает в зашумленном нелицензируемом диапазоне частот.

Есть в Интернете вещей и нестандартные протоколы. Например, LiFi, который работает от света – в оптическом диапазоне (видимый, ультрафиолетовый, инфракрасный). Из плюсов – скорость передачи информации из-за широкой полосы. Другой плюс – диапазон никем не занят, то есть можно применять там, где существуют сильные радиопомехи, либо, наоборот, их нельзя создавать в определённом диапазоне – например, в самолёте, в медицине. Из физики следует и минус – LiFi работает только внутри световых конусов, в условиях прямой видимости, и совместим не со всеми устройствами не во всех областях применения.

Ещё два протокола малого радиуса действия, используемых в Интернете вещей – это ZigBee и Z-Wave.

Они похожи. Их особенность в том, что, в отличие от предыдущих протоколов, они поддерживают ячеистую топологию. Причём, что интересно, топологию самоорганизующуюся с ретрансляцией и маршрутизацией сообщений. То есть, мы включаем устройство, оно само включается в сеть и находит маршруты для взаимодействия с другими устройствами.

Оба протокола достаточно энергоэффективны. Но у ZigBee есть минус – нет обязательной совместимости между устройствами. Любой вендор потенциально может его доработать, и получить устройство, которое не будет совместимо с устройствами, использующими ZigBee от другого вендора. И, аналогично протоколам, рассмотренным выше – ZigBee страдает от помех в нелицензируемом радиочастотном диапазоне.

Z-Wave – это аналог ZigBee, имеет те же плюсы, связанные с ячеистой топологией и самоорганизацией. Совместимость устройств разных производителей обеспечивается, но только в рамках одной страны. Из-за того, что в разных странах используются разные частоты, Z-Wave устройство привезенное из Америки в Европу, скорее всего, работать не будет, из-за физической невозможности установки связи с местными устройствами.

У Z-Wave есть минус – в силу технологических особенностей реализации протокола поддержка сетей с большим количеством устройств уступает ZigBee. Второе важное отличие Z-Wave от ZigBee: поддержка ассоциации между устройствами и возможности перевода устройств в режим сна по расписанию, для сокращения энергопотребления.

Последний популярный протокол малого радиуса действия, который мы рассмотрим – это 6LoWPAN.

Это открытый стандарт, разработанный рабочей группой инженеров Интернета, которые, кстати, придумали большую часть популярных протоколов. Он адаптируется ко многим средам передачи, поддерживает существующие стандарты, и поэтому не требует наличия шлюза. Он прекрасно масштабируется, за счет возможности встраиваться в существующие сети и использовать их в качестве транспортных для связи разных сегментов сети Интернета вещей.

Но есть большой минус: безопасность в 6LoWPAN – это опция, доступная только при наличии ресурсов у конечных устройств. Гарантировать, что устройство, к которому мы обращаемся, сможет поддержать тот уровень безопасности, который нам бы хотелось, никак нельзя.

Протоколы среднего радиуса действия

О протоколах среднего радиуса действия написано множество статей и материалов, как в глобальном Интернете, так и в русскоязычном сегменте, поэтому останавливаться на них подробно в этой статье мы не будем, ограничившись лишь краткой характеристикой.

Протоколы дальнего радиуса действия

К протоколам дальнего радиуса действия относится LPWAN, на основе которого строятся многие другие протоколы.

Идея основана на увеличении мощности сигнала для передачи 1 бита информации, за счет чего сильно увеличивается дальность связи, в ущерб скорости передачи данных.

LPWAN в основном передает маленькие пакеты, поэтому сети этой технологии подходят для использования в машинной телеметрии (датчики освещенности, задымленности, уровня воды и т.д.), и для IoT-устройств домашнего использования.

Очевидные плюсы LPWAN – это дальность, проникающая способность сигнала, и самое главное – возможность работы в нелицензируемых диапазонах частот без лишних сложностей.

Из минусов – отсутствие стандартов, регламентирующих физический уровень связи и управление доступом к среде, эти задачи приходится решать производителю. И большая задержка сигнала – в системах реального времени LPWAN может оказаться неприменим.

На LPWAN основано несколько других распространенных протоколов – это SigFox, LoRa и NB-IoT, которые будут описаны ниже.

LoRaWAN – наиболее известная реализация протокола LoRa. Он предназначен для управления связью между LPWAN-шлюзами и конечными устройствами.

LoRaWAN базируется на топологии «звезда». Особенность в том, что устройства по беспроводному соединению могут передавать данные не на один шлюз, а сразу на несколько. Этим достигается отсутствие привязки конечного узла к одному устройству и возможность отслеживания двигающихся устройств.

Протокол SigFox позволяет осуществлять передачу данных на большие расстояния при малой мощности передающего устройства и малой емкости батареи. Сеть отлично подходит для простых и автономных устройств, которые посылают в сеть небольшое количество данных. Архитектурно сеть SigFox похожа на сотовую инфраструктуру (GSM- и GPRS-3G-4G), но является более энергоэффективной и в тоже время менее затратной.

Для передачи данных SigFox использует ультра-узкую полосу частот, поэтому к его плюсам можно отнести простое встраивание в существующие сотовые сети. Можно встроить диапазон SigFox в технический диапазон, оставляемый для разграничения диапазонов в сотовой связи.

Преимущества и LoRaWAN, и SigFox – это эффективность и дальность, но, если в случае LoRaWAN отличительной особенностью является возможность перемещения датчика, то в случае SigFox это вариативность. Можно передавать данные не только через оператора, как в LoRaWAN, но и через собственную небольшую сеть, не получая на это лицензии.

Недостаток обоих протоколов – крайне ограниченный уровень безопасности. Заблокировать работу LoRaWAN совершенно элементарно: берём 8 устройств, направляем на один шлюз, шлюз забивается данными, работа останавливается. У SigFox похожая проблема, и, кроме того, есть второе ограничение: по стандарту устройство может передать не более 140 сообщений по 12 байт и принять не более 4 сообщений по 8 байт. Одного сообщения по 12 байт в 15 минут для некоторых задач может оказаться недостаточно.

Существует ещё два протокола дальнего радиуса действия, тоже основанных на LPWAN. Это NB-IoT и NB-Fi.

Особенность этих протоколов в том, что можно не строить свою сеть, а использовать существующие сотовые сети с небольшой программной доработкой. Кроме того, эти протоколы очень эффективны – например, устройство с NB-IoT может работать на одной небольшой батарейке более 10 лет.

Протокол NB-Fi был разработан российской компанией WAVIoT для работы в широком спектре радиочастот, в том числе в диапазонах, свободных от лицензирования, поэтому при необходимости можно строить свою сеть без привлечения оператора связи. Минусы такие же как и у протоколов рассмотренных выше – низкие скорость и безопасность.

Еще один протокол дальнего радиуса действия Weightless – он чем-то похож на предыдущие, работает в свободных частотах . Плюсы – вариативность и эффективность. Отдельный плюс – протокол синхронный, то есть гарантирует доставку пакетов получателю. Большой минус – он в России не работает. Пока его не завезут, использовать не получится.

Наконец, есть протоколы XNB, Стриж и другие, но они закрыты, и из-за малой распространённости, их поддерживает крайне небольшой процент устройств.

Верхнеуровневые протоколы

К популярным протоколам верхнего (прикладного) уровня относятся MQTT и AMQP. Оба основаны на идее публикации-подписки. Генерирующее данные устройство создаёт топик с содержанием, желающее получать данные устройство на него подписывается, и брокер эти данные передаёт.

Плюсы этого подхода в асинхронности и возможности шифрования, однако в нем невозможно реализовать поддержку потоковой передачи информации. Кроме того, появляется дополнительная точка отказа в виде брокера, который аккумулирует данные.

Другой популярный протокол, основанный на XML – XMPP. Его важный плюс – простой способ адресации в формате user@domain. То есть мы можем легко обратиться к любому пользователю в сети. Также он децентрализованный и расширяемый, но использование XML означает передачу большого количества данных, что может оказаться излишним, например для передачи бинарных данных. Поэтому использовать XMPP поверх, например, SigFox, который передаёт 140 сообщений по 12 байт в сутки, пожалуй, бессмысленно.

Есть ещё протокол CoAP – обрезанная версия HTTP, причём возможна прямая трансляция из одного в другой. Таким образом обеспечивается совместимость и возможность работы с браузером. Однако режим работы запрос-ответ применим не во всех областях и, более того, поддерживается не всеми протоколами нижнего уровня – например, пассивными или пассивными по расписанию.

Существующие решения по ИБ IoT

Проблема

Список используемых протоколов не ограничивается перечисленными выше, в мире существуют и используются и другие протоколы. Но всех их объединяет фокус на эффективности взаимодействия, а не на его безопасности. Поэтому с точки зрения ИБ к Интернету вещей есть несколько вопросов.

Во-первых, мы можем принять, что атаки на любой протокол принципиально возможны. Наша задача состоит в том, чтобы своевременно обнаружить атаку, а для этого нужно учитывать особенности устройств Интернета вещей.

Связность. Хотя подключение устройств к Интернету не гарантировано, они тем не менее связаны в общую сеть. При этом, по данным Palo Alto, 98% трафика Интернета вещей не шифруется [7] – устройствам не хватает ресурсов. Хотя возможность шифрования доступна в виде опции в некоторых протоколах, по видимому, многие операторы IoT-сетей эту опцию не используют, экономя энергию (и деньги).

Другая особенность устройств Интернета вещей – это особенные, сравнительно малораспространненные протоколы. Но средство безопасности обязано их поддерживать. Кроме тех ТОП-10, которые описаны выше, в IoT-сети может обнаружиться еще сотня-другая малоизвестных протоколов, которые должны быть понятны системе обеспечения ИБ.

Ещё одна фишка Интернета вещей – постоянство. Датчики, как правило, работают по расписанию, формат данных одинаков, поиск аномалий в таких условиях становится проще.

Из существующих решений по защите IoT выбраны 4 наиболее популярных, про которые имеется наибольшее количество информации.

SecuriThings HORIZON

Первое из них – это SecuriThings HORIZON [8]. Функции у него простые. Он умеет устройства идентифицировать, на основе ML-аналитики оценивать здоровье системы в неких числах, причём на сайте разработчика нет информации ни о том, что они используют, ни о том, как они это делают. Решение умеет транслировать операции – например для автоматизации обновлений. Для больших сетей это может быть удобно – скажем, когда в сети тысяча устройств, нуждающихся в обновлении, администратору не нужно заходить на каждое, а достаточно добавить устройства в каталог HORIZON и обновить все разом.

Из функций безопасности у этого решения, хотя оно заявляется как ИБ’шное – только аналитика, говорящая о том, что устройству, вероятно, плохо. А что именно плохо – не сообщается.

Скриншот из рекламного ролика [9], отображающий, по-видимому, список подключенных устройств:

Palo Alto IoT Security

Другое решение – Palo Alto IoT Security [10]. Выглядит оно серьёзнее – как минимум есть поддержка разных типов устройств [11]. Судя по видео, решение автоматически делит устройства на телефоны, датчики, видеокамеры, но информации о механизме распределения устройств по классам снова нет, остается надеяться, что реализация не требует ручного труда оператора.

Решение предоставляет возможность инвентаризации сети и оценки возможности эксплуатации уязвимостей.

Ниже (скрин из презентационного видео на YouTube) – элемент интерфейса, отображающий информацию о существующей уязвимости конкретного устройства. Эта возможность маппинга позволяет понимать, как защищать устройства, или, как минимум, какие из них стоит обновить.

Также в решении формируются (в открытых источниках нет данных не написано, как именно) рекомендации по настройке межсетевого экрана для корректной работы устройств. Например, если устройство использует только CoAP-протокол, то предлагается закрыть ему всё остальное. Есть возможность делать предположения о причинах нарушений в работе устройств – например, причиной может быть закрытый для устройства CoAP, решением – разрешение использования CoAP.

Наконец, в видео разработчики демонстрируют панель «Summary», отображающую статистику по всей защищаемой сети.

First Point Cellular IoT Security

Третье решение по безопасности Интернета вещей – это Cellular Iot Security [12] от компании First Point. Оно направлено на безопасность IoT-сетей, работающих в сотовых диапазонах – то, что выше было отнесено к протоколам средней дальности – 4G, 5G.

Предлагается интересная модель – безопасность продаётся как сервис. В SIM-карту записывается апплет – небольшое приложение, которое выполняется на SIM-карте и не зависит от устройства, в которое мы ее вставляем. Если устройство поддерживает SIM-карты, то приложение, скорее всего, там заработает. Подход (и решение) заявляется как device-agnostic.

Затем с помощью этого апплета с устройства собирается и отправляется в облако информация, используемая для анализа (традиционно, разработчик не делится подробностями о том, что входит в эту аналитику и как она реализована). Тем не менее решение для защиты IoT, использующего 5G-сеть как инфраструктуру – есть.

Trusted Objects to-protect

Решение от компании Trusted Objects называется «to-protect» [13]. Его интересная особенность в том, что, разработчики предлагают устанавливать агента на само устройство. То есть даже не на SIM-карту, а прямо на само IoT-устройство – очевидно в планах компании разработка большого количества приложений для разных устройств. Установленный агент должен будет обеспечивать шифрование передаваемых данных [14].

Другими словами, основная идея в том, чтобы установить на устройство какой-то патч, который позволит шифровать трафик. Судя по тому, что компания работает – кто-то платит им деньги, значит, кому-то это нужно. Но не очень понятно зачем – даже оставляя за скобками многообразие устройств Интернета вещей, многие стандартные протоколы IoT шифрование предлагают по умолчанию, надо его просто включить.

Перспективы ИБ IoT

Подводя итог, можно сказать, что в области информационной безопасности IoT можно выделить несколько основных вызовов.

Первый вызов – механика сбора данных с конечных устройств. Если защищаемая сеть использует 4G/5G – то кроме решения продавать апплеты на SIM-карты на ум приходит только идея как-то подключаться базовым станциям – например, искать и настраивать порты зеркалирования трафика с конкретных абонентских устройств или придумывать другое решение для сбора данных о сетевых потоках. И даже в таком сценарии остается неясным: возможно ли собирать данные с каждого устройства? Вероятнее всего, нет – только если, как предлагают разработчики Trusted Objects, ставить своего агента на каждое устройство. Однако это очевидно приведет к резкому росту нагрузки не только на сами устройства, но и на сеть, поскольку данные потребуется где-то объединять и обрабатывать.

Лежащее на поверхности решение – разделение сети на сегменты, связанные ретрансляторами, межсетевыми экранами или чем-то ещё, то есть модификация самой архитектуры. Но и этот путь может оказаться тупиковым, с учетом перспектив развития Интернета вещей до социального, который сам придумывает свою архитектуру.

Второй вызов – открытые протоколы и простые реализации. Может показаться, что искать в них аномалии довольно легко, если не принимать во внимание тот факт, что реализации протоколов могут меняться – если производитель доработал протокол, существующий парсер не сможет его обработать, но сама задача защиты сети никуда не исчезнет. Вариант решения – использовать инструмент автоматического разбора протокола на поля (например, CyberLympha Thymus), с помощью которого можно понять, что передаётся, какие данные, и что вообще с этим всем делать.

Третий и главный вызов – экономическая эффективность. Пользователи не купят защищённое устройство, которое стоит в два раза дороже, чем его собрат, просто выполняющий функции, ради которых и покупается. И с этим что-то нужно делать.

Список источников

Что такое IoT и что о нем следует знать. [Электронный ресурс] // Habr. MaxRokatansky.

ПНСТ 518-2021 (ИСО/МЭК 20924:2018) Информационные технологии. Интернет вещей. Термины и определения.

Приказ Минцифры России от 29.03.2019 № 113 «Об утверждении Концепции построения и развития узкополосных беспроводных сетей связи «Интернета вещей» на территории РФ»

Чанцис Ф., Стаис И., Кальдерон П., Деирменцоглу Е., Вудс Б. Практический хакинг интернета вещей / пер. с англ. Л. Н. Акулич. – М.: ДМК Пресс, 2022. – 480 с.: ил.

Perera, C.; Liu, C. H.; Jayawardena, S. The Emerging Internet of Things Marketplace From an Industrial Perspective: A Survey // IEEE Transactions on Emerging Topics in Computing. 2010. Vol. 3 (4). P. 585–598. doi:10.1109/TETC.2015.2390034

Alhaizaey, Yousef; Singer, Jeremy; Michala, Anna Lito. Optimizing Task Allocation for Edge Micro-Clusters in Smart Cities // 2021 IEEE 22nd International Symposium on a World of Wireless, Mobile and Multimedia Networks (WoWMoM): 341–347. doi:10.1109/WoWMoM51794.2021.00062

Palo Alto. IoT Security – What is It and How Does It Protect Your IoT Devices // Palo Alto.

https://www.paloaltonetworks.com/network-security/iot-security

Palo Alto. IoT Security – The Industry’s Smartest Security Solution for Smart Devices // Palo Alto.

https://www.trusted-objects.com/en-use-cases/en-iot-module-22.html

https://www.youtube.com/watch?v=_u56J5Ei-HU&feature=youtu.be