Исходные причины

В обычной сети, с регламентированным доступом в интернет или без него, т.к. есть почти у всех смартфоны с кабелем, флешки и прочие средства передачи данных, иногда требуется выделить подсеть, не внося настройки в неё и в саму структуру сети. Так как оборудование может просто не иметь возможности изменять настройки или добавлять/изменять состав программного обеспечения. Есть программные и аппаратные аналоги - типа Континент, CheckPoint и другие, но обычно они реализуются или в виде программного компонента или достаточно дорогих модулей, стоящих на границах сети. Данные решения не позволяют защитить небольшую подсеть от инцидентов безопасности в сети.

По данному решению выдан патент №2801835, владельцем патента является АО "Концерн "Созвездие". В настоящее время прорабатываются практические реализации устройств.

Скрытый текст

В частности, вопрос к встроенным системам безопасности, введённым практически во все современные платформы: Intel (Intel Management Engine, Intel ME, с 2005 года на всех), AMD (AMD Platform Security Processor/Secure Technology, AMD PSP, с 2013 года на всех), ARM (TrustZone с ARMv6/ARM11, с 2002 года, ARM11, Cortex-A/R). Перечисленные системы работают до того, как платформы инициализируют и запустят внешние системы доверенной загрузки (программно-аппаратные комплексы Соболь[ссылка удалена модератором] и другие аппаратные и программные модули доверенной загрузки, межсетевые экраны). Данные элементы безопасности платформ запускаются первыми, осуществляют управление аппаратной структурой платформы до аппаратных модулей доверенной загрузки и могут осуществлять доступ ко всем компонентам в обход внешних по отношению к ним компонентов защиты, и могут быть источником несанкционированного доступа (НСД) в систему в обход других систем защиты.

Законодательство

В данной области, в нашей стране, есть ограничения на использование средств криптографической защиты информации, в частности, требование лицензирования. Но при этом разделяется кодирование (простое преобразование сигнала, без изменяемой, настраиваемой, части, именуемой ключом) и шифрование (преобразование сигнала, с возможностью изменить параметры кодирования, и данная возможность и есть ключ).

Если разрабатывать изделие с изменяемыми настройками, то необходимо учитывать законодательную и нормативную руководящую документацию, в частности ГОСТ Р 1323565.1.012-2017, и конечно Постановление правительства от 16 апреля 2012 г. N 313.

То есть, если использовать например преобразование S-блок, или перестановка позиций бит в байте, то это допустимо, насколько я понял ответств��нных товарищей. Так как если известен метод защиты, и ключа нет = криптографической защиты нет.

Предлагаемое решение

Исходно предлагается сетевой модуль с двумя портами, который ставится после изолируемого из общей сети в внутреннюю подсеть элемента сети, который обеспечивает упрощённое по ресурсу кодирование с инкапсуляцией внутреннего трафика данных выше транспортного уровня к другим элементам сети. Возможно расширение функционала с фильтрацией в рамках разрешенной модели общения, но это выходит за рамки статьи и может сильно увеличить стоимость устройства, усложнит работу с ним, что сильно ограничит возможности его применения.

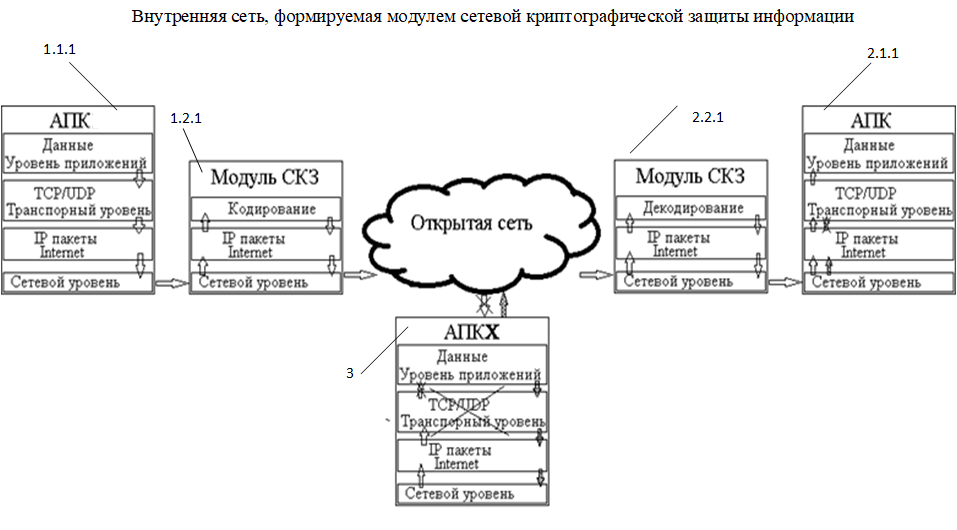

Данная открытая сеть содержит аппаратно-программные комплексы (АПК), АПКХ, необходимо выделить элементы открытой сети "АПК" в внутреннюю сеть. При установке модулей данные элементы сохраняют связность внутри сети, но без специальных усилий связаться с другими, не закрытыми модулями СКЗ не смогут.

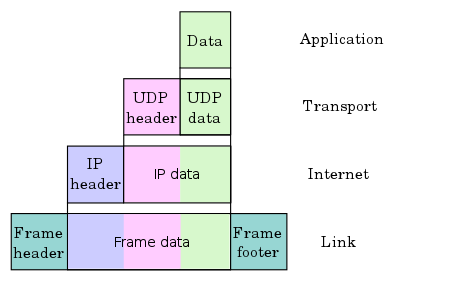

Если представить работу модуля по обработке пакета данных в табличном виде, то можно выделить так:

Передача изнутри наружу | Передача снаружи внутрь |

Приём пакетов открытых данных на внутреннем интерфейсе. | Приём пакетов закрытых данных на внешнем интерфейсе. |

Разбор пакетов на транспортном уровне, IP(1), выделение пакета данных. | Разбор пакетов на транспортном уровне, IP(1), выделение пакета данных, восстановление типа пакета IP(2). |

Подсчёт контрольной суммы.(2) | Декодирование тела пакета данных. |

Приложение к пакету данных контрольной суммы(2) | Подсчёт контрольной суммы.(2) |

Кодирование тела пакета данных. | Проверка, если контрольная сумма не совпадает — отброс пакета.(2) Удаление контрольной суммы от исходного пакета данных. |

Инкапсуляция полученного пакета данных в пакет IP, изменение типа пакета IP на Stream (2). | Упаковка пакета данных обратно в пакет IP. |

Передача пакета закодированных данных на внешний интерфейс. | Передача пакета декодированных данных на внутренний интерфейс. |

Примечания к таблице:

Для совместимости с активным сетевым оборудованием сетевого, 2 уровня требуется оставить сетевой и ниже уровни без кодирования, чтобы не плодить новых слоёв инкапсуляции. Если создавать полноценный модуль с собственными адресами, то можно кодировать и транспортный уровень, это более ресурсоёмкое и дорогое решение, но и формально более безопасное.

Необязательное, расширенное, решение.

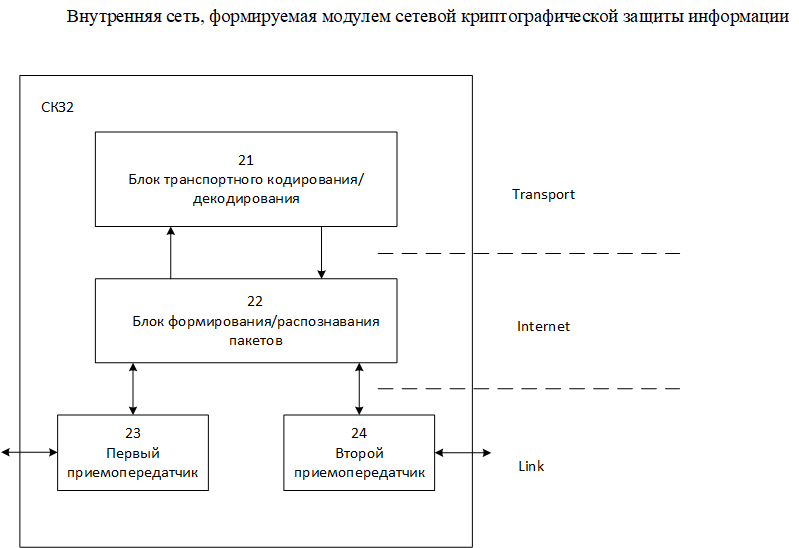

Ниже представлю крупнее логическую структуру модуля:

В результате внедрения модулей, элементы сети, находящиеся за ними будут изолированы на транспортном уровне 4-х уровневой модели (ниже ).

Для доступа в общую сеть или из общей сети в выделенную можно сделать программный компонент типа vpn клиента, который будет преобразовывать данные, аналогично модулю. Данное решение позволит выделить внутри сети дополнительно внутреннюю сеть, которая будет на распознавании транспортного уровня (TCP, UDP) в операционных системах отбрасываться.

Постскриптум

Данное решение сформировалась как идея в конце прошлого года, но долго не мог узнать, даже в частности в мае спрашивал уважаемого Владимира Николаевича @saipr.

Потом долго шли работы над написанием заявки на патент, в настоящее время он проходит экспертизу.

Первая проба пера, поэтому сильно просьба не пинать, постараюсь на все технические вопросы ответить и если необходимо - дополнить статью.