Перед тем как перейдем к самой статье расскажу такой вот случай.

Мой друг купил новый БМВ. Любит погонять — гонял. Когда на одометре было 8000км позвонил официальный дилер и сообщил, что колодки стерлись — пора менять.

Статья про то как амереканский журналист из Forbs и двое специалистов по безопасности из Twitter и IOActive тестировали Ford Escape и Toyta Prius (добавлено по просьбам в комментариях). Статья от первого лица от журналиста — Andy Greenberg.

Бью по тормозам, а 3 500-фунтовый (1 фунт = 0,454кг) Ford Escape, отказывается останавливаться, или даже замедлиться — что вызывает уникальное чувство тревоги. В данном случае при нажатии на педаль тормоза издается глубокий стонущий звук, как сердитый рев буйволов где-то под SUV шасси. Чем больше я давлю на педаль, тем громче стон перекликается с восхищенным кудахтанием этих двух хакеров, сидящих позади меня на заднем сиденье.

К счастью, все это происходит меньше чем на 5 милях в час (1 миля = 1,609 км). Таким образом, Ford Escape просто стремиться в стену сорняков 6 футов высотой, растущих в заброшенной автостоянке Саут-Бенда, торгового центра Индианы, который Чарли Миллер и Крис Валасек выбрали в качестве испытательной площадки для экспериментов этого дня, некоторые из которых показаны в видео выше. (Когда Миллер обнаружил повреждающую тормоз уловку, он не был так удачлив: его мама неслась через его гараж, уничтожив его газонокосилку и повредив заднюю стенку на 150$).

«Хорошо, теперь Ваши тормоза работают снова», — говорит Миллер, щелкая по клавишам на потрепанном MacBook, связанном кабелем с неприметным портом данных около стояночного тормоза. Я полностью выезжаю из сорняков и осторожно останавливаю автомобиль. «Когда Вы теряете веру в то, что автомобиль сделает то, что Вы говорите ему сделать» — добавляет он после того, как мы выпрыгиваем из внедорожника – «это действительно изменяет Вашу точку зрения на то, как работает автомобиль»

Факт того, что автомобиль не простая машина из стекла и стали, а взламываемая сеть компьютеров, это то, на что Миллер и Валасек потратили прошлый год, пытаясь это продемонстрировать. Миллер, 40-летний инженер по технике безопасности в Twitter, и Валасек, 31-летний директор разведки безопасности в Сиэтлском консультировании IOActive, получили $80,000 — плюс грант прошлой осенью от сумасшедшего ученого из отдела исследований Пентагона, который, как известно, входит в Управление перспективного планирования оборонных научно-исследовательских работ, выкорчевал слабые места безопасности в автомобилях.

Дуэт планирует выпустить свои открытия и атакующее ПО, которое они разработали на хакерской конференции Defcon в Лас-Вегасе. Они говорят, что лучше помочь другим исследователям найти и исправить то, что связано с безопасностью автомобильной промышленности до того, как хакеры заберутся «под капоты» ничего не подозревающих водителей. Необходимость контролировать этот вопрос растет по мере того, как машины все больше автоматизированы и подсоединены к Интернету, и проблема выходит за рамки Тойота и Форд. Практически каждый американский автопроизводитель обеспечивает сотовой связью или сетью Wi-Fi, как General Motors — OnStar, Toyota — Safety Connect и Ford — SYNC. Мобильная торгово-промышленная группа GSMA оценивает доходы от беспроводных устройств авто в $2,5 млрд на сегодняшний день. Число проектов вырастет десятикратно к 2025 году. Без улучшения безопасности все это потенциально уязвимо, и автопроизводители по прежнему преуменьшают важность вопроса.

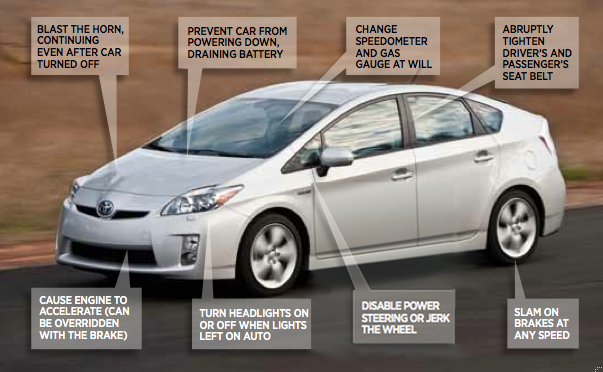

Управляя их машинами в течении часа Миллер и Валашек показали, что они достаточно разобрались в устройстве Эскейпа и Тойоты Приус (обе модели 2010-го года). Выявились ряд неприятных сюрпризов: от неконтролируемой педали до неожиданных срабатываний тормоза Приуса на высокой скорости. Они посылали команды со своих ноутбуков, которые отключали усилитель руля, подделывали показания GPS и спидометров и одометров. Наконец они отправили меня на проселочную дорогу, где Валашек показал, что он может яростно дергать рулевое управление Приуса на любой скорости, что угрожало попаданием на кукурузное поле или лобовым. «Представьте вы едете 80 миль в час», говорит Валашек – «и вы держите курс на машину рядом с вами или полосу встречного движения. Это подстава».

Представитель Форд говорит, что компания воспринимает хакеров «очень серьезно», но Тойота, в свою очередь, что трюки Миллера и Валашека не производят никакого впечатления. «Мы сосредотачиваемся, как и вся автомобильная индустрия, на предотвращении взлома машины удаленными беспроводными устройствами», пишет он в электронном письме. Также по его словам инженеры Тойоты тестируют свои машины на беспроводные атаки, – «Мы считаем наши системы надежны и безопасны».

Но работа Миллера и Валашека предполагала физический доступ к компьютерам автомобилей по следующей причине: получение беспроводного доступа к сети автомобиля не новость. Команда исследователей из Вашингтонского университета и Университета Калифорнии, Сан-Диего, экспериментируя на седане из неназванной компании в 2010 году, выявила, что они могли произвести беспроводное проникновение в те же критически важные системы, которые использовали Миллер и Валашек, через OnStar, сотовую связь, Bluetooth ошибки, Android-приложения, которые синхронизируются с сетью автомобиля от смартфона водителя или даже вредоносный файл на аудио CD в стерео системе автомобиля. «Ученые показали, вы можете получить возможность удаленного выполнения кода, — говорит Валашек, используя хакерский жаргон, — чтобы начать выполнять команды на системе. Мы же показали, что вы можете сделать много сумасшедших вещей как только вы ворветесь внутрь системы"

Один из профессоров UCSD (University of California, San Diego), участвующих в этих тестах, Стефан Саваж, утверждает, что беспроводные хаки остаются возможными и влияют на всю отрасль: «учитывая, что нападения на автомобильные системы до сих пор не заметили за пределами лаборатории, производители просто не в полной мере обеспечили себя программным обеспечением», — говорит он, — «Трудности, которые мы нашли, существовали на ПК в начале, середине 1990-х».

По мере того, как автомобили приближаются к мечте компании Google о роботизированных авто, все больше опций становятся потенциально уязвимыми для атак. Миллер и Валашек задействовавали функции самостоятельной парковки Тойоты и Форда, например, чтобы захватить рулевое управление. Автомобиль, такой как Mercedes-Benz S-класса 2014 года, который может следить за движением в пробке (система stop-and-go) или следовать за машиной напротив, без участия водителя, может дать хакеру еще больше возможностей для атаки, говорит аналитик Gartner Group Тило Козловски.

В то же время, Миллер и Валашек утверждают, что лучший способ убедить автомобильные компании обеспечить их машины защитой, показать, что может быть с многотонной ракетой на колесах. Лучше, чтобы угнали цифровой внедорожник сейчас, чем когда злоумышленники возьмут его под контроль. «Если единственное, что сдерживает вас от сбоя вашего автомобиля является то, что никто не говорит об этом, — говорит Миллер, — то вы подвергаетесь риску в любом случае».