Перед специалистом в области информационной безопасности, в частности пентестером, стоят задачи эффективного решения головоломок по поиску и эксплуатации уязвимостей исследуемых систем. Немаловажным элементом любой работы по тестированию защищенности инфраструктуры заказчика является проверка беспроводных сетей. Значительно повысить эффективность такой проверки помогут специализированные инструменты, уже о пятой итерации одного из которых я сегодня вам расскажу.

Описание устройства

WiFi Pineapple — это продукт предприимчивых американцев, которые заказали у китайцев Wi-Fi роутер с двумя беспроводными интерфейсами и одним проводным, написали под него прошивку на базе OpenWRT и напичкали утилитами для взлома\перехвата и анализа трафика.

У устройства 3 сетевых интерфейса (2 беспроводных с возможностью работы в режиме монитора и 1 проводной ), 1 USB порт для флешки\3-4G модема\GPS-треккера и слот для microSD карт.

Так же на корпусе устройства есть набор тумблеров, сочетание которых позволяет запускать устройство с пакетом заранее присвоенных выбранному сочетанию команд, что сокращает время предварительной настройки, если задача является типовой и регулярной.

Возможности

Спектр возможностей устройства впечатляет, в нем есть почти все необходимое для аудита беспроводных сетей и перехвата трафика.

Главной фичей среди прочих важных является инструмент принудительного соединения с роутером беспроводных клиентов: связка утилит Karma и PineAP. Действует она следующим образом:

Все беспроводные устройства, не подключенные в данный момент к сети WiFi активно пытаются это сделать, рассылая запросы в поисках знакомых им точек доступа, к которым ранее осуществлялось подключение (откройте список сетей на своем смартфоне — наверняка он довольно длинный). Karma отвечает на эти запросы, представляясь той точкой доступа, которую ищет клиент. Это распространяется только на запросы открытых сетей, не защищенных шифрованием WEP/WPA/WPA2, но как правило почти у каждого в списке есть хоть один публичный хотспот, к которому он когда-либо подключался в кафе или другом общественном месте. На данный момент эффективность работы Karma снизилась, так как новые устройства и версии ОС стремятся обезопасить пользователей от этой уязвимости и тут на сцену выходит PineAP, который действует по противоположному Karma принципу- он не ждет запроса, вместо этого бомбардирует клиента запросами на подключение по списку SSIDов, который можно вести как вручную, так и собирать утилитой Autoharvest. Сочетание двух этих методов дает очень высокую вероятность зацепить беспроводного клиента на точку доступа.

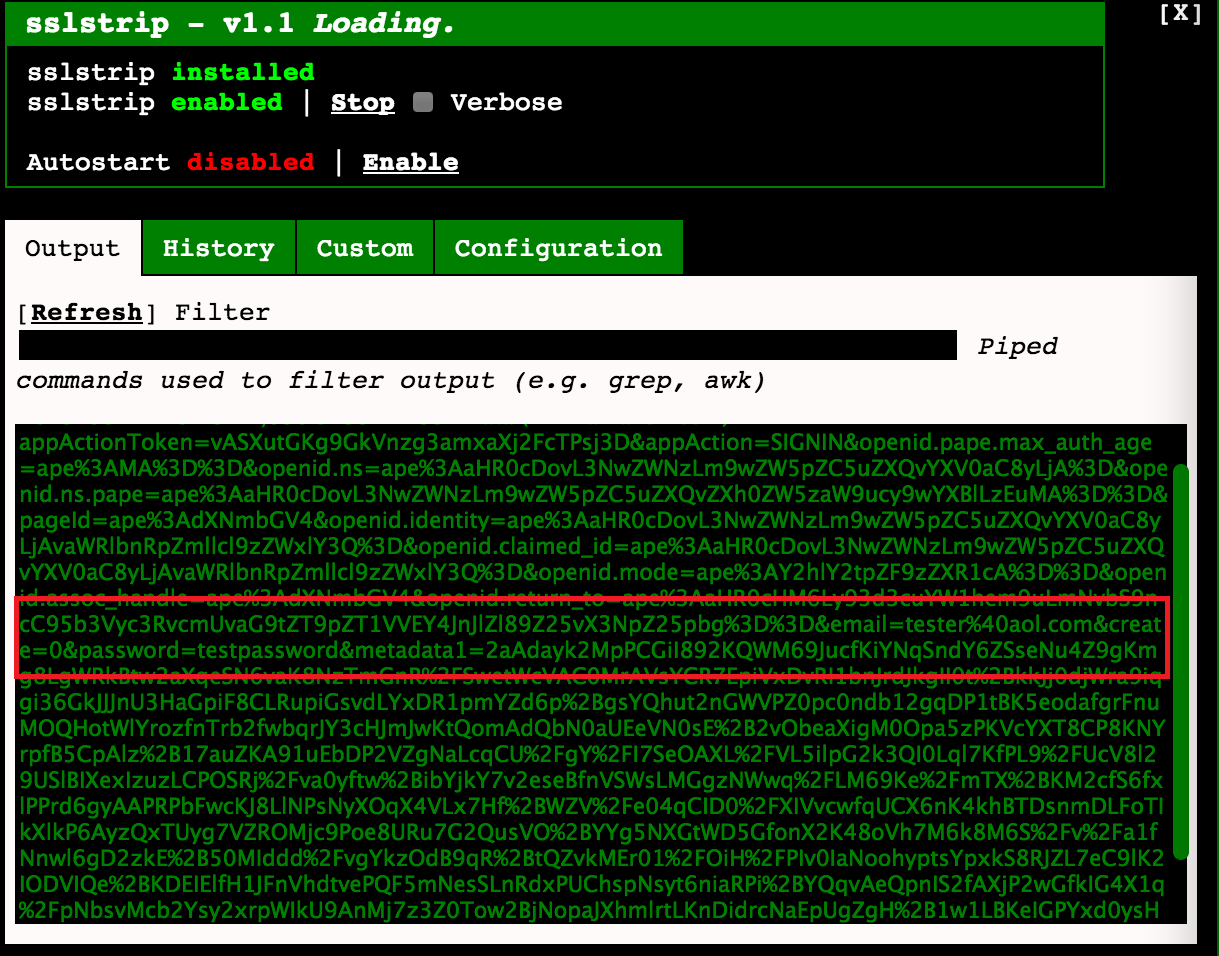

Вторым королем нашего «ананаса» является SSLStrip, который несмотря на постепенную потерю актуальности все еще остается важнейшим инструментом перехвата данных. Этот MITM модуль обнаруживает попытку клиента соединиться по HTTPS-протоколу и навязывает ему HTTP соединение, в свою очередь устанавливая HTTPS соединение с точкой назначения. Невнимательный клиент ничего не замечая вводит свои учетные данные и они тут же попадают в журнал.

WiFi Pineapple построен по модульному принципу — в нем изначально установлены только базовые элементы, а остальные компоненты по желанию можно загрузить прямо из интерфейса управления с сайта разработчиков. Среди них есть такие замечательные инструменты, как ethercap, tcpdump, nmap, инструмент глушения других точек доступа deauth(принудительно посылает команды разъединения клиентам чужих точек доступа), dnsspoof, urlsnarf, инструмент взлома WPS-сервисов reaver\bully на выбор, и другие полезные инструменты. Хочу заметить, что все сразу запустить не получится — железка довольно слабенькая и много сервисов одновременно не выдерживает, уходя в ребут.

Управление устройством осуществляется через веб-интерфейс, хотя можно и удаленно по SSH(для удаленного доступа к установленной в целевой точке системе предусмотрен автоматически поднимающийся при включении обратный SSH-туннель). Веб интерфейс в целом годный, но работает неидеально и иногда слишком быстрая и активная работа с ним приводит к перезагрузке устройства, благо все нужные сервисы можно выставить в автостарт. Все компоненты можно обновлять прямо из интерфейса, новые прошивки так же устанавливаются на лету.

Комплект поставки

Мне в руки попала версия Elite, которая помимо самого роутера включает в себя ударопрочный водонепроницаемый кейс и аккумулятор на 15000 mAh, что в сумме дает систему всепогодного наружного размещения с автономностью в 12 часов непрерывной работы, так же в комплекте идет буклет по быстрой настройке, зарядное устройство, удлиннители антенны для выноса рожек за корпус кейса и патч-корд.

Первичная настройка

Как бы просто ни выглядела настройка в буклете и многочисленных хау-ту, без обработки напильником нам никак не обойтись.

а) Мобильный Интернет

Если мы делаем мобильный комплекс, то нам не обойтись без автономного выхода в интернет, то есть обязательно понадобится USB-modem, однако из коробки девайс с ними дружит очень плохо и как есть просто не стал работать с моим Huawei E3372 (Мегафон М150-2). Модем пришлось разлочить, перепрошить на HILINK-прошивку и расширенный web-интерфейс(она превращает его в автономный USB-роутер, видимый системой как Eth1 интерфейс и не требующий какой-либо дополнительной настройки на хосте). Подробные инструкции можно найти на 4pda.ru в теме, посвященной этому модему. Самое забавное, что после разлочки и перепрошивки скорость доступа в сеть Интернет выросла в невероятные 3 раза, приблизившись к 50 мегабитам в секунду. Таким образом после всего колдовства с модемом мы получаем в недрах нашего «ананаса» еще один сетевой интерфейс Eth1, через который пускаем трафик, поменяв параметры /etc/config/network и /etc/config/dhcp. Важно не забыть выключить DHCP-сервер на web-интерфейсе самого модема (в моем случае он жил по адресу 192.168.8.1), иначе все клиенты будут ходить напрямую в Интернет, минуя все ваши ловушки.

б) AutoSSH удаленный доступ

Так же нам необходим удаленный доступ к устройству для контроля и чтения логов не дожидаясь возврата прибора. Для этого придется поднимать у себя OpenSSH сервер с включенным GatewayForwarding, а дальше все зависит от везения. Например в моем случае SSH-сервер работал не на стандартном порту, поэтому произвести подключение к нему средствами интерфейса «ананаса» не удалось, пришлось делать все вручную.

Порядок такой:

- 1. Из веб-интерфейса «ананаса» генерируем публичный ключ

- 2. Заходим на «ананас» по ssh и с него идем по ssh на наш ssh-сервер по паролю, это действие добавит наш сервер в known_hosts

- 3. с «ананаса» через scp высылаем authorized_keys на наш сервер.

- 4. Через веб-интерфейс запускаем autossh на «ананасе»

- 5. Пробуем с сервера подключиться на localhost -p <заданный на ананасе обратный порт>

Если все сделано правильно — получим постоянный консольный доступ на наш прибор.

в) Логи

Модули можно устанавливать как во внутреннюю память устройства, так и на SD-карту, однако некоторые модули могут вести себя некорректно в случае установки на карту, например нежно любимый нами SSLStrip. Внутренней памяти у устройства очень мало, а логи с перехваченными данными модули хранят в своих папках. Поэтому нам нужно в корне SD-карты (/sd/) сделать какую-то папку(например, банальное, logs) и слинковать ее с папкой логов модуля в /pineapple/components/infusions/sslstrip/include/logs

Выводы

WiFi Pineapple Mark V показал себя полезным в хозяйстве пентестера инструментом, помогающим найти точку входа в ситуациях, когда кажется, что инфраструктура клиента безупречна, а персонал в высшей степени ответственен и технически подкован. Прибор не без недостатков — слабенький 400MHz процессор с трудом справляется с возложенными на прибор задачами и часто уходит в ребут при попытке задействовать сразу несколько модулей, с другой стороны поняв его пределы можно распределить задачи таким образом, чтобы оптимально использовать «ананас» без ненужных перебоев в работе.

Технология захвата беспроводных клиентов Karma и PineAP не идеальна, никто не обещает, что ваше устройство тут же подключится к «ананасу» оказавшись в радиусе его действия, но вероятность такого исхода для устройств на всех популярных видах ОС крайне высока. SSLStrip постепенно отмирает, особенно мало толку от него при захвате трафика мобильных девайсов, ведь большинство приложений авторизуется по методу OAuth 2.0 и толку от перехваченных токенов не так много, как от паролей в чистом виде. Однако популярные мессенджеры социальных сетей все еще передают данные открытым текстом, а доступ к сервисам через браузеры все еще производится по сочетанию логин/пароль, что делает инструмент по прежнему эффективным в деле перехвата данных.

И не стоит забывать о других возможностях «ананаса», таких как взлом WPS, подмену DNS и вывод клиентов на поддельные страницы, захват куки и многое другое. Однозначно устройство интересное и стоит своих денег, а тем, кто опасается хулиганов с такими приборами — советую чистить свой список известных беспроводных сетей от открытых сетей и не подсаживаться на сомнительные точки доступа.