WikiLeaks продолжает тянуть жилы из ЦРУ, понемножку публикуя порции документов о хакерских инструментах, которые используются американцами для шпионажа. Разведчики вынуждены один за другим выводить эти инструменты из оборота, потому что теперь они рассекречены.

WikiLeaks продолжает тянуть жилы из ЦРУ, понемножку публикуя порции документов о хакерских инструментах, которые используются американцами для шпионажа. Разведчики вынуждены один за другим выводить эти инструменты из оборота, потому что теперь они рассекречены.1 июня 2017 года WikiLeaks обнародовала документацию на программу Pandemic — это минифильтр файловой системы под Windows, который распространяет вредоносные файлы. Программа Pandemic подменяет содержимое файлов во время их копирования по SMB. Вместо оригинального содержимого получателю приходит произвольный файл с тем же названием (это может быть троянизированная версия оригинальной программы — на GT ранее публиковался список программ, для которых ЦРУ выпустила троянизированные версии, это VLC Player Portable, IrfanView, Chrome Portable, Opera Portable, Firefox Portable, Kaspersky TDSS Killer Portable, Notepad++, Skype, 7-Zip Portable, Portable Linux CMD Prompt, 2048 и многие другие). Таким образом осуществляется быстрое распространение вирусного кода по локальной сети.

Чтобы замаскировать свои действия, оригинальный файл на сервере остаётся неизменным, но получатель при копировании этого файла получает уже версию с трояном. Очень эффективное и простое оружие. Оно особенно подходит для установки на файл-серверы, откуда осуществляется массовое копирование файлов. Представьте, что все файлы на сервере чисты, проверены антивирусом и не содержат ничего подозрительного. Но при их копировании вы получаете версию с трояном.

Pandemic поддерживает замену кода в 20 файлах одновременно с максимальным размером файла 800 МБ. Система может осуществлять подмену по указанному списку удалённых пользователей (целей).

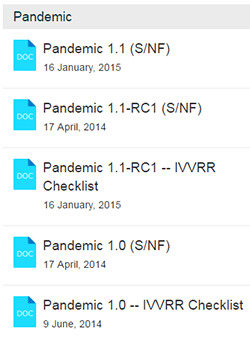

Как видно из названия, единственный заражённый компьютер в локальной сети рассматривается в качестве своеобразного «пациента ноль», с которого начинается массовое заражение — пандемия. Из документов не ясно, становятся ли новые заражённые машины тоже разносчиками инфекции, как и «пациент ноль». Наверное, такое возможно, если агент выбирает произвольную полезную нагрузку до 800 МБ, которую хочет включить в подменяемые файлы. В документации на Pandemic 1.1 от 16 января 2015 года указано, что установка закладки Pandemic на сервер занимает всего 15 секунд, хотя (опять же) документация умалчивает, как именно нужно устанавливать инструмент.

После установки в реестре создаётся 2 подключа и 3 значения, так что программа может продолжать работать после перезагрузки сервера.

Среди ключей конфигурационной утилиты есть ключ, который задаёт время жизни на сервере в минутах, время задержки перед началом работы, название устройства для деинсталлирования по требованию в удалённом режиме, список SID для заражения (максимум 64 идентификатора), отдельный список SID, которых нельзя заражать, путь для сохранения журнала и другие параметры.

В комплект поставки инструмента входят файлы

Pandemic_Builder.exe и Control.dll, а после компиляции с требуемыми параметрами создаётся файл pandemic_AMD64.bin (или pandemic_x86.bin для 32-битной версии).В руководстве сказано, что инструмент не проверяет содержимое файла при его замене (кроме самого факта существования файла), поэтому агентам следует быть аккуратными: «Если вы случайно зададите файл .txt для замены файла .exe, то могут возникнуть проблемы, — предупреждает документация. — Проверьте дважды файл, который вы используете для замены».

Pandemic — очередной шпионский инструмент ЦРУ, о котором ранее не было известно общественности.

7 марта 2017 года сайт WikiLeaks начал публикацию коллекции секретных документов Центрального разведывательного управления США 7 марта 2017 года в рамках проекта Vault 7. Первая и самая большая часть коллекции Year Zero содержит 8761 файл, в том числе список разнообразных зловредов, вирусов, троянов, десятков 0day-эксплойтов и полезной нагрузки для них, систем удалённого управления и соответствующая документация. Всего во всех частях коллекции — сотни миллионов строк кода. По мнению активистов Wikileaks, после такой утечки ЦРУ теряет контроль над большей частью своего хакерского арсенала.

Файлы получены из сети с высокой степенью защиты в Центре киберразведки ЦРУ, расположенного в Лэнгли, шт. Виргиния. До сих пор неизвестно, какой информатор (предатель) слил документы в WikiLeaks, либо они были похищены в результате взлома.

Сейчас вместо папок с файлами лежат pdf со списком файлов. Джулиан Ассанж обещал после проверки выложить сами файлы, но WikiLeaks с этим не спешит. Но даже в нынешнем виде по объёму опубликованных документов первая часть Vault 7 (Year Zero) уже превосходит объём всех документов АНБ, полученных от Эдварда Сноудена и опубликованных в течение трёх лет.

После марта WikiLeaks по капле выдаёт очередные порции документов — это маленькие точечные подборки с описанием конкретных инструментов ЦРУ. Например, подборка из 12 документов о взломе iPhone и Mac в 2008-2013 гг. или фреймворк Marble для обфусцирования кода и комментариев, чтобы ввести в заблуждение противника относительно страны происхождения программы. Обычно документы публикуются раз в неделю.

Джулиан Ассанж говорил, что первая порция Year Zero представляет собой менее 1% от общей подборки документов ЦРУ Vault 7. Но если он продолжит публиковать файлы такими темпами, то это может тянуться вечно.