Знакомьтесь: Веста Матвеева – эксперт в области информационной безопасности Group-IB.

Специализация: расследование киберпреступлений.

Чем известна: Веста регулярно участвует не только в расследованиях, но и в задержаниях, допросах и обысках участников хакерских групп. За 6 лет провела десятки экспертиз — технических разборов инцидентов в роли криминалиста, после чего перешла в отдел расследований Group-IB, успешно раскрыла несколько дел и продолжает работать в этом направлении.

Предыстория появления этого материала: Веста приехала в Университет Иннополис по приглашению преподавателей и студентов программы магистратуры Разработка безопасных систем и сетей в рамках курса CyberCrime and Forensics (Киберпреступления и компьютерная криминалистика). Она прочитала лекцию о том, как глобализируется киберпреступность, какие тактики и инструменты используются для атак на финансовые и промышленные организации и какими методами пользуются киберкриминалисты для поиска злоумышленников. С Вестой встретились ребята из отдела по связям с общественностью Иннополиса и задали немало вопросов. Самое интересное – мы включили в этот материал в виде цитат.

Моя работа – это не просто выбор в пользу работодателя, это скорее моральный выбор, соответствующий моим жизненным ценностям, образу жизни. Перед нами стоит глобальная цель — мы боремся с киберпреступностью, помогая бизнесу и отдельным пользователям, ставшим жертвами кибератаки, найти тех, кто за ней стоит и довести злоумышленников до скамьи подсудимых. Мы работаем с такими инцидентами каждый день, знаем как думает злоумышленник, какие методы использует, какую тактику выбирает и какие инструменты применяет для взлома. От качества нашей работы зависит масштаб последствий атаки. Я и мои коллеги проводим много времени на работе: исследуем, изучаем, учимся, читаем, делимся опытом.

Постоянное самообучение, совершенствование инструментария и актуализация знаний — это единственно верный путь для того, чтобы быть способными противостоять преступникам и расследовать даже самые сложные компьютерные преступления.

Криминалистика – это спринт, а расследования – это марафон. Специалисты Лаборатории компьютерной криминалистики Group-IB участвуют в реагировании на инциденты информационной безопасности, происходящие в реальном времени: нередко им приходитс�� оперативно выезжать на место преступления, восстанавливать хронологию атаки, искать скомпрометированные данные. Часто рабочий день не нормирован: при инциденте нельзя всё бросить и уйти домой, потому что рабочее время закончилось. У злоумышленников нет графика работы или выходных: простаивание с нашей стороны может быть фатальным для пострадавшей компании. Аналогична схема работы в рамках оперативно-разыскных мероприятий, например, когда мы участвуем в обыске, исследуя информацию накопителей, образов, серверов с технической точки зрения. Всё доводится до конца: если нужно работать сутки — работаем сутки, если несколько дней — значит несколько. Но в остальное время, когда не нужно «спасать» условный банк, мы проводим исследование данных, делаем экспертизы и работаем в обычном режиме, как все нормальные люди. Ну или почти так же.

Проработав в лаборатории компьютерной криминалистики Group-IB 6 лет, мне захотелось попробовать себя в сфере расследований. Здесь другая специфика работы: больше аналитики, масштабнее задачи. Целью расследования является идентификация преступной группы, которая стоит за атакой, ее инфраструктуры. В силу возможности анонимизации в Интернете, компьютерные преступления расследуются не быстро. Бывает, мы задерживаемся, когда оперативно необходимо помочь пострадавшей стороне. Например, ребенок ушел из дома и наc родители или правоохранительные органы просят проанализировать его активность в социальных сетях, форумах, чтобы понять, с кем он общался, кто может знать о побеге, о предполагаемом месте, где он может находиться в данный момент. Другой пример: идет мощная DDoS-атака на какой-либо ресурс, связанный с электронной коммерцией. Час простоя такого сайта может стоить компании сотни тысячи, а иногда миллионы рублей. От нас требуется оперативно установить источники атаки и блокировать её.

Расследование — длительный процесс. Самые долгие дела обычно связаны с крупными преступными группами, которые занимаются целевыми атаками, кражами денег через интернет-банк или мобильные приложения финансовых организаций. Они уделяют большое внимание тому, как скрыть свою личность — используют несколько цепочек серверов для доступа к ресурсам, применяют шифрование, постоянно переписывают программы для атак. Таких людей по одному инциденту не найти. Только по нескольким делам набирается материал, с которым можно работать, но даже тогда процесс поиска длится долго. Чтобы понять, кто стоит за преступлением, обычно требуется около полугода (иногда дольше), ещё длительное время (обычно это годы) необходимо, чтобы собрать доказательную базу для проведения задержания и обыска.

Задержание участников хакерской преступной группы Cron — итог совместной работы МВД и Group-IB.

Самое быстрое расследование длилось один день. Нам сообщили, что злоумышленники получили доступ к серверам банка. Мы выехали на место, разбирались несколько часов до тех пор, пока не поняли, что в банке проводился тест на проникновение. Такие тесты делаются, чтобы оценить защиту инфраструктуры компании. Знает о них обычно руководство, п��оверяя, как команда отработает ситуацию. Дальше не составило труда понять, что именно этот аудит стал причиной обращения к нам.

Каждое расследование уникально. Начиная с технических моментов, когда мы пытаемся понять используемые сервисы, идентифицировать инструменты для оценки технического уровня злоумышленника, и заканчивая зацепками по IP-адресам, телефонам, почте, анализом социальных сетей, форумов, объявлений на общедоступных и скрытых хакерских ресурсах в Darknet. Нет шаблона, по которому можно раскрыть дело. Это всегда аналитика большого количества источников информации. Например, в инцидентах с использованием вредоносной программы, нужно понимать, как она работает, куда обращается, кто регистрировал эти серверы, кто и как распространял программы (проводил заражение устройств).

Базовые подходы в нашей работе не меняются, но изменяются инструменты и то, что мы исследуем. Те же данные в операционных системах от версии к версии меняются: структура, формат, подходы. Например, если раньше все использовали ICQ, переписка в которой хранилась в открытом виде и, при проведении экспертизы диска, к ней можно было получить доступ, то сейчас многие мессенджеры используют шифрование. Это значительно усложняет получение, так называемых, «цифровых доказательств».

Иногда в работе мы утыкаемся в стену, но, по моему опыту, в ней есть дверь. Бывают запросы, решение которых неочевидно в виду их технических особенностей. Именно такие случаи не отпускают: приходишь домой и в своё свободное время ищешь выход из ситуации, думаешь, как распутать дело.

На моем опыте была экспертиза, в которой нужно было доказать, что злоумышленник действительно причастен к инциденту, потому что одно только наличие вредоносной программы на компьютере недостаточно для возбуждения уголовного дела. Этим пользуется защита подозреваемых, выстраивая позицию по принципу: программа не работала на компьютере или подозреваемый не подключался к ней во время инцидента. В этом деле журналы работы программы, предоставляющей удаленный доступ, в зашифрованном виде хранились какое-то время на компьютере жертвы, а потом отправлялись на сервер злоумышленника и удалялись.

Мне потребовалось несколько дней, чтобы понять, как решить задачу: восстановить из свободной области файловой системы журналы работы программы до зашифрования (фрагменты оперативной памяти). Повезло, что не перезаписался и момент инцидента. Это позволило мне доказать, что во время хищения денежных средств злоумышленник подключался к компьютеру параллельно с жертвой.

«Хакер» — это собирательный образ. Говоря о преступлениях, этот термин используется для простоты, но на самом деле так называют всех специалистов, которые знают, как обходить системы компьютерной безопасности. Самые серьезные преступники в этой сфере делятся на несколько категорий:

Финансово мотивированные хакеры. Их цель – деньги. Похищают реквизиты доступа от интернет-банка, данные платежных карт или атакуют серверы организаций, на которых проводятся платежные операции;

Прогосударственные хакеры. Эти люди ведут слежку в промышленных и в финансовых организациях, они часто остаются незамеченными и воруют документацию, переписку, секреты, технологии. Считается, что за такими группами стоят государства: Lazarus Group, Equation Group, Black Energy, Fancy Bear. Известны случаи, когда такие группы проводили слежку на энергетических предприятиях, пытаясь получить доступ к управлению оборудованием.

В 2010 году Equation Group заразила компьютеры в Иране, чтобы помешать производству ядерного оружия. Это был первый известный случай промышленной атаки, когда злоумышленники получили доступ к оборудованию Siemens, влияя на технологический процесс. Energetic Bear и Black Energy — две другие группы, работающие в области атак на промышленные объекты. Последняя создала инструмент Industroyer, позволяющий контролировать протоколы, по которым общается оборудование, и отправлять им команды. Их громкое «достижение» — блэкаут на Украине, когда в некоторых регионах страны они отключили электричество на 75 минут.

Самая крупная сумма хищения в российском банке, в расследовании которого я участвовала как технический специалист, составляла 700 млн рублей. Сначала деньги идут на оплату всех звеньев преступной группы, обеспечение, поддержку сервисов и инфраструктуры. Оставшуюся часть ключевые участники группы тратят на обеспечение своей безопасности и иногда предметы роскоши – машины, яхты, квартиры. Лидер группы всегда осознает риски того, чем он занимается, знает, что к нему могут прийти с обыском в любую минуту, поэтому, я думаю, у него нет ощущения полной безопасности.

Сложности интересны. Есть злоумышленники, которые тщательно прорабатывают техническую реализацию краж. Учитывают, как их будут искать, как работает механизм атаки, меняя способы проникновения. Такие дела очень интересны специалистам.

Один случай произошёл в банке, из которого украли деньги. На первый взгляд — обычно дело: получение доступа к АРМ КБР (автоматизированное рабочее место клиента Банка России). Такая схема использовалась несколькими группами, начиная с 2013 г. Особенность этого случая состояла в том, что злоумышленники имели доступ к каждому компьютеру внутри организации, в том числе и в филиалах. Для этого на одном компьютере в сети они запустили компьютерный червь, который работал исключительно в оперативной памяти компьютера. То, что сейчас модно называть fileless (бестелесная программа). Другими словами, они устроили контролируемую бот-сеть внутри банка. Пока хотя бы один зараженный компьютер будет включён, он снова и снова будет заражать машины компании.

Встал логичный вопрос: как почистить сеть? Испробовав технические способы, мы поняли, что лучшее решение в этой ситуации — единовременно выключить все компьютеры во всех филиалах банка, на что банк и согласился. Таким образом, мы добились очистки оперативной памяти, в автозагрузке червя не было. Это было уникальное мероприятие по масштабам. В обычной ситуации мы бы никогда не смогли сразу отключить все серверы компании.

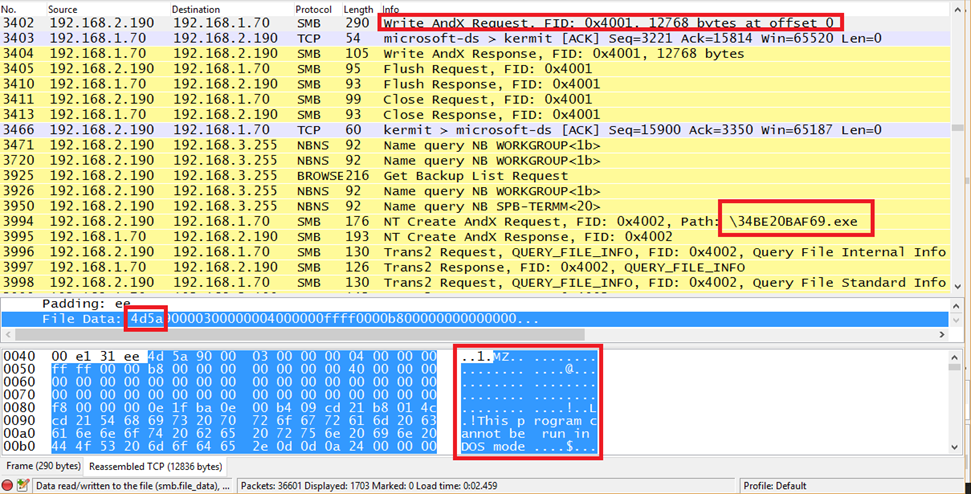

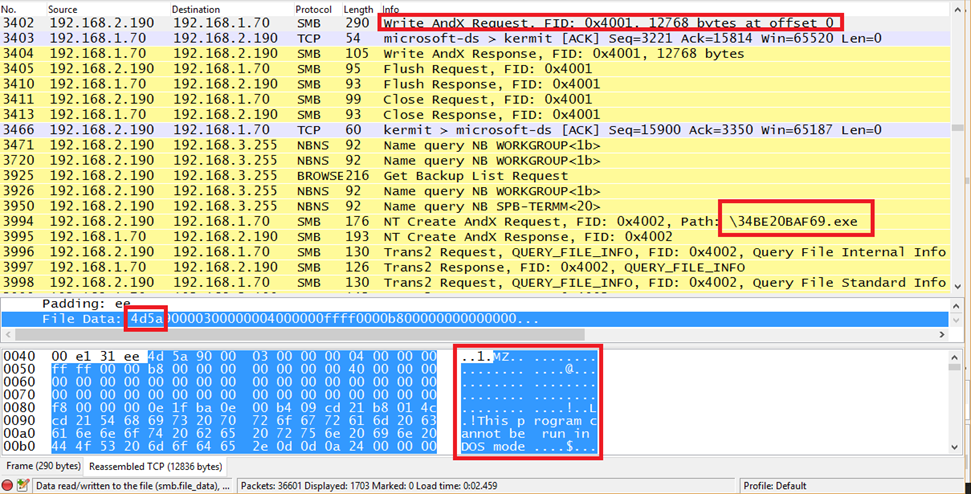

Фрагмент червя, передающегося в момент заражения в сетевом трафике

Все хакеры ошибаются. Нужно просто дождаться этого момента. Дело группы Cobalt – самой агрессивной и успешной хакерской группы последних лет – я считаю одним их интереснейших за время работы. Она начала действовать в России в 2016 году, атакуя банки и финансовые организации по всему миру и похищая огромные денежные средства. По данным Европола, за все время её работы ей удалось вывести со счетов своих жертв порядка 1 млрд евро. Cobalt — это пример целевых (целенаправленных) атак. В работе они использовали вполне легальный инструмент для тестов на проникновение Cobalt Strike. Интересной особенностью полезной нагрузки, которая устанавливалась злоумышленниками при получении доступа к компьютеру в организации, была возможность управлять компьютерами в сети, даже теми, которые не подключены к Интернету. Это было не похоже на действия других преступных групп, с которыми мы сталкивались. Cobalt постоянно меняли локации своих атак, тестировали новые инструменты и почти 2 года они были неуловимы для киберкриминалистов и правоохранительных органов. Лидера Cobalt арестовали весной этого года в испанском городе Аликанте. Сейчас он ждет суда.

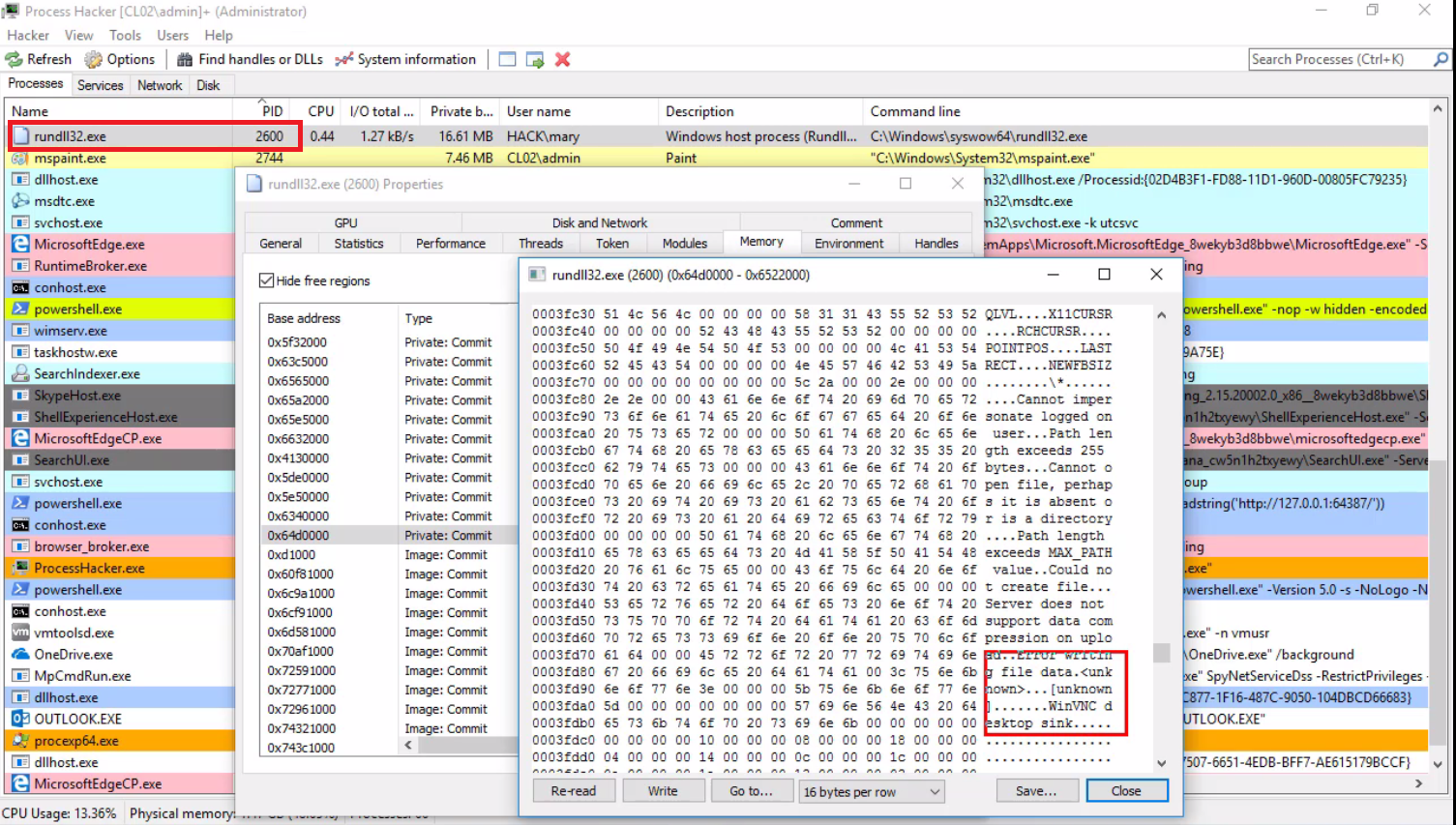

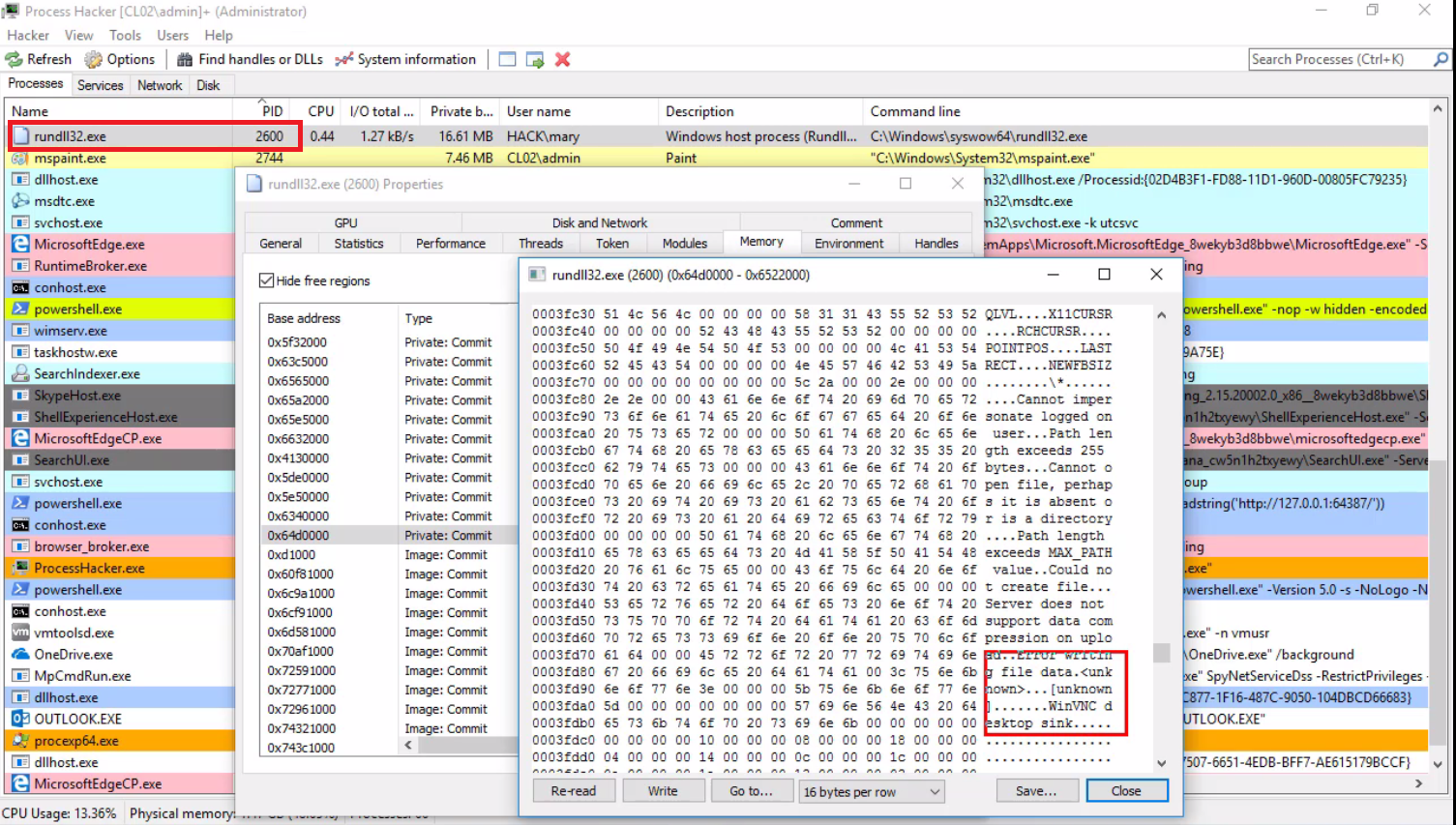

Инжектированный код полезной нагрузки, предоставляющий доступ по VNC

В обысках и при задержании подозреваемого важна внезапность. Хакеры зачастую хорошо подкованы технически, и, если не застать их врасплох, они успевают активировать защиту данных на устройствах (например, шифрование), которую бывает сложно обойти, или, наоборот, постараться уничтожить данные. Обычно задержание происходит рано, пока человек ещё не успел уйти из дома: в 6—7 утра, или наоборот, когда он точно проснулся и включил компьютер – зависит от специфики его работы. Если обыск происходит в компании, то оперативная группа приходит к открытию офиса. Методы задержания зависят от правоохранительных органов: в бизнес-центрах сотрудникам правоохранительных органов иногда просто достаточно продемонстрировать служебное удостоверение, чтобы их пропустили в определённую компанию. Задержание физического лица — более сложная процедура, потому что подозреваемого нужно заставить открыть дверь, например, представиться курьером. В некоторых случаях, чтобы избежать уничтожения данных, в квартиру проникают более радикально: с крыши на тросах, ломая окна.

Только лидер хакерской группы знает всю схему готовящегося преступления. В хакерских группах роли чётко распределены и дробятся, поэтому киберпреступление от начала до конца проводит не один человек. Лидер группы нанимает исполнителей определённых задач: настроить сервер, написать и распространить программу, обеспечить защиту вредоносного софта от антивирусов. Такими людьми могут оказаться и обыкновенные мальчишки, интересующиеся информационными технологиями и иногда даже не подозревающие, что участвуют в преступной группе.

Как правило, с человеком связывается аноним и предлагает деньги за определённую работу по принципу: «Можешь настроить сервер? — Могу». Скорее всего, организатор не скажет исполнителю, для чего нужен этот сервер.

Другое дело, когда человек разрабатывает программу, перехватывающую данные, и при этом знает, что её можно использовать в мошеннических целях. Иногда такие программы покупают у третьего лица и автор не информирован о том, как мошенники её используют: для перехвата пароля к аккаунту «ВКонтакте» или данных банковской карты. Такая же история с человеком, который «криптует» программу от антивирусов — он должен осознавать, что для легальных целей такие программы не создаются. Человека, распространяющего вредоносную программу, уже можно привлечь по статье 273 УК РФ.

В России законодательство по уголовному преследованию людей, совершивших киберпреступление, требует доработки. Раньше за такие правонарушения чаще всего давали условные сроки, даже если хакеры похищали значительные суммы денег. Это не пугало и не мотивировало людей отказаться от того, чем они занимаются. С 2014 года положение дел стало лучше, после того как осудили членов группы Carberp на реальные большие сроки.

Карьера в киберкриминалистике или расследованиях компьютерных преступлений – это карьера самоучки. Для того чтобы получить работу в компьютерной криминалистике, у человека должен быть технический бэкграунд. Я закончила МИФИ, факультет «Информационная безопасность», когда в России ещё не обучали криминалистике. Нам преподавали основы системного администрирования, защиты периметра, средств защиты и их принципы работы. Еще мы изучали языки программирования, как работают вредоносные программы, как преодолевать защитные механизмы операционных систем.

Человеку с техническим опытом, понимающему, как работают операционные системы, как построена сеть, как передаются, крадутся и защищаются данные, хватит знаний, чтобы устроиться на работу в сфере компьютерной криминалистики. При условии того, что он углубится в специфику области. В нашей компании есть примеры, когда приходили люди и без технического образования — им было сложнее, потому что сперва пришлось освоить базовые знания.

Тем, кто интересуется криминалистикой я советую к прочтению File System Forensic Analysis (Brian Carrier) — базовую книгу по работе файловых систем, что важно для области. Network Forensics (Sherri Davidoff) и The Art of Memory Forensics (Michael Hale Ligh) — еще две книги, которые должен изучить каждый уважающий себя криминалист, чтобы участвовать в расследовании современных киберпреступлений. Для исследования мобильных устройств могу посоветовать Practical Mobile Forensics (Oleg Skulkin).

Чтобы понимать, что происходит в криминалистике, необходимо читать тематические статьи и блоги об успешных кейсах и личном опыте. Но не нужно ждать, что в интернете будут делиться секретами поимки хакеров — эти дела засекречены в рамках уголовных дел. А о том, как люди анализируют данные, можно прочитать на международных и российских ресурсах: блог SANS Institute (также есть курс по криминалистике, выпускают книги и пишут статьи), ForensicFocus, ну и Хабр.

Но самое интересное в моей работе — это решать «загадку»: придумывать нестандартные способы и мыслить нешаблонно, чтобы найти брешь в уловках злоумышленников.

Специализация: расследование киберпреступлений.

Чем известна: Веста регулярно участвует не только в расследованиях, но и в задержаниях, допросах и обысках участников хакерских групп. За 6 лет провела десятки экспертиз — технических разборов инцидентов в роли криминалиста, после чего перешла в отдел расследований Group-IB, успешно раскрыла несколько дел и продолжает работать в этом направлении.

Предыстория появления этого материала: Веста приехала в Университет Иннополис по приглашению преподавателей и студентов программы магистратуры Разработка безопасных систем и сетей в рамках курса CyberCrime and Forensics (Киберпреступления и компьютерная криминалистика). Она прочитала лекцию о том, как глобализируется киберпреступность, какие тактики и инструменты используются для атак на финансовые и промышленные организации и какими методами пользуются киберкриминалисты для поиска злоумышленников. С Вестой встретились ребята из отдела по связям с общественностью Иннополиса и задали немало вопросов. Самое интересное – мы включили в этот материал в виде цитат.

Моя работа – это не просто выбор в пользу работодателя, это скорее моральный выбор, соответствующий моим жизненным ценностям, образу жизни. Перед нами стоит глобальная цель — мы боремся с киберпреступностью, помогая бизнесу и отдельным пользователям, ставшим жертвами кибератаки, найти тех, кто за ней стоит и довести злоумышленников до скамьи подсудимых. Мы работаем с такими инцидентами каждый день, знаем как думает злоумышленник, какие методы использует, какую тактику выбирает и какие инструменты применяет для взлома. От качества нашей работы зависит масштаб последствий атаки. Я и мои коллеги проводим много времени на работе: исследуем, изучаем, учимся, читаем, делимся опытом.

Постоянное самообучение, совершенствование инструментария и актуализация знаний — это единственно верный путь для того, чтобы быть способными противостоять преступникам и расследовать даже самые сложные компьютерные преступления.

Криминалистика – это спринт, а расследования – это марафон. Специалисты Лаборатории компьютерной криминалистики Group-IB участвуют в реагировании на инциденты информационной безопасности, происходящие в реальном времени: нередко им приходитс�� оперативно выезжать на место преступления, восстанавливать хронологию атаки, искать скомпрометированные данные. Часто рабочий день не нормирован: при инциденте нельзя всё бросить и уйти домой, потому что рабочее время закончилось. У злоумышленников нет графика работы или выходных: простаивание с нашей стороны может быть фатальным для пострадавшей компании. Аналогична схема работы в рамках оперативно-разыскных мероприятий, например, когда мы участвуем в обыске, исследуя информацию накопителей, образов, серверов с технической точки зрения. Всё доводится до конца: если нужно работать сутки — работаем сутки, если несколько дней — значит несколько. Но в остальное время, когда не нужно «спасать» условный банк, мы проводим исследование данных, делаем экспертизы и работаем в обычном режиме, как все нормальные люди. Ну или почти так же.

Проработав в лаборатории компьютерной криминалистики Group-IB 6 лет, мне захотелось попробовать себя в сфере расследований. Здесь другая специфика работы: больше аналитики, масштабнее задачи. Целью расследования является идентификация преступной группы, которая стоит за атакой, ее инфраструктуры. В силу возможности анонимизации в Интернете, компьютерные преступления расследуются не быстро. Бывает, мы задерживаемся, когда оперативно необходимо помочь пострадавшей стороне. Например, ребенок ушел из дома и наc родители или правоохранительные органы просят проанализировать его активность в социальных сетях, форумах, чтобы понять, с кем он общался, кто может знать о побеге, о предполагаемом месте, где он может находиться в данный момент. Другой пример: идет мощная DDoS-атака на какой-либо ресурс, связанный с электронной коммерцией. Час простоя такого сайта может стоить компании сотни тысячи, а иногда миллионы рублей. От нас требуется оперативно установить источники атаки и блокировать её.

Расследование — длительный процесс. Самые долгие дела обычно связаны с крупными преступными группами, которые занимаются целевыми атаками, кражами денег через интернет-банк или мобильные приложения финансовых организаций. Они уделяют большое внимание тому, как скрыть свою личность — используют несколько цепочек серверов для доступа к ресурсам, применяют шифрование, постоянно переписывают программы для атак. Таких людей по одному инциденту не найти. Только по нескольким делам набирается материал, с которым можно работать, но даже тогда процесс поиска длится долго. Чтобы понять, кто стоит за преступлением, обычно требуется около полугода (иногда дольше), ещё длительное время (обычно это годы) необходимо, чтобы собрать доказательную базу для проведения задержания и обыска.

Задержание участников хакерской преступной группы Cron — итог совместной работы МВД и Group-IB.

Самое быстрое расследование длилось один день. Нам сообщили, что злоумышленники получили доступ к серверам банка. Мы выехали на место, разбирались несколько часов до тех пор, пока не поняли, что в банке проводился тест на проникновение. Такие тесты делаются, чтобы оценить защиту инфраструктуры компании. Знает о них обычно руководство, п��оверяя, как команда отработает ситуацию. Дальше не составило труда понять, что именно этот аудит стал причиной обращения к нам.

Каждое расследование уникально. Начиная с технических моментов, когда мы пытаемся понять используемые сервисы, идентифицировать инструменты для оценки технического уровня злоумышленника, и заканчивая зацепками по IP-адресам, телефонам, почте, анализом социальных сетей, форумов, объявлений на общедоступных и скрытых хакерских ресурсах в Darknet. Нет шаблона, по которому можно раскрыть дело. Это всегда аналитика большого количества источников информации. Например, в инцидентах с использованием вредоносной программы, нужно понимать, как она работает, куда обращается, кто регистрировал эти серверы, кто и как распространял программы (проводил заражение устройств).

Базовые подходы в нашей работе не меняются, но изменяются инструменты и то, что мы исследуем. Те же данные в операционных системах от версии к версии меняются: структура, формат, подходы. Например, если раньше все использовали ICQ, переписка в которой хранилась в открытом виде и, при проведении экспертизы диска, к ней можно было получить доступ, то сейчас многие мессенджеры используют шифрование. Это значительно усложняет получение, так называемых, «цифровых доказательств».

Иногда в работе мы утыкаемся в стену, но, по моему опыту, в ней есть дверь. Бывают запросы, решение которых неочевидно в виду их технических особенностей. Именно такие случаи не отпускают: приходишь домой и в своё свободное время ищешь выход из ситуации, думаешь, как распутать дело.

На моем опыте была экспертиза, в которой нужно было доказать, что злоумышленник действительно причастен к инциденту, потому что одно только наличие вредоносной программы на компьютере недостаточно для возбуждения уголовного дела. Этим пользуется защита подозреваемых, выстраивая позицию по принципу: программа не работала на компьютере или подозреваемый не подключался к ней во время инцидента. В этом деле журналы работы программы, предоставляющей удаленный доступ, в зашифрованном виде хранились какое-то время на компьютере жертвы, а потом отправлялись на сервер злоумышленника и удалялись.

Мне потребовалось несколько дней, чтобы понять, как решить задачу: восстановить из свободной области файловой системы журналы работы программы до зашифрования (фрагменты оперативной памяти). Повезло, что не перезаписался и момент инцидента. Это позволило мне доказать, что во время хищения денежных средств злоумышленник подключался к компьютеру параллельно с жертвой.

«Хакер» — это собирательный образ. Говоря о преступлениях, этот термин используется для простоты, но на самом деле так называют всех специалистов, которые знают, как обходить системы компьютерной безопасности. Самые серьезные преступники в этой сфере делятся на несколько категорий:

Финансово мотивированные хакеры. Их цель – деньги. Похищают реквизиты доступа от интернет-банка, данные платежных карт или атакуют серверы организаций, на которых проводятся платежные операции;

Прогосударственные хакеры. Эти люди ведут слежку в промышленных и в финансовых организациях, они часто остаются незамеченными и воруют документацию, переписку, секреты, технологии. Считается, что за такими группами стоят государства: Lazarus Group, Equation Group, Black Energy, Fancy Bear. Известны случаи, когда такие группы проводили слежку на энергетических предприятиях, пытаясь получить доступ к управлению оборудованием.

В 2010 году Equation Group заразила компьютеры в Иране, чтобы помешать производству ядерного оружия. Это был первый известный случай промышленной атаки, когда злоумышленники получили доступ к оборудованию Siemens, влияя на технологический процесс. Energetic Bear и Black Energy — две другие группы, работающие в области атак на промышленные объекты. Последняя создала инструмент Industroyer, позволяющий контролировать протоколы, по которым общается оборудование, и отправлять им команды. Их громкое «достижение» — блэкаут на Украине, когда в некоторых регионах страны они отключили электричество на 75 минут.

Самая крупная сумма хищения в российском банке, в расследовании которого я участвовала как технический специалист, составляла 700 млн рублей. Сначала деньги идут на оплату всех звеньев преступной группы, обеспечение, поддержку сервисов и инфраструктуры. Оставшуюся часть ключевые участники группы тратят на обеспечение своей безопасности и иногда предметы роскоши – машины, яхты, квартиры. Лидер группы всегда осознает риски того, чем он занимается, знает, что к нему могут прийти с обыском в любую минуту, поэтому, я думаю, у него нет ощущения полной безопасности.

Сложности интересны. Есть злоумышленники, которые тщательно прорабатывают техническую реализацию краж. Учитывают, как их будут искать, как работает механизм атаки, меняя способы проникновения. Такие дела очень интересны специалистам.

Один случай произошёл в банке, из которого украли деньги. На первый взгляд — обычно дело: получение доступа к АРМ КБР (автоматизированное рабочее место клиента Банка России). Такая схема использовалась несколькими группами, начиная с 2013 г. Особенность этого случая состояла в том, что злоумышленники имели доступ к каждому компьютеру внутри организации, в том числе и в филиалах. Для этого на одном компьютере в сети они запустили компьютерный червь, который работал исключительно в оперативной памяти компьютера. То, что сейчас модно называть fileless (бестелесная программа). Другими словами, они устроили контролируемую бот-сеть внутри банка. Пока хотя бы один зараженный компьютер будет включён, он снова и снова будет заражать машины компании.

Встал логичный вопрос: как почистить сеть? Испробовав технические способы, мы поняли, что лучшее решение в этой ситуации — единовременно выключить все компьютеры во всех филиалах банка, на что банк и согласился. Таким образом, мы добились очистки оперативной памяти, в автозагрузке червя не было. Это было уникальное мероприятие по масштабам. В обычной ситуации мы бы никогда не смогли сразу отключить все серверы компании.

Фрагмент червя, передающегося в момент заражения в сетевом трафике

Все хакеры ошибаются. Нужно просто дождаться этого момента. Дело группы Cobalt – самой агрессивной и успешной хакерской группы последних лет – я считаю одним их интереснейших за время работы. Она начала действовать в России в 2016 году, атакуя банки и финансовые организации по всему миру и похищая огромные денежные средства. По данным Европола, за все время её работы ей удалось вывести со счетов своих жертв порядка 1 млрд евро. Cobalt — это пример целевых (целенаправленных) атак. В работе они использовали вполне легальный инструмент для тестов на проникновение Cobalt Strike. Интересной особенностью полезной нагрузки, которая устанавливалась злоумышленниками при получении доступа к компьютеру в организации, была возможность управлять компьютерами в сети, даже теми, которые не подключены к Интернету. Это было не похоже на действия других преступных групп, с которыми мы сталкивались. Cobalt постоянно меняли локации своих атак, тестировали новые инструменты и почти 2 года они были неуловимы для киберкриминалистов и правоохранительных органов. Лидера Cobalt арестовали весной этого года в испанском городе Аликанте. Сейчас он ждет суда.

Инжектированный код полезной нагрузки, предоставляющий доступ по VNC

В обысках и при задержании подозреваемого важна внезапность. Хакеры зачастую хорошо подкованы технически, и, если не застать их врасплох, они успевают активировать защиту данных на устройствах (например, шифрование), которую бывает сложно обойти, или, наоборот, постараться уничтожить данные. Обычно задержание происходит рано, пока человек ещё не успел уйти из дома: в 6—7 утра, или наоборот, когда он точно проснулся и включил компьютер – зависит от специфики его работы. Если обыск происходит в компании, то оперативная группа приходит к открытию офиса. Методы задержания зависят от правоохранительных органов: в бизнес-центрах сотрудникам правоохранительных органов иногда просто достаточно продемонстрировать служебное удостоверение, чтобы их пропустили в определённую компанию. Задержание физического лица — более сложная процедура, потому что подозреваемого нужно заставить открыть дверь, например, представиться курьером. В некоторых случаях, чтобы избежать уничтожения данных, в квартиру проникают более радикально: с крыши на тросах, ломая окна.

Только лидер хакерской группы знает всю схему готовящегося преступления. В хакерских группах роли чётко распределены и дробятся, поэтому киберпреступление от начала до конца проводит не один человек. Лидер группы нанимает исполнителей определённых задач: настроить сервер, написать и распространить программу, обеспечить защиту вредоносного софта от антивирусов. Такими людьми могут оказаться и обыкновенные мальчишки, интересующиеся информационными технологиями и иногда даже не подозревающие, что участвуют в преступной группе.

Как правило, с человеком связывается аноним и предлагает деньги за определённую работу по принципу: «Можешь настроить сервер? — Могу». Скорее всего, организатор не скажет исполнителю, для чего нужен этот сервер.

Другое дело, когда человек разрабатывает программу, перехватывающую данные, и при этом знает, что её можно использовать в мошеннических целях. Иногда такие программы покупают у третьего лица и автор не информирован о том, как мошенники её используют: для перехвата пароля к аккаунту «ВКонтакте» или данных банковской карты. Такая же история с человеком, который «криптует» программу от антивирусов — он должен осознавать, что для легальных целей такие программы не создаются. Человека, распространяющего вредоносную программу, уже можно привлечь по статье 273 УК РФ.

В России законодательство по уголовному преследованию людей, совершивших киберпреступление, требует доработки. Раньше за такие правонарушения чаще всего давали условные сроки, даже если хакеры похищали значительные суммы денег. Это не пугало и не мотивировало людей отказаться от того, чем они занимаются. С 2014 года положение дел стало лучше, после того как осудили членов группы Carberp на реальные большие сроки.

Карьера в киберкриминалистике или расследованиях компьютерных преступлений – это карьера самоучки. Для того чтобы получить работу в компьютерной криминалистике, у человека должен быть технический бэкграунд. Я закончила МИФИ, факультет «Информационная безопасность», когда в России ещё не обучали криминалистике. Нам преподавали основы системного администрирования, защиты периметра, средств защиты и их принципы работы. Еще мы изучали языки программирования, как работают вредоносные программы, как преодолевать защитные механизмы операционных систем.

Человеку с техническим опытом, понимающему, как работают операционные системы, как построена сеть, как передаются, крадутся и защищаются данные, хватит знаний, чтобы устроиться на работу в сфере компьютерной криминалистики. При условии того, что он углубится в специфику области. В нашей компании есть примеры, когда приходили люди и без технического образования — им было сложнее, потому что сперва пришлось освоить базовые знания.

Тем, кто интересуется криминалистикой я советую к прочтению File System Forensic Analysis (Brian Carrier) — базовую книгу по работе файловых систем, что важно для области. Network Forensics (Sherri Davidoff) и The Art of Memory Forensics (Michael Hale Ligh) — еще две книги, которые должен изучить каждый уважающий себя криминалист, чтобы участвовать в расследовании современных киберпреступлений. Для исследования мобильных устройств могу посоветовать Practical Mobile Forensics (Oleg Skulkin).

Чтобы понимать, что происходит в криминалистике, необходимо читать тематические статьи и блоги об успешных кейсах и личном опыте. Но не нужно ждать, что в интернете будут делиться секретами поимки хакеров — эти дела засекречены в рамках уголовных дел. А о том, как люди анализируют данные, можно прочитать на международных и российских ресурсах: блог SANS Institute (также есть курс по криминалистике, выпускают книги и пишут статьи), ForensicFocus, ну и Хабр.

Но самое интересное в моей работе — это решать «загадку»: придумывать нестандартные способы и мыслить нешаблонно, чтобы найти брешь в уловках злоумышленников.