Изображение: Knownsec 404 Team

Исследователи информационной безопасности из Knownsec 404 Team изучили патч для обнаруженной в марте уязвимости в Confluence и опубликовали код для её эксплуатации. Использование этой ошибки безопасности позволяет злоумышленникам получить возможность выполнения любых команд на сервере Confluence и загрузки вредоносного ПО.

Вскоре после публикации эксплоита к уязвимости, эксперты PT ESC обнаружили массовые попытке ее эксплуатации. Рассказываем, в чем проблема и как защититься.

В чем проблема

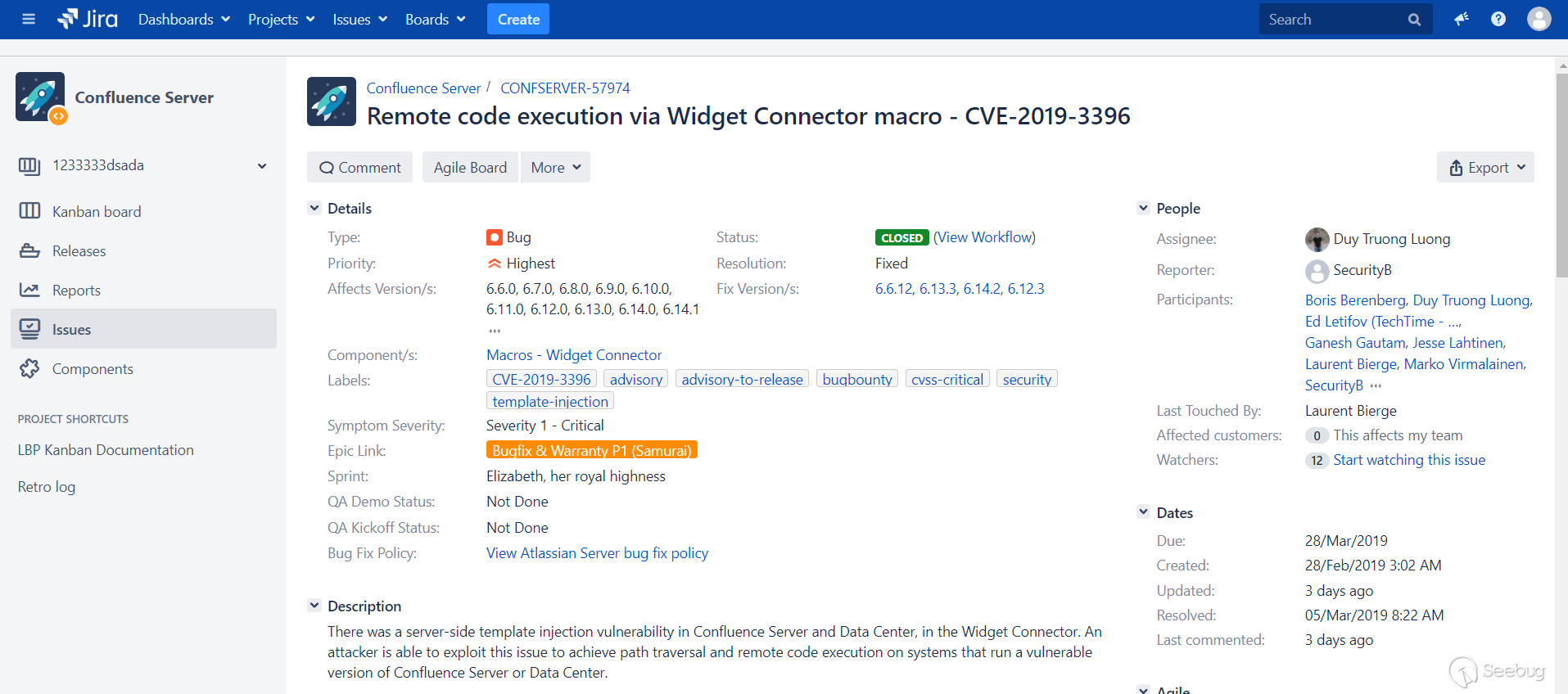

Уязвимость CVE-2019-3396 возникла из-за ошибки в коде модуля Widget Connector в Confluence Server. С её помощью злоумышленник может заставить уязвимый Confluence загрузить вредоносный шаблон со своего сервера и исполнить любые команды. Атака не требует авторизации на сервере.

В опубликованном разработчиками Confluence из компании Atlassian бюллетене безопасности, уязвимость описана так:

Атакующий может эксплуатировать уязвимость для осуществления инъекций шаблонов на стороне сервиса, обхода пути и удаленного исполнения кода на системах с уязвимыми Confluence Server и Data Server.

Помимо этого, исследователи из Assetnote и DEVCORE обнаружили уязвимость CVE-2019-3395 в плагине WebDAV. Она позволяет производить подделку запросов на стороне сервера (Server Side Request Forgery, SSRF). Хакеры могут отправлять случайные HTTP и WebDAV-запросы с уязвимых экземпляров Confluence Server и Data Server.

Уязвимые версии ПО:

- Все версии 1.x.x, 2.x.x, 3.x.x, 4.x.x и 5.x.x

- Все версии 6.0.x, 6.1.x, 6.2.x, 6.3.x, 6.4.x, и 6.5.x

- Все версии 6.6.x до 6.6.12

- Все версии 6.7.x, 6.8.x, 6.9.x, 6.10.x и 6.11.x

- Все версии 6.12.x до 6.12.3

- Все версии 6.13.x до 6.13.3

- Все версии 6.14.x до 6.14.2

Ошибка исправлена:

- В версии 6.6.12 и более поздних версиях 6.6.x

- В версии 6.12.3 и более поздних версиях 6.12.x

- В версии 6.13.3 и более поздних версиях 6.13.x

- В версии 6.14.2 и выше.

Эксплуатац��я

Детали уязвимости были опубликованы 10 апреля, а уже на следующий день эксперты Positive Technologies ESC обнаружили массовое сканирование портов 8090 в интернете – это стандартный порт для сервера Confluence.

Обнаружить попытки атаки просто: она всегда будет сопровождаться входящими POST-запросами на URL /rest/tinymce/1/macro/preview и, в случае взлома сервера, исходящими запросами на FTP-сервер злоумышленника на загрузку файла с расширением .vm. По данным поискового сервиса ZoomEye, в интернете доступно по меньшей мере 60,000 серверов Confluence.

Кроме того, эксперты стали свидетелями заражения серверов Confluence вредоносным ПО Linux Spike Trojan, ранее известного как MrBlack. Он представляет собой ELF-файл и главным образом предназначен для проведения DDoS-атак.

При попадании в систему вредонос закрепляется с помощью файла rc.local и стартует при каждом запуске зараженного компьютера. После запуска, в отдельном потоке и в бесконечном цикле, он собирает информацию о системе и отправляет на контролируемый атакующими C2 сервер. Среди собираемых данных информация о процессоре, сетевых интерфейсах и запущенных процессах. После этого в отдельном потоке запускается бесконечный цикл, в котором он отправляет на сервер строку “VERSONEX:1|1|1|1|1|Hacker”, а в ответ ждет команду.

Команды которые может выполнить вредонос:

- выполнить команду через shell

- начать DDOS

- завершить работу

Команда для DDOS содержит в себе зашифрованные AES адреса серверов, на которые необходимо начать атаку. Вредонос расшифровывает с помощью вшитого ключа.

Доступные варианты DDOS атаки:

- SYN flood

- LSYN flood

- UDP flood

- UDPS flood

- TCP flood

- CC flood

Как защититься

Уязвимость CVE-2019-3396 была исправлена 20 марта 2019 года. На сайте Atlassian доступен бюллетень безопасности с её описанием и списком версий с исправлением. Для исправления уязвимости пользователям необходимо обновить систему до версий, включенных в патч.

Также, для обнаружения попыток эксплуатации уязвимости CVE-2019-3396 и активности Linux Spike мы разработали правила для Suricata IDS: