Когда дело доходит до кибербезопасности, то, как правило, ни одна организация не является на 100% защищенной. Даже в организациях с передовыми технологиями защиты могут быть проблемные моменты в ключевых элементах — таких как люди, бизнес-процессы, технологии и связанные с ними точки пересечения.

Есть множество услуг по проверке уровня защищенности: анализ безопасности систем и приложений, тестирование на проникновение, оценка осведомленности персонала в вопросах информационной̆ безопасности и т.д. Однако из-за постоянного изменения ландшафта киберугроз, появления новых инструментов и преступных групп возникают новые типы рисков, которые трудно выявить с помощью традиционных способов анализа защищенности.

На этом фоне наиболее реалистичным и продвинутым подходом к тестированию безопасности,

по нашему мнению, являются киберучения в формате Red Teaming — непрерывная оценка защищённости информационных систем, готовности специалистов по реагированию на инциденты и устойчивости инфраструктуры к новым видам атак, в том числе APT (Advanced Persistent Threat, сложная постоянная угроза, целевая кибератака). Проводя Red Teaming и практикуя реагирование на контролируемые атаки, внутренняя команда безопасности может повысить свои навыки по обнаружению ранее незамеченных угроз, чтобы остановить реальных злоумышленников на ранних стадиях атаки и предотвратить материальный и репутационный ущерб для бизнеса.

О том, как проходят киберучения в формате Red Teaming, рассказывает Вячеслав Васин (vas-v), ведущий аналитик департамента Аудита и Консалтинга Group-IB.

Red Teaming. Что это?

Red Teaming – комплексный и максимально реалистичный способ проверки способности организации к отражению сложных кибератак с использованием продвинутых методов и инструментов из арсенала хакерских группировок.

Основная идея данного упражнения не только выявить потенциально слабые стороны, которые не были обнаружены с помощью стандартных методологий тестирования, но и оценить способность организации предотвращать, обнаруживать и реагировать на кибератаки.

Red Teaming помогает организации понять:

- как средства безопасности защищают важные активы

- корректно ли настроена система оповещения и мониторинга

- какие возможности открываются злоумышленнику во внутренней инфраструктуре, если ресурсы ее пользователя скомпрометированы

Поэтому все должно быть по-настоящему и максимально реалистично: служба безопасности Заказчика (Blue Team) не информируется о начале работ, чтобы Красная команда (Red Team) могла смоделировать действия реальных атакующих на основе специального анализа угроз и оценить возможность «взлома» инфраструктуры.

Киберучения в формате Red Teaming максимально эффективны для компаний со зрелым уровнем информационной безопасности. Они никак не ограничены по времени воздействия и сосредоточены на достижении поставленных целей, будь то получение доступа к сетевым узлам или чувствительной информации любыми доступными способами.

От поставленных целей зависят и основные сценарии Red Teaming, которые уникальны для каждого Заказчика.

Наиболее часто используемые сценарии включают:

- захват леса Active Directory

- доступ к устройствам топ-менеджмента

- имитацию «кражи» чувствительных данных клиента или интеллектуальной собственности

Read Teaming vs. Penetration Testing

Несмотря на то, что в Red Teaming и тестировании на проникновение применяются схожие инструменты кибератаки, цели и результаты обоих исследований сильно отличаются.

Red Teaming

В процессе Red Teaming имитируются реальные и целенаправленные атаки на всю организацию. Преимущество такого подхода заключается в непрерывном исследовании информационных систем для достижения целей. Такая глубокая проверка дает исчерпывающее понимание того, насколько защищена инфр��структура, осведомлены сотрудники и эффективны внутренние процессы организации, когда она подвергается реальной атаке.

Penetration Testing

В ходе данного исследования специалисты по тестированию на проникновение осуществляют попытки эксплуатации обнаруженных уязвимостей и повышения своих привилегий, чтобы оценить возможный риск от данных воздействий. Данное тестирование не проверяет готовность к обнаружению и реагированию на инциденты информационной безопасности.

Далее приведены некоторые отличия работ Red Teaming и Penetration Testing:

| Red Teaming | Penetration Testing | |

|---|---|---|

| Методы атак | Все утвержденные методы, включая разрушительные, если применение таковых одобрено Заказчиком. Ориентировано на достижение согласованной цели, на демонстрацию возможности критического воздействий на организацию и на проверку людей, процессов и технологий. |

Технические методы атаки на согласованный перечень объектов, за исключением разрушительных. Социальная инженерия, если ее применение было разрешено Заказчиком. Ограниченный охват, нацелено на техническую проверку конкретных активов организации. |

| Обход систем обнаружения | Важно обойти системы обнаружения вторжений, так как при их использовании правила игры меняются. | Важно выявить технические уязвимости системы, а не уклониться от систем обнаружения вторжений. |

| Пост-эксплуатационная активность | Эксплуатация уязвимости для захвата необходимых данных и дальнейшего развития атаки. | Если доступ к данным получен, тестирование завершается. |

| Результаты | Подробный отчет с описанием всех предпринятых действий и способов достижения целей. Детальная информация обо всех скомпрометированных активах и оценка способности Заказчика вовремя обнаружить и правильно среагировать на кибератаку. |

Подробный отчет с описанием всех обнаруженных уязвимостей и уровней их риска. Детальная информация о проведенных проверках и результатах их прохождения. |

Опыт Group-IB показывает, что Red Teaming и Penetration Testing отлично дополняют друг друга. Каждое исследование по-своему важно и полезно для организации, поскольку в ходе такой комбинированной проверки удается оценить как пассивную безопасность систем, так и активную защищенность компании в целом.

Red Teaming дополняет различные формы тестирования (например, анализ кода, тестирование на проникновение и т.д.) и по мере роста организации включается в план по проверке информационной безопасности.

Далее приведено сравнение целей и результатов исследований, схожих с Red Teaming:

Наш подход

Проектная деятельность

Исследование в формате Red Teaming мы подразделяем на несколько последовательных стадий. Для повышения эффективности некоторые действия внутри основных стадий могут начинаться раньше или выполняться параллельно с другими с учетом ограниченного времени. Поэтому на практике Red Teaming процесс не является такой четкой линейной последовательностью шагов.

Далее представлены основные стадии Red Teaming работ:

Подробнее о каждой стадии можно узнать под спойлером:

Продолжительность: от 4 до 6 недель

Оцениваются текущие потребности конкретной организации и объем работ

На данной стадии уточняются ключевые моменты по проведению Red Teaming и объявляется официальный запуск проекта:

- создается рабочая группа из представителей Заказчика и Исполнителя

- определяется область работ (продолжительность, объем, запрещенные действия и т.д.)

- согласуются протоколы и форматы взаимодействия

- формируется Красная команда под потребности текущего проекта

Продолжительность: от 12 недель и более

На данной стадии Красная команда:

- производит разведку в формате Threat Intelligence

- разрабатывает сценарии, основанные на критичных функциях систем и модели угроз

- формирует план и предпринимает попытки атак на согласованные цели (активы, системы и службы, которые содержат одну или несколько критичных функций)

Стадия подразделяется на два основных этапа – киберразведка и разработка сценариев, а также тестирование в формате Red Teaming.

| Этап №1. Киберразведка и сценарии |

Красная команда проводит киберразведку. Также Заказчик может обратиться к стороннему поставщику Threat Intelligence (TI) за целевым анализом угроз (TTI Report) для исследуемого объекта, который дополнит сценарии дальнейшего тестирования и предоставит полезную информацию о Заказчике. Основная задача — изучить профиль, структуру и направление деятельности организации, определить наиболее подходящие угрозы, ключевые узлы и цели с точки зрения злоумышленника. На основании проведенных работ составляются план тестирования и перечень практических сценариев потенциальных атак для дальнейшей проверки. Разработанные сценарии учитывают не только применяемые ранее подходы, но и новые методы соответствующих субъектов угрозы. |

| Этап №2. Red Teaming тестирование |

На основании сформированного плана и сценариев Красная команда выполняет скрытые атаки на идентифицированные критичные функции или активы целевых систем. При возникновении препятствий разрабатываются альтернативные способы достижения целей, используя тактики продвинутых злоумышленников. Все работы и действия команды записываются для подготовки отчета. |

Продолжительность: от 2 до 4 недель

Red Teaming тестирование завершается и переходит на данную стадию после того, как все шаги были успешно выполнены, либо истекло выделенное на работы время

На данной стадии:

- Красная команда подготавливает отчет с описанием работ, выводами и наблюдениями по обнаружению угроз и реагированию на них и передает его Синей команде

- Синяя команда подготавливает собственный отчет с описанием предпринимаемых действий на основании хронологии отчета Красной команды

- участники процесса обмениваются результатами, анализируют их и планируют дальнейшие шаги по повышению киберустойчивости организации

Непосредственными сторонами, участвующими в процессе Red Teaming, являются:

- Белая команда – ответственный менеджер, нужные представители бизнес‑подразделений Заказчика и необходимое количество экспертов по безопасности, которые будут знать о проведении работ

- Синяя команда – служба безопасности Заказчика по обнаружению и реагированию на инциденты информационной безопасности

- Красная команда – ответственный менеджер и эксперты, имитирующие целевые атаки

Методика выполнения работ

Для имитации атак на установленную цель эксперты Group-IB пользуются проверенной методологией, которая включает мировые практики и адаптируется под конкретного Заказчика, чтобы учитывать особенности деятельности организации и не нарушать непрерывность критичных бизнес-процессов.

Жизненный цикл тестирования в формате Red Teaming проходит по модели The Cyber Kill Chain и имеет следующие обобщенные шаги: разведка, вооружение, доставка, эксплуатация, инсталляция, получение управления и выполнение действий в отношении цели.

Один из Red Teaming кейсов Group-IB

Получение доступа к Active Directory

Заказчиком выступала группа компаний в сегменте производства.

Цель – получение административного доступа к контроллеру домена Active Directory в штаб-квартире компании.

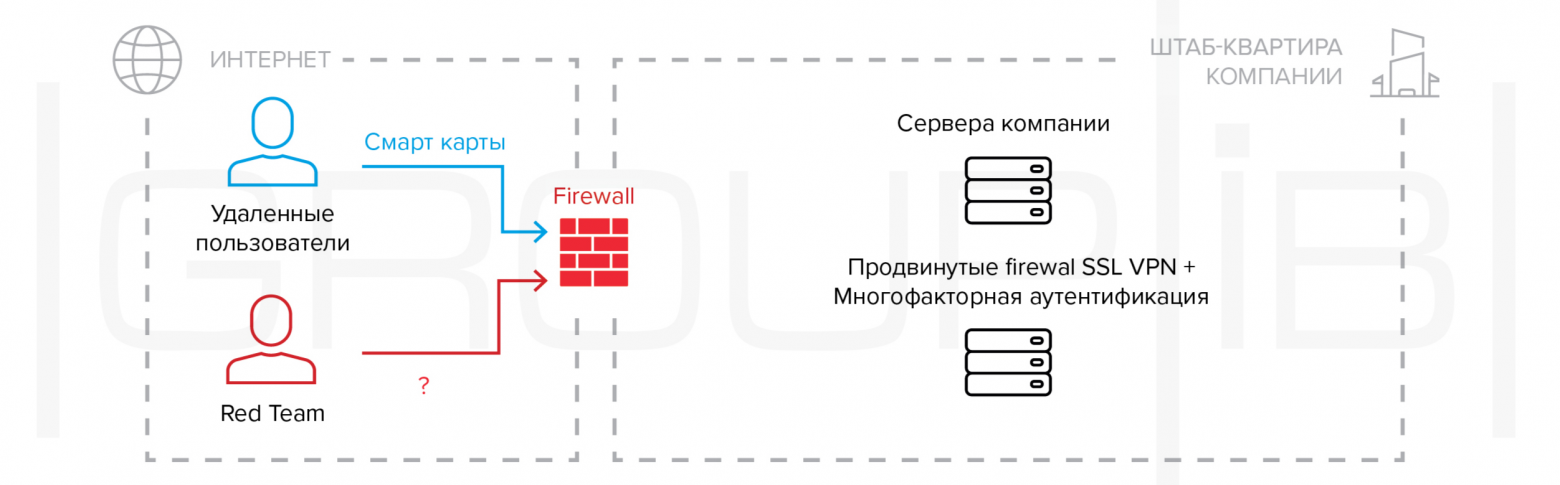

В ходе работ было установлено, что Заказчик использует многофакторную аутентификацию (смарт-карты) для всех типов доступа в штаб-квартире, включая удаленные и внешние веб-службы. Применение социальной инженерии запрещено.

Обобщенная инфраструктура промышленной компании:

Действия Group-IB и результаты

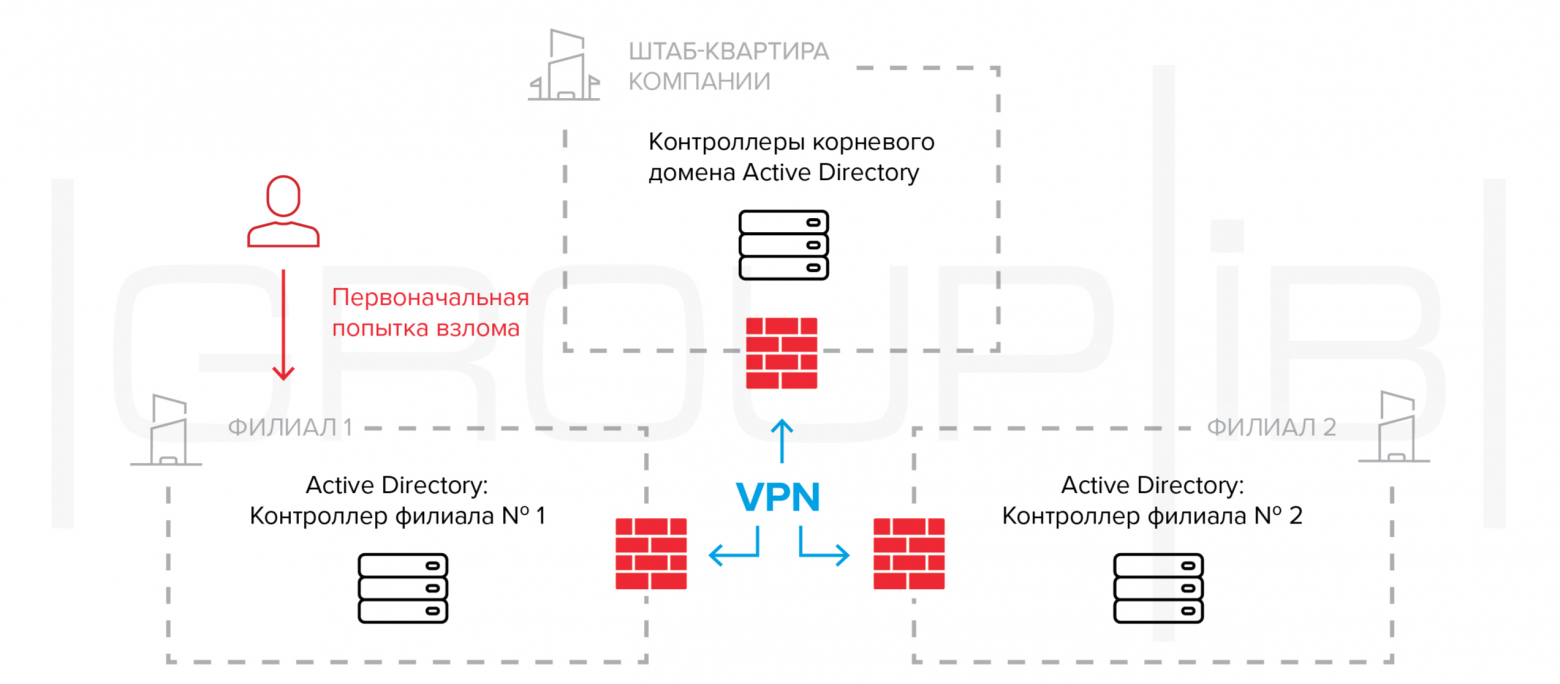

Эксперты Group-IB провели тщательную разведку и установили, что штаб-квартира приобрела 14 компаний и проводила их реорганизацию в свои филиалы во время проведения Red Teaming операций. Команде Red Team удалось получить разрешение на проведение атаки на все компании группы. Далее была «взломана» дочерняя компания со слабой защитой, в том числе контроллеры домена branch1.domain.com, и обнаружен VPN между локальными сетями подразделений (site-to-site full-mesh VPN).

Заказчик имел наполовину построенный лес доменов Active Directory для всех филиалов, но он не смог хорошо укрепить внешнюю сеть (см. рисунок ниже).

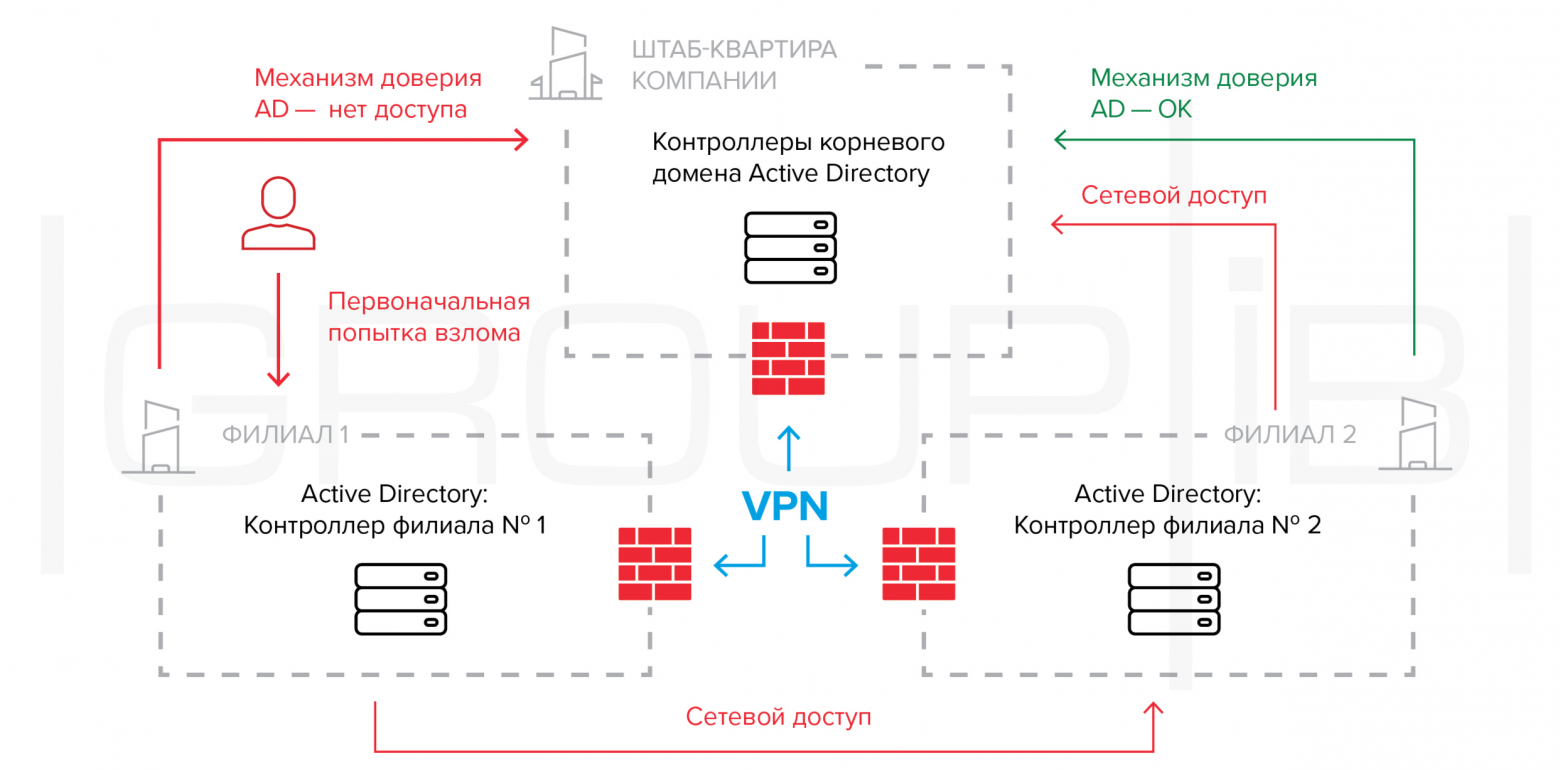

Подключение к сети было хорошо защищено. Механизмы доверия между доменами леса Active Directory не работали для контроллеров на домене branch1.domain.com. Атаку удалось распространить на branch2.domain.com, получив там права администратора домена.

Первоначальная по��ытка «взлома» Active Directory:

Применяя атаку Kerberos «golden ticket», Red Team обошла защиту c помощью смарт-карт на «низком уровне» за счет особенностей реализации самого протокола Kerberos. Эксплуатируя механизм доверия между доменами Active Directory, команде удалось получить администраторские права в головном офисе.

Получение доступа к Active Directory в головном офисе:

Таким образом контроллеры домена в штаб-квартире были «взломаны».

Эксперты Group-IB достигли цель Red Teaming проекта.

Подводим итог

Прочитав весь материал, все еще может возникнуть вопрос, почему же «киберучения»? Повторюсь, проводя Red Teaming и практикуя реагирование на контролируемые атаки, внутренняя команда безопасности может улучшить свои навыки по обнаружению ранее незамеченных угроз, чтобы остановить реальных злоумышленников на ранних стадиях атаки и предотвратить материальный и репутационный ущерб для бизнеса. Также в рамках обучения может быть проведено мероприятие по совместному воспроизведению атак и противодействию им.

Тестирование в формате Red Teaming дает организации представление о сильных и слабых сторонах кибербезопасности, а также позволяет определить план улучшений в этой области для непрерывности бизнес-процессов и защиты ценных данных.

Добавив Red Teaming в часть стратегии по безопасности, компания может измерять улучшения в безопасности с течением времени. Подобные измеримые результаты можно использовать для экономического обоснования дополнительных проектов по информационной безопасности и внедрения необходимых технических средств защиты.

Полную версию аналитического обзора о Red Teaming от Group-IB можно найти здесь.