В данной статье решим еще несколько задач. Ссылки на другие части ниже.

Первая часть: Ethernet, FTP, Telnet, HTTP, Bluetooth — основы анализа трафика. Решение задач на сети с r0от-мi.

Организационная информация

Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

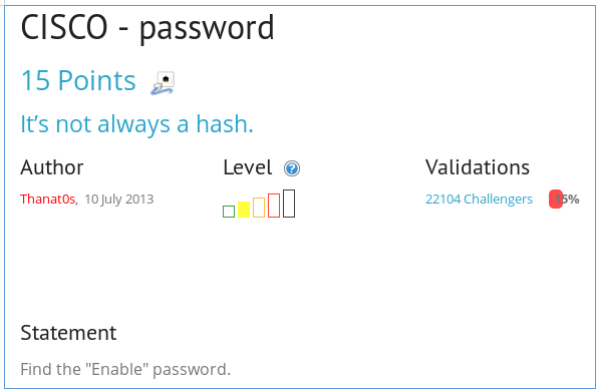

Cisco password

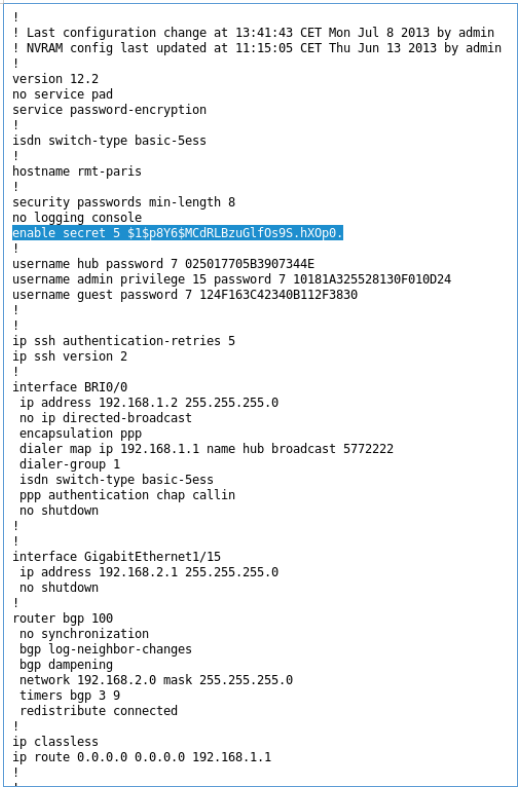

Нас просят найти enable пароль и дают конфиг cisco.

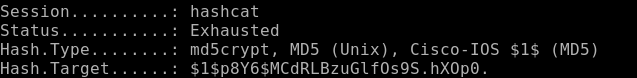

В конфиге содержится его хеш, давайте его пробрутим. Я буду испольовать hashcat.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

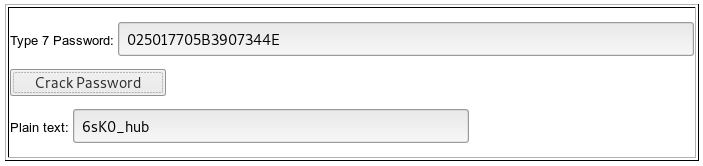

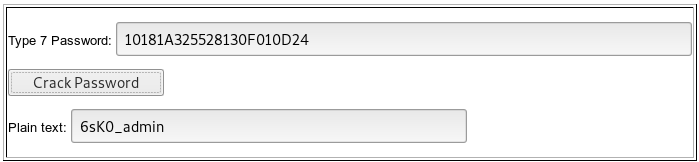

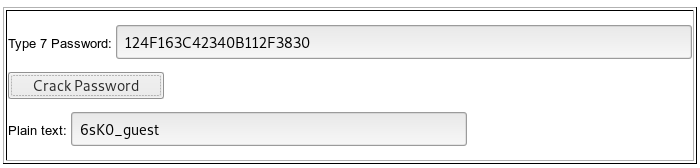

И не находим пароль. Давайте крякнем другие. Для этого можно использовать этот сайт.

Мы взломали все cisco type 7 пароли. Видим закономерность: 6sK0_имя-польователя. Давайте по похожему принципу возьмем хеш от строки 6sK0_enable. Для начала немного о формате хеша.

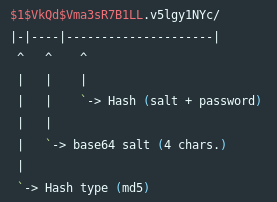

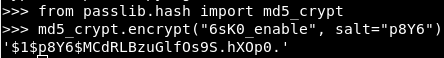

Как можно заметить, хеш состоит из трех частей. Первая часть это тип хеша (в данном случае MD5, его мы использовали в hashcat), вторая и третья часть — соль и хеш. Используем python.

Данный хеш совпадает с хешем в конфиге. Задача решена.

DNS zone transfert

Как можно понять из задания, нам необходимо выполнить передачу зоны DNS.

Передача зоны DNS — вид транзакции DNS. Является одним из механизмов синхронизации содержимого нескольких баз DNS между серверами. Информация, содержащаяся в зоне DNS может считаться конфиденциальной с точки зрения операционной безопасности. Например, ресурсные записи могут содержать сведения о роли серверов или отпечатки ключей SSH.

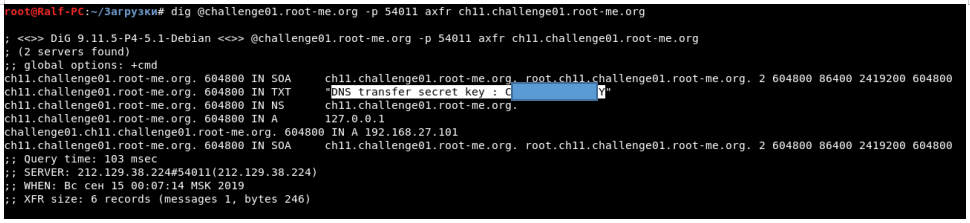

Выполнить трансфер зоны можно с помощью программы dig, где мы укаываем хост, порт, тип транзакции — axfr, и домен.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

Получаем секретный ключ.

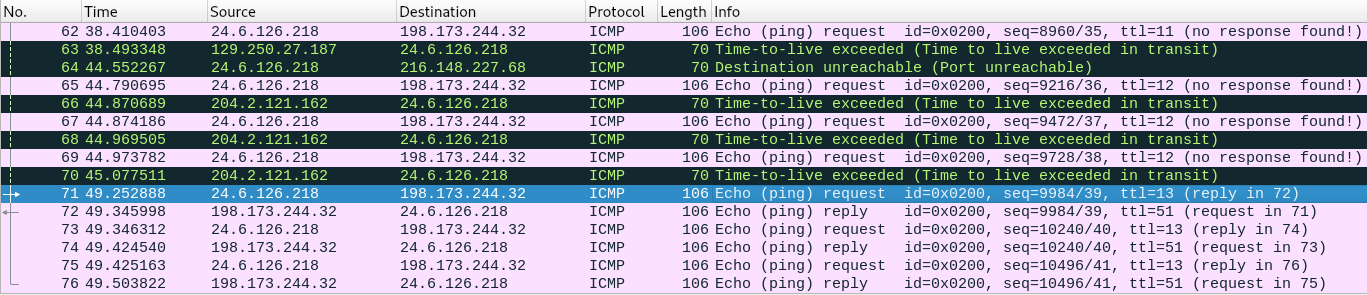

IP TTL

Нам дают дамп трафика и просят найти TTL, испольуемый для достижения целевого хоста. Это очень легко. Открываем дамп, и замечаем, что некоторые ответы отмечены черным, при этом TTL равен 11 и 12. При TTL запроса равном 13 — ответ приходит без ошибок. То есть искомый TTL — 13.

LDAP null bind

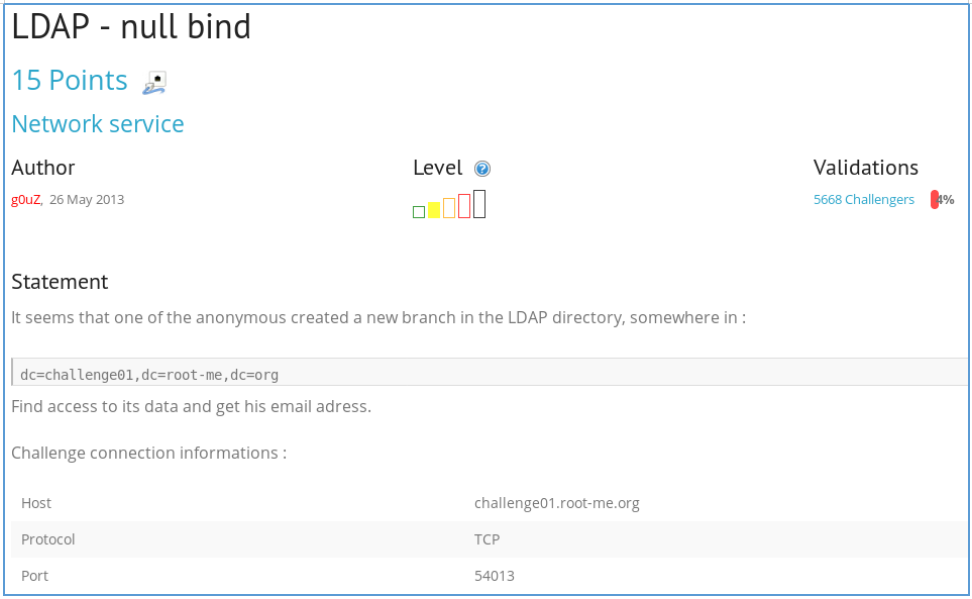

Нам нужно получить доступ к данным, откуда нужно будет выяснить адрес электронной почты.

LDAP — легкорасширяемый протокол доступа к каталогам, использующий TCP/IP и позволяющий производить операции аутентификации (bind), поиска (search) и сравнения (compare), а также операции добавления, изменения или удаления записей.

Название задания намекает на нулевой запрос. Дело в том, что такой запрос для получения информации не требует аутентификации. Тестировать будем с помощью программы ldapsearch. Немного об опциях: нам необходимо указать хост (-H), указать обычную аутентификацию (-x), уровень вложенности поиска (-s) в данном случае только в корневой записи (base), а также тип атрибутов — будем искать и пользовательские (*) и операционные(+).

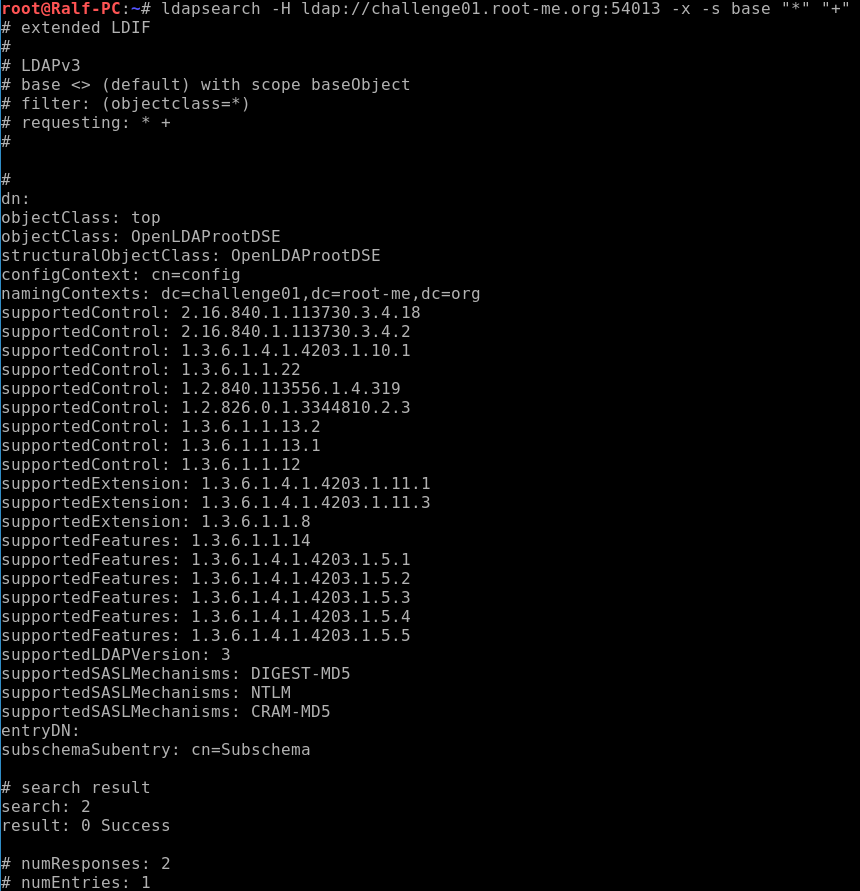

Как видим, нам вернули атрибуты, а значит предположение про нулевой запрос было верным. Причем namingContexts совпадает с тем, что дано в задании.

В предоставленном нам адресе отсутствует organization unit. Так как запрос нулевой, укажем стандартное anonymous.

Получаем данные, где находим почту.

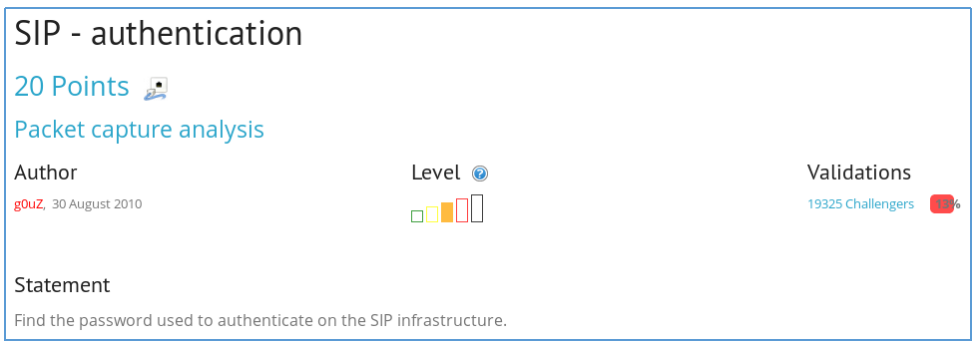

SIP authentication

Нужно найти пароль. Это очень легко, так как в последней графе содержится либо хеш либо пароль. Пробуем PLAIN… Подходит…

Я бы поспорил над сложностью данного задания и его оценке.

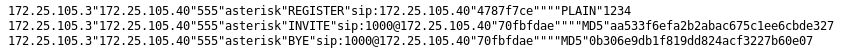

ETHERNET — Patched transmission

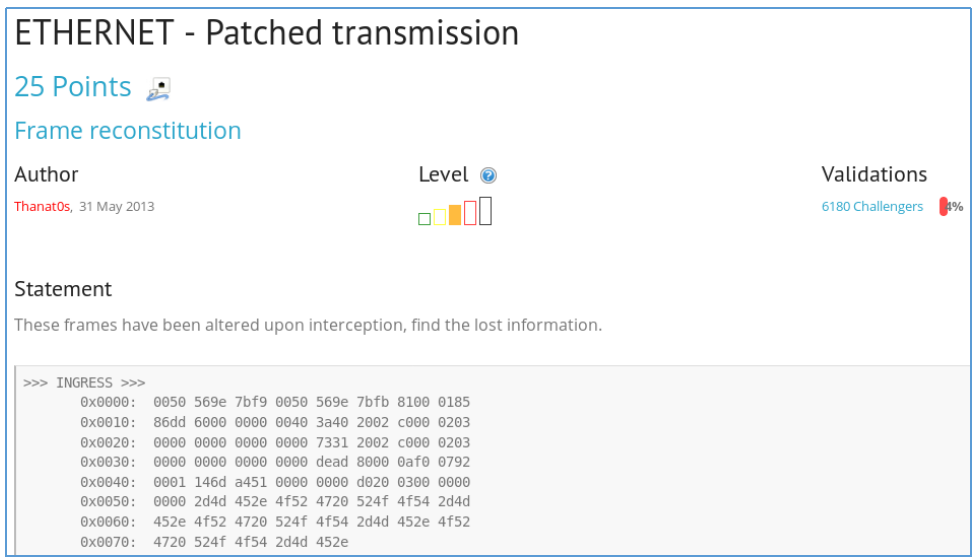

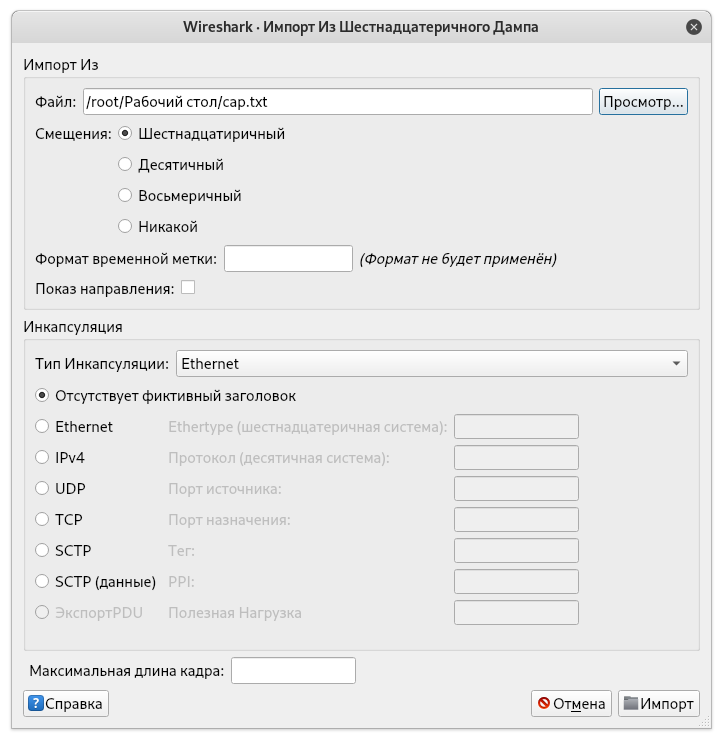

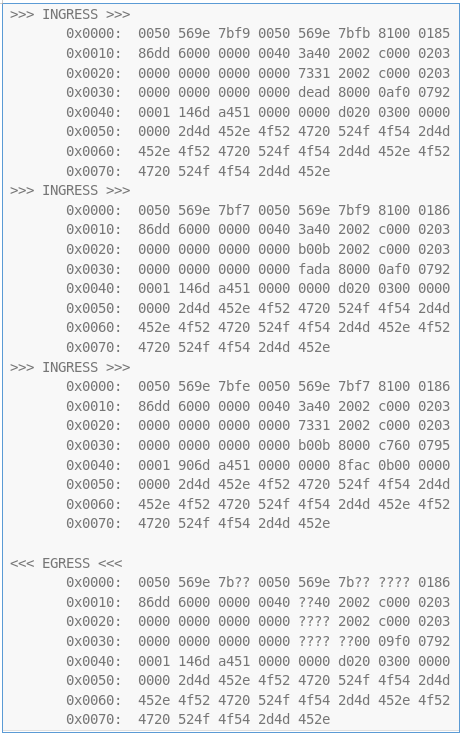

Нам даны пакеты в 16-ричном виде. В последнем пакете изменены 10 байт, их нужно восстановить. Удобнее всего работать с пакетами в Wireshark. Для того чтобы загрузить 16-ричный дамп, его нужно привести к следующему виду.

Далее выбираем Файл --> Импортировать из шестна…

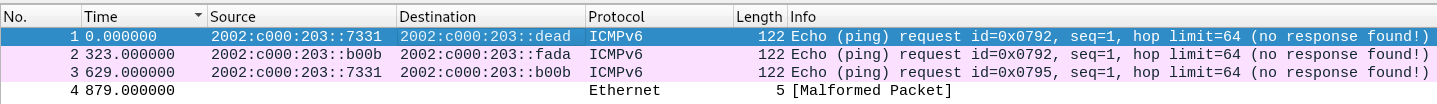

После загрузки всех пакетов, их нужно объеденить. Для этого выбираем Файл --> объеденить. Теперь имеем следующую картину.

Смотрим какие байты нужно восстановить.

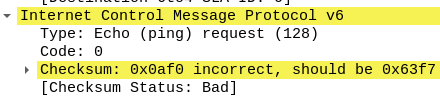

Примем во внимание 2 факта. Первое: три пакета запроса и один пакет ответа, второе: 1 и 3 пакет имееют пометку о плохой контрольной сумме.

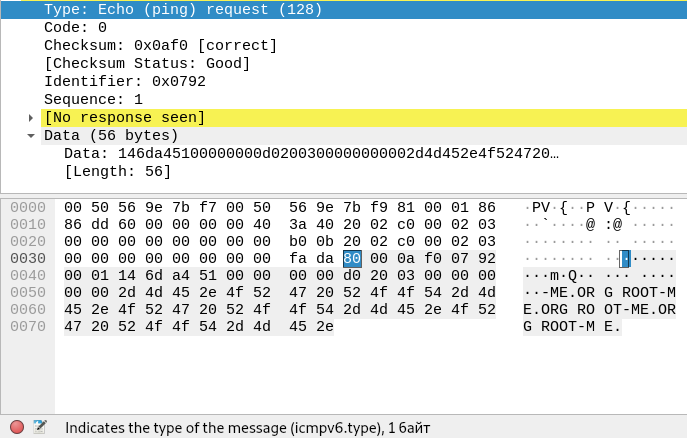

Отсюда можно сделать вывод, что мы анализируем ICMPv6 ответ на запрос второго пакета. Начнем попорядку. Первые 16 байт — это MAC адреса приемника и источника. Берем из второго пакета и меняем местами, т.е. первые 2 неизвестных байта f9f7. Далее идет типы это 8100 и 3а. Далее идут IP адреса источника и приемника, также меняем местами из второго пакета — fadab00b.

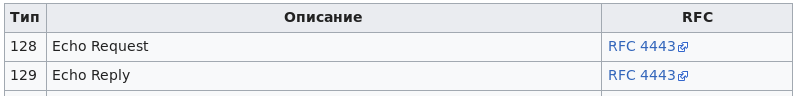

Остался последний байт. Это тип ICMPv6 сообщения.

Во втором пакете request (128), у нас responce.

То есть последний искомый байт — 81. Собираем, отправляем — ответ верный.

Дальше больше и сложнее… Вы можете присоединиться к нам в Telegram. Там можете предлагать свои темы и участвовать в голосовании на выбор темы для следующих статей.