Ханипот – это утилита, которая служит в качестве приманки, и представляет с виду соблазнительную цель для атакующего и искушает ��го к раскрытию самого себя. В то время как продвинутые ханипоты спроектированы для более простого обнаружения и изучения типов атак, используемых хакерами в естественных условиях, современные ханипоты на основе URL-отслеживания развились до гибкого и удобного для пользователя инструмента, который часто используют обычные люди для выявления онлайн-мошенников.

В нашем первом подкасте по утилитам безопасности мы изучаем бесплатную отслеживающую утилиту Grabify, которая собирает данные о мошенниках или атакующих, когда они кликают по трекинговой ссылке ханипота.

Как работает ханипот

Ханипот – это утилита, созданная для привлечения внимания атакующего, позволяя защищающемуся узнать больше о личности нападающего и его тактику взлома. Ханипоты могут принимать различные формы: они часто замаскированы под важные файлы, почтовые сообщения, ссылки, данные учётных записей или устройства, которые наиболее вероятно привлекут интерес злоумышленника. Идеальный ханипот выглядит максимально правдоподобным, в попытке компрометации атакующего через собственное раскрытие защищающейся стороне.

Существует множество креативных и полезных способов, которые придумали защищающиеся, для обнаружения и демаскировки незваных гостей с использованием ханипотов. Например, классическая приманка "Kippo" знаменита своей манерой маскироваться под уязвимую службу SSH, доступную из интернета со слабой учётной записью. Kippo выманивает атакующего своей легкодоступностью, при этом скрытно записывает всю происходящую внутри активность.

Такие ханипоты раскрывают атакующих, которые проникли внутрь незащищённой сети, и позволяют исследователям проанализировать полезную нагрузку, используемую автоматизированными ботами для атаки на уязвимые цели. Они также поспособствовали развитию жанра YouTube-видео со скрипт-горемыками, отчаянно пытающихся взломать Kippo-ханипоты.

Некоторые ханипоты способны даже ввести хакеров в заблуждение, что они якобы уже подключились обратно к своей собственной системе, при этом продолжая записывать все их действия в терминальном окне, выводя степень хитрости на новый уровень. Это позволяет узнать больше о личности атакующего �� других системах, к которым он имеет доступ.

Современные ханипоты могут быть где угодно

Ханипоты эволюционировали до состояния, когда их достаточно сложно обнаружить, так как атакующие уже приноровились и стараются избегать целей, которые выглядят слишком хорошо, чтобы быть правдой.

С помощью бесплатного трекера CanaryToken, защищающийся может встроить отслеживающую ссылку на основе DNS протокола или веб-ссылки, которые запускаются как только открывается PDF-файл. CanaryToken собирает IP-адреса любого, кто пытается открыть отслеживаемый файл, который может содержать конфиденциальную информацию.

Для поимки злоумышленников, применяющих тактику фишинга, защищающаяся сторона может воспользоваться ханипот-ссылками , встроенными в код веб-сайта. Это позволит выявлять случаи клонирования веб-сайта, заранее предупреждая защищающихся о возможной атаке.

Другие ханипоты отслеживают украденные учётные данные, принимая форму поддельного логина и пароля (т.н. «Honeycredentials»), хранящихся в файле с «важным» названием в относительно легкодоступном для атакующего месте внутри сети. Если злоумышленник пытается воспользоваться этими учётными данными, защищающейся стороне сразу же приходит уведомление о попытке использовать украденную информацию для получения доступа к аккаунту.

Еще одним применением ханипотов является использование отслеживающих ссылок , чтобы знать, когда атакующий публикует ваши ссылки в Skype, WhatsApp или другом мессенджере. Это возможно благодаря тому, что большинство чат-приложений автоматически переходят по ссылкам, чтобы сгенерировать URL-превью. Несмотря на то, что логируемый IP-адрес принадлежит приложению-мессенджеру, а не атакующему, такая тактика позволяет узнать, передаются ли отслеживаемые ханипот-ссылки кому-то другому или нет, даже если атакующий достаточно умён, чтобы никогда по ним не нажимать.

Ханипотом может воспользоваться кто угодно

В «диком западе» сайтов по продаже вещей, онлайн-знакомств и аренды жилья легко представить, что нет никакого способа проверить, с кем ты по факту разговариваешь. Мошенники и боты, пользующиеся данной ситуацией, могут звучать крайне убедительно, но их реальную подноготную часто можно узнать, если удастся их хитростью вынудить раскрыть инфо��мацию об их месторасположении, раскладке клавиатуры или языковых настройках, которые не совпадают с их рассказами. Благодаря этому ханипоты взыскали популярность среди обычных людей, которые используют отслеживающие ссылки, чтобы изменить ход игры, во время которой злоумышленники пользуются преимуществом анонимности в интернете.

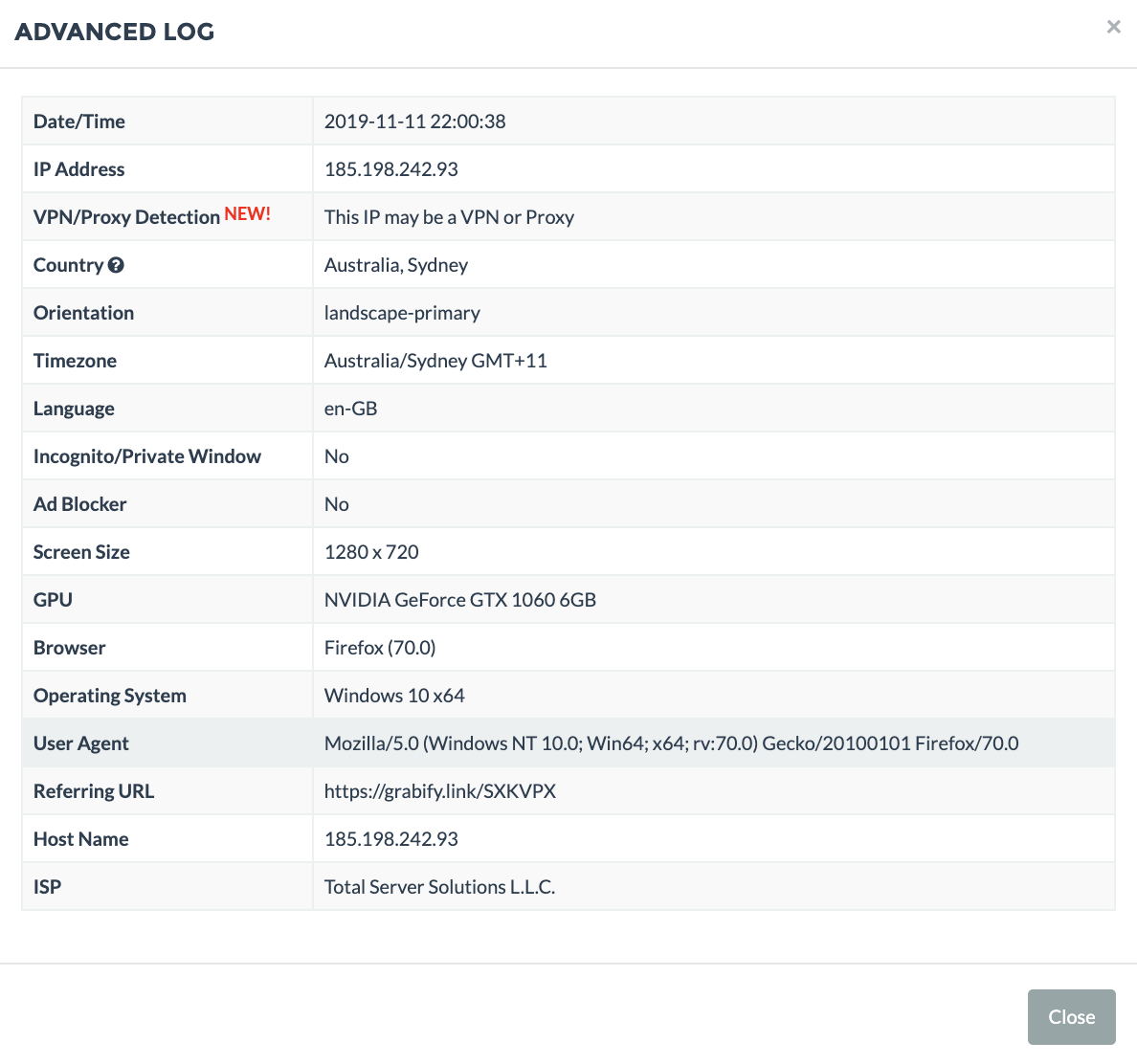

Трекинговые веб-ссылки легко встраиваются в веб-страницы, запускаемые скрипты или почтовые сообщения и являются бесплатными для всех. Если атакующий открывает ссылку напрямую или через открытие файла, вызывающего URL, защищающийся может узнать информацию об аппаратных, программных и сетевых данных злоумышленника. Даже если атакующий пытается скрыть свой реальный IP-адрес с помощью VPN, информация о его реальной личности всё равно может утечь. Grabify может выявлять такие отличия, как несовпадение часовых поясов или раскладки клавиатуры, несоответствующих месторасположению IP-адреса, или даже обнаруживать использование атакующим VPN или Tor для сокрытия своей информации.

Отслеживающие ссылки ханипотов могут уровнять шансы людям, которые обычно находятся в невыгодном положении при общении с различными подозрительными личностями онлайн, путём выявления деталей, которые другим способом очень сложно проверить. При использовании трекинговых ссылок, ведущих на сайты, которыми логично делиться при общении с потенциальным арендодателем, арендуемый может держаться подальше от «слишком хороших, чтобы быть правдой» предложений путём выявления злоумышленников, обманывающих о своем месторасположении. Например, это может позволить выявить кого-то из Индии, представляющимся арендодателем в Лос-Анджелесе.

Ханипоты генерируют оперативные предупреждения

Ханипоты недороги и легки в развёртывании. Они являются одним из лучших способов обнаружения, когда что-то происходит не так. Например, отслеживаемый через DNS почтовый ящик CanaryToken со списком важных контактов способен сразу же сообщить об утечке учётных данных из этого списка, информируя о ситуации, обнаружить которую иначе заняло бы месяцы.

Исследователь в области информационной безопасности Кевин Бюмонт (Kevin Beaumont) развернул RDP ханипот-сеть под названием «BluePot» для выявления в «диких условиях» эксплоитов BlueKeep, чтобы своевременно предупреждать об эксплоитах-червях и предотвращать широкомасштабные атаки наподобие NotPetya и WannaCry.

Современные ханипоты расширяют границы понимания того, насколько легко их можно развернуть и насколько убедительными они кажутся для атакующего. Тогда как впечатляющие ханипоты нового поколения могут виртуализовать целые сети в попытке поймать более продвинутых злоумышленников, способных заметить обычную приманку, большинство компаний выиграют даже от использования простых и бесплатных ханипот тактик, первым узнав о проникновении атакующего.

Если вы хотите больше узнать о приложения и ограничениях веб-ханипотов, послушайте наш подкаст по утилитам безопасности с участием разработчика Grabify.