Программы-вымогатели остаются серьезной угрозой и постоянно эволюционируют. Одной из новейших разновидностей таких угроз является Snake (также известный под названием EKANS, то есть «Snake» наоборот).

Впервые это вредоносное ПО появилось в конце декабря прошлого года, а самая интересная его особенность заключается в том, что он нацелен на среды промышленных систем управления (ПСУ): не на отдельные машины, а на всю сеть в целом.

Впервые образец этого ПО, написанный на языке программирования Go, был замечен в коммерческих репозиториях вредоносных программ. Он предназначен для завершения определенных процессов на зараженных компьютерах, включая несколько процессов, связанных с операциями ПСУ, а также для удаления теневых копий томов с целью устранения резервных копий Windows.

Хотя в настоящее время дешифровка недоступна, системы, работающие под управлением Acronis Active Protection – системы защиты от вредоносных программ на базе ИИ, интегрированной в наши решения для киберзащиты – успешно обнаруживают Snake как «атаку нулевого дня» и обезвреживают его.

Точкой входа для Snake является небезопасная конфигурация протокола удалённого рабочего стола (RDP). Он распространяется через спам и вредоносные вложения, но также может быть доставлен через бот-сети, пакеты эксплойтов, вредоносную рекламу, веб-инъекции, поддельные обновления, а также переупакованные и зараженные инсталляторы.

Согласно нашему анализу, при выполнении Snake удаляет копии теневого тома компьютера, а затем прекращает работу целого ряда процессов, связанных с системами диспетчерского контроля и сбора данных, виртуальными машинами, промышленными системами управления, средствами удаленного управления, программным обеспечением для управления сетью и так далее. Удаление резервных копий Windows является тенденцией в установке и ожидаемой функциональности любой новой программы-вымогателя.

Программа-вымогатель проверяет у жертвы мьютекс-значение «EKANS». При его наличии это вредоносное ПО прекращает работу с выводом сообщения “Already encrypted!” (Уже зашифровано!). В противном случае, мьютекс-значение устанавливается, и производится шифрование с использованием стандартных библиотек шифрования. Основной функционал на зараженных системах достигается с помощью обращений через интерфейс управления Windows (Windows Management Interface, WMI), который начинает выполнять операции шифрования.

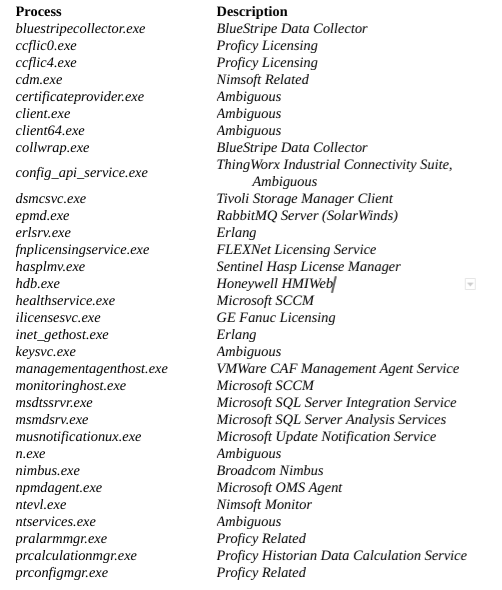

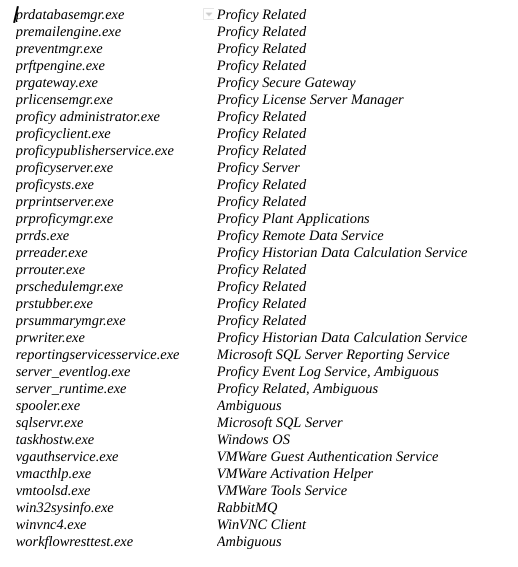

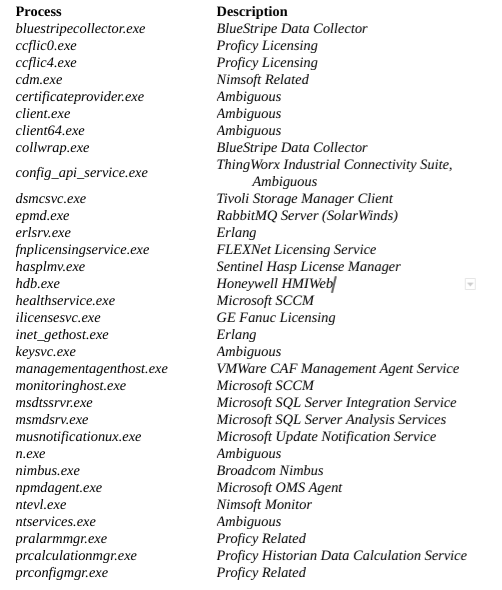

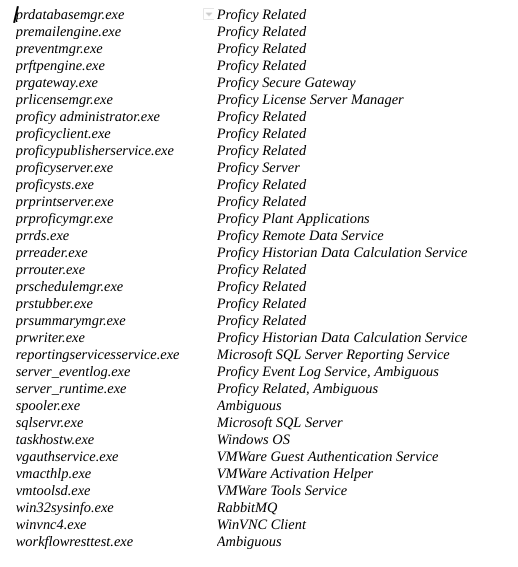

Перед тем, как приступить к операциям шифрования файлов, Snake останавливает (убивает) любые процессы, перечисленные в жестко заданном списке в строках кода вредоносной программы. Полный список с оценкой функции процесса или взаимосвязей представлен ниже:

При шифровании файлов на зараженной машине Snake будет пропускать файлы, расположенные в системных папках Windows:

К зашифрованному расширению файла будет добавлена случайная пятисимвольная строка, а также файловый маркер 'EKANS'. Процесс шифрования, как правило, медленный и, в случае фактического заражения, выполняется в нерабочее время.

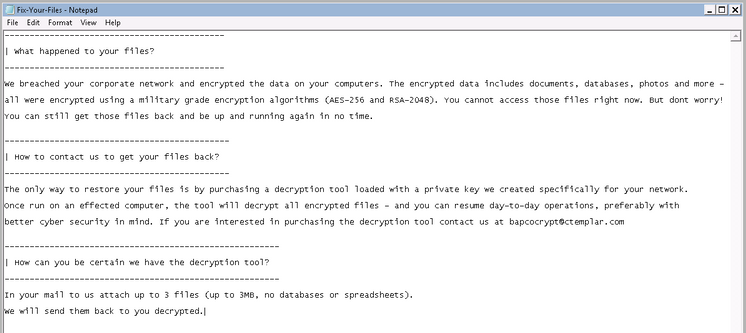

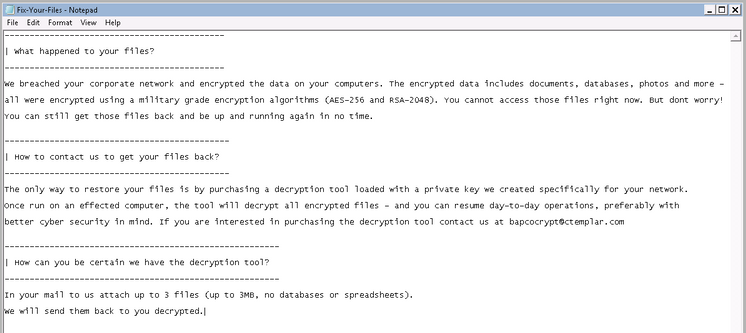

После завершения процесса шифрования, программа оставляет файл с требованием выкупа под названием Fix-Your-Files.txt.

Доступ пользователей к зашифрованной системе сохраняется на протяжении всего процесса, система не перезагружается, не выключается и не закрывает каналы удаленного доступа. Это отличает Snake/ EKANS от более разрушительных программ-вымогателей, таких как LockerGoga. Программа-вымогатель использует электронную почту на базе CTemplar, ориентированную на конфиденциальность и аналогичную службе Protonmail.

Если раньше вредоносные программы, ориентированные на ПСУ, разрабатывались исключительно под эгидой государственных структур, то теперь, с появлением Snake / EKANS, можно говорить о том, что в игру включились киберпреступники, стремящиеся получить финансовую выгоду.

Процесс анализа уязвимостей вредоносного ПО все еще идет, но на данный момент расшифровать пораженные им файлы невозможно.

Но есть и хорошая новость: Acronis Active Protection способен обнаружить Snake и остановить вредоносный процесс в режиме реального времени, а также вернуть все поврежденные файлы. Можно представить себе, какой ущерб способен нанести это ПО, попав в промышленную среду и парализовав системы управления движением или электростанции.

Впервые это вредоносное ПО появилось в конце декабря прошлого года, а самая интересная его особенность заключается в том, что он нацелен на среды промышленных систем управления (ПСУ): не на отдельные машины, а на всю сеть в целом.

Впервые образец этого ПО, написанный на языке программирования Go, был замечен в коммерческих репозиториях вредоносных программ. Он предназначен для завершения определенных процессов на зараженных компьютерах, включая несколько процессов, связанных с операциями ПСУ, а также для удаления теневых копий томов с целью устранения резервных копий Windows.

Хотя в настоящее время дешифровка недоступна, системы, работающие под управлением Acronis Active Protection – системы защиты от вредоносных программ на базе ИИ, интегрированной в наши решения для киберзащиты – успешно обнаруживают Snake как «атаку нулевого дня» и обезвреживают его.

Процесс заражения и ряд технических деталей

Точкой входа для Snake является небезопасная конфигурация протокола удалённого рабочего стола (RDP). Он распространяется через спам и вредоносные вложения, но также может быть доставлен через бот-сети, пакеты эксплойтов, вредоносную рекламу, веб-инъекции, поддельные обновления, а также переупакованные и зараженные инсталляторы.

Согласно нашему анализу, при выполнении Snake удаляет копии теневого тома компьютера, а затем прекращает работу целого ряда процессов, связанных с системами диспетчерского контроля и сбора данных, виртуальными машинами, промышленными системами управления, средствами удаленного управления, программным обеспечением для управления сетью и так далее. Удаление резервных копий Windows является тенденцией в установке и ожидаемой функциональности любой новой программы-вымогателя.

Программа-вымогатель проверяет у жертвы мьютекс-значение «EKANS». При его наличии это вредоносное ПО прекращает работу с выводом сообщения “Already encrypted!” (Уже зашифровано!). В противном случае, мьютекс-значение устанавливается, и производится шифрование с использованием стандартных библиотек шифрования. Основной функционал на зараженных системах достигается с помощью обращений через интерфейс управления Windows (Windows Management Interface, WMI), который начинает выполнять операции шифрования.

Перед тем, как приступить к операциям шифрования файлов, Snake останавливает (убивает) любые процессы, перечисленные в жестко заданном списке в строках кода вредоносной программы. Полный список с оценкой функции процесса или взаимосвязей представлен ниже:

При шифровании файлов на зараженной машине Snake будет пропускать файлы, расположенные в системных папках Windows:

- SystemDrive

- :\$Recycle.Bin

- :\ProgramData

- :\Users\All Users

- :\Program Files

- :\Local Settings

- :\Boot

- :\System Volume Information

- :\Recovery

- \AppData\

- windir

К зашифрованному расширению файла будет добавлена случайная пятисимвольная строка, а также файловый маркер 'EKANS'. Процесс шифрования, как правило, медленный и, в случае фактического заражения, выполняется в нерабочее время.

После завершения процесса шифрования, программа оставляет файл с требованием выкупа под названием Fix-Your-Files.txt.

Доступ пользователей к зашифрованной системе сохраняется на протяжении всего процесса, система не перезагружается, не выключается и не закрывает каналы удаленного доступа. Это отличает Snake/ EKANS от более разрушительных программ-вымогателей, таких как LockerGoga. Программа-вымогатель использует электронную почту на базе CTemplar, ориентированную на конфиденциальность и аналогичную службе Protonmail.

Acronis Active Protection обнаруживает «атаки нулевого дня»

Если раньше вредоносные программы, ориентированные на ПСУ, разрабатывались исключительно под эгидой государственных структур, то теперь, с появлением Snake / EKANS, можно говорить о том, что в игру включились киберпреступники, стремящиеся получить финансовую выгоду.

Процесс анализа уязвимостей вредоносного ПО все еще идет, но на данный момент расшифровать пораженные им файлы невозможно.

Но есть и хорошая новость: Acronis Active Protection способен обнаружить Snake и остановить вредоносный процесс в режиме реального времени, а также вернуть все поврежденные файлы. Можно представить себе, какой ущерб способен нанести это ПО, попав в промышленную среду и парализовав системы управления движением или электростанции.