[Дисклеймер: Я ИБ-переводчик, не ИБэшник, поэтому мог промахнуться. Но вроде бы про эту атаку на Хабре не писали, а мне понравилась — она красивая (+ моя XiaoMi-шка оказалась в списке уязвимых). Для тех, кто любит учить английский, я добавил в скобочках термины].

Новый тип атаки под названием “Surfing Attack” можно использовать против устройств с голосовым помощником.

Голосовые помощники, получившие свою популярность благодаря Apple Siri, оказались очень удобными для пользователей — можно проигрывать музыку, звонить другу или скачивать видео.

Исследователи, однако, уже продемонстрировали, каким образом неразличимые для человеческого уха ультразвуковые волны [ultrasonic waves that are not audible to the human hearing] можно использовать для управления голосовыми помощниками, включая Siri, Google Ассистент и Bixby. И это при том, что они должны распознавать именно голос владельца, а не чей-то другой.

Можно реализовать, конечно, и имитацию [emulation] (DolphinAttack 2017 года), но для этого есть пара условий:

- Между устройством и излучателем ультразвуковых волн [ultrasound waves emitter] должна быть прямая видимость [a clear line of sight].

- Расстояние между ними должно быть маленьким.

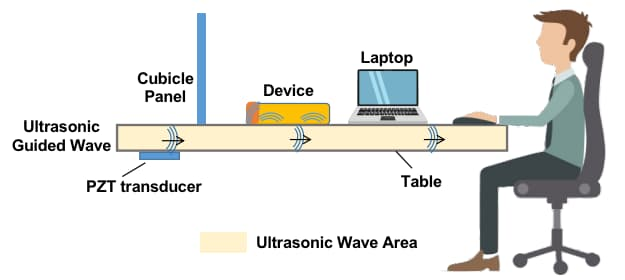

В Surfing Attack же исследователи показали, что ультразвуковые волны можно посылать не только напрямую, но и сквозь материалы значительной толщины, такие как цельный кусок стекла или даже деревянный стол. Они добились этого, закрепив пьезоэлектрический диск под поверхностью, на которой находился смартфон.

SurfingAttack использует [leverages] направленные ультразвуковые волны внутри стола, которые генерирует спрятанный под поверхностью ультразвуковой излучатель.

Единственным ограничением была, опять же, короткая дальность — 17 дюймов (~ 43 см), что снижает вероятность удаленной атаки. И тем не менее этот метод, по сравнению с другими, намного более скрытный, так как диск не виден.

Вся атака показана на видео, где софт SurfingAttack используют для генерации команд, которые затем управляют Google Ассистентом. Потенциально уязвимость можно эксплуатировать, чтобы активировать камеру без разрешения, делать звонки или даже получить доступ к конфиденциальной информации в сообщениях (а с ее помощью уже обходить двухфакторную аутентификацию [2FA]).

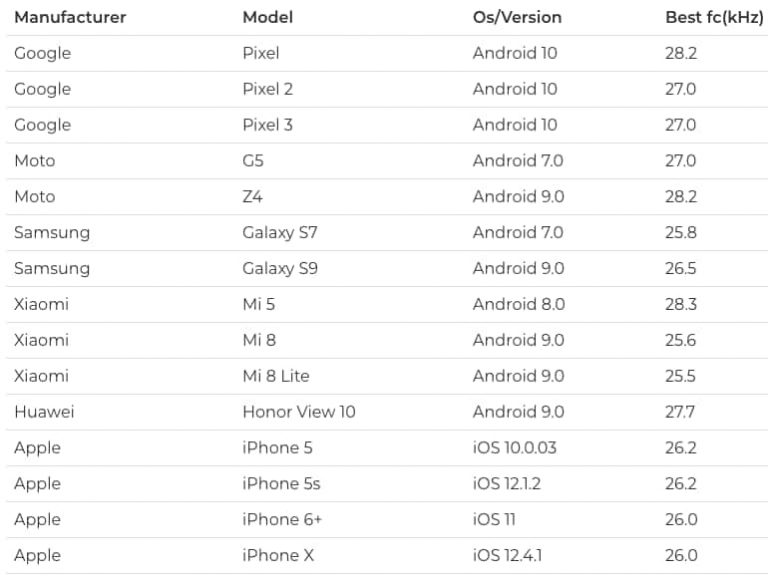

Список уязвимых устройств

Из 17 протестированных смартфонов в 15 присутствовала эта уязвимость, среди них есть устройства от Apple, Google, Samsung, Motorola, Xiaomi и Huawei. Две модели оказались неуязвимы – Samsung Galaxy Note 10 и Huawei Mate 9. Дело в том, что материал, из которого сделаны телефоны, «гасил ультразвуковые волны» [dampened the ultrasonic waves].

Здесь есть много других видео, где показана работа SurfingAttack против смартфонов различных моделей.

Итак, хотя это не такая уязвимость, для устранения которой вендоры должны принять срочные меры, но было бы разумно исключить ее в будущих устройствах [future device launches].

Конечно, очевидный способ – использовать такие материалы, которые, как в случаях выше, способны гасить ультразвуковые волны, но необходимо рассматривать и другие возможные векторы атаки, а не только этот в отдельности.

Спасибо!