Карантин заставил IT-отрасль перейти на удаленку. Оказалось, что инфраструктура многих компаний к такому не готова — удаленный доступ дается на скорую руку, а VPN-сервера конфигурируют за пару дней. А еще дистанционная работа обостряет человеческий фактор, из-за которого продуманная безопасность инфраструктуры может дать течь в самых ожидаемых местах. Вместе со Skolkovo Cybersecurity Challenge мы собрали несколько ошибок IT-компаний, на которых можно научиться соблюдать цифровую гигиену.

Эксперты прогнозируют рост кибератак. Если в 2019 году 78% взломов завершились успехом злоумышленника, то в 2020-м хакерам удастся на 15% больше.

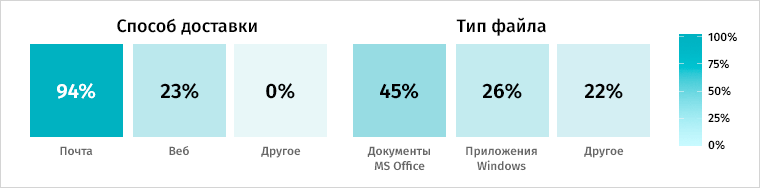

Статистика беспощадна:

- 94% вредоносных программ доставляются по электронной почте

- фишинговые атаки составляют более 80% зарегистрированных инцидентов безопасности

- 60% нарушений были связаны с уязвимостями, для которых уже вышел патч, но его не применили.

По данным Imperva, количество кибератак с каждым годом растет по таким векторам:

Переход на удаленную работу хакерам только на руку. Подключение по VPN может открыть уязвимости для всех перечисленных типов атак, ведь в нем задействованы сети, серверы, рабочие станции и сами бдительные сотрудники.

Как перевести сотрудников на дистанционную работу, чтобы не пополнить статистику, и про что не забыть, рассмотрим на примере историй из жизни типовых компаний.

1. За безопасность компании отвечает каждый сотрудник

Большинство компаний верит, что с ними ничего такого не случится: их не атакуют, а если и атакуют, то сотрудники смогут противостоять злоумышленникам. Но человеческий фактор никто не отменял. При резком переходе на удаленку сотрудники могут забыть об основах информационной безопасности и банально открыть странное письмо. А ведь именно по почте доставляется большинство malware, как показывают исследования Verizon среди зафиксированных инцидентов ИБ.

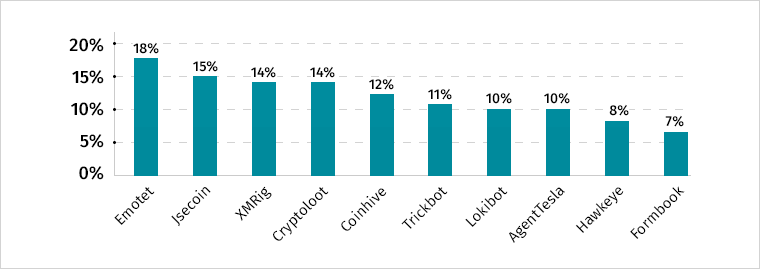

Кстати, статистика популярности различных семейств malware следующая:

Семейства вредоносного ПО в мире

Исследования GroupIB показали, что фишинговые рассылки активно пользуются пандемией. Рассылают «карты с распространением коронавируса», «рекламу вакцины», предложения сделать «тесты на наличие антител». По словам экспертов, спрос на конструкторы фишинговых сайтов (Phishing Kit) в период карантина увеличился в два раза. А Gmail каждый день блокирует более 100 млн фишинговых имейлов, связанных с COVID-19.

История ошибки: привет из отпуска

Одна из сотрудниц HR средней отечественной компании вернулась после отпуска из-за границы и попала под двухнедельную изоляцию. На ее почту пришло письмо якобы от отеля, в котором сказано, что среди ее соседей были заболевшие. «Прочитайте про симптомы и заполните эту форму, проверим ваше здоровье». На эмоциях девушка перешла по ссылке.

Казалось бы, эйчары находятся в изолированном сегменте сети и у них нет доступа к важной информации. Но у сотрудницы был доступ к принтеру с уязвимым софтом. Безопасники давно хотели устранить эту дырку, но руки все до этого не доходили. В итоге через принтер злоумышленник получил доступ к инфраструктурным серверам с базами данных клиентов и сотрудников. Это был таргетированный социальный инжиниринг — по фото в Instagram легко вычислить отель и создать домен с похожим названием. Немного коронавирусной паники, и доступ открыт.

Как защитить компанию

Чтобы ваши сотрудники не стали жертвой таких почтовых атак, лучше всего:

- создать памятки с контактами для экстренной связи с ИТ- и ИБ-службами;

- провести тренинг по соблюдению правил информационной безопасности при подключении из дома;

- провести тестирование сотрудников и ложный фишинг.

Также не забывайте о безопасности устройств, которыми пользуются коллеги во время дистанционной работы. Если «скомпрометированная» техника используется для подключения по удаленке, злоумышленник может сделать практически все, что не запрещено обычному сотруднику.

К сожалению, даже такой способ защиты, как многофакторная аутентификация, здесь уже не поможет. Например, хакеры могут дождаться, пока законный пользователь пройдет проверку подлинности в веб-интерфейсе SSL-VPN, а затем украсть созданный cookie сеанса. Если он привязан к IP-адресу пользователя, злоумышленник может пустить свои соединения через рабочую станцию жертвы как через прокси.

Чтобы избежать последствий, действуйте так же, как и при борьбе с распространением коронавируса. Изолируйте очаг опасности (в данном случае — юзера) и детектируйте все его действия:

- разграничьте доступ к сервисам для групп пользователей с минимальным набором привилегий;

- сегментируйте сеть, чтобы каждый хост попадал при подключении в изолированную зону с необходимыми доступами.

2. Система удаленного доступа защищает компанию, а кто защищает систему удаленного доступа?

2019 год научил нас тому, что системы удаленного доступа небезопасны. В прошлом году большинство поставщиков SSL-VPN зацепила хотя бы одна уязвимость, позволяющая злоумышленникам проникнуть в защищенную сеть. Вот только опубликованные уязвимости:

- NetScaler (CVE-2019-19781) позволяет получить доступ к внутренним веб-приложениям и проводить атаки с сервера Citrix на другие ресурсы внутренней сети атакуемой компании;

- Fortinet (CVE-2018-13382) разрешает изменить пароль пользователя веб-портала при помощи HTTP-запросов;

- Pulse Secure (CVE-2019-11510) без авторизации выдает доступ к произвольным файлам и конфигурационной информации, отправляя на сервер специально сформированные HTTP-запросы;

- SonicWall (CVE-2019-7482) создает переполнение буфера, позволяющее выполнять произвольный код;

- Palo Alto (CVE-2019-1579) дает возможность выполнить код без аутентификации, отправляя на устройство специально сформированные запросы.

Что касается опенсорса, стоит обратить внимание на OpenVPN (CVE-2020-9442) с небезопасными пермишенами к папке с драйверами Win10. Эта уязвимость позволяет копировать туда вредоносные dll. Вспомним и Bluekeep (CVE-2019-0708) для RDP, который дает взломщику полный контроль над компьютером с Windows.

Двухфакторная аутентификация, которая не сработала

Обнаруженные в июле-августе 2019 года уязвимости RCE Palo Alto и Fortigate получили патчи еще летом, но даже они не помешали взломщикам. Так, в одном среднем российском банке ввели двухфакторную аутентификацию через приходящий в SMS токен. Он генерировался этим кодом:

import (

"fmt"

"math/rand"

"time"

)

type CodeGen struct {

r *rand.Rand

lifetime time.Duration

}

func NewCodeGen(lifetime time.Duration) *CodeGen {

return &CodeGen{

lifetime: lifetime,

r: rand.New(rand.NewSource(time.Now().UnixNano())),

}

}

func (cg CodeGen) Generate() (code string, duration time.Duration) {

return fmt.Sprintf("%04d", rand.Intn(10000)), cg.lifetime

}Токен жил 24 часа и генерировался как rand.Intn(10000). Простой брут четырехзначных чисел решил злоумышленникам эту задачу за три часа. Эксплуатация RCE тоже не сильно замедлила преступников. В итоге хакеры попали во внутреннюю сеть банка, где хранились бухгалтерские программы и система ДБО.

Как защитить компанию

А перестраховаться и не допустить взлома можно было так:

- проверить, что системы удаленного доступа находятся в актуальном состоянии, а на все серверы установлены последние патчи;

- убедиться, что двухфакторная аутентификация настроена правильно.

Возможно, стоило отказаться от самописной реализации: для второго фактора подходит биометрическая аутентификация или приложения вроде Google Authenticator, RSA Token и др.

3. Уязвимая инфраструктура и чем она опасна

По данным отчета Positive Technologies, основным объектом кибератак остается инфраструктурное оборудование.

Объекты атаки

А статистика компании Imperva показывает, как относятся к средствам обеспечения инфраструктурной безопасности в компаниях:

Если проанализировать указанные выше данные, становится понятно: при переводе сотрудников на удаленку нужно обеспечить безопасность сетевого периметра, разграничить доступ и установить последние версии ПО на внутренних ресурсах.

Последний торрент

В одной компании всем сотрудникам раздали доступ к VPN и отправили на карантин по домам. Люди подключались днем и работали. Когда рабочий день заканчивался, многие не отключались от VPN, продолжая использовать компьютер для развлечений. Сотрудники смотрели фильмы и качали торренты, съедая весь канал. В эти моменты сайт фирмы падал.

Как защитить компанию

Чтобы не столкнуться с такой проблемой, проверьте, что у основного интернет-канала есть достаточная пропускная способность и настроены резервные каналы — на всякий случай.

Месть искусственного интеллекта

Один сисадмин работал из дома, пользуясь двумя ноутбуками. Ему было неудобно подключаться к сети компании с каждого из них, и он настроил OpenVPN на роутере. После этого доступ ко внутренним документам был открыт даже с телефона.

Проблемы начались, когда выяснилось, что интернетом админа пользовалась вся его семья, соседи и даже их робот-пылесос, входивший в бот-сеть из IoT-устройств. Компания администратора использовала облако VMWare, где строила кластер с одним белым IP-адресом. В интернет весь трафик выходил с этим адресом.

Когда коварный робот-пылесос получил доступ к сети компании, с ее IP начались активные DDoS-атаки. Провайдер обратил внимание на активность и жалобы пользователей и заблокировал подозрительный адрес.

Как защитить компанию

Проблема появилась, потому что весь трафик проходил через офис. Ботнет использовал мощности компании. А можно было:

- убедиться, что сотрудник ограничен одной активной сессией;

- проверить разумность настройки системы удаленного доступа.

4. У меня все ходы записаны

Если каждое событие попадает в SOC, отследить дыру в безопасности становится легче. Но на практике бывает так, что даже когда VPN-серверы обновлены, правильно сконфигурированы и размещены в DMZ, они практически не контролируются SOC. В результате данные об уязвимостях теряются. Оказывается, большинству компаний после кибератак понадобилось более шести месяцев, чтобы заметить утечку информации, а затем еще столько же на расследование инцидента.

Восставшие из уволенных

В одной известной компании объявили карантин. Сотрудников много, и лицензий на вендорский VPN не хватило. Решили поднять OpenVPN.

Загруженные администраторы наспех сконфигурировали сервер, предусмотрели все описанные рекомендации, поставили последнюю версию, собрали логи и добавили двухфакторную аутентификацию. Правда, в спешке забыли публикацию CRL.

Второй фактор на основе биометрии продолжал впускать, если сертификат признавался валидным. Система перестала считать уволенных сотрудников таковыми, и открыла им доступ в сеть компании. История закончилась хорошо: всех спас SOC. Через некоторое время сработал алерт о подключении уволенных сотрудников по показаниям AD.

Как защитить компанию

Функции SOC в период удаленной работы должны быть активированы. Не забудьте убедиться, что:

- персонал SOC не смыкает глаз и мониторит все аномальные активности;

- 100% событий подробно логируются, есть свободное место на диске и его хватит, чтобы хранить данные ближайшие полгода.

Еще важно смоделировать планы реагирования для сценариев с компрометацией и взломом VPN. Поведенческая аналитика на основе машинного обучения помогает выявить аномалии, которые могут указывать на подозрительную активность VPN:

- неудачные VPN логины;

- первое VPN-подключение с неизвестного устройства;

- увеличение количества запросов к данным компании;

- аномальные VPN-соединения от пользователя — нетипичные устройства и локации;

- аномальная продолжительность сеанса VPN;

- VPN-соединение с анонимного прокси-сервера;

- аномальный объем данных, загруженных во время сеанса VPN;

- MFA с нового устройства;

- VPN-доступ с отключенной учетной записи;

- вредоносный IP-адрес источника VPN.

Дистанционная работа — это вызов для систем безопасности. Но заодно это хороший повод перетряхнуть все политики, пересмотреть настройки и проверить, насколько служба ИБ готова к неожиданностям.

Если у вас есть свой стартап или интересный проект по информационной безопасности, до 7 мая включительно подавайте заявку на участие в Skolkovo Cybersecurity Challenge. Жюри конкурса ищет перспективные технологические решения на рынке кибербезопасности среди разработок и идей, еще не дошедших до рынка, но способных трансформировать отрасль и стать лидерами.

Участники смогут найти инвесторов и каналы продаж в виде вендоров и интеграторов, являющихся партнерами конкурса. Решения с готовым MVP проведут пилоты в крупнейших компаниях и холдингах страны. Кроме того, победители имеют возможность получить гранты до 5 млн руб.