Громкие события всегда были прекрасным поводом для мошеннических кампаний, и в этом смысле пандемия коронавируса не стала чем-то особенным. Однако несмотря на сходство отличия всё-таки есть: всеобщий страх перед инфекцией сделал само название болезни мощным фактором повышения эффективности атак. Мы собрали статистику инцидентов, связанных с COVID-19, и в этом посте поделимся самыми интересными эпизодами.

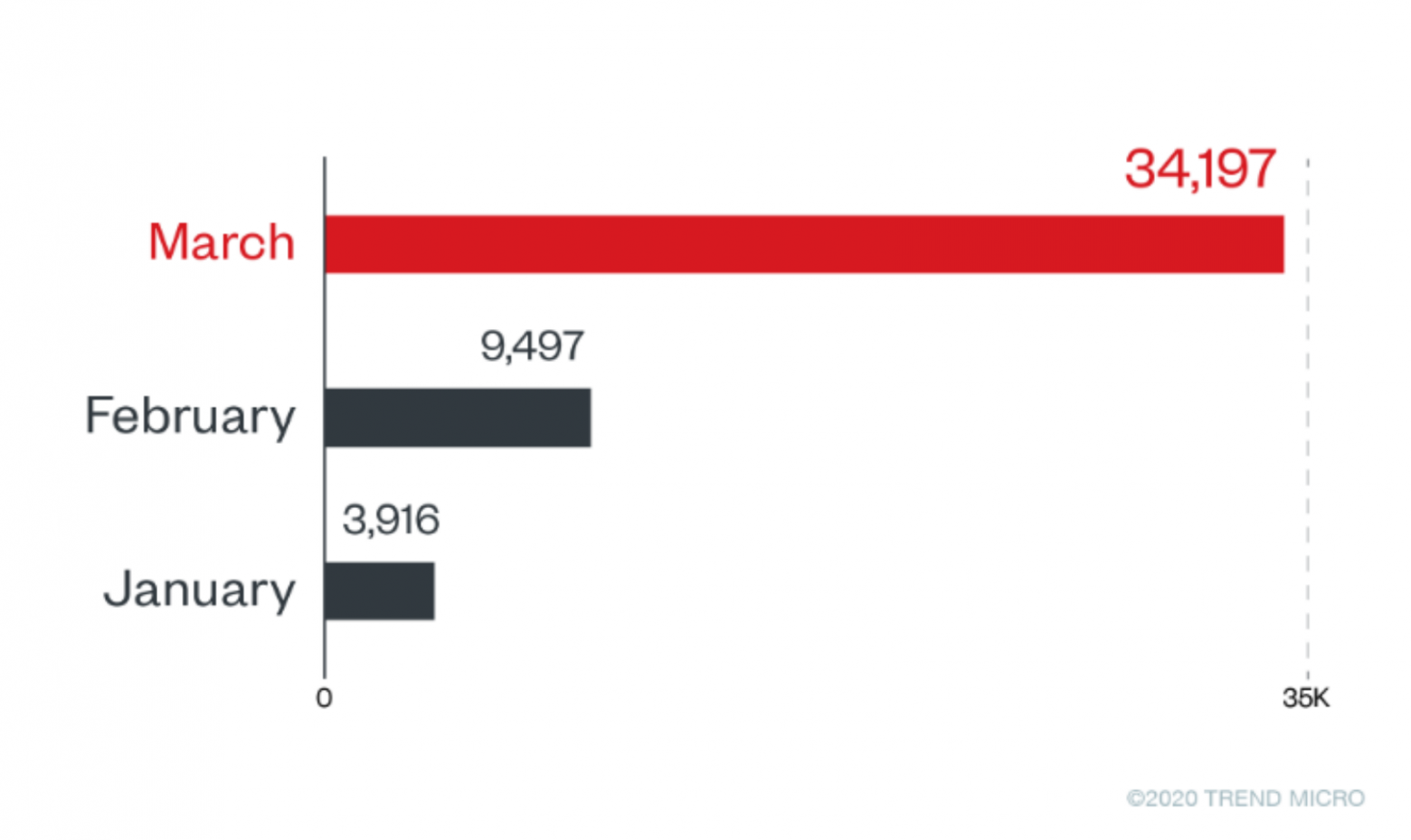

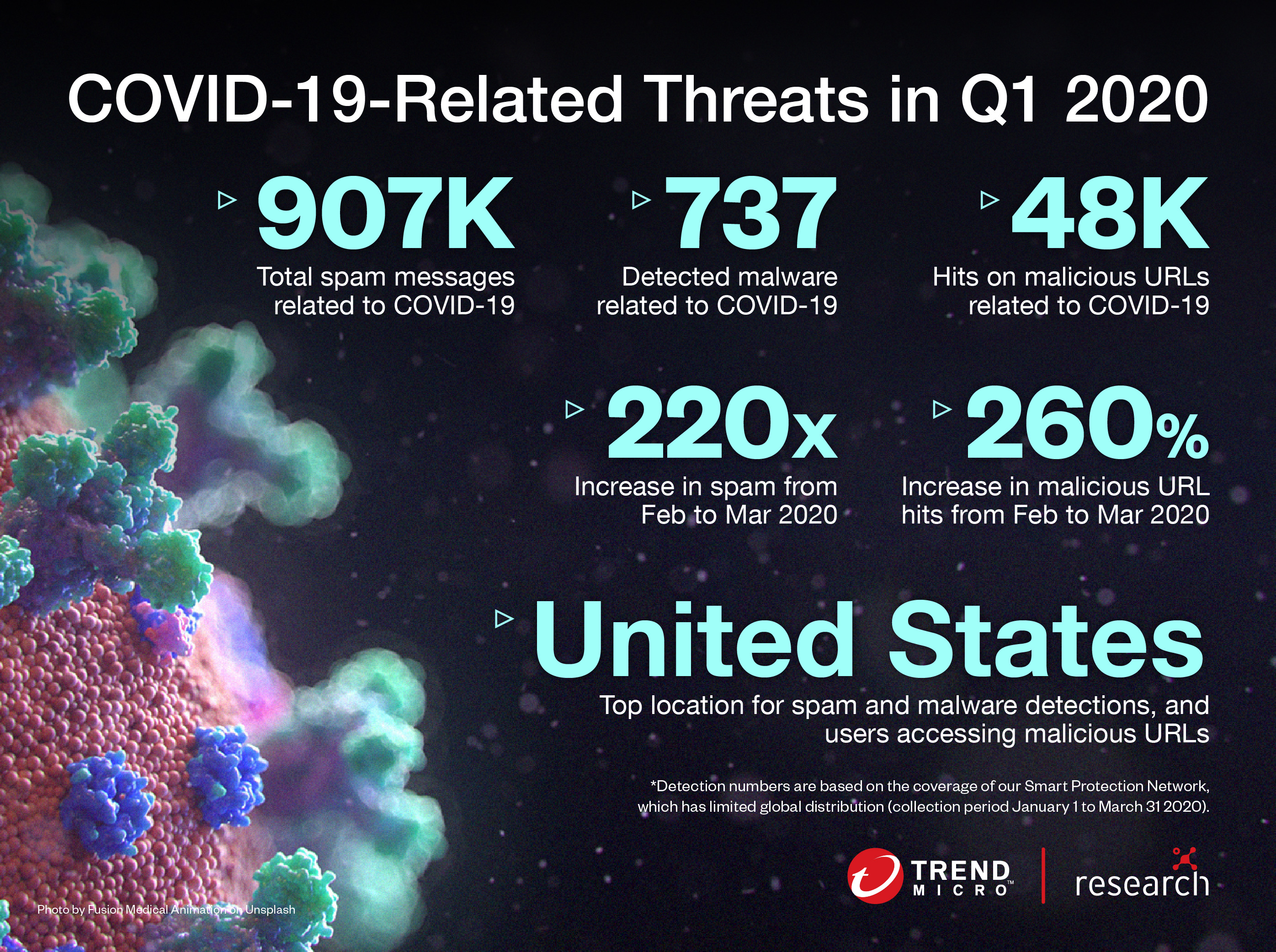

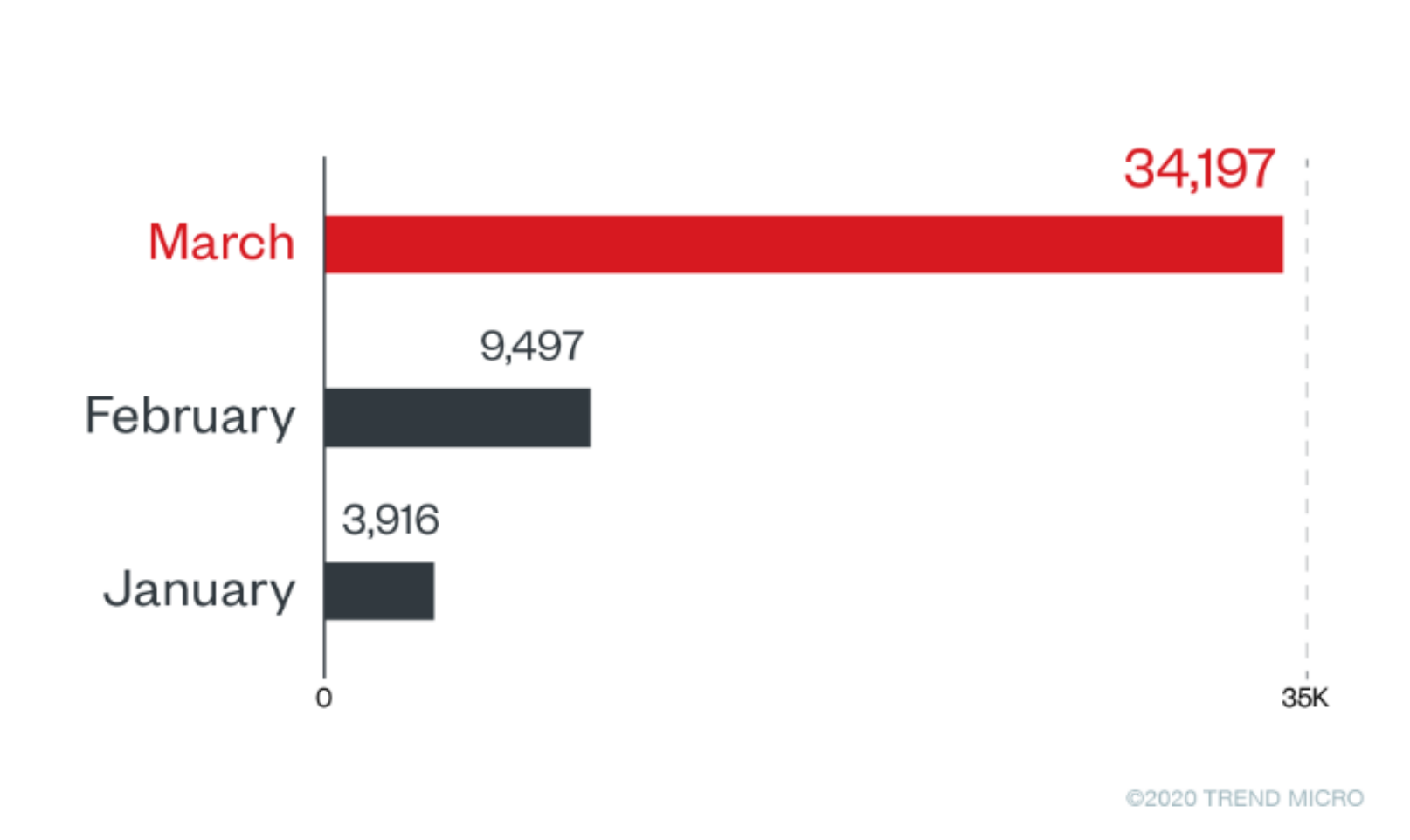

По данным нашего мониторинга, в первом квартале 2020 года главным источником связанных с коронавирусом кибератак были спам-рассылки. Количество таких писем с февраля по март выросло в 220 раз:

Количество спам-писем, связанных с COVID-19

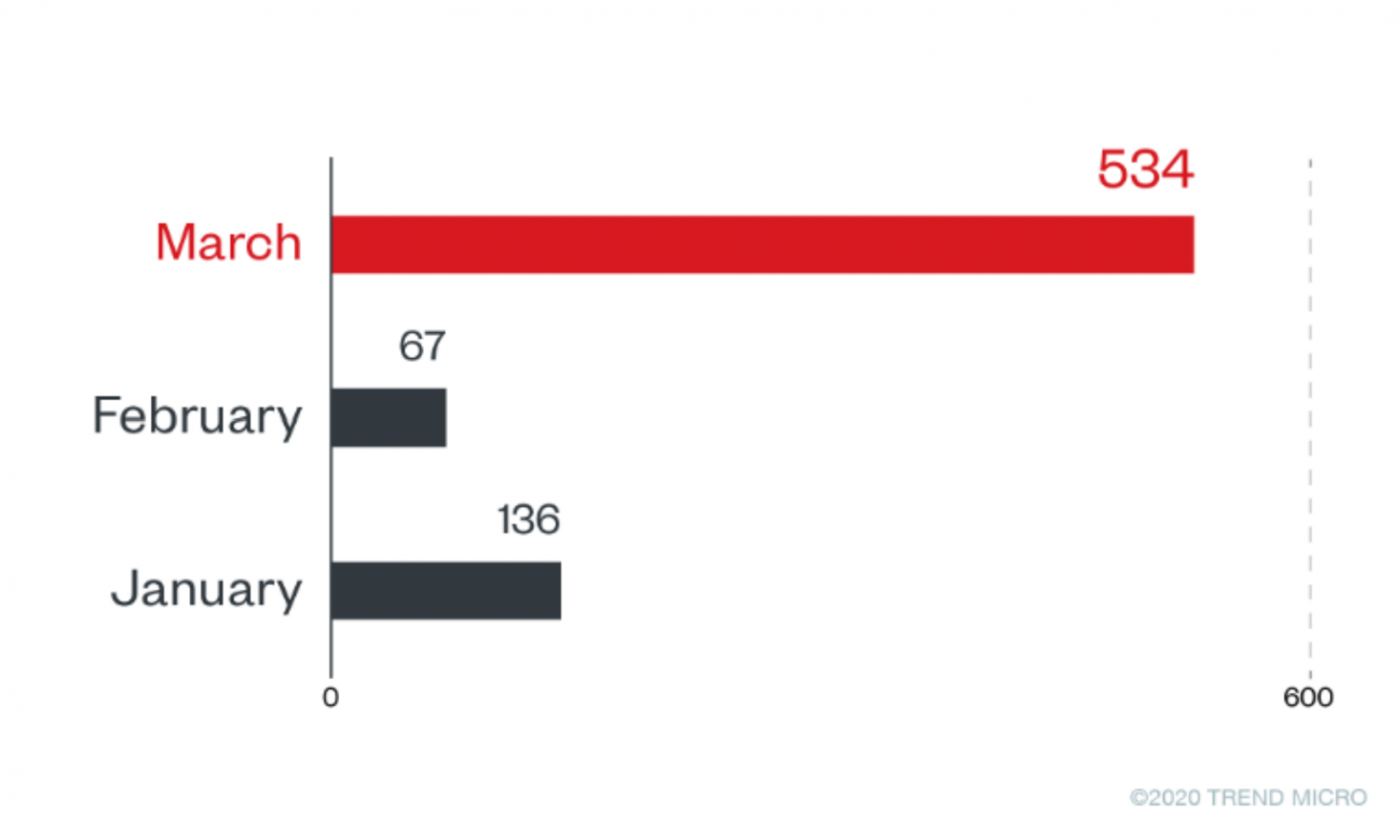

Ещё одним направлением COVID-кампаний стали вредоносные сайты. В течение первого квартала мы зарегистрировали около 50 тысяч вредоносных URL, содержащих название опасной инфекции. С февраля по март число таких сайтов увеличилось на 260%:

Количество вредоносных URL, связанных с COVID-19

Не меньшую активность проявляли разработчики вредоносного ПО. За первый квартал мы выявили более 700 разновидностей COVID-ориентированной малвари:

Количество вредоносного ПО, связанного с темой COVID-19

Наибольшее количество атак пришлось на долю США, однако и другие охваченные инфекцией страны также подвергались нападениям.

Рассмотрим каждую из этих категорий подробнее. Начнём с вредоносного ПО, поскольку здесь мы столкнулись с довольно любопытным явлением: часть операторов вымогателей проявили активную гражданскую позицию и заявили о том, что в связи с пандемией не будут атаковать медицинские учреждения.

Возможность поживиться на горячей теме вернула к жизни многих ветеранов. Например, появилась COVID-брендированная версия банковского трояна Zeus Sphinx, для распространения которой использовалась рассылка защищённого паролем документа Microsoft Word с именем «COVID 19 relief».

Если пользователь открывал вложение, вводил пароль и включал макросы, на его компьютер устанавливался Zeus Sphinx. Источник (здесь и далее, если не указано иное): Trend Micro

Операторы вредоноса AZORult поступили более оригинально: они создали работающую копию сайта Университета Джонса Хопкинса с картой распространения коронавируса на домене Corona-Virus-Map.com (сейчас отключен). Чтобы получать больше оперативной информации, посетителям предлагалось загрузить на компьютер приложение.

Согласившиеся с предложением поддельного сайта о распространении вируса об установке дополнительного ПО, получали на своё устройство AZORult

Операторы вымогательского ПО разделились на две группы: часть из них объявила, что на время пандемии они не будут атаковать госпитали, больницы и медицинские учреждения, тогда как остальные продолжили свою вредоносную деятельность без каких-либо ограничений.

В клуб «благородных пиратов» записались CLOP Ransomware, DoppelPaymer Ransomware, Maze Ransomware и Nefilim Ransomware, в то время как Netwalker заявили, что они специально не выбирают больницы, но если вдруг какая-то из них обнаружит свои файлы зашифрованными, пусть платит выкуп.

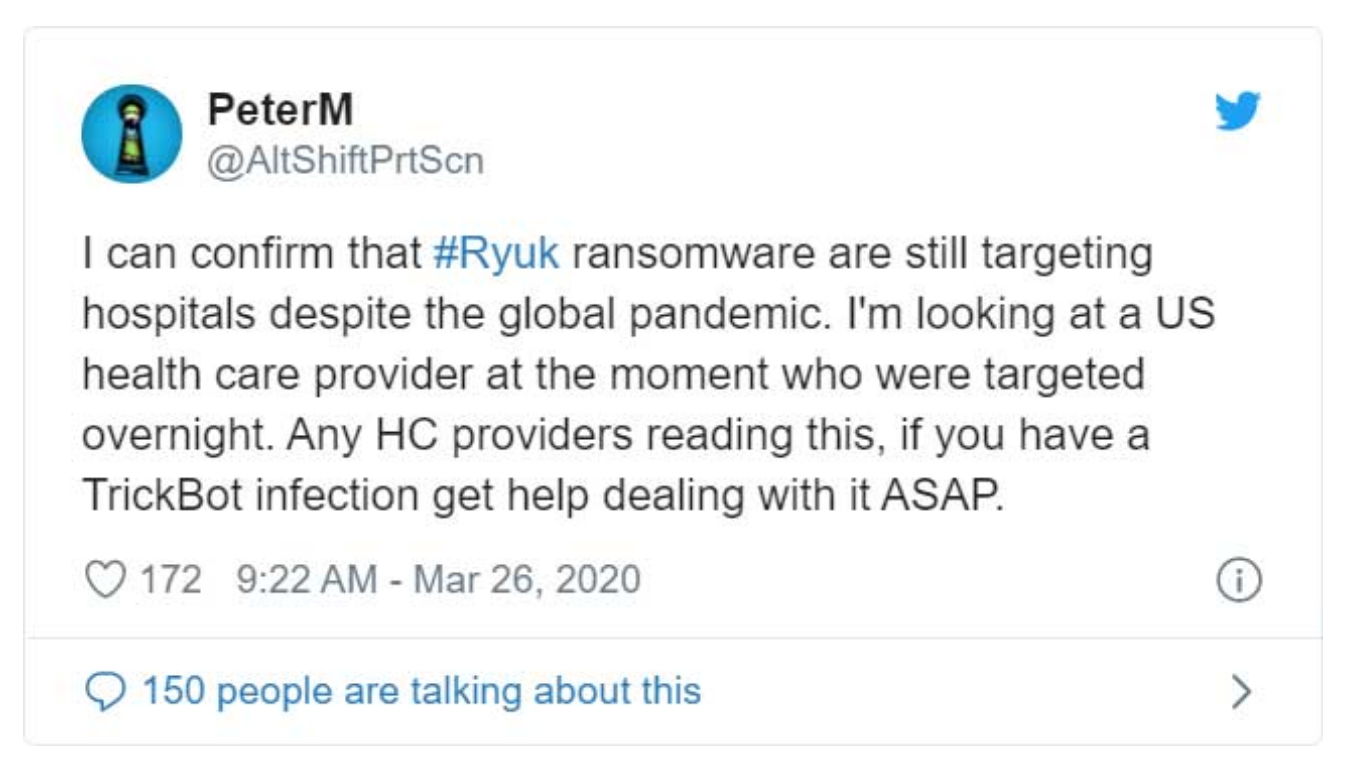

Операторы Ryuk и других вымогателей не стали делать никаких заявлений, а просто продолжили атаки.

Пользователи подтверждают продолжение работы Ryuk несмотря на пандемию

Мобильный вымогатель CovidLock распространяется через собственный сайт в виде apk-файла, чтобы избежать блокировок в официальных магазинах приложений.

Чтобы создать иллюзию надёжности и качества, авторы CovidLock использовали изображения рейтинга из Play Market, а также логотипы ВОЗ и центра по контролю и профилактике заболеваний

Авторы вредоноса заявляют, что приложение позволяет в реальном времени отслеживать вспышки коронавируса «на вашей улице, в городе и в штате» более чем в 100 странах.

А авторы вредоноса-инфостилера Oski воспользовались оригинальным способом для распространения своего приложения:

• просканировали интернет на предмет уязвимых домашних роутеров D-Link и Linksys,

• используя уязвимости, получили доступ к управлению и изменили настройки DNS-серверов на свои:

Когда подключённые к роутерам пользователи вводили в браузере любой адрес, их переадресовывали на сайт мошенников, который от имени ВОЗ предлагал загрузить и установить приложение COVID-19 Inform. Установившие «информер» пользователи получал вместо него инфостилер Oski

Авторы многих рассылок пугают и даже шантажируют получателей своих писем, чтобы заставить их открыть вложение и выполнить другие указания.

Канадские граждане получили рассылку от имени Марии, сотрудницы медицинского центра. В письме «Мария» сообщала, что по имеющимся сведениям получатель письма находился в контакте с больным коронавирусом, поэтому ему необходимо как можно скорее заполнить прилагаемую анкету и обратиться в ближайшую больницу для тестирования:

Когда напуганная жертва открывала вложение, её просили разрешить выполнение макросов, после чего на компьютер устанавливался инфостилер, который собирал и отправлял злоумышленникам сохранённые учётные данные, сведения о банковских картах и криптокошельках

Италия как одна из стран-лидеров по числу заражённых коронавирусом оказалась под ударом злоумышленников. Мы зафиксировали более 6000 рассылок, связанных с темой пандемии.

Например, в рамках одной из таких кампаний рассылались письма на итальянском языке, в которых отправитель от имени Всемирной организации здравоохранения предлагал получателю немедленно ознакомиться с мерами предосторожности по коронавирусу во вложенном документе:

При открытии документа запрашивалось разрешение на выполнение макросов, и если жертва его давала, на компьютер устанавливалась троянская программа

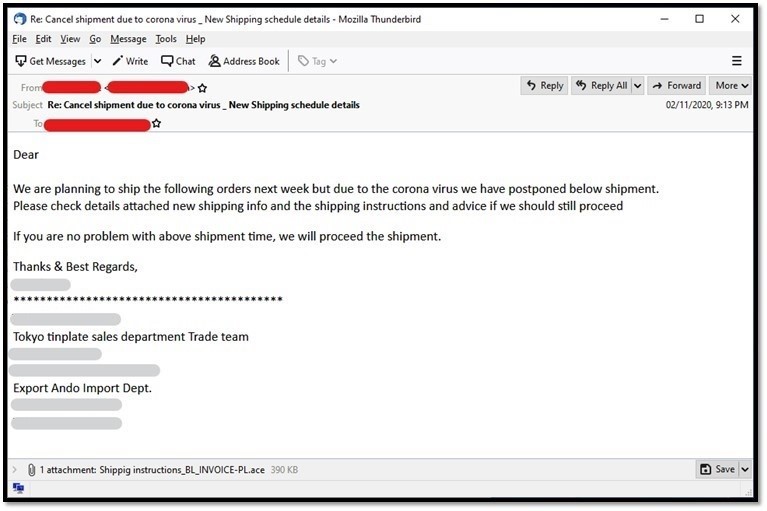

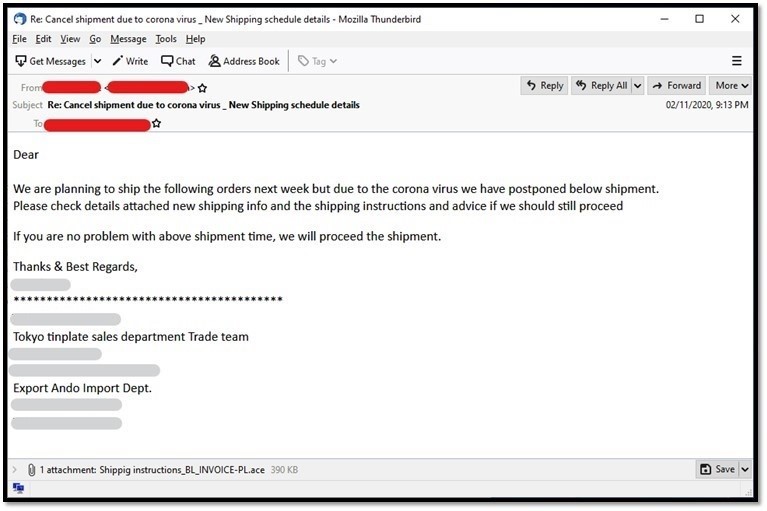

Многие рассылки были связаны с доставкой или отсрочкой из-за распространения заболевания. Например, в одном из таких писем, якобы направленном из Японии, сообщалось о задержке доставки и предлагалось ознакомиться с прилагаемым графиком во вложении:

При открытии вложения из архива на компьютер устанавливалась вредоносная программа

Киберпреступники не только массово регистрировали домены, связанные с пандемией, но и активно использовали их для мошеннической деятельности.

Например, совершенно анекдотичный сайт antivirus-covid19.site предлагал загрузить и установить на компьютер приложение Corona Antivirus для защиты от заражения.

Механизм действия «антивируса» авторы не раскрывали, а тех, кто по какой-то причине всё-таки загружал и устанавливал программу, ждал неприятный сюрприз в виде установленного бэкдора BlactNET RAT

Владельцы других сайтов предлагали своим посетителям заказать бесплатную вакцину от коронавируса, оплатив лишь 4,95 доллара за доставку

Сайт coronaviruscovid19-information[.]com/en предлагал посетителям загрузить мобильное приложение для создания лекарства от коронавируса. Приложение представляло собой банковский троян, похищающий сведения о банковских картах и учётные данные систем онлайн-банкинга.

А сайт uk-covid-19-relieve[.]com имитировал дизайн правительственных сайтов Великобритании и под видом выплаты помощи пострадавшим от пандемии коронавируса собирал личные данные и сведения о банковских картах.

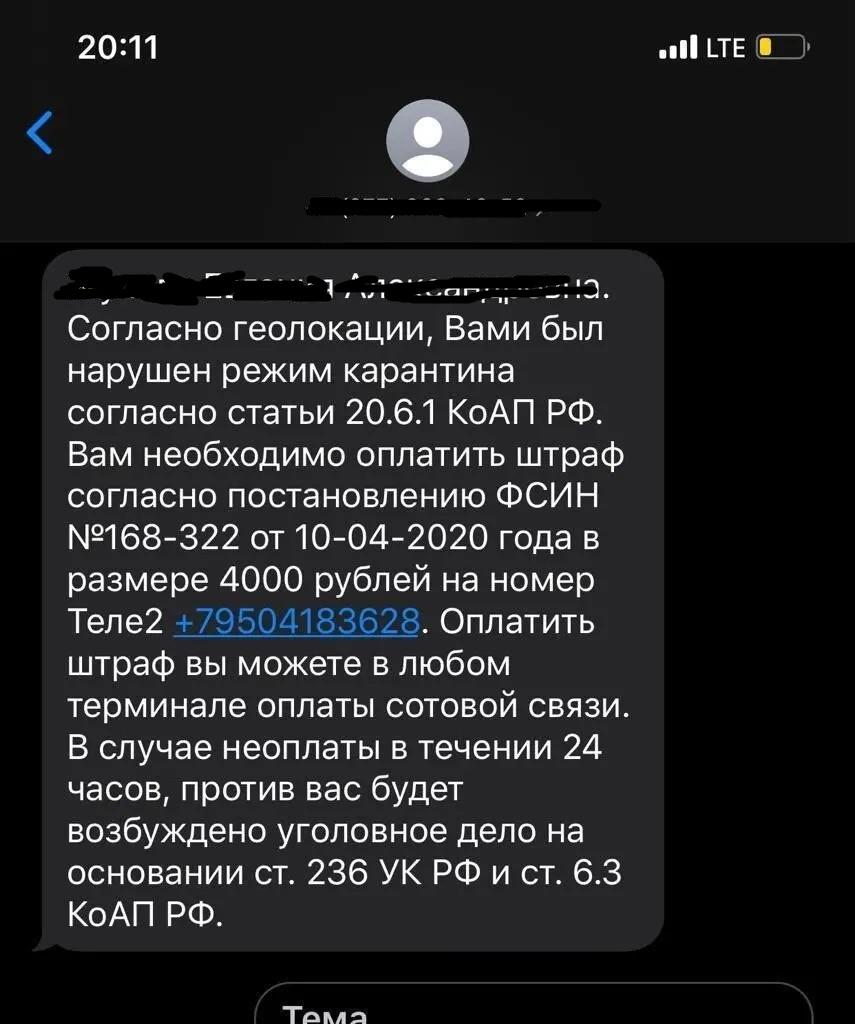

Авторы многих кампаний не пишут ни слова о коронавирусе, однако успешно используют сложившуюся в связи с пандемией ситуацию. К этой категории можно отнести, например, SMS-рассылки с требованием заплатить штраф за нарушение режима самоизоляции:

Авторы послания рассчитывают, что кто-то из получателей действительно нарушил режим и с готовностью выполнит требования

Повсеместно вводимый карантин привёл к тому, что множество людей стали работать удалённо, в результате чего произошёл взрывной рост популярности приложений для организации видеоконференций, чем не замедлили воспользоваться кибермошенники. Например, с начала пандемии COVID-19 было зарегистрировано более 1700 вредоносных доменов Zoom.

Некоторые из этих сайтов предлагали установить клиент для популярного сервиса, но вместо него жертвы получали вредонос InstallCore, с помощью которого злоумышленники загружали на их компьютеры дополнительные наборы вредоносных утилит

Многие сервисы на период пандемии бесплатно предлагали всем желающим премиум-подписками, и этой щедростью также не замедлили воспользоваться мошенники.

Кампания начиналась с рассылки в Facebook Messenger сообщения, предлагающего в связи с карантином в течение 2 месяцев получить бесплатный доступ к Netflix Premium. Если пользователь был залогинен в учётную запись Facebook и переходил по ссылке, он получал запрос на доступ от приложения Netflix. В противном случае у пользователя запрашивались учётные данные для входа в социальную сеть, и после успешного логина его переадресовывали на страницу с запросом разрешения. Когда пользователь соглашался продолжить, ему открывалась мошенническая страница с «предложением Netflix» и опросом, который нужно пройти для получения подарка:

Опрос содержит случайные вопросы и принимает любой ответ, который вводит пользователь. В конце опроса пользователю предлагают поделиться сайтом с двадцатью друзьями или пятью группами, чтобы получить «премиальную подписку»

Независимо от того, какую кнопку нажмёт пользователь в конце опроса, его перенаправят на страницу с запросом доступа к Facebook. На этом шаге снова предлагается поделиться вредоносной ссылкой со своими контактами.

Чтобы сделать этот процесс проще, мошенники даже создают пост, так что жертве, скомпрометировавшей свои учётные данные, остаётся лишь нажать кнопку для публикации.

Преступники активно используют тему пандемии в мошеннических кампаниях. Чтобы противостоять им, необходимо соблюдать следующие рекомендации:

Мы понимаем, что ситуация быстро развивается, а новые данные поступают каждый день, поэтому постоянно обновляем нашу информацию, чтобы неизменно предоставлять услуги высшего класса, которые от нас ожидают клиенты, партнёры и поставщики.

Чтобы кризис из-за вируса COVID-19 не повлиял на удобство использования продуктов Trend Micro, мы позаботились о безопасности наших сотрудников:

Мы оптимистично смотрим в будущее и полагаем, что текущая сложная ситуация поможет внедрить новые способы совместной работы и другие инновации, что в итоге сделает нашу жизнь безопаснее.

По данным нашего мониторинга, в первом квартале 2020 года главным источником связанных с коронавирусом кибератак были спам-рассылки. Количество таких писем с февраля по март выросло в 220 раз:

Количество спам-писем, связанных с COVID-19

Ещё одним направлением COVID-кампаний стали вредоносные сайты. В течение первого квартала мы зарегистрировали около 50 тысяч вредоносных URL, содержащих название опасной инфекции. С февраля по март число таких сайтов увеличилось на 260%:

Количество вредоносных URL, связанных с COVID-19

Не меньшую активность проявляли разработчики вредоносного ПО. За первый квартал мы выявили более 700 разновидностей COVID-ориентированной малвари:

Количество вредоносного ПО, связанного с темой COVID-19

Наибольшее количество атак пришлось на долю США, однако и другие охваченные инфекцией страны также подвергались нападениям.

Рассмотрим каждую из этих категорий подробнее. Начнём с вредоносного ПО, поскольку здесь мы столкнулись с довольно любопытным явлением: часть операторов вымогателей проявили активную гражданскую позицию и заявили о том, что в связи с пандемией не будут атаковать медицинские учреждения.

Вредоносное ПО

Возможность поживиться на горячей теме вернула к жизни многих ветеранов. Например, появилась COVID-брендированная версия банковского трояна Zeus Sphinx, для распространения которой использовалась рассылка защищённого паролем документа Microsoft Word с именем «COVID 19 relief».

Если пользователь открывал вложение, вводил пароль и включал макросы, на его компьютер устанавливался Zeus Sphinx. Источник (здесь и далее, если не указано иное): Trend Micro

Операторы вредоноса AZORult поступили более оригинально: они создали работающую копию сайта Университета Джонса Хопкинса с картой распространения коронавируса на домене Corona-Virus-Map.com (сейчас отключен). Чтобы получать больше оперативной информации, посетителям предлагалось загрузить на компьютер приложение.

Согласившиеся с предложением поддельного сайта о распространении вируса об установке дополнительного ПО, получали на своё устройство AZORult

Операторы вымогательского ПО разделились на две группы: часть из них объявила, что на время пандемии они не будут атаковать госпитали, больницы и медицинские учреждения, тогда как остальные продолжили свою вредоносную деятельность без каких-либо ограничений.

В клуб «благородных пиратов» записались CLOP Ransomware, DoppelPaymer Ransomware, Maze Ransomware и Nefilim Ransomware, в то время как Netwalker заявили, что они специально не выбирают больницы, но если вдруг какая-то из них обнаружит свои файлы зашифрованными, пусть платит выкуп.

Операторы Ryuk и других вымогателей не стали делать никаких заявлений, а просто продолжили атаки.

Пользователи подтверждают продолжение работы Ryuk несмотря на пандемию

Мобильный вымогатель CovidLock распространяется через собственный сайт в виде apk-файла, чтобы избежать блокировок в официальных магазинах приложений.

Чтобы создать иллюзию надёжности и качества, авторы CovidLock использовали изображения рейтинга из Play Market, а также логотипы ВОЗ и центра по контролю и профилактике заболеваний

Авторы вредоноса заявляют, что приложение позволяет в реальном времени отслеживать вспышки коронавируса «на вашей улице, в городе и в штате» более чем в 100 странах.

А авторы вредоноса-инфостилера Oski воспользовались оригинальным способом для распространения своего приложения:

• просканировали интернет на предмет уязвимых домашних роутеров D-Link и Linksys,

• используя уязвимости, получили доступ к управлению и изменили настройки DNS-серверов на свои:

Когда подключённые к роутерам пользователи вводили в браузере любой адрес, их переадресовывали на сайт мошенников, который от имени ВОЗ предлагал загрузить и установить приложение COVID-19 Inform. Установившие «информер» пользователи получал вместо него инфостилер Oski

Почтовые рассылки

Авторы многих рассылок пугают и даже шантажируют получателей своих писем, чтобы заставить их открыть вложение и выполнить другие указания.

Канадские граждане получили рассылку от имени Марии, сотрудницы медицинского центра. В письме «Мария» сообщала, что по имеющимся сведениям получатель письма находился в контакте с больным коронавирусом, поэтому ему необходимо как можно скорее заполнить прилагаемую анкету и обратиться в ближайшую больницу для тестирования:

Когда напуганная жертва открывала вложение, её просили разрешить выполнение макросов, после чего на компьютер устанавливался инфостилер, который собирал и отправлял злоумышленникам сохранённые учётные данные, сведения о банковских картах и криптокошельках

Италия как одна из стран-лидеров по числу заражённых коронавирусом оказалась под ударом злоумышленников. Мы зафиксировали более 6000 рассылок, связанных с темой пандемии.

Например, в рамках одной из таких кампаний рассылались письма на итальянском языке, в которых отправитель от имени Всемирной организации здравоохранения предлагал получателю немедленно ознакомиться с мерами предосторожности по коронавирусу во вложенном документе:

При открытии документа запрашивалось разрешение на выполнение макросов, и если жертва его давала, на компьютер устанавливалась троянская программа

Многие рассылки были связаны с доставкой или отсрочкой из-за распространения заболевания. Например, в одном из таких писем, якобы направленном из Японии, сообщалось о задержке доставки и предлагалось ознакомиться с прилагаемым графиком во вложении:

При открытии вложения из архива на компьютер устанавливалась вредоносная программа

Мошеннические сайты

Киберпреступники не только массово регистрировали домены, связанные с пандемией, но и активно использовали их для мошеннической деятельности.

Например, совершенно анекдотичный сайт antivirus-covid19.site предлагал загрузить и установить на компьютер приложение Corona Antivirus для защиты от заражения.

Механизм действия «антивируса» авторы не раскрывали, а тех, кто по какой-то причине всё-таки загружал и устанавливал программу, ждал неприятный сюрприз в виде установленного бэкдора BlactNET RAT

Владельцы других сайтов предлагали своим посетителям заказать бесплатную вакцину от коронавируса, оплатив лишь 4,95 доллара за доставку

Сайт coronaviruscovid19-information[.]com/en предлагал посетителям загрузить мобильное приложение для создания лекарства от коронавируса. Приложение представляло собой банковский троян, похищающий сведения о банковских картах и учётные данные систем онлайн-банкинга.

А сайт uk-covid-19-relieve[.]com имитировал дизайн правительственных сайтов Великобритании и под видом выплаты помощи пострадавшим от пандемии коронавируса собирал личные данные и сведения о банковских картах.

Сопутствующие угрозы

Авторы многих кампаний не пишут ни слова о коронавирусе, однако успешно используют сложившуюся в связи с пандемией ситуацию. К этой категории можно отнести, например, SMS-рассылки с требованием заплатить штраф за нарушение режима самоизоляции:

Авторы послания рассчитывают, что кто-то из получателей действительно нарушил режим и с готовностью выполнит требования

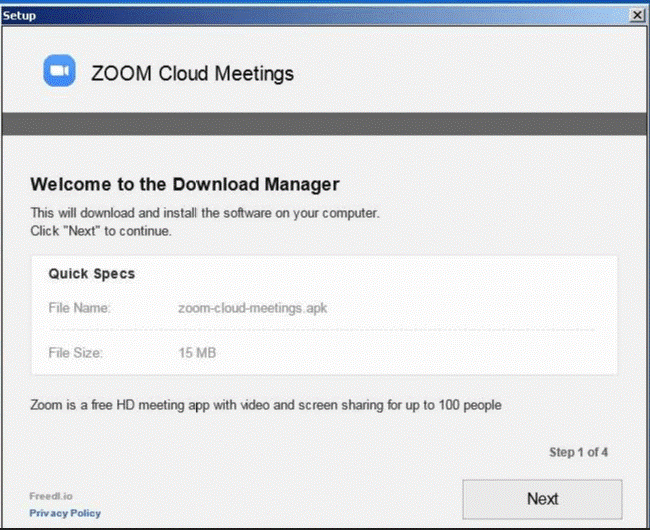

Повсеместно вводимый карантин привёл к тому, что множество людей стали работать удалённо, в результате чего произошёл взрывной рост популярности приложений для организации видеоконференций, чем не замедлили воспользоваться кибермошенники. Например, с начала пандемии COVID-19 было зарегистрировано более 1700 вредоносных доменов Zoom.

Некоторые из этих сайтов предлагали установить клиент для популярного сервиса, но вместо него жертвы получали вредонос InstallCore, с помощью которого злоумышленники загружали на их компьютеры дополнительные наборы вредоносных утилит

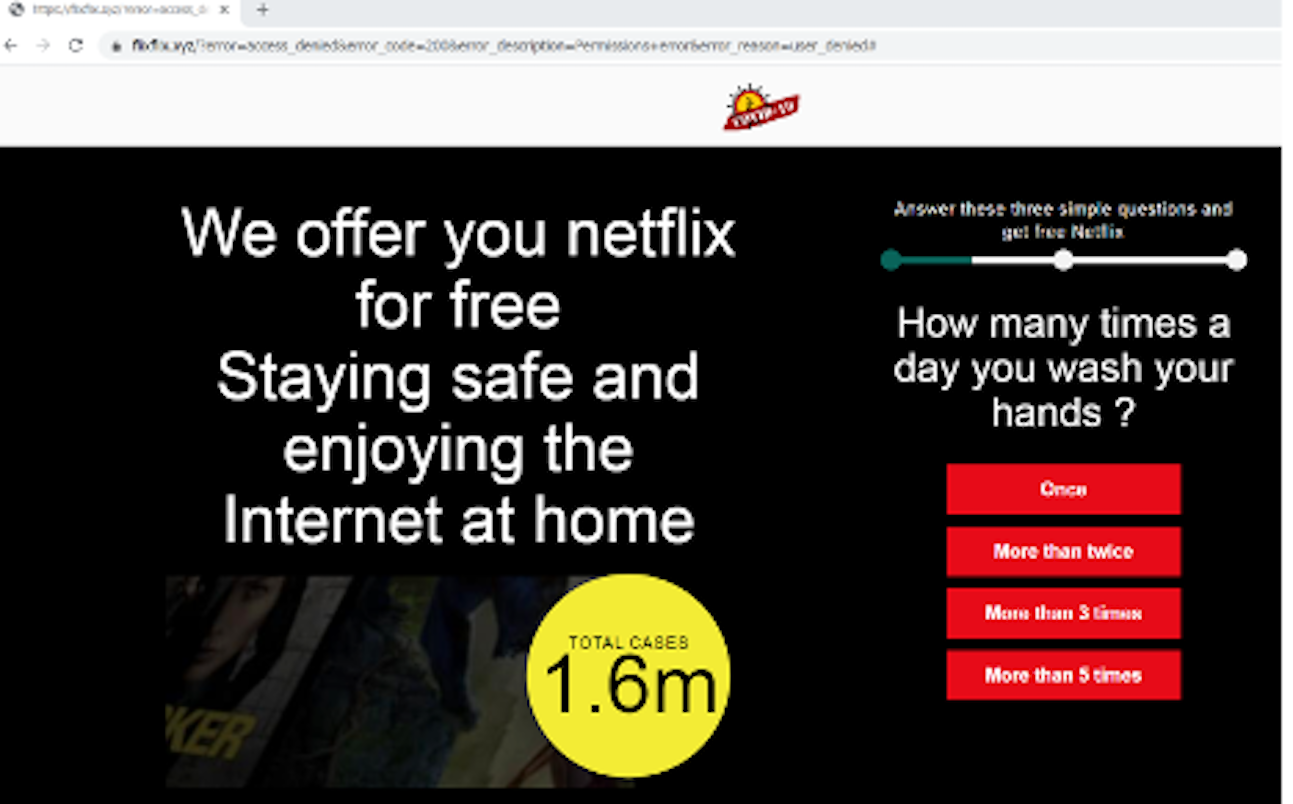

Многие сервисы на период пандемии бесплатно предлагали всем желающим премиум-подписками, и этой щедростью также не замедлили воспользоваться мошенники.

Кампания начиналась с рассылки в Facebook Messenger сообщения, предлагающего в связи с карантином в течение 2 месяцев получить бесплатный доступ к Netflix Premium. Если пользователь был залогинен в учётную запись Facebook и переходил по ссылке, он получал запрос на доступ от приложения Netflix. В противном случае у пользователя запрашивались учётные данные для входа в социальную сеть, и после успешного логина его переадресовывали на страницу с запросом разрешения. Когда пользователь соглашался продолжить, ему открывалась мошенническая страница с «предложением Netflix» и опросом, который нужно пройти для получения подарка:

Опрос содержит случайные вопросы и принимает любой ответ, который вводит пользователь. В конце опроса пользователю предлагают поделиться сайтом с двадцатью друзьями или пятью группами, чтобы получить «премиальную подписку»

Независимо от того, какую кнопку нажмёт пользователь в конце опроса, его перенаправят на страницу с запросом доступа к Facebook. На этом шаге снова предлагается поделиться вредоносной ссылкой со своими контактами.

Чтобы сделать этот процесс проще, мошенники даже создают пост, так что жертве, скомпрометировавшей свои учётные данные, остаётся лишь нажать кнопку для публикации.

Чтобы защититься, будьте бдительны

Преступники активно используют тему пандемии в мошеннических кампаниях. Чтобы противостоять им, необходимо соблюдать следующие рекомендации:

- не переходите по ссылкам от незнакомых отправителей и не делитесь ими со своими знакомыми,

- проверяйте легитимность источника информации,

- проверяйте URL сайта, который запрашивает у вас какие-либо сведения,

- не вводите персональные и учётные данные, а также платёжную информацию на непроверенных сайтах.

Позиция Trend Micro в связи с пандемией

Мы понимаем, что ситуация быстро развивается, а новые данные поступают каждый день, поэтому постоянно обновляем нашу информацию, чтобы неизменно предоставлять услуги высшего класса, которые от нас ожидают клиенты, партнёры и поставщики.

Чтобы кризис из-за вируса COVID-19 не повлиял на удобство использования продуктов Trend Micro, мы позаботились о безопасности наших сотрудников:

- следуем предписаниям местных властей во всех странах;

- работаем удалённо;

- ограничили перемещения;

- проявляем бдительность и используем средства защиты.

Мы оптимистично смотрим в будущее и полагаем, что текущая сложная ситуация поможет внедрить новые способы совместной работы и другие инновации, что в итоге сделает нашу жизнь безопаснее.