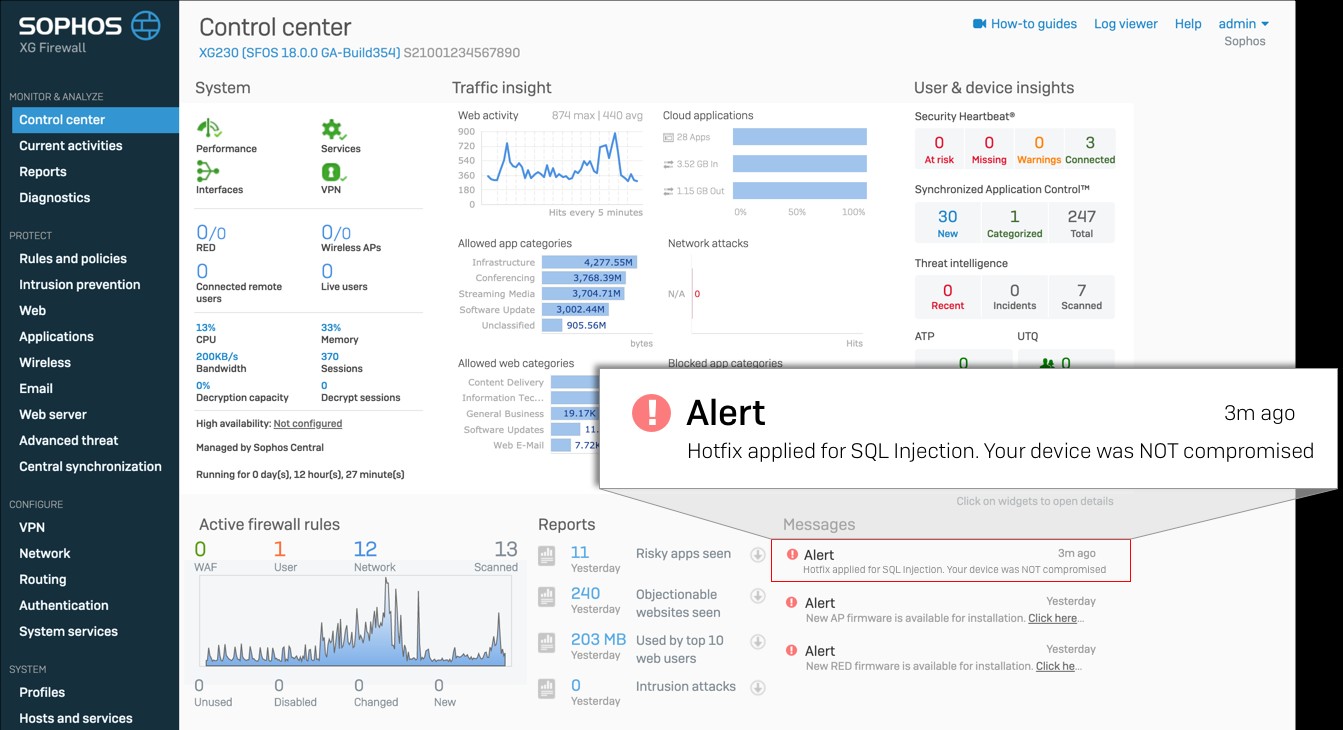

Скриншот системы управления Sophos XG Firewall, который не был скомпрометирован во время атаки, но заплатка все равно была установлена.

Скриншот системы управления Sophos XG Firewall, который не был скомпрометирован во время атаки, но заплатка все равно была установлена.Согласно информации из корпоративного блога компании Sophos, разработчика и производителя физических и виртуальных межсетевых экранов нового поколения, 22 апреля 2020 года неопознанная группа хакеров начала проводить атаку на устройства XG Firewall по всему миру, используя уязвимость нулевого дня. Целью атаки, от которой могли пострадать многие физические и виртуальные устройства XG Firewall, была кража учетных записей администраторов и пользователей. Атака проводилась с помощью внедрения SQL-инъекции в системы безопасности устройств Sophos, у которых администраторами межсетевых экранов был ранее сконфигурирован доступ в систему управления (по HTTPS) или пользовательский портал из внешней сети (WAN). Тем более, что в настоящее время такую опцию начали все чаще использовать клиенты Sophos для удаленного администрирования и мониторинга своих ИБ-систем из дома. Этим и попытались воспользоваться злоумышленники.

Специалисты Sophos в оперативном режиме после получения данных о первых попытках использования уязвимости начали расследование инцидента. В итоге, только 25 апреля 2020 года была создана программная заплатка, которую в компании начали сразу распространять на все работающие XG Firewall с включенной опцией “Allow automatic installation of hotfixes”.

Хронология реакции на атаку (указано время UTC):

- 2020-04-22 16:00 — началась атака;

- 2020-04-22 20:29 — Sophos получает сообщения о подозрительной активности, зафиксированной в интерфейсах управления некоторых XG Firewall;

- 2020-04-22 22:03 — инцидент зафиксирован, им занялась группа кибербезопасности Sophos;

- 2020-04-22 22:20 — началась углубленная экспертиза инцидента;

- 2020-04-22 22:44 — SophosLabs блокирует подозрительные домены, обнаруженные в ходе проведения экспертизы инцидента;

- 2020-04-23 06:30 — исследователи Sophos определяют векторы атаки;

- 2020-04-23 15:47 — Sophos уведомляет сообщество пользователей о первоначальных мерах по предотвращению атаки;

- 2020-04-23 19:39 — первоначальный вектор атаки идентифицирован как атака с помощью SQL-инъекции;

- 2020-04-23 21:40 — SophosLabs идентифицирует и блокирует дополнительные домены, связанные с атакой;

- 2020-04-24 03:00 — проводится обновление телеметрии для всех межсетевых экранов XG;

- 2020-04-24 04:20 — Sophos уведомляет сообщество пользователей о дополнительных мерах по предотвращению атаки;

- 2020-04-24 05:00 — начата разработка и тестирование патча, закрывающую уязвимость, использованную в атаке;

- 2020-04-25 07:00 — начато развертывание патча;

- 2020-04-25 22:00 — завершено развертывание патча на всех межсетевых экранах XG с включенным автоматическим обновлением.

Как показало расследование механизма атаки, злоумышленники с помощью SQL-инъекции смогли получить доступ к определенно настроенным XG Firewall и скачать с них некоторые конфигурационные данные, включая имена пользователей и хэшированные пароли для локальных администраторов устройств, учетные записи администраторов и пользователей, используемых для удаленного доступа.

Также специалисты Sophos пояснили, что данные и пароли, связанные с внешними системами аутентификации, такими как AD или LDAP, не были скомпрометированы в ходе атаки. Признаков того, что в процессе атаки злоумышленники смогли проникнуть в локальные сети за межсетевым экраном XG, в компании не обнаружили.

Вдобавок специалисты Sophos настоятельно рекомендуют администраторам устройств XG Firewall, которые могли быть скомпрометированы в процессе атаки, сбросить и обновить все пароли и учетные записи администраторов и пользователей. Также они советуют отключить доступ в систему управления (по HTTPS) и пользовательский портал из внешней сети.

См. также: "Sophos XG Firewall: От классического МЭ до NGFW с автоматической реакцией на ИБ инциденты".