В сети продолжают появляться различные угрозы, использующие тематику коронавируса. И сегодня мы хотим поделиться информацией об одном интересном экземпляре, который наглядно демонстрирует стремление злоумышленников максимизировать свою прибыль. Угроза из категории “2-в-1” так и называет себя CoronaVirus. А подробная информация о зловреде — под катом.

Эксплуатация темы коронавируса началась уже больше месяца назад. Злоумышленники использовали заинтересованность общественности информацией о распространении пандемии, о принятых мерах. В сети появилось огромное количество различных информеров, специальных приложений и фальшивых сайтов, которые компрометируют пользователей, крадут данные, а иногда — шифруют содержимое устройства и требуют выкуп. Именно так поступает мобильное приложение Coronavirus Tracker, которое блокировало доступ к устройству и требовало выкуп.

Отдельной темой для распространения вредоносных программ стала неразбериха с мерами финансовой поддержки. Во многих странах правительство пообещало помощь и поддержку простым гражданам и представителям бизнеса во время пандемии. И практически нигде получение этой помощи не происходит просто и прозрачно. Более того, многие надеются на то, что им помогут финансово, но не знают — входят ли они в перечень тех, кто получит государственные субсидии, или не входят. Да и те, кто уже получил что-то от государства, вряд ли откажутся от дополнительной помощи.

Именно этим и пользуются злоумышленники. Они рассылают письма от лица банков, финансовых регуляторов и органов соцзащиты, в которых предлагается получить помощь. Нужно только перейти по ссылке…

Не сложно догадаться, что после клика по сомнительному адресу человек оказывается на фишинговом сайте, где ему предлагается ввести свою финансовую информацию. Чаще всего одновременно с открытием сайта злоумышленники пытаются заразить компьютер троянской программой, нацеленной на кражу персональных данных и в особенности, финансовой информации. Иногда во вложении к письму находится защищенный паролем файл, в котором находится «важная информация о том, как вы можете получить поддержку от правительства» в виде шпионской программы или программы-вымогателя.

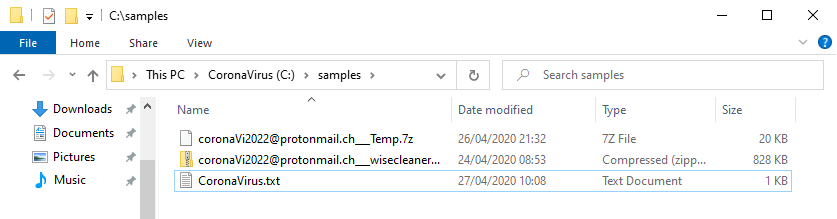

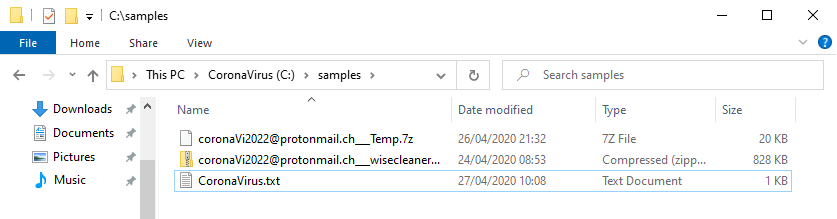

Кроме этого в последнее время в социальных сетях также стали распространяться программы из категории Infostealer. Например, если вы хотите загрузить какую-то легитимную утилиту Windows, скажем, wisecleaner[.]best, в комплекте с ней вполне может идти Infostealer. Нажав на ссылку, пользователь получает загрузчик, который скачивает вместе с утилитой вредоносное ПО, причем источник загрузки выбирается в зависимости от конфигурации компьютера жертвы.

Coronavirus 2022

Зачем мы провели весь этот экскурс? Дело в том, что новое вредоносное ПО, создатели которого не слишком долго раздумывали над названием, как раз впитало в себя все лучшее и радует жертву сразу двумя видами атак. С одной стороны загружается программа-шифровальщик (CoronaVirus), а с другой — KPOT infostealer.

Сам шифровальщик представляет собой небольшой файл размером 44KB. Угроза простая, но эффективная. Исполняемый файл копирует себя под случайным именем в

Как и большинство программ-вымогателей CoronaVirus пытается удалить локальные резервные копии и отключить shadowing файлов, выполнив следующие системные команды:

Далее ПО начинает шифровать файлы. Имя каждого зашифрованного файла будет содержать

Кроме этого программа-вымогатель меняет название диска C на CoronaVirus.

В каждой директории, которую успел заразить этот вирус, появляется файл CoronaVirus.txt, в котором приведены инструкции по оплате. Выкуп составляет всего 0,008 биткоинов или примерно $60. Надо сказать, это очень скромный показатель. И здесь дело либо в том, что автор не поставил себе цели сильно обогатиться… либо наоборот решил, что это прекрасная сумма, которую может заплатить каждый пользователь, сидящий дома на самоизоляции. Согласитесь, если вам нельзя выходить на улицу, то $60 за то, чтобы компьютер снова заработал — это не так уж много.

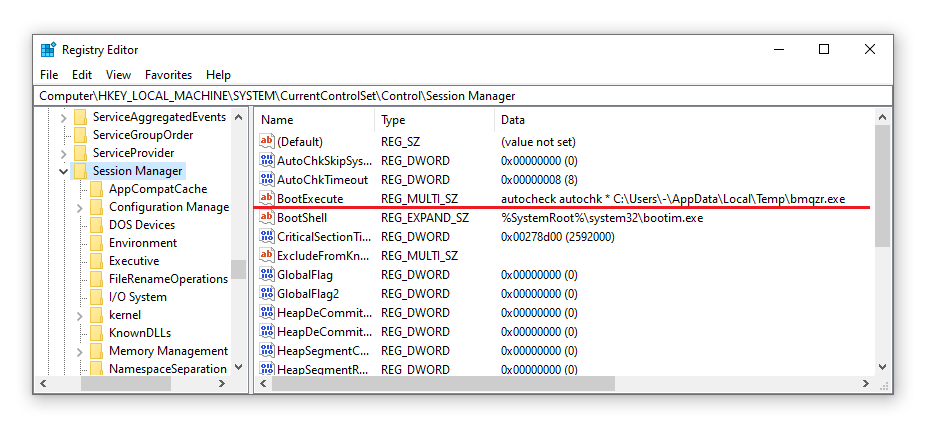

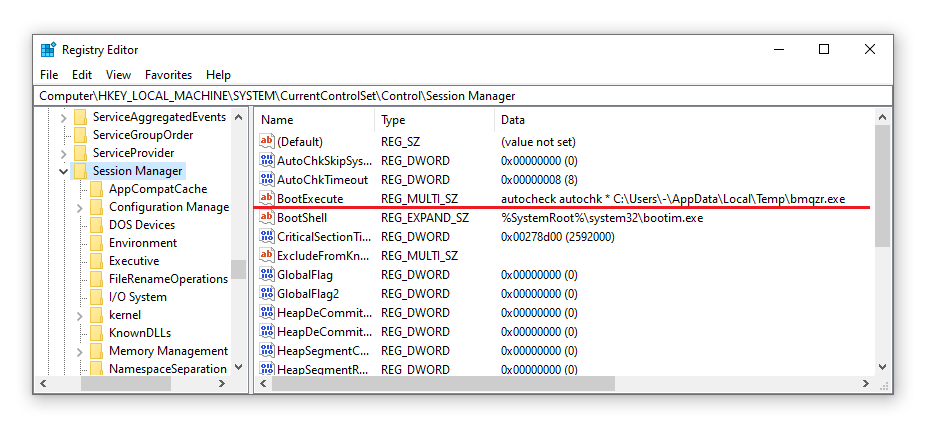

Кроме этого новое Ransomware записывает небольшой исполняемый файл DOS в папке для временных файлов и регистрирует его в реестре под ключом BootExecute, чтобы инструкции по выполнению платежа были показаны при следующей перезагрузке компьютера. В зависимости от параметров систем это сообщение может быть и не показано. Тем не менее, после завершения шифрования всех файлов, компьютер автоматически перезагрузится.

В комплекте с этим Ransomware идет также шпионское ПО KPOT. Этот infostealer может выкрасть cookies и сохраненные пароли из самых разных браузеров, а также из установленных на ПК игр (включая Steam), мессенджеров Jabber и Skype. В сферу его интересов входят и реквизиты доступа к FTP и VPN. Сделав свое дело и украв все что можно шпион удаляет сам себя следующей командой:

Эта атака, вновь привязанная к тематике п��ндемии коронавируса, еще раз доказывает, что современные программы-вымогатели стремятся не только зашифровать ваши файлы. В данном случае жертва рискует столкнуться с кражей паролей к разным сайтам и порталам. Такие высокоорганизованные группы киберпреступников как Maze и DoppelPaymer уже наловчились использовать украденные персональные данные, чтобы шантажировать пользователей, если они не хотят платить за восстановление файлов. Действительно, вдруг они не так важны, или у пользователя стоит система резервного копирования, которая не поддается атаке Ransomware.

Несмотря на свою простоту новый CoronaVirus наглядно демонстрирует, что и киберпреступники стремятся повысить свои доходы и ищут дополнительные средства монетизации. Сама стратегия не нова — уже несколько лет аналитики Acronis наблюдают атаки шифровальщиков, также подсаживающие финансовые трояны на компьютер жертвы. Более того, в современных условиях атака шифровальщика вообще может носить роль диверсии, чтобы отвлечь внимание от основной цели злоумышленников — утечки данных.

Так или иначе, обеспечить защиту от подобных угроз можно только используя комплексный подход к киберзащите. А современные системы безопасности легко блокируют подобные угрозы (причем обе их составляющих) еще до начала работы за счет эвристических алгоритмов, использующих технологии машинного обучения. В случае интеграции с системой резервного копирования/аварийного восстановления, первые поврежденные файлы будут сразу же восстановлены.

Для заинтересованных, хэш-суммы файлов IoC:

CoronaVirus Ransomware: 3299f07bc0711b3587fe8a1c6bf3ee6bcbc14cb775f64b28a61d72ebcb8968d3

Kpot infostealer: a08db3b44c713a96fe07e0bfc440ca9cf2e3d152a5d13a70d6102c15004c4240

Эксплуатация темы коронавируса началась уже больше месяца назад. Злоумышленники использовали заинтересованность общественности информацией о распространении пандемии, о принятых мерах. В сети появилось огромное количество различных информеров, специальных приложений и фальшивых сайтов, которые компрометируют пользователей, крадут данные, а иногда — шифруют содержимое устройства и требуют выкуп. Именно так поступает мобильное приложение Coronavirus Tracker, которое блокировало доступ к устройству и требовало выкуп.

Отдельной темой для распространения вредоносных программ стала неразбериха с мерами финансовой поддержки. Во многих странах правительство пообещало помощь и поддержку простым гражданам и представителям бизнеса во время пандемии. И практически нигде получение этой помощи не происходит просто и прозрачно. Более того, многие надеются на то, что им помогут финансово, но не знают — входят ли они в перечень тех, кто получит государственные субсидии, или не входят. Да и те, кто уже получил что-то от государства, вряд ли откажутся от дополнительной помощи.

Именно этим и пользуются злоумышленники. Они рассылают письма от лица банков, финансовых регуляторов и органов соцзащиты, в которых предлагается получить помощь. Нужно только перейти по ссылке…

Не сложно догадаться, что после клика по сомнительному адресу человек оказывается на фишинговом сайте, где ему предлагается ввести свою финансовую информацию. Чаще всего одновременно с открытием сайта злоумышленники пытаются заразить компьютер троянской программой, нацеленной на кражу персональных данных и в особенности, финансовой информации. Иногда во вложении к письму находится защищенный паролем файл, в котором находится «важная информация о том, как вы можете получить поддержку от правительства» в виде шпионской программы или программы-вымогателя.

Кроме этого в последнее время в социальных сетях также стали распространяться программы из категории Infostealer. Например, если вы хотите загрузить какую-то легитимную утилиту Windows, скажем, wisecleaner[.]best, в комплекте с ней вполне может идти Infostealer. Нажав на ссылку, пользователь получает загрузчик, который скачивает вместе с утилитой вредоносное ПО, причем источник загрузки выбирается в зависимости от конфигурации компьютера жертвы.

Coronavirus 2022

Зачем мы провели весь этот экскурс? Дело в том, что новое вредоносное ПО, создатели которого не слишком долго раздумывали над названием, как раз впитало в себя все лучшее и радует жертву сразу двумя видами атак. С одной стороны загружается программа-шифровальщик (CoronaVirus), а с другой — KPOT infostealer.

CoronaVirus ransomware

Сам шифровальщик представляет собой небольшой файл размером 44KB. Угроза простая, но эффективная. Исполняемый файл копирует себя под случайным именем в

%AppData%\Local\Temp\vprdh.exe, а также устанавливает ключ в реестре \Windows\CurrentVersion\Run. После размещения копии оригинал удаляется.Как и большинство программ-вымогателей CoronaVirus пытается удалить локальные резервные копии и отключить shadowing файлов, выполнив следующие системные команды:

C:\Windows\system32\VSSADMIN.EXE Delete Shadows /All /Quiet

C:\Windows\system32\wbadmin.exe delete systemstatebackup -keepVersions:0 -quiet

C:\Windows\system32\wbadmin.exe delete backup -keepVersions:0 -quietДалее ПО начинает шифровать файлы. Имя каждого зашифрованного файла будет содержать

coronaVi2022@protonmail.ch__ в начале, а все остальное остается прежним.Кроме этого программа-вымогатель меняет название диска C на CoronaVirus.

В каждой директории, которую успел заразить этот вирус, появляется файл CoronaVirus.txt, в котором приведены инструкции по оплате. Выкуп составляет всего 0,008 биткоинов или примерно $60. Надо сказать, это очень скромный показатель. И здесь дело либо в том, что автор не поставил себе цели сильно обогатиться… либо наоборот решил, что это прекрасная сумма, которую может заплатить каждый пользователь, сидящий дома на самоизоляции. Согласитесь, если вам нельзя выходить на улицу, то $60 за то, чтобы компьютер снова заработал — это не так уж много.

Кроме этого новое Ransomware записывает небольшой исполняемый файл DOS в папке для временных файлов и регистрирует его в реестре под ключом BootExecute, чтобы инструкции по выполнению платежа были показаны при следующей перезагрузке компьютера. В зависимости от параметров систем это сообщение может быть и не показано. Тем не менее, после завершения шифрования всех файлов, компьютер автоматически перезагрузится.

KPOT infostealer

В комплекте с этим Ransomware идет также шпионское ПО KPOT. Этот infostealer может выкрасть cookies и сохраненные пароли из самых разных браузеров, а также из установленных на ПК игр (включая Steam), мессенджеров Jabber и Skype. В сферу его интересов входят и реквизиты доступа к FTP и VPN. Сделав свое дело и украв все что можно шпион удаляет сам себя следующей командой:

cmd.exe /c ping 127.0.0.1 && del C:\temp\kpot.exeУже не только Ransomware

Эта атака, вновь привязанная к тематике п��ндемии коронавируса, еще раз доказывает, что современные программы-вымогатели стремятся не только зашифровать ваши файлы. В данном случае жертва рискует столкнуться с кражей паролей к разным сайтам и порталам. Такие высокоорганизованные группы киберпреступников как Maze и DoppelPaymer уже наловчились использовать украденные персональные данные, чтобы шантажировать пользователей, если они не хотят платить за восстановление файлов. Действительно, вдруг они не так важны, или у пользователя стоит система резервного копирования, которая не поддается атаке Ransomware.

Несмотря на свою простоту новый CoronaVirus наглядно демонстрирует, что и киберпреступники стремятся повысить свои доходы и ищут дополнительные средства монетизации. Сама стратегия не нова — уже несколько лет аналитики Acronis наблюдают атаки шифровальщиков, также подсаживающие финансовые трояны на компьютер жертвы. Более того, в современных условиях атака шифровальщика вообще может носить роль диверсии, чтобы отвлечь внимание от основной цели злоумышленников — утечки данных.

Так или иначе, обеспечить защиту от подобных угроз можно только используя комплексный подход к киберзащите. А современные системы безопасности легко блокируют подобные угрозы (причем обе их составляющих) еще до начала работы за счет эвристических алгоритмов, использующих технологии машинного обучения. В случае интеграции с системой резервного копирования/аварийного восстановления, первые поврежденные файлы будут сразу же восстановлены.

Для заинтересованных, хэш-суммы файлов IoC:

CoronaVirus Ransomware: 3299f07bc0711b3587fe8a1c6bf3ee6bcbc14cb775f64b28a61d72ebcb8968d3

Kpot infostealer: a08db3b44c713a96fe07e0bfc440ca9cf2e3d152a5d13a70d6102c15004c4240

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

А вы когда-нибудь сталкивались с одновременным шифрованием и кражей данных?

22.73%Да5

40.91%Нет9

27.27%Придется быть бдительнее6

9.09%Даже мыслей об этом не было2

Проголосовали 22 пользователя. Воздержались 5 пользователей.