Киберпреступники захватывают маршрутизаторы, а затем используют их для продажи сервисов анонимизации, проксирования, организации DDoS-атак. Причём за владение зомби-устройствами сражаются сразу несколько ботнетов. О том, как проходит эта война, рассказывает новое исследование Trend Micro, и в этом посте мы поделимся наиболее важными деталями.

По оценкам экспертов в 2020 году количество подключенных к интернету IoT-устройств превысит 31 млрд штук. Каждое такое устройство содержит операционную систему с сетевым стеком и набор программ для выполнения основных задач. Наиболее функциональные IoT-устройства — это роутеры. Обычно их прошивка представляет собой облегчённую и довольно редко обновляемую владельцами устройств версию Linux. На многих устройствах остаётся заданный производителем пароль, что в сочетании с неисправленными уязвимостями старого Linux превращает роутеры в идеальную цель для захвата и подключения к ботнету.

Зачем нужны ботнеты

Армию из десятков тысяч устройств можно использовать с разными целями. Самые распространённые — это анонимные прокси и организация DDoS-атак. Эти два направления позволяют получить серьёзный доход при грамотной монетизации. Чем больше устройств в сети, тем больше в ней потенциальной мощности и тем больше денег она приносит своим владельцам. Поэтому киберпреступники соревнуются за то, чтобы захватить как можно больше маршрутизаторов.

Как происходит заражение

Собранные данные показывают, что самое большое число заражений происходит с использованием брутфорс-атак и открытых портов telnet.

Прямой перебор паролей производится с помощью специального скрипта и показывает высокую эффективность, поскольку многие маршрутизаторы подключаются к интернету с паролем по умолчанию. Перебор паролей также может быть одной из функций ботнета, поэтому захват новых устройств происходит достаточно быстро.

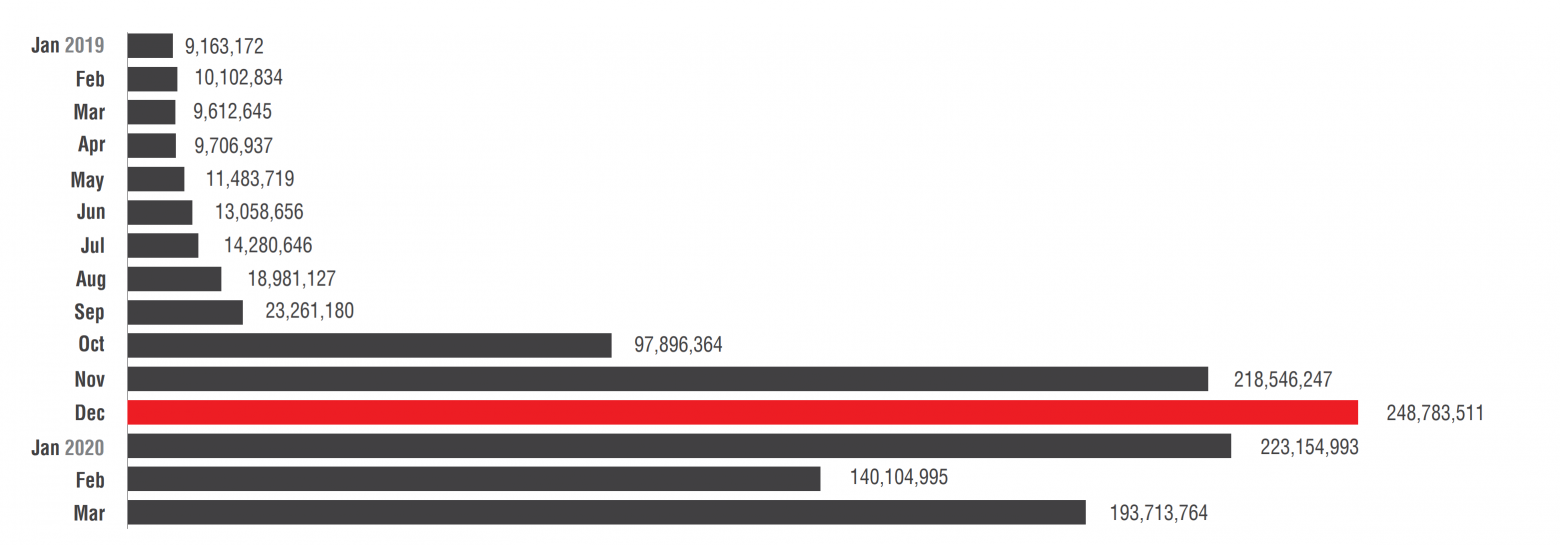

Количество брутфорс-атак на мар��рутизаторы в 2019-2020 году. Источник (здесь и далее, если не указано иное): Trend Micro

По данным телеметрии Trend Micro, в 2019 г. количество попыток входа на маршрутизаторы с применением брутфорса постоянно увеличивалось. Сначала рост был постепенным, а начиная с октября цифры резко выросли.

Второе по популярности средство расширения сферы действия IoT-ботнетов — это взлом протокола telnet. Хотя сегодня telnet используется не так широко, как в прошлом и даже не рекомендуется к применению, многие устройства IoT всё ещё используют его для обеспечения удалённого доступа. Telnet-сеансы не шифруются, что позволяет злоумышленнику или бот-сети легко перехватывать учётные данные пользователя и другую информацию. В результате бот-сети могут использовать полученные из протокола telnet данных для дальнейшего расширения.

Попытка открыть telnet-сессию с другими устройствами не является нормальным поведением маршрутизатора и может служить признаком попытки заражения. В нашем исследовании мы использовали эту метрику как индикатор количества заражённых маршрутизаторов.

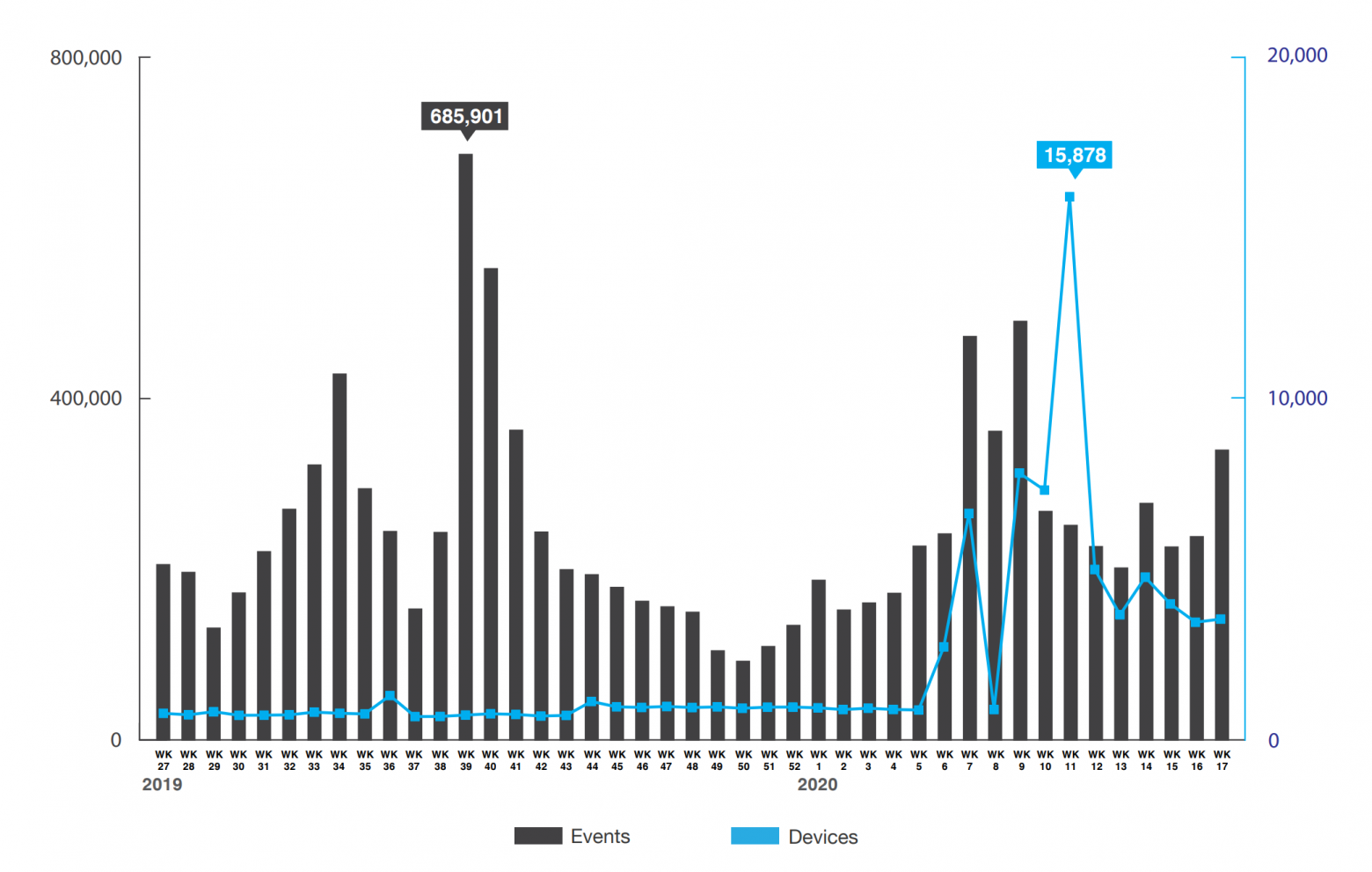

Данные телеметрии Trend Micro с июля 2019 по апрель 2020 года. Чёрные столбцы — количество попыток telnet-подключений, синий график — источники этих попыток

На пике источниками вредоносного трафика были до 16 тыс. устройств в неделю, после чего это количество снизилось, что совпало с частичным отключением одного из наиболее мощных ботнетов DoubleGuns.

Мы обнаружили, что существует три основные кодовые базы бот-сетей, которые чаще всего используются кибергруппировками и скрипт-киддис: Mirai, Kaiten и QBot. Их коды общедоступны, поэтому любой технически подкованный мошенник может легко загрузить код, скорректировать и перекомпилировать его под себя, чтобы захватывать маршрутизаторы для создания бот-сети. Таким образом, коды этих трёх ботнетов — основное кибероружие в продолжающейся войне за маршрутизаторы.

Mirai

Это самый распространённый код, на базе которого создаются ботнеты. Mirai появился в конце 2016 года, и это сразу изменило ландшафт IoT-угроз. Mirai создавался как инструмент для DDoS-атак.

Первой атакой Mirai стало нападение на игровые серверы Minecraft, размещённые у интернет-провайдера OVH. Мощность атаки, которая началась 19 сентября 2016 года, составила 799 Гбит/с. Ботнет состоял из 145 тыс. устройств.

Ещё одной демонстрацией возможностей ботнета стала DDoS-атака на сайт Krebs on Security 20 сентября 2016 года мощностью 665 Гбит/с. CDN-провайдер Akamai, не справившись с атакой, просто отключил сайт, который в итоге «лежал» четыре дня. Сама атака продолжалась 77 часов, в ней участвовали 24 тыс. захваченных роутеров.

Самой крупной кампанией Mirai стала атака 12 октября 2016 года на DNS-провайдера Dyn, который предоставлял услуги Netflix, Reddit, Twitter и другим компаниям. По заявлению специалистов, мощность атаки превосходила возможности всех имеющихся защитных решений. В составе Mirai на тот момент насчитывалось более 11 млн устройств.

Публикация исходных кодо�� Mirai навсегда изменила мир. Возможность создать себе DDoS-дубину для расправы с конкурентами и сдачи в аренду оказалась настолько привлекательной, что сразу появилось множество форков Mirai с дополнительными возможностями в виде использования дополнительных эксплойтов для взлома маршрутизаторов, а также кода для очистки взломанных устройств от конкурентов.

Фрагменты кода Mirai для уничтожения малвари-конкурента Anime. Здесь Mirai использует системную функцию Linux kill() для передачи сигнала SIG_KILL (9) процессам-конкурентам

Kaiten / Tsunami

Этот ботнет не так известен, как Mirai, хотя его можно считать одним из самых старых. Его исходники находятся в общем доступе с 2001 года. Взаимодействие с управляющими серверами происходит по протоколу IRC (Internet Relay Chat). Адреса серверов прописаны в исходном коде Kaiten, который можно собрать под архитектуры SH4, PowerPC, MIPSel, MIPS и ARM.

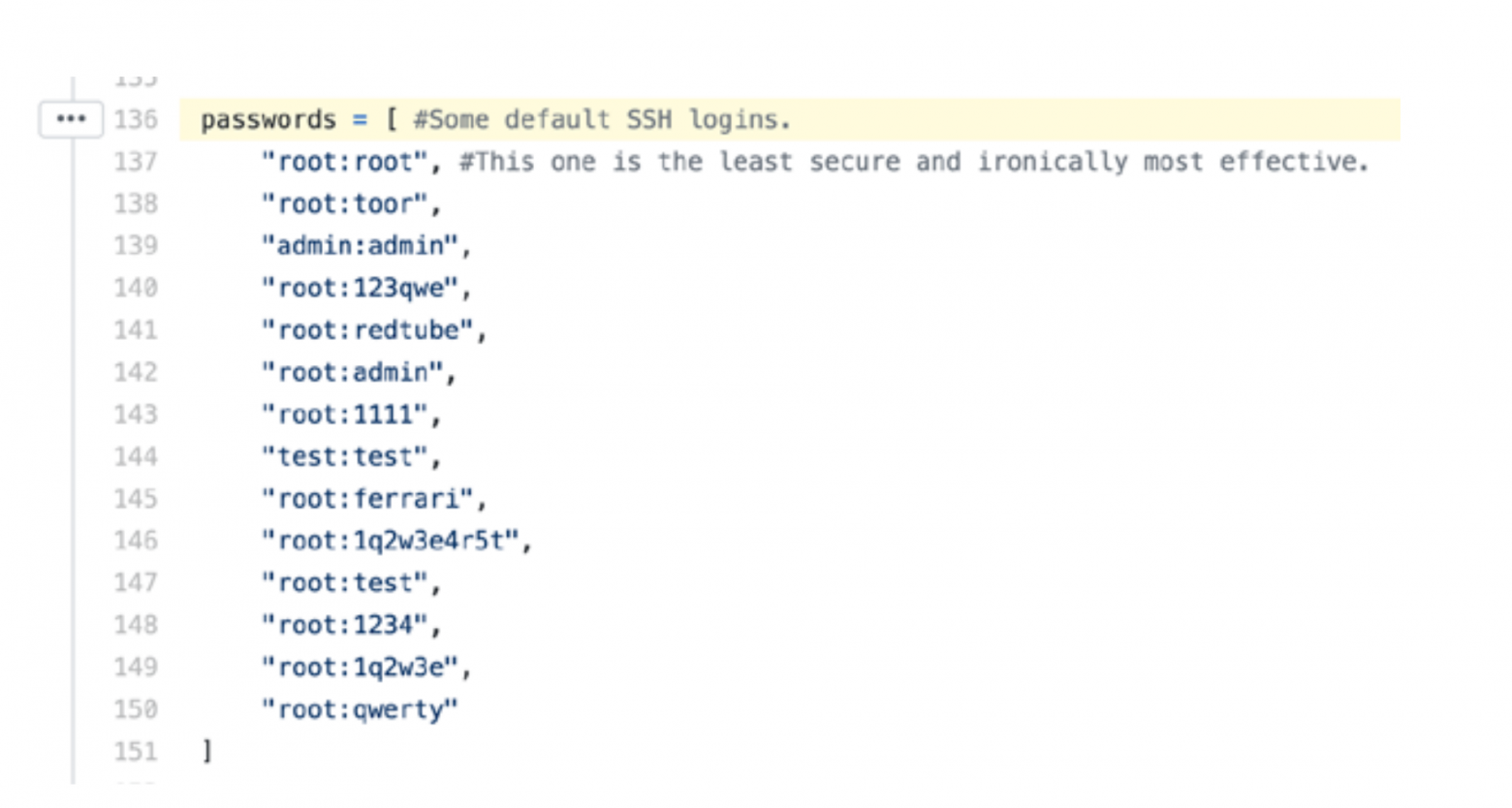

Поиск и заражение устройств происходит с помощью Python-скрипта, который ищет открытые telnet-порты и затем пытается подключиться с ним, брутфорся пароли. Перебор начинается с самых распространённых паролей, которые содержатся в теле скрипта:

Список самых небезопасных и распространённых паролей в теле скрипта Kaiten

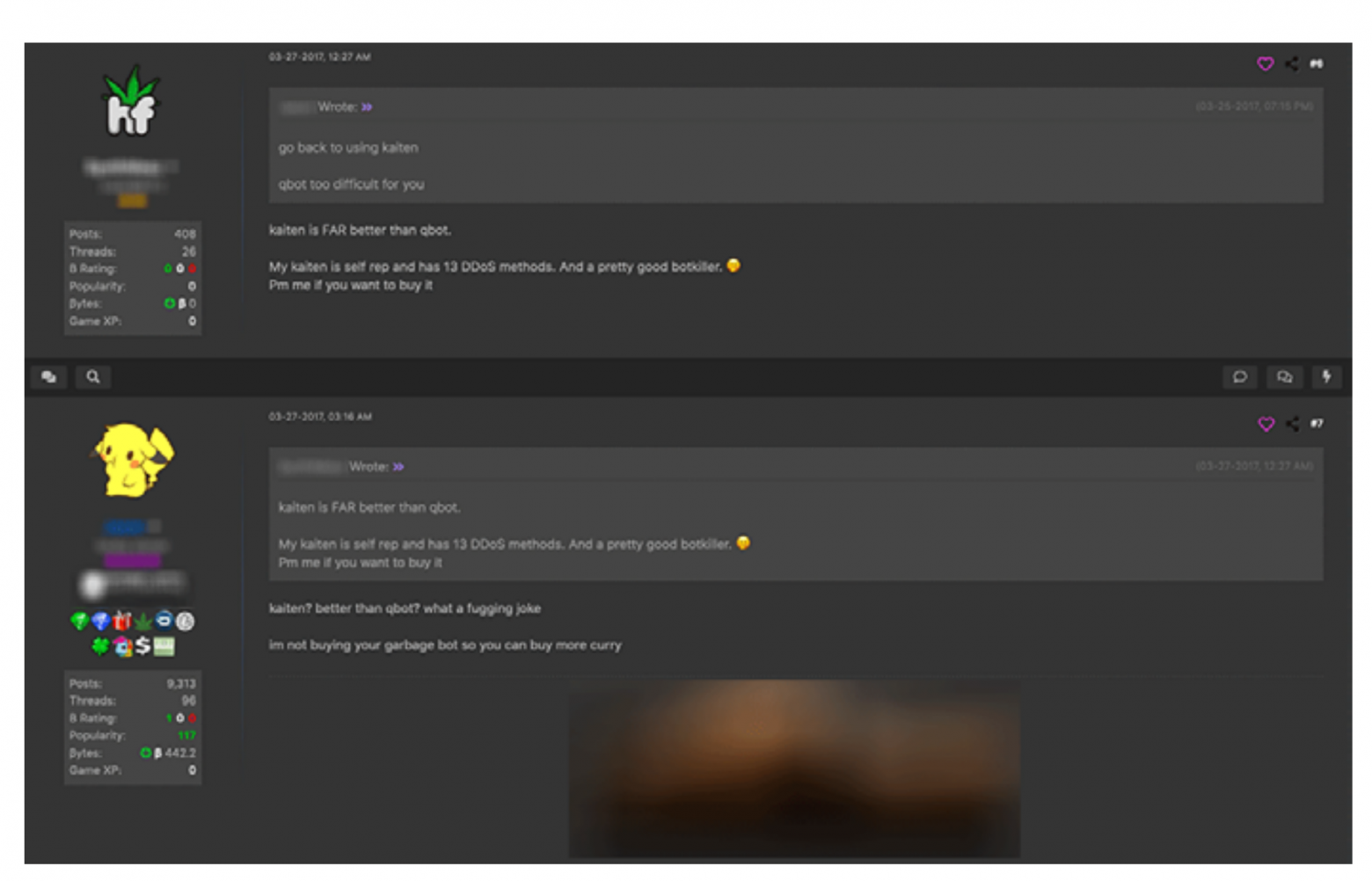

Публикация исходного кода также привела к появлению множества форков, последние версии которых также содержат функцию «убийцы ботов», которая очищает захваченное устройство от конкурентов.

Авторы форков Kaiten хвастаются функцией ботоубийства на форумах

Qbot

Этот ботнет появился в инфополе в 2008 году. Его исходный код состоит всего из нескольких файлов. Вся настройка сводится к правке исходников, поэтому этот ботнет не так популярен среди новичков. На киберпреступных форумах часто можно встретить ветки, в которых новички спрашивают совета по настройке этого ботнета.

Qbot таже поддерживает различные аппаратные архитектуры, а к управляющим серверам подключается по TCP, не полагаясь на протоколы более высокого уровня.

Фрагмент кода QBot, содержащий строки-идентификаторы конкурирующих вредоносов

Qbot также нетерпимо относится к конкурентам. Один из его форков содержит 438 названий процессов-конкурентов, включая Mirai и Kaiten.

Последствия

Злоумышленники могут использовать различные инструменты для компрометации как можно большего количества маршрутизаторов, в том числе уже находящихся в руках у конкурентов. Заражённые маршрутизаторы используются для различных целей — от продажи сервисов на основе заражённых маршрутизаторов до атаки на «врагов», например, на ресурсы других группировок или на серверы-конкуренты.

Обычные интернет-пользователи понятия не имеют о том, что эта война происходит у них дома, и не знают, как она на них влияет, что делает эту проблему ещё более серьёзной. Владельцы маршрутизаторов должны заботиться о безопасности своих устройств и интернет-подключений, иначе они рискуют стать жертвами киберпреступников. Эта проблема особенно актуальна, когда многие сотрудники работают удаленно из дома.

Рекомендации по защите

Мы рекомендуем IT-специалистам проверять состояние «подведомственных» маршрутизаторов не реже одного раза в квартал по этому чек-листу:

- проверьте журналы роутера на предмет необычного поведения, странных учётных записей и других аномалий;

- убедитесь, что на маршрутизаторе установлена последняя прошивка;

- используйте надёжный пароль и время от времени меняйте его;

- ограничьте число попыток неправильного ввода пароля, если прошивка позволяет сделать это;

- отключите возможность telnet-подключения к маршрутизатору, и разрешите входы только из локальной сети.

Мы также призываем ИТ-персонал помогать работающим дистанционно сотрудникам в обеспечении безопасности их домашних маршрутизаторов.

Среди решений Trend Micro есть устройство, ориентированное на защиту домашних сетей — Trend Micro Home Network Security. Оно проверяет интернет-трафик между маршрутизатором и домашней сетью, а также помогает пользователям оценить уязвимости в подключённых к сети устройствах. Использование этого решения позволяет предотвратить захват устройств ботнетами в ходе войны, где маршрутизаторы являются полем боя и призовым фондом для выигрыша.