Приветствую всех, кого привело сюда желание узнать про один из протоколов квантовой криптографии, поскольку возможное появление в ближайшем будущем квантового компьютера поставит под угрозу многие существующие методы криптографии.

На данный момент предложены протоколы, подробный разбор которых вы можете встретить и на Хабре, но я могу рекомендовать вам статью с довольно неплохим обзором: кликать сюда.

Стоит отметить отличительную особенность AK-15 - это наличие аутентификации между законными пользователями.

Введение

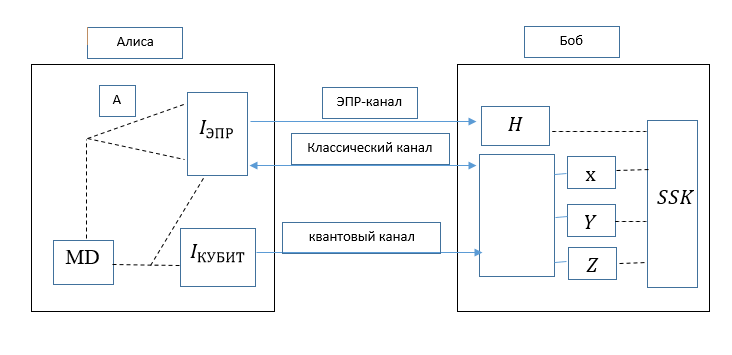

Рассматриваемый протокол, предложенный Халедом Эллейти и Абдулбастом Абушгрой в 2015 году, определяет взаимодействие наших давних друзей Алисы и Боба. Их общение будет состоять из нескольких связанных между собой этапов, причём в какой-то момент читателям будет предложено распараллелиться из-за использования нескольких различных каналов связи.

Небольшой ликбез:

ЭПР-канал запутанных состояний

Он основан на парадоксе Эйнштейна - Подольского - Розена. Предлагаю несколько полезных ссылок:

Начальный этап

Начну с того, что у Алисы есть открытый текст, который должен быть передан Бобу. Она должна сначала преобразовать его в битовое представление, а затем в квантовые биты(кубиты):

открытый текст → битовое представление → A, где A - вектор в гильбертовом двумерном пространстве состояний

После проведенных преобразований над открытым текстом, полученные кубиты заносятся Алисой в нижний треугольник матрицы(DM)(как на картинке ниже), а в верхний треугольник заносятся те же самые кубиты, но уже случайным образом. Эти случайные элементы будут использоваться в качестве ложных состояний на этапе согласования между законными абонентами(можно изучить в оригинале статьи). Далее, требуя чётности каждой из строк, заполняется главная диагональ. Такой способ заполнения таблицы даёт дополнительную защиту от атаки с разделением по числу фотонов-PNS

Матрица DM, которую заполняет Алиса(зелёным цветом-номера исходных строк, желтым цветом-номера строк в отправляемом сообщении))

Строки заполненной матрицы представляют собой элементы, которые нужно отправить Бобу. Для этого требуется подготовить случайные индексы(будем перемешивать строки), на основе которых все элементы образуют единую строку Ikubit, которая позже будет отправлена Бобу по квантовому каналу, где каждый кубит поляризуется (|×> и |+>) в состояние суперпозиции.

Данная строка не отправляется до применения ЭПР-связи по запутанному каналу, но данные из полученной ранее матрицы используются в дальнейших выкладках.

Инициирование ЭПР-соединения

выполняется путём передачи Алисой одной из 4-х ЭПР-частиц

и формирования строки Iepr на основе уже имеющихся данных:

Где (t1,t2)-времена инициирования и завершения, которые определяются таймером, включающимся в начале процесса и выключающимся после отправки строки Iepr. N - число подготовленных Алисой матриц(если их больше одной). Размер матрицы DM, который определяется на основе длины открытого текста. Диагональ чётности p, которая является последовательностью добавленных элементов на диагональ для того, чтобы каждая строка стала чётной.S - размерность состояний, так как Алиса может использовать больше, чем двумерное пространство состояний. И R - индексы строк матрицы для того, чтобы Боб смог правильно восстановить перемешанные отправителем строки в матрицу.

Теперь параллелимся и рассматриваем общение по двум каналам:

ЭПР-общение

Алиса создаёт запутанные фотоны

,причём один фотон она хранит в своей памяти, а второй отправляет Бобу по ЭПР-каналу в виде строки Iepr

Создаётся неизвестная частица, которая находится в состоянии суперпозиции

Тензорным преобразованием запутанного и неизвестного состояний получается трёхмерное состояние.

Не проводя измерений, Алиса перегруппировывает слагаемые :

и после проведения измерения часть с индексом AC- становиться запутанным состоянием, а с B- состоянием в суперпозиции.

Всё это сделано в силу того, что свёрнутое состояние будет противоположно состоянию частицы Боба

Основываясь на известном состоянии фотона, который получит Боб, Алиса отправляет ему пару классических битов (00,01,10 или 11) по классическому(незащищённому каналу), чтобы сообщить о квантовых воротах

В случае установления коммуникации между Алисой и Бобом(согласие со строкой Iepr), будет применён шифр Вернама, обладающий абсолютной криптографической стойкостью. Данный шифр использует n-кубитный секретный ключ(SSK) для шифрования и расшифрования n-кубитного открытого текста, используя операцию XOR. Использование квантовых вентилей обеспечит Бобу точные измерения полученных кубит.

Квантовое общение

После получения Бобом строки Iepr(и согласия с ней), начинается передача Ikubit в виде одной строки кубитов в базисе (|×> и |+>) в 4-х возможных состояниях(состояния суперпозиции).Используя матрицы Паули(квантовые ворота) Боб будет вычислять каждый предстоящий кубит. Стоит не забывать, что строка Ikubit содержит перемешанные строки исходной матрицы и Бобу предстоит преобразовать её в исходных вид. Причём измерения должны иметь низкую QBERT(уровень ошибок при передаче кубитов), так как на данном этапе Боб уже согласился с Iepr.

Дополнительно

Механизм построения матрицы поможет обоим пользователям защититься от двух распространённых квантовых атак: Man-In-Middle(MIMA) и The Intercept-Resend Attacks.Боб сможет распознать любые изменения в полученных кубитах.

Весь процесс можно увидеть на схеме:

Алиса и Боб в первую очередь инициируют Эпр-общение с обменом запутанных состояний. Если оно проходит успешно, то обе стороны начинают обмениваться кубитами для создания секретного ключа. Получив строку Ikubit , Боб выстраивает матрицу, причём используя строку с индексами R, восстанавливает правильную DM. И проводит первое исследование, вставляя строку чётности в матрицу, затем подсчитывает каждую строку на предмет её чётности. В случае наличия нечётной строки, необходима её проверка на наличие ошибок. Если всё успешно формируется n-кубитный секретный ключ (SSK).