Помните эти эпичные фильмы про ограбления? Где крутые ребята придумывают гениальный план, меняют облики чаще, чем модели на показах, используют невероятные (нереализуемые) психологические трюки и рискуют своей шкурой в погоне за выгодой. Думаю, что помните. Тяжело представить таких грабителей в наши дни. Основные экономические преступления происходят на цифровом поле. Сегодня грабитель — это не гений психологии и не строитель, знающий, где нужно начать копать. Сегодня грабитель — это хакер, знающий все тонкости работы банковской сферы.

Кардинг

Один из самых распространенных видов «технологического» мошенничества — махинации с банковскими картами. Не удивительно, ведь сегодня практически все повсеместно расплачиваются карточками. Но безопасны ли такие платежи?

История банковских карт

Первоначально, в еще «доисторические» времена, на картах не было ничего, кроме выдавленного на поверхности (»эмбоссированного») номера. Продавец сохранял номер на листе бумаги. В конце рабочего дня или недели данные отправлялись в банк-эквайер, который отправлял запрос банку-эмитенту на списание денег у владельца карты. Затем появились карты с магнитной полосой, на которой хранилась необходимая информация: номер карты, дата окончания действия, имя владельца; сервисный код (чтобы банкомат/терминал понимал, какие функции есть у карты) и код верификации (аналогичный тому, что написан на задней стороне карты). Такие карты имели существенный недостаток: магнитную полосу легко скопировать с помощью ридера/энкодера. Скимминг в банкоматах — последствие такой уязвимости. На смену картам с магнитной полосой в 90-ых годах пришли смарт карты (карты с чипами), продвигаемые консорциумом EMV (Europay, MasterCard, Visa). Операции со смарт картами обеспечивают три уровня защиты: аутентификацию карты, верификацию плательщика и авторизацию транзакции. Наконец, с середины 2010-х годов в популярность вошли бесконтактные платежи.

Существует множество различных видов атак, с которыми ежедневно приходится сталкиваться платежным системам и банкам:

Платежи без 3-D Secure

Большинство случаев мошенничества приходится на интернет-платежи, проходящие по схеме card-not-present (для проведения транзакции требуются лишь данные, написанные на карте и легко добываемые на теневых маркетах). Для борьбы с такими схемами изобрели 3-D Secure — схему дополнительной авторизации, использующую три сущности домена: домен интернет-магазина, домен платежной системы и домен банка-эквайера. Однако часть крупных магазинов, таких как Amazon, не готова работать с 3-D Secure, что является приятной новостью для мошенников.

Клонирование магнитной полосы

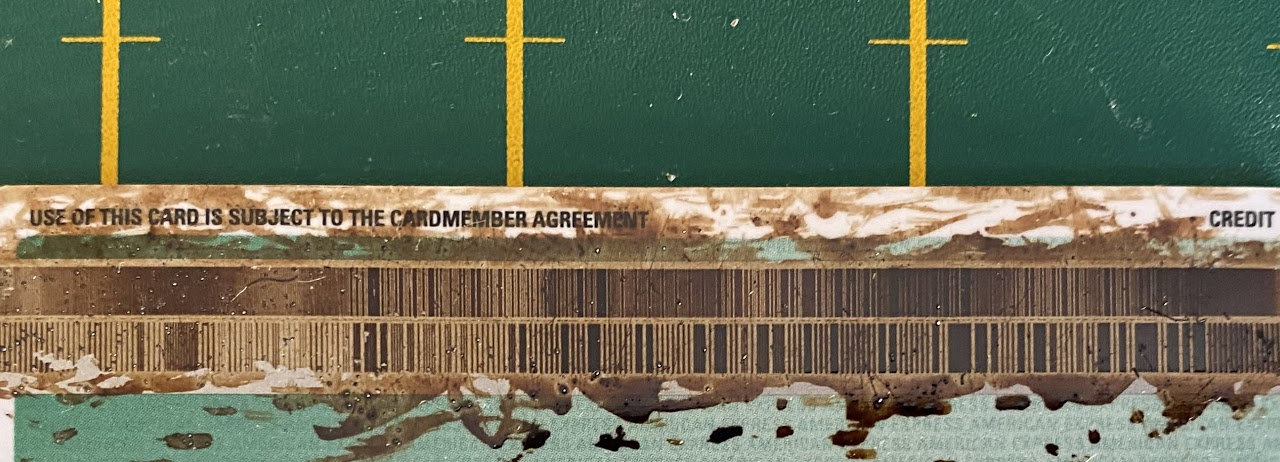

Несмотря на то, что современные карты оснащены чипом, клонирование магнитной полосы — второй по популярности вид мошенничества. Дело в том, что во многих магазинах США при оплате смарт картой можно провести транзакцию с использованием магнитной полосы. А если терминал откажется принимать магнитную полосу, есть схема technical fallback, работающая по Америке (как Северной, так и Южной) и Европе. Просто вставьте в терминал/банкомат карту с несуществующим чипом, и после трех неудачных попыток терминал предложит провести операцию с использованием магнитной полосы. В России терминалы не должны принимать к оплате магнитную полосу, если карта оснащена чипом. Однако, в некоторых магазинах можно встретить терминалы, принимающие операции по technical fallback. И к тому же, никто не запрещает злоумышленникам передавать данные в Европу/Америку для дальнейшей монетизации.

По изображению видно, что на карте не одна, а целых две магнитные полосы разной плотности (Track1 и Track2).

Офлайновая аутентификация

По современным правилам платежных систем, 99.9% операций должны совершаться онлайн (криптограмма подтверждается на стороне банка-эмитента), за исключением оплаты в метро, на самолетах и круизных лайнерах. В таких местах интернет не всегда работает стабильно. К тому же множество платежных систем работало раньше по Floor limit — операции выше определенного лимита подтверждалось онлайн, а ниже — самим терминалом. Несколько лет назад количество таких терминалов (особенно в Америке и Европе) было достаточно велико, чтобы атаковать недостатки офлайновой аутентификации карт.

Человеческий фактор

Человек — самое слабое звено в любой системе, насколько бы надежной она не была. Злоумышленники легко обходят защиту сетевого периметра с помощью банального фишинга, который доставляет вредоносное ПО в корпоративную сеть. Сотрудник банка может легко перейти по подозрительной ссылке в письме или скачать неопознанный файл. Что уж говорить об обычных пользователях. Ситуацию усугубляет то, что практически у каждого на смартфоне есть сервис си��темы дистанционного банковского обслуживания (например, мобильный банк). Рассмотрим типичную схему на примере вируса «5-ый рейх» от челябинских «кибер-фашистов» (система управления имела нацистскую символику).

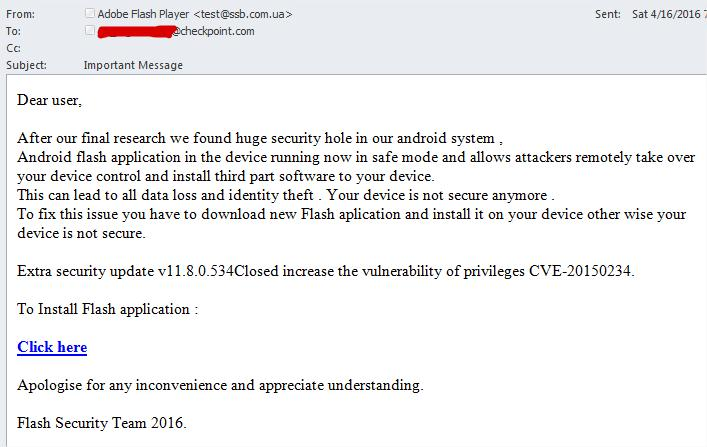

Пример фишингового письма, отправленного одному из сотрудников Check Point

Ничего не подозревающий пользователь скачивал троянскую программу, маскирующуюся под Adobe Flash Player. При установке программа запрашивала права администратора. Когда юзер запускал банковское приложение, троян подменял оригинальное окно на фишинговое, куда вводились необходимые данные, которые потом отсылались на сервер злоумышленников. Обладая логином, паролем и доступом ко всем СМС, в том числе и с банковскими кодами, мошенники могли успешно совершать банковские переводы. Программа распространялась с помощью СМС-рассылки с вредоносной ссылкой.

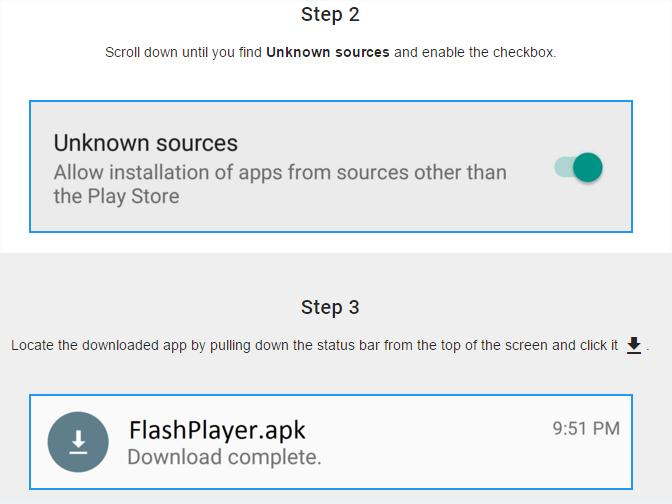

Пример инсталляция вредоносного ПО

Проникновение в корпоративные сети

По данным исследования Positive Technologies, специалистам компании удалось получить доступ к финансовым приложениям в 58% случаев. В 25% банков были скомпрометированы узлы, с которых осуществлялось управление банкоматами. В 17% банков недостаточны защищены системы карточного процессинга, что позволяет манипулировать балансом на карточных счетах, указано в отчете. Уровень защиты сетевого периметра банков обычно выше, чем у других компаний, однако все еще далек от идеала.

Как выяснили авторы исследования, большую опасность для банков представляют интерфейсы удаленного доступа и управления (такие как SSH, Telnet, протоколы доступа к файловым серверам), которые зачастую доступны любому пользователю. Исследование также показало, слабым звеном являются и сотрудники банка, а также внутренние злоумышленники. В некоторых случаях для успешной атаки достаточно привилегий сотрудника, обладающего доступом лишь к сетевым розеткам (охранники, уборщики). После получения доступа к внутренней сети, злоумышленникам необходимо завладеть привилегиями локального администратора на компьютере сотрудника или серверах. Атаки, согласно аналитике, полагаются, в основном, на слабую парольную политику (легкие пароли, стандартные учетные записи, плохая групповая политика) и недостаточную защиту от восстановления паролей из памяти ОС. Перемещаясь по внутренней сети с помощью уязвимостей и локального ПО, не вызывающего подозрения, злоумышленники могут получить полный контроль над инфраструктурой банка.

Развитие атаки и закрепление в сети, источник фото

В целом атаку на банковскую систему можно описать следующими шагами:

- Проникновение

- Удаленный доступ

- Получение привилегий

- Поиск целей

- Работа с целевыми системами

- Обналичивание

Хакерские организации

КНДР

Ох, в каких только грехах не обвиняют Северную Корею. Ущемление свобод граждан, тоталитаризм, наркоторговля, агрессивная внешняя политика. Но в плане кибератак Северная Корея, пожалуй, переплюнула все остальные страны. Хакерские атаки, курируемые государством, приносят стране огромные деньги.

Вероятное место базирования хакеров — гостиница «Рюгер» в Пхеньяне.

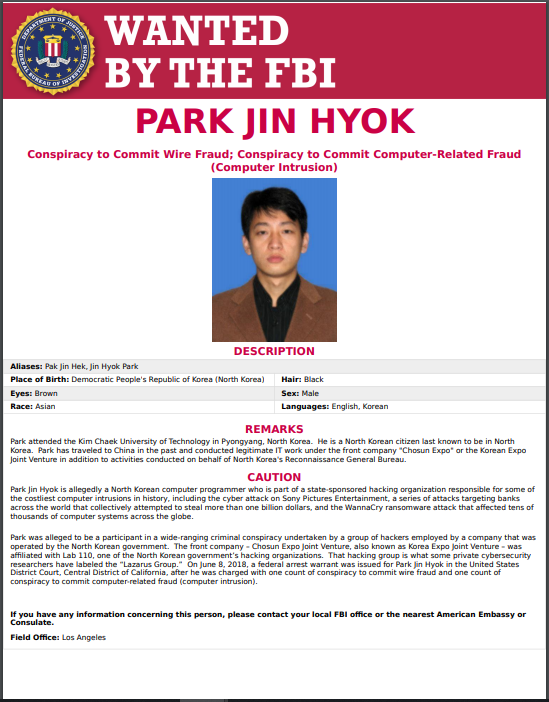

По оценкам ООН, всего Северная Корея заработала на хакерский кампаниях порядка 2-х миллиардов долларов, и это при 28 миллиардов долларов ВВП (на 2016 год)! 7% процентов — это не хило. Также не хило, как и спонсирование хакерской программы. По неофициальным данным (да и с чего бы им быть официальными в отношении КНДР?) до 20% годового военного бюджета тратится на хакерскую программу. Периодически, в школах КНДР проводятся специальные тестирования школьников, по результатам которых ученики старших классов отправляются углубленно изучать информатику. Вот оно, начало становления киберсолдата Ким Чен Ына. Зачастую, действия хакеров из КНДР связывают с хакерской организацией Lazarus. Одни из самых крупных атак, произведенные этой группой, являются атака на Sony в 2014 году(предположительно, за фильм «Интервью» 2014 года), атака на Центробанк Бангладеша в 2016 и запуск вируса-вымогателя WannaCry в 2017 году(который поразил более 200 тысяч компьютеров по всему миру). Считается, что Lazarus Group была создана в 2007 году под управление генерального штаба КНДР.

ФБР ищет члена Lazarus Group. Может видели где-нибудь?

OldGremlin

«Есть люди, которые верят в гремлинов.

Есть люди, которые не верят в гремлинов.

Но неаккуратно положенным на стремянке гаечным ключом по голове от них получают все.»

OldGremlin — эта русскоязычная хакерская группировка, которая заявила о себе в 2020 году. Первая атака датируется мартом-апрелем 2020 года. На волне коронавируса OldGremlin от имени Союза микрофинансовых организаций «МиР» рассылала по финансовым организациям рекомендации по обеспечению безопасности на период пандемии. В целом, тактику этой группы можно охарактеризовать как конъюнктурную. В течение 2020 года они рассылали письма с вредоносной ссылкой в связи с различными общественными событиями: ковид, политические волнения в СНГ.

хронология вредоносных рассылок

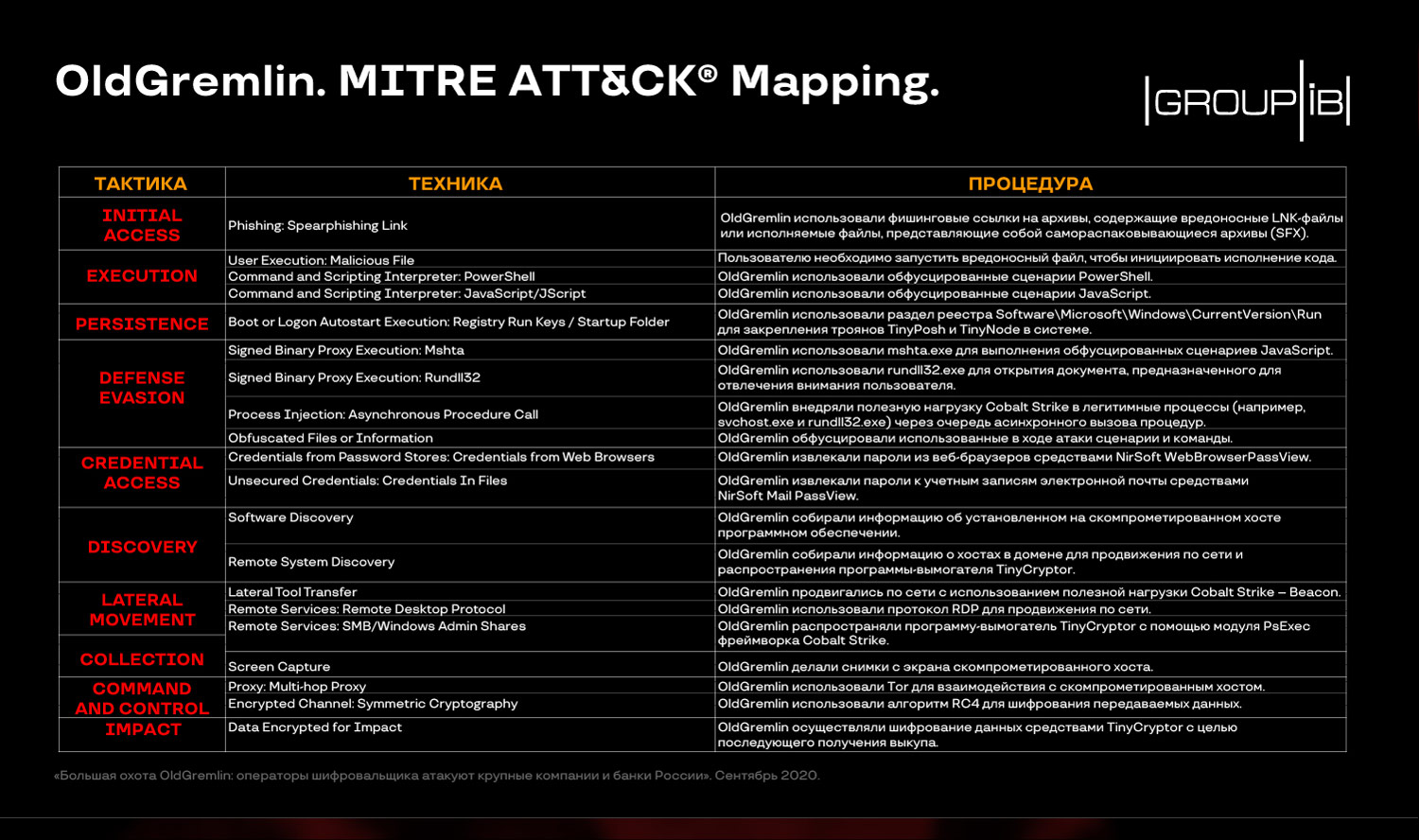

тактика действий OldGremlin

Silence

Эта группировка отличается тем, что в ней можно выделить 2 основные роли: оператора и разработчика. Возможно, в неё входит всего два человека! Конечно, это не уменьшает нанесенный ею вред. Подтвержденный ущерб от этой организации оценивается от 52 миллионов рублей (по другой информации 272 миллиона). С характеристикой ролей Silence от Group-IB можно ознакомиться ниже:

Хронология атак Silence в отчете 2018 года от Group-IB

| Дата | Характеристика атаки |

| 2016 год, июль | Неудачная попытка вывода средств через российскую систему межбанковских переводов. |

| 2016 год, август | Попытка взлома того же банка. Атака предотвращена. |

| 2017 год, октябрь | Атака на сеть банкоматов. За одну ночь Silence похитили порядка 7 миллионов рублей. |

| 2018 год февраль | Атака через карточный процессинг. Через банкоматы злоумышленники сняли порядка 35 миллионов рублей. |

| 2018 год, апрель | Предыдущая схема. За ночь Silence похитили 10 миллионов рублей. |

Крупные атаки

Миллиард. И это не русский фильм

Вы идете по улице и видите, что банкомат начинает выдавать деньги. Просто так. Что тут вообще происходит? Наверное, такой вопрос возникал у людей в декабре 2013 года, когда они лицезрели подобную картину. Ущерб от международной группировки хакеров из России, Китая и стран Европы оценивают приблизительно в один миллиард долларов. С помощью почтовой рассылки хакерами распространялся вирус Carbanak — он затронул порядка 100 финансовых организаций по всему миру. От момента заражения до кражи проходило порядка 2-4 месяцев. Одним из путей кражи денег были банкоматы. В определенный момент хакерами подавалась команда банкомату на выдачу наличных. Похитителям нужно было просто прийти и забрать деньги.

Mt. Gox.

Эх, нужно было закупаться биткоином в 2010 году и жить припеваючи. Интересно, а как поступили хакеры с украденными 850 тысячами биткоинов в 2013 году? Ну, этого мы уже не узнаем. На момент кражи такое количество биткоинов равнялось примерно 480 миллионам долларов. На момент написания статьи столько биткоинов стоят уже 51 миллиард. Почти как пол Марка Цукерберга!

Mt. Gox.

Mt. Gox. — это биткоин-биржа. Была основана в 2010 году в Токио. На 2013 год через неё совершалось порядка 70% всех операций по купле-продаже биткоина. В 2014 году объявила о банкротстве в связи с кражей.

Биткоины со счетов клиентов начали утекать еще с 2011 года: тогда криптовалюта переживала первый бум в своей истории, в июне 2011 года цена на нее росла в геометрической прогрессии, что вызвало интерес хакеров. Мошенники создали фальшивые ордера и вывели несколько десятков тысяч биткоинов.

В определенный момент у Mt.Gox начали возникать проблемы, что привело к оттоку клиентов. Но они начали обнаруживать, что средства со счетов могут выводиться по несколько недель, а то и месяцев. По итогу биржа была закрыта, кто-то успел вывести, а кто-то не успел, как говорится «кто успел, тот и съел». Любопытно, что через некоторое время, владелец биржи внезапно обнаружил на одном из счетов 200 тысяч биткоинов. Дело о краже все ещё ведется.

8,5%

HP LaserJet 400 — лазерный принтер. Стоит порядка 20 тысяч рублей. Одним прекрасным (как окажется дальше — нет) утром в Центробанке Бангладеша такой принтер в небольшой каморке без окон перестал работать. Но этот принтер был не простой. У него была очень важная задача — он должен был автоматически распечатывать физические записи SWIFT-транзакций банка. Но 5 февраля 2016 года лоток для печати был пуст. Сотрудники банка пытались привести его в чувство, но безуспешно.

Это был не обычный сбой. Этот сбой был кульминацией хакерской атаки Lazarus. Lazarus взломали компьютер в Центробанке и получили доступ к учетной записи банка в системе SWIFT, которая обладала огромными возможностями. В том числе позволяла совершать транзакции. Здесь стоит сделать отступление, и сказать, что Центробанк Бангладеша хранит часть денег в Федеральном резервном банке Нью-Йорка. 4 февраля Центробанк Бангладеша, сам того не желая, инициировал несколько десятков платежей общей суммой 951 миллион долларов. Таким образом, хакеры отправили запрос в Нью-Йорк, о котором в Бангладеше никто и не подозревал. Когда сотрудники банка узнали обо всей серьезности ситуации, было уже поздно. Рабочий день в Нью-Йорке уже завершился, и все сотрудники ушли на выходные.

Понедельник принес несколько новостей: как хороших, так и плохих. Поводом для хороших новостей послужила бдительность коллег из Нью-Йорка: транзакции на 870 миллионов долларов были отменены. Из-за английского языка. Одна из транзакций была направлена к странному получателю — Shalika Fandation в Шри-Ланке. Видимо, хакеры из Lazarus хотели отправить деньги на счет несуществующей организации Shalika Foundation, но грамотность их подвела. Плохой новостью оказалось то, что транзакции на 81 миллион были одобрены и деньги ушли на подставные счета на Филиппинах и в Шри-Ланке. Из возможных 951 миллиона хакеры получили только 81 миллион — 8.5 процентов.

А что в России?

Говорят, у российских хакеров есть свой негласный «кодекс чести». Многим свойственно романтизировать образ киберпреступников, делая из них цифровых Робин Гудов. Одно из правил русскоязычных злоумышленников — «не работать по РУ». Правда непонятно, чего тут больше, патриотизма или страха перед ФСБ. Многие хакерские группировки «забивают» на это правило, действуя исключительно в СНГ. Достаточно вспомнить знаменитую OldGremlin, атакующую исключительно российские компании — банки, промышленные предприятия, медицинские организации и разработчиков софта.

12 апреля 2021 года Центральный Банк России сообщил о росте потерь россиян от кибермошенников на 52% в 2020 году, до 9,77 миллиарда рублей. Ответственность за преступления в сфере компьютерной информации описана в 28 главе УК РФ. На данный момент не существует единого подхода к пониманию киберпреступления и информационного пространства, что в свою очередь ведет к разному пониманию однородных преступлений в законодательстве различных стран. Если говорить о России, то ее законодательство в плане киберпреступлений ничем особым не выделяется.

Кто виноват и что делать

Для решение любой проблемы, необходимо понять её причины. Причин, почему банки, несмотря на совершенствование систем безопасности, остаются подверженными хакерским атакам несколько. Первая причина: отсутствие законодательной базы единых стандартов безопасности. Вторая причина: стремление банков экономить на системах безопасности. Третья причина: отсутствие необходимой корпоративной культуры в сфере кибербезопасности. Это три кита, без которых не получится грамотно противостоять атакам хакеров, и устранение этих причин — первый шаг на пути к снижению количества киберпреступлений в банковской сфере. Естественно, что уровень изощренности хакеров будет расти вместе с уровнем систем безопасности. Но если сотрудники банков будут и впредь переходить по подозрительным ссылкам в электронной почте, то и у хакеров будет намного больше возможностей для получения выгоды.

Наши серверы можно использовать для разработки на любых языках программирования.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!